- •«Комплексные системы информационной безопасности»

- •Содержание

- •Аннотация

- •Введение

- •1. Основные понятия и определения предмета защиты информации

- •1.1. Санкционированный и несанкционированный доступ

- •1.2. Базовые свойства безопасности информации. Угрозы безопасности и каналы реализации угроз

- •1.3. Основные принципы обеспечения информационной безопасности

- •1.4. Ценность информации

- •1.5. Меры обеспечения безопасности компьютерных систем

- •1.6. Характеристика способов защиты компьютерной информации с помощью аппаратно-программных мер

- •1.7. Вопросы для самоконтроля

- •2. Разграничение доступа к ресурсам

- •Политики безопасности. Классификация политик безопасности

- •Политики избирательного разграничения доступа

- •Мандатные политики безопасности

- •Контроль доступа, базирующийся на ролях

- •2.6. Вопросы для самоконтроля

- •3. Идентификация и аутентификация субъектов

- •3.1. Классификация подсистем идентификации и аутентификации субъектов

- •3.2. Парольные системы идентификации и аутентификации пользователей

- •3.3. Вопросы для самоконтроля

- •Методы и средства криптографической защиты

- •4.1. Принципы криптографической защиты информации

- •4.2. Традиционные симметричные криптосистемы

- •4.2.3. Шифрование методом гаммирования

- •4.3. Элементы криптоанализа

- •4.4. Современные симметричные системы шифрования

- •4.4.1. Стандарт шифрования des (сша)

- •4.4.2. Отечественный стандарт симметричного шифрования

- •4.5. Асимметричные криптосистемы

- •4.5.1. Недостатки симметричных криптосистем и принципы асимметричного шифрования

- •4.5.2. Однонаправленные функции

- •4.5.3. Алгоритм шифрования rsa

- •5.6. Вопросы для самоконтроля

- •Контроль целостности информации. Электронно-цифровая подпись

- •5.1. Проблема обеспечения целостности информации

- •5.2. Функции хэширования и электронно-цифровая подпись

- •5.3. Инфраструктура открытых ключей pki

- •5.4. Вопросы для самоконтроля

- •Хранение и распределение ключевой информации. Протоколы безопасной аутентификации пользователей

- •6.1. Типовые схемы хранения ключевой информации

- •6.2. Защита баз данных аутентификации в ос Windows nt и unix

- •6.3. Иерархия ключевой информации

- •6.4. Распределение ключей

- •6.5. Протоколы безопасной удаленной аутентификации пользователей

- •6.6. Вопросы для самоконтроля

- •7. Защита информации в компьютерных сетях

- •7.1. Основные угрозы и причины уязвимости сети internet

- •7.2. Классификация типовых удаленных атак на интрасети. Подходы к защите от типовых удаленных атак

- •7.3. Ограничение доступа в сеть. Межсетевые экраны

- •7.4. Виртуальные частные сети (vpn)

- •7.7. Вопросы для самоконтроля

- •8. Защита программного обеспечения с помощью электронных ключей hasp

- •8.1 Электронные ключи серии hasp 4

- •8.2 Электронные ключи серии hasp hl

- •Защита и лицензирование с помощью hasp hl

- •Построение защиты с помощью hasp hl

- •8.3. Вопросы для самоконтроля

- •9. Руководящие документы России

- •Вопросы для самоконтроля

- •10. Инженерно-техническая защита информации

- •Устройства перехвата телефонных сообщений:

- •10.1. Радиомикрофоны

- •10.2. Устройства перехвата телефонных сообщений

- •10.3. Специализированные устройства

- •10.4. Обнаружение, локализация и подавление закладных подслушивающих устройств

- •10.5. Противодействие перехвату речевой информации

- •10.6. Предотвращение утечки информации через побочные электромагнитные излучения и наводки

- •10.7. Вопросы для самоконтроля

- •11. Правовое обеспечение информационной безопасности

- •11.1. Статья 272 ук рф

- •11.2. Статья 273 ук рф

- •11.3. Статья 274 ук рф

- •11.4. Статья 146. Нарушение авторских и смежных прав

- •11.5. Статья 147. Нарушение изобретательских и патентных прав

- •11.6. Вопросы для самоконтроля

- •Литература

1.6. Характеристика способов защиты компьютерной информации с помощью аппаратно-программных мер

Как показано выше, аппаратно-программные меры реализуют следующие основные способы защиты компьютерной информации:

идентификацию и аутентификацию субъектов АСОИ;

разграничение доступа к ресурсам АСОИ;

контроль целостности данных;

обеспечение конфиденциальности данных;

аудит событий, происходящих в АСОИ;

резервирование ресурсов и компонентов АСОИ.

Доступ к любой компьютерной информации в АСОИ, обладающей какой-либо ценностью, должен быть разрешен только определенному кругу лиц, предварительно прошедших регистрацию и подтвердивших свою подлинность на этапе идентификации и аутентификации (глава 3), который и является первым краем обороны АСОИ. Основным требованием к его реализации является стойкость к взлому путем подбора или подмены информации, подтверждающей подлинность пользователя (пароля, ключа, и т.д.). Информация, подтверждающая подлинность пользователя должна храниться в секрете, лучше – на внешнем аппаратном устройстве, максимально защищенном от НСД.

Для разделения привилегий на доступ к информации и контроля прав доступа субъектов к этой информации используется подсистема разграничения доступа к ресурсам, которая функционирует руководствуясь сформированной администратором политикой безопасности (глава 2), определяющей набор норм, правил и практических рекомендаций, регламентирующих процесс обработки информации, выполнение которых обеспечивает защиту от заданного множества угроз. Одним из основных требований к реализации подсистемы разграничения доступа является разработка политики безопасности, адекватной защищаемой информации, и отсутствие возможностей у злоумышленника совершить НСД в обход подсистемы разграничения доступа.

Обеспечение конфиденциальности данных основано на применении, наряду с подсистемой разграничения доступа к ресурсам, различных криптографических преобразований защищаемой информации (глава 5).

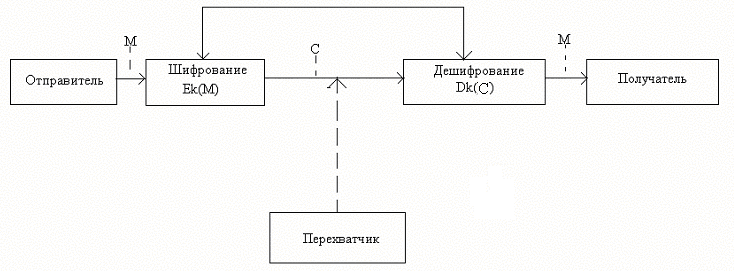

Использование криптографических преобразований позволяет скрыть защищаемую информацию M путем перевода ее в нечитаемый вид C. При этом, чтение информации возможно только после дешифрования сообщения С на секретном ключе K, известном легальным пользователям и неизвестном злоумышленнику. Стойкость криптографических преобразований основана только на секретности ключа дешифрования K.

Существует два подхода к криптографической защите – симметричное шифрование и асимметричное шифрование (шифрование с открытым ключом). Симметричные криптосистемы используют для шифрования и дешифрования информации один и тот же ключ K (рис. 1.3). Асимметричные криптосистемы шифруют информацию на общедоступном (открытом) ключе OK, а дешифруют информацию на парном ему секретном ключе СК.

Стойкость асимметричных криптосистем основана на свойствах однонаправленных функций, целочисленной арифметике, свойствах операции сравнимости по модулю (глава 4).

Ключ К

Рис. 1.3. Схема симметричной криптосистемы

Обеспечение целостности обрабатываемой информации реализуется с помощью технологии электронно-цифровой подписи и функций хэширования (глава 6). Кроме этого, электронно-цифровая подпись позволяет реализовать подтверждения авторства получаемых сообщений. Реализация технологии электронно-цифровой подписи осуществляется в рамках использования асимметричных криптосистем.

Реализация функций защиты АСОИ, связанных с криптографией, контролем целостности информации, аутентификацией субъектов требует грамотной реализации подсистемы управления криптографическими ключами, которая включает в себя этапы генерации ключевой информации, ее хранения и распределения. Данным вопросам посвящена глава 7.

Под аудитом безопасности в АСОИ понимают постоянное отслеживание событий, связанных с нарушением безопасности, контроль, наблюдение за ними, в целях своевременного обнаружения нарушений политики безопасности, а также попыток взлома. Политика аудита безопасности должна формироваться обоснованно. Правильно построенный аудит позволяет не только выявлять нарушения безопасности, но также обнаруживать действия, являющиеся начальным этапом взлома, с целью своевременной корректировки политики безопасности, принятия контрмер, что очень важно при обеспечении в АСОИ.

Резервирование ресурсов и компонентов АСОИ является одним из способов защиты от угрозы отказа доступа к информации. Один из наиболее действенных и эффективных методов, обеспечивающих восстановление системы при аварии, - резервное копирование данных и использование дисковых массивов.