- •«Комплексные системы информационной безопасности»

- •Содержание

- •Аннотация

- •Введение

- •1. Основные понятия и определения предмета защиты информации

- •1.1. Санкционированный и несанкционированный доступ

- •1.2. Базовые свойства безопасности информации. Угрозы безопасности и каналы реализации угроз

- •1.3. Основные принципы обеспечения информационной безопасности

- •1.4. Ценность информации

- •1.5. Меры обеспечения безопасности компьютерных систем

- •1.6. Характеристика способов защиты компьютерной информации с помощью аппаратно-программных мер

- •1.7. Вопросы для самоконтроля

- •2. Разграничение доступа к ресурсам

- •Политики безопасности. Классификация политик безопасности

- •Политики избирательного разграничения доступа

- •Мандатные политики безопасности

- •Контроль доступа, базирующийся на ролях

- •2.6. Вопросы для самоконтроля

- •3. Идентификация и аутентификация субъектов

- •3.1. Классификация подсистем идентификации и аутентификации субъектов

- •3.2. Парольные системы идентификации и аутентификации пользователей

- •3.3. Вопросы для самоконтроля

- •Методы и средства криптографической защиты

- •4.1. Принципы криптографической защиты информации

- •4.2. Традиционные симметричные криптосистемы

- •4.2.3. Шифрование методом гаммирования

- •4.3. Элементы криптоанализа

- •4.4. Современные симметричные системы шифрования

- •4.4.1. Стандарт шифрования des (сша)

- •4.4.2. Отечественный стандарт симметричного шифрования

- •4.5. Асимметричные криптосистемы

- •4.5.1. Недостатки симметричных криптосистем и принципы асимметричного шифрования

- •4.5.2. Однонаправленные функции

- •4.5.3. Алгоритм шифрования rsa

- •5.6. Вопросы для самоконтроля

- •Контроль целостности информации. Электронно-цифровая подпись

- •5.1. Проблема обеспечения целостности информации

- •5.2. Функции хэширования и электронно-цифровая подпись

- •5.3. Инфраструктура открытых ключей pki

- •5.4. Вопросы для самоконтроля

- •Хранение и распределение ключевой информации. Протоколы безопасной аутентификации пользователей

- •6.1. Типовые схемы хранения ключевой информации

- •6.2. Защита баз данных аутентификации в ос Windows nt и unix

- •6.3. Иерархия ключевой информации

- •6.4. Распределение ключей

- •6.5. Протоколы безопасной удаленной аутентификации пользователей

- •6.6. Вопросы для самоконтроля

- •7. Защита информации в компьютерных сетях

- •7.1. Основные угрозы и причины уязвимости сети internet

- •7.2. Классификация типовых удаленных атак на интрасети. Подходы к защите от типовых удаленных атак

- •7.3. Ограничение доступа в сеть. Межсетевые экраны

- •7.4. Виртуальные частные сети (vpn)

- •7.7. Вопросы для самоконтроля

- •8. Защита программного обеспечения с помощью электронных ключей hasp

- •8.1 Электронные ключи серии hasp 4

- •8.2 Электронные ключи серии hasp hl

- •Защита и лицензирование с помощью hasp hl

- •Построение защиты с помощью hasp hl

- •8.3. Вопросы для самоконтроля

- •9. Руководящие документы России

- •Вопросы для самоконтроля

- •10. Инженерно-техническая защита информации

- •Устройства перехвата телефонных сообщений:

- •10.1. Радиомикрофоны

- •10.2. Устройства перехвата телефонных сообщений

- •10.3. Специализированные устройства

- •10.4. Обнаружение, локализация и подавление закладных подслушивающих устройств

- •10.5. Противодействие перехвату речевой информации

- •10.6. Предотвращение утечки информации через побочные электромагнитные излучения и наводки

- •10.7. Вопросы для самоконтроля

- •11. Правовое обеспечение информационной безопасности

- •11.1. Статья 272 ук рф

- •11.2. Статья 273 ук рф

- •11.3. Статья 274 ук рф

- •11.4. Статья 146. Нарушение авторских и смежных прав

- •11.5. Статья 147. Нарушение изобретательских и патентных прав

- •11.6. Вопросы для самоконтроля

- •Литература

Вопросы для самоконтроля

Перечислите основные руководящие документы, посвященные проблемам защиты информации в СВТ и АС.

В чем концептуальное различие между АС и СВТ с точки зрения Гостехкомиссии?

Что Гостехкомиссия понимает под НСД к информации?

Охарактеризуйте четыре уровня нарушителя с точки зрения Гостехкомиссии.

Сколько классов защищенности установлено для СВТ? Перечислите показатели, характеризующие защищенность СВТ от НСД.

Охарактеризуйте три группы АС.

Сколько классов защищенности установлено для АС каждой группы? Перечислите показатели, характеризующие защищенность АС от НСД.

10. Инженерно-техническая защита информации

В настоящее время возможности перехвата информации злоумышленником по техническим каналам исключительно велики.

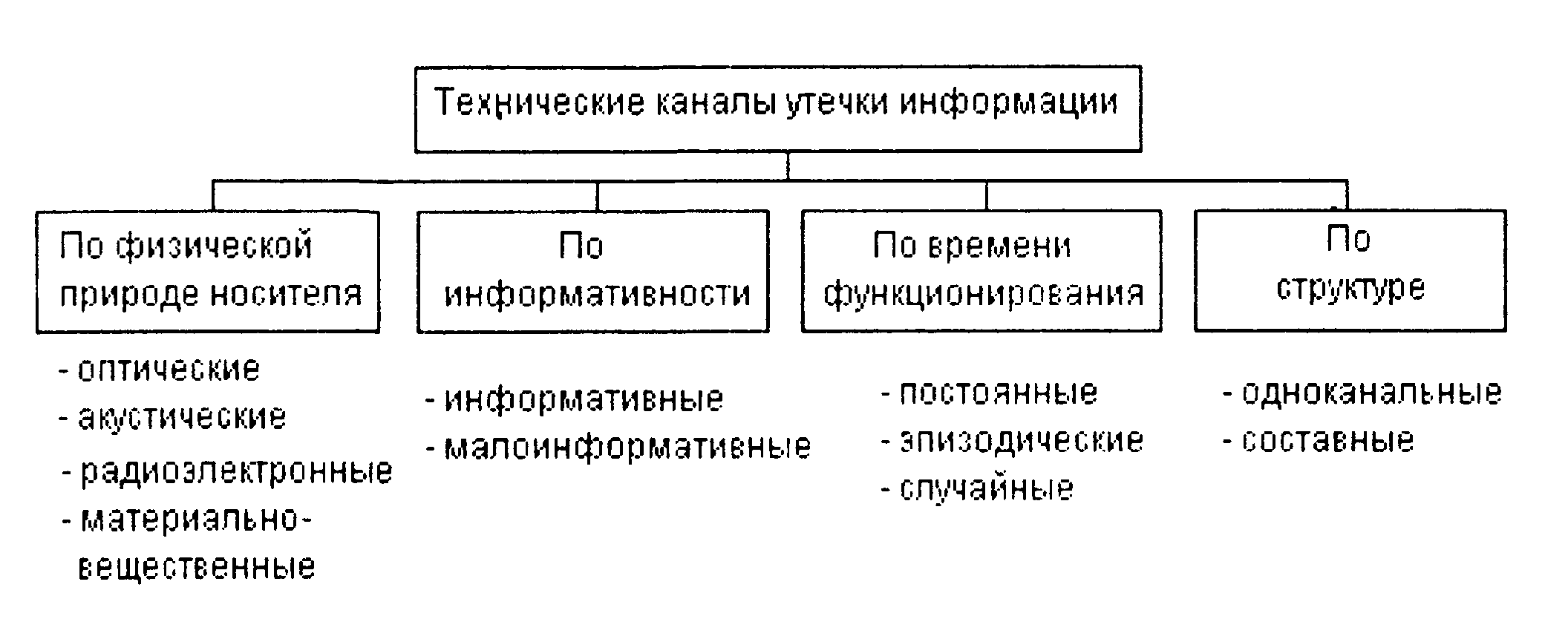

Классификация технических каналов представлена на рисунке 10.1

Рис. 10.1. Классификация каналов утечки информации

Наиболее информативным по возможностям утечки информации считается радиоэлектронный канал в силу следующих его особенностей [20, 21]:

- независимость функционирования канала от времени суток и года, существенно меньшая зависимость его параметров, по сравнению с другими каналами, от метеоусловий:

- высокая достоверность добываемой информации (за исключением случаев дезинформации);

- большой объем добываемой информации;

- оперативность получения информации;

- скрытность перехвата сигналов и радиотеплового наблюдения.

К основным группам технических средств перехвата информации относятся следующие [19, 20].

1. Радиопередатчики с микрофоном (радиомикрофоны):

с автономным питанием;

с питанием от телефонной линии;

с питанием от электросети;

управляемые дистанционно;

использующие функцию включения по голосу;

полуактивные;

с накоплением информации и передачей в режиме быстродействия.

2. Электронные "уши":

микрофоны с проводами;

электронные стетоскопы (прослушивающие через стены);

микрофоны с острой диаграммой направленности;

лазерные микрофоны;

микрофоны с передачей через сеть 220 В;

прослушивание через микрофон телефонной трубки;

гидроакустические микрофоны.

Устройства перехвата телефонных сообщений:

непосредственного подключения к телефонной линии;

подключения с использованием индукционных датчиков (датчики Холла и др.);

с использованием датчиков, расположенных внутри телефонного аппарата;

телефонный радиотранслятор;

перехвата сообщений сотовой телефонной связи;

перехвата пейджерных сообщений;

перехвата факс-сообщений;

специальные многоканальные устройства перехвата телефонных сообщений.

4. Устройства приема, записи, управления:

приемник для радиомикрофонов;

устройства записи;

ретрансляторы;

устройства записи и передачи в ускоренном режиме;

устройства дистанционного управления.

5. Видеосистемы записи и наблюдения.

6. Системы определения местоположения контролируемого объекта.

7. Системы контроля компьютеров и компьютерных сетей:

программные закладки;

снифферы.

Рассмотрим краткую характеристику основных устройств и систем перехвата, а также средств защиты от них.