- •Глава 1. Основы коммутации

- •1.1 Эволюция локальных сетей

- •1.2 Функционирование коммутаторов локальной сети

- •1.3 Методы коммутации

- •1.4 Конструктивное исполнение коммутаторов

- •1.5 Физическое стекирование коммутаторов

- •1.6 Типы интерфейсов коммутаторов

- •1.7 Архитектура коммутаторов

- •1.7.1 Архитектура с разделяемой шиной

- •1.7.2 Архитектура с разделяемой памятью

- •1.7.3 Архитектура на основе коммутационной матрицы

- •1.8 Характеристики, влияющие на производительность коммутаторов

- •1.8.1 Скорость фильтрации и скорость продвижения кадров

- •1.8.2. Размер таблицы коммутации

- •1.8.3. Объем буфера кадров

- •1.9. Управление потоком в полудуплексном и дуплексном режимах

- •1.10. Технологии коммутации и модель osi

- •1.11. Программное обеспечение коммутаторов

- •1.12. Общие принципы сетевого дизайна

- •1.13 Трехуровневая иерархическая модель сети

- •Глава 2. Начальная настройка коммутатора

- •2.1 Классификация коммутаторов по возможности управления

- •2.2. Средства управления коммутаторами

- •2.3. Подключение к коммутатору

- •2.3.1. Подключение к консоли интерфейса командной строки коммутатора

- •2.4 Начальная конфигурация коммутатора

- •2.4.1. Вызов помощи по командам

- •2.4.2. Базовая конфигурация коммутатора

- •2.5. Подключение к Web-интерфейсу управления коммутатора

- •2.6. Загрузка нового программного обеспечения на коммутатор

- •2.7. Загрузка и резервное копирование конфигурации коммутатора

- •Глава 3. Обзор функциональных возможностей коммутаторов

- •Глава 4. Виртуальные локальные сети (vlan)

- •4.1 Типы vlan

- •4.2 Vlan на основе портов

- •4.3. Vlan на основе стандарта ieee 802.1q

- •4.3.1 Некоторые определения ieee 802.1q

- •4.3.2. Теги vlan 802.1q

- •4.3.4. Продвижение кадров vlan 802.1q

- •4.3.5. Пример настройки vlan 802.1q

- •4.4. Статические и динамические vlan

- •4.5. Протокол gvrp

- •4.5.1 Таймеры gvrp

- •4.5.2. Пример настройки протокола gvrp

- •4.6.1. Формат кадра q-in-q

- •4.6.2 Реализации q-in-q

- •4.6.3 Значения tpid в кадрах q-in-q vlan

- •4.6.4 Роли портов в Port-based q-in-q и Selective q-in-q vlan

- •4.6.5. Политики назначения внешнего тега и приоритета в q-in-q vlan

- •4.6.6. Базовая архитектура сети с функцией Port-based q-in-q

- •4.6.7. Пример настройки функции Port-based q-in-q

- •4.6.8. Пример настройки функции Selective q-in-q

- •4.7. Vlan на основе портов и протоколов – стандарт ieee 802.1v

- •4.7.1 Пример настройки ieee 802.1v vlan

- •4.8 Асимметричные vlan

- •4.8.1. Примеры настройки асимметричных vlan

- •4.9. Функция Traffic Segmentation

- •4.9.1 Примеры использования и настройки функции Traffic Segmentation

- •Глава 5. Функции повышения надежности и производительности

- •5.1 Протоколы Spanning Tree

- •5.2.1. Понятие петель

- •5.2.2. Построение активной топологии связующего дерева

- •5.2.4 Состояния портов

- •5.2.5 Таймеры stp

- •5.2.6 Изменение топологии

- •5.2.8. Настройка stp

- •5.3.1 Роли портов

- •5.3.2. Формат bpdu

- •5.3.3. Быстрый переход в состояние продвижения

- •5.3.4 Механизм предложений и соглашений

- •5.3.5 Новый механизм изменения топологии

- •1. Определение изменений топологии.

- •2. Распространение информации об изменении топологии.

- •5.3.6 Стоимость пути rstp

- •5.3.7. Совместимость с stp

- •5.3.8. Настройка rstp

- •5.4.1 Логическая структура mstp

- •5.4.3. Формат mstp bpdu

- •5.4.4 Вычисления в mstp

- •5.4.5 Роли портов mstp

- •5.4.6 Пример топологии mstp

- •5.4.7 Состояние портов mstp

- •5.4.8 Счетчик переходов mstp

- •5.4.9 Совместимость с stp и rstp

- •5.4.10 Настройка протокола mstp на коммутаторах

- •5.5 Дополнительные функции защиты от петель

- •5.5.1 Настройка функции LoopBack Detection

- •5.6 Функции безопасности stp

- •5.7 Агрегирование каналов связи

- •5.7.1 Настройка статических и динамических агрегированных каналов

- •Глава 6. Качество обслуживания (QoS)

- •6.1. Модели QoS

- •6.2. Приоритезация пакетов

- •6.3. Классификация пакетов

- •4 Очереди приоритетов

- •8 Очередей приоритетов

- •6.4. Маркировка пакетов

- •6.5. Управление перегрузками и механизмы обслуживания очередей

- •6.6. Механизм предотвращения перегрузок

- •6.7 Контроль полосы пропускания

- •6.8 Пример настройки QoS

- •Глава 7. Функции обеспечения безопасности и ограничения доступа к сети

- •7.1 Списки управления доступом (acl)

- •7.1.1 Профили доступа и правила acl

- •7.1.2 Примеры настройки acl

- •7.2 Функции контроля над подключением узлов к портам коммутатора

- •7.2.1 Функция Port Security

- •7.2.1.1 Пример настройки функции Port Security

- •7.2.2 Функция ip-mac-Port Binding

- •7.2.2.1 Пример настройки функции ip-mac-Port Binding

- •7.3 Аутентификация пользователей 802.1x

- •7.3.1 Роли устройств в стандарте 802.1х

- •7.3.4. Состояние портов коммутатора

- •7.4.1. Пример настройки 802.1х Guest vlan

- •7.5 Функции защиты цпу коммутатора

- •7.5.1 Функция Safeguard Engine

- •7.5.1.1 Пример настройки функции Safeguard Engine

- •7.6.1 Функция cpu Interface Filtering

- •7.6.1.1 Пример настройки функции cpu Interface Filtering

- •Глава 8. Многоадресная рассылка

- •8.1 Адресация многоадресной ip-рассылки

- •8.3 Подписка и обслуживание групп

- •8.4 Управление многоадресной рассылкой на 2-м уровне модели osi (igmp Snooping)

- •8.4.1 Пример настройки igmp Snooping

- •8.5 Функция igmp Snooping Fast Leave

- •8.5.1. Пример настройки igmp Snooping Fast Leave

- •Глава 9. Функции управления коммутаторами

- •9.1 Управление множеством коммутаторов

- •9.1.1. Объединение коммутаторов в физический стек

- •9.1.2 Виртуальный стек. Технология Single ip Management (sim)

- •9.2 Протокол snmp

- •9.2.1 Компоненты snmp

- •9.2.2 База управляющей информации snmp

- •9.2.3 Типы сообщений протокола snmp

- •9.2.4 Безопасность snmp

- •9.2.5 Пример настройки протокола snmp

- •9.4 Функция Port Mirroring

- •Глава 10. Обзор коммутаторов d-Link

- •10.1 Неуправляемые коммутаторы

- •10.2 Коммутаторы серии Smart

- •10.3 Управляемые коммутаторы

7.4.1. Пример настройки 802.1х Guest vlan

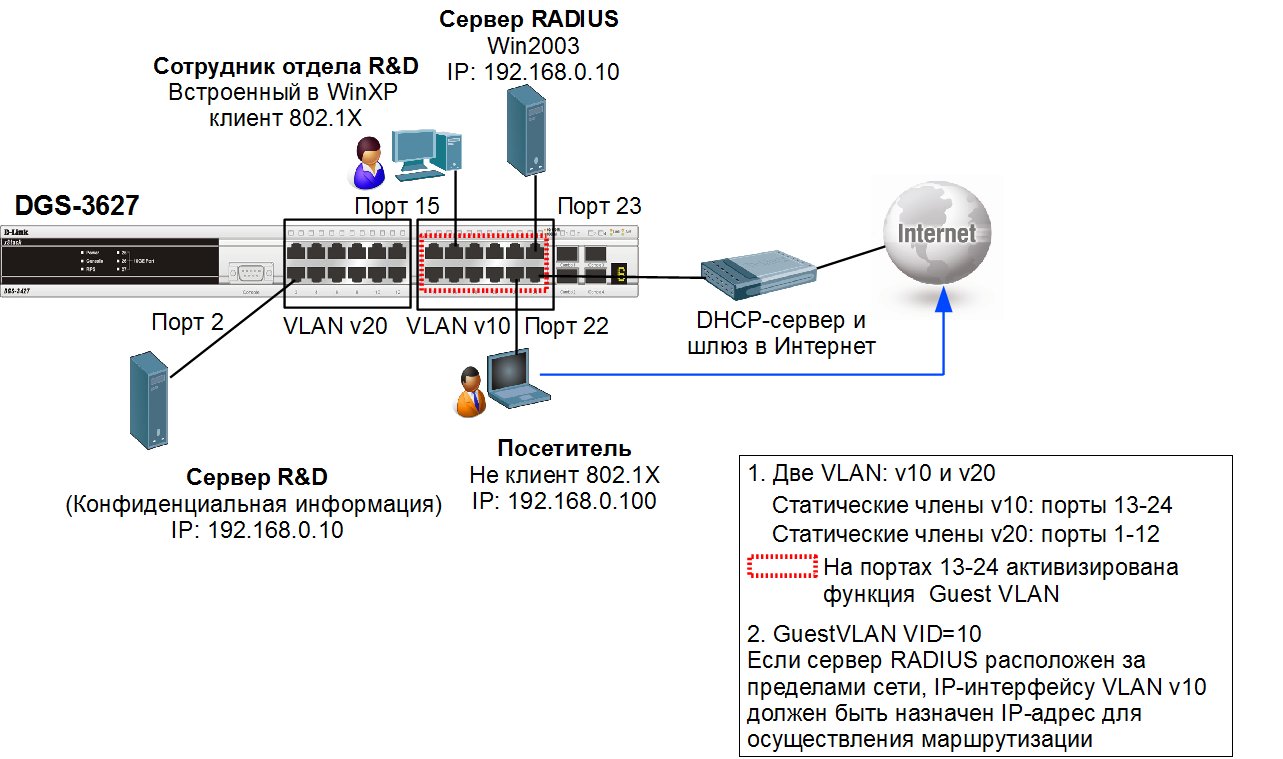

В качестве примера использования и настройки функции 802.1X Guest VLAN, рассмотрим схему сети компании (Рис. 7.21), в которой неаутентифицированным пользователям, находящимся в VLAN 10, разрешен доступ в Интернет. После успешной аутентификации пользователей, порты к которым они подключены, будут добавлены в VLAN 20.

Рис. 7.21. Пример использования 802.1х Guest VLAN

Настройка коммутатора DGS-3627

· Создать на коммутаторе VLAN v10 и v20.

config vlan default delete 1-24

create vlan v10 tag 10

config vlan v10 add untagged 13-24

create vlan v20 tag 20

config vlan v20 add untagged 1-12

config ipif System ipaddress 192.168.0.1/24 vlan v10

· Активизировать функции 802.1X и Guest VLAN .

enable 802.1x

create 802.1x guest_vlan v10

config 802.1x guest_vlan ports 13-24 state enable

· Настроить коммутатор в качестве аутентификатора и задать параметры сервера RADIUS.

config 802.1x capability ports 13-24 authenticator

config radius add 1 192.168.0.10 key 123456 default

Настройка параметров на сервере RADIUS включает установку следующих пользовательских атрибутов:

Tunnel-Medium-Type(65) = 802

Tunnel-Pvt-Group-ID(81) = 20 <— VID

Tunnel-Type (64)= VLAN

Рис. 7.22. Пользовательские атрибуты на сервере RADIUS

Проверить конфигурацию коммутатора можно с помощью следующих команд:

DGS-3627#show 802.1x auth_configuration

Command: show 802.1x auth_configuration

802.1X |

: Enabled |

Authentication Mode |

: Port_based |

Authentication Protocol |

: RADIUS_EAP |

Port number |

: 1 |

Capability |

: None |

AdminCrlDir |

: Both |

OpenCrlDir |

: Both |

Port Control |

: Auto |

QuietPeriod |

: 60 sec |

TxPeriod |

: 30 sec |

Supp Timeout |

: 30 sec |

Server Timeout |

: 30 sec |

MaxReq |

: 2 times |

ReAuthPeriod |

: 3600 sec |

ReAuthenticate |

:Disabled |

DGS-3627#show 802.1x guest_vlan

Command: show 802.1x guest_vlan

Guest VLAN Setting --------------------------------------------------------------------- |

Guest VLAN : v10 |

Enable Guest VLAN Ports : 13-24 |

DGS-3627#show radius

Command: show radius

Idx ---- |

IP Address --------------- |

Auth-Port -------------- |

Acct-Port ------------- |

Status --------- |

Key -------- |

1 |

192.168.0.10 |

1812 |

1813 |

Active |

123456 |

Total Entries : 1

Пока клиент, подключенный к порту 22, не прошел аутентификацию, текущая конфигурация VLAN и состояние аутентификации 802.1X на коммутаторе будут следующими:

DGS-3627#show vlan

VID :1 VLAN Name : default |

VLAN Type :Static Advertisement : Enabled |

Member Ports |

:25-27 |

Static Ports |

:25-27 |

Current Tagged Ports |

: |

Current Untagged Ports |

: 25-27 |

Static Tagged Ports |

: |

Static Untagged Ports |

: 25-27 |

Forbidden Ports |

: |

VID :10 VLAN Name : v10 |

VLAN Type :Static Advertisement : Disabled |

Member Ports |

:13-24 |

Static Ports |

:13-24 |

Current Tagged Ports |

: |

Current Untagged Ports |

: 13-24 |

Static Tagged Ports |

: |

Static Untagged Ports |

: 13-24 |

Forbidden Ports |

: |

VID :20 VLAN Name : v20 |

VLAN Type :Static Advertisement : Disabled |

Member Ports |

:1-12 |

Static Ports |

:1-12 |

Current Tagged Ports |

: |

Current Untagged Ports |

: 1-12 |

Static Tagged Ports |

: |

Static Untagged Ports |

: 1-12 |

Forbidden Ports |

: |

Total Entries : 3

DGS-3627#show 802.1x auth_state

Command: show 802.1x auth_state

Port ----- |

Auth PAE State --------------------- |

Backend State --------------------- |

Port State --------------------- |

1 |

ForceAuth |

Success |

Authorized |

2 |

ForceAuth |

Success |

Authorized |

3 |

ForceAuth |

Success |

Authorized |

4 |

ForceAuth |

Success |

Authorized |

5 |

ForceAuth |

Success |

Authorized |

6 |

ForceAuth |

Success |

Authorized |

7 |

ForceAuth |

Success |

Authorized |

8 |

ForceAuth |

Success |

Authorized |

9 |

ForceAuth |

Success |

Authorized |

10 |

ForceAuth |

Success |

Authorized |

11 |

ForceAuth |

Success |

Authorized |

12 |

ForceAuth |

Success |

Authorized |

13 |

Disconnected |

Idle |

Unauthorized |

14 |

Disconnected |

Idle |

Unauthorized |

....... |

...... |

|

|

22 |

Connecting |

Idle |

Unauthorized |

После аутентификации клиента текущие настройки VLAN и состояние аутентификации 802.1X изменятся следующим образом:

DGS-3627#show vlan

|

VID :1 VLAN Name : default |

VLAN Type :Static Advertisement : Enabled |

|

|

Member Ports |

:25-27 |

Static Ports |

:25-27 |

Current Tagged Ports |

: |

Current Untagged Ports |

: 25-27 |

Static Tagged Ports |

: |

Static Untagged Ports |

: 25-27 |

Forbidden Ports |

: |

|

VID :10 VLAN Name : v10 |

VLAN Type :Static Advertisement : Disabled |

|

|

Member Ports |

:13-21,23-24 |

Static Ports |

:13-21,23-24 |

Current Tagged Ports |

: |

Current Untagged Ports |

: 13-21,23-24 |

Static Tagged Ports |

: |

Static Untagged Ports |

: 13-21,23-24 |

Forbidden Ports |

: |

|

VID :20 VLAN Name : v20 |

VLAN Type :Static Advertisement : Disabled |

|

|

Member Ports |

:1-12,22 |

Static Ports |

:1-12,22 |

Current Tagged Ports |

: |

Current Untagged Ports |

: 1-12,22 |

Static Tagged Ports |

: |

Static Untagged Ports |

: 1-12,22 |

Forbidden Ports |

: |

Total Entries : 3

DGS-3627#show 802.1x auth_state

Command: show 802.1x auth_state

|

|

|

|

Port ----- |

Auth PAE State --------------------- |

Backend State --------------------- |

Port State --------------------- |

1 |

ForceAuth |

Success |

Authorized |

2 |

ForceAuth |

Success |

Authorized |

3 |

ForceAuth |

Success |

Authorized |

4 |

ForceAuth |

Success |

Authorized |

5 |

ForceAuth |

Success |

Authorized |

6 |

ForceAuth |

Success |

Authorized |

7 |

ForceAuth |

Success |

Authorized |

8 |

ForceAuth |

Success |

Authorized |

9 |

ForceAuth |

Success |

Authorized |

10 |

ForceAuth |

Success |

Authorized |

11 |

ForceAuth |

Success |

Authorized |

12 |

ForceAuth |

Success |

Authorized |

13 |

Disconnected |

Idle |

Unauthorized |

14 |

Disconnected |

Idle |

Unauthorized |

....... |

...... |

|

|

22 |

Connecting |

Idle |

Authorized |