- •2. Вычислительные сети с коммутацией пакетов. Принципы функционирования, области применения. Принципы коммутации пакетов

- •Виртуальные каналы в сетях с коммутацией пакетов

- •Пропускная способность сетей с коммутацией пакетов

- •1Коммутация сообщений

- •Уровни модели osi

- •[Править]Прикладной уровень

- •[Править]Уровень представления

- •[Править]Сеансовый уровень

- •[Править]Транспортный уровень

- •[Править]Сетевой уровень

- •[Править]Канальный уровень

- •[Править]Физический уровень

- •4. Прикладной, представительный и сеансовый уровни модели мос. Их функции и назначение Прикладной уровень

- •Уровень представления данных

- •Сеансовый уровень

- •5. Транспортный уровень модели мос Транспортный уровень

- •6. Сетевой уровень модели мос как средство для маршрутизации пакетов данных Сетевой уровень

- •7. Канальный и физический уровни модели мос. Их функции Канальный уровень

- •Физический уровень

- •8. Стек протоколов tcp/ip. Назначение уровней

- •[Править]Уровни стека tcp/ip

- •[Править]Прикладной уровень

- •[Править]Транспортный уровень

- •[Править]Сетевой уровень

- •[Править]Канальный уровень

- •Структура стека tcp/ip. Краткая характеристика протоколов

- •10. Адресация в ip-сетях Адресация в ip-сетях Типы адресов: физический (mac-адрес), сетевой (ip-адрес) и символьный (dns-имя)

- •Три основных класса ip-адресов

- •Соглашения о специальных адресах: broadcast, multicast, loopback

- •Отображение физических адресов на ip-адреса: протоколы arp и rarp

- •Отображение символьных адресов на ip-адреса: служба dns

- •Автоматизация процесса назначения ip-адресов узлам сети - протокол dhcp

- •11. Протокол ip. Основные функции и структура ip-пакета

- •[Править]Свойства

- •[Править]Версия 4

- •[Править]Версия 6

- •[Править]Пакет

- •[Править]Версия 4 (iPv4)

- •[Править]Версия 6 (iPv6)

- •12. Протокол tcp. Функции протокола по мультиплексированию и демультиплексированию

- •[Править]Заголовок сегмента tcp

- •[Править]Номер подтверждения

- •[Править]Смещение данных

- •[Править]Зарезервировано

- •[Править]Флаги (управляющие биты)

- •[Править]Окно

- •[Править]Псевдозаголовок

- •[Править]Контрольная сумма

- •[Править]Установка соединения

- •[Править]Передача данных

- •[Править]Завершение соединения

- •[Править]Известные проблемы [править]Максимальный размер сегмента

- •[Править]Обнаружение ошибок при передаче данных

- •[Править]Атаки на протокол

- •[Править]Реализация [править]Освобождение от расчёта контрольной суммы

- •2Концепция портов. Мультиплексирование и демультиплексирование

- •13. Реализация скользящего окна в протоколе tcp

- •Выбор тайм-аута

- •Реакция на перегрузку сети

- •14. Модель протокола b-isdn. Физический уровень

- •15. Модель протокола b-isdn. Уровень атм

- •16. Модель протокола b-isdn. Уровень адаптации атм Уровень адаптации атм (aal)

- •17. Модель протокола b-isdn. Физический уровень, уровень атм и уровень адаптации атм

- •18. Маршрутизация в атм-сетях

- •19. Основные типы топологий локальных вычислительных сетей Топология лвс

- •20. Иерархическая топология лвс и топология типа «звезда» в лвс

- •[Править]Работа в сети

- •21. Шинная топология лвс и кольцевая топология лвс. Особенности применения

- •[Править]Работа в сети

- •[Править]Сравнение с другими топологиями [править]Достоинства

- •[Править]Недостатки

- •[Править]Преимущества и недостатки шинной топологии

- •[Править]Примеры

- •22. Физические среды в лвс. Основные параметры и характеристики Физическая среда

- •23. Витая пара проводов и коаксиальные кабели как среда для передачи информации в лвс Витая пара

- •24. Волоконно-оптические линии связи в глобальных и локальных сетях Волоконно-оптический кабель

- •25. Методы случайного доступа. Пропускная способность. Преимущества и недостатки этих методов Методы случайного доступа

- •Чистая aloha (Pure aloha)

- •Синхронная aloha

- •Aloha с настойчивой стратегией

- •Настойчивый алгоритм с вероятностью передачи 1 (1persistent algorithm)

- •Настойчивый алгоритм с вероятностью передачи p(ppersistent algorithm)

- •Многостанционный доступ с контролем несущей и обнаружением конфликта (csma/cd)

- •Многостанционный доступ с контролем несущей и устранением конфликта (csma/ca)

- •Управляемый доступ. Передача маркера

- •Методы коллективного широкополосного абонентского доступа

- •Краткие итоги

- •26. Сеть Ethernet. Структурная организация. Виды и технические характеристики. Формат кадра. Принцип функционирования

- •[Править]История

- •[Править]Технология

- •[Править]Формат кадра

- •[Править]mac-адреса

- •[Править]Разновидности Ethernet

- •[Править]Ранние модификации Ethernet

- •[Править]10 Мбит/с Ethernet

- •[Править]Быстрый Ethernet (Fast Ethernet, 100 Мбит/с)

- •[Править]Гигабитный Ethernet (Gigabit Ethernet, 1 Гбит/с)

- •[Править]10-гигабитный Ethernet (Ethernet 10g, 10 Гбит/с)

- •[Править]40-гигабитный и 100-гигабитный Ethernet

- •[Править]Перспективы

- •27. Cеть Fast Ethernet. Cтруктурная организация. Особенности построения физического уровня

- •Структура Fast Ethernet

- •Подуровень управления логической связью (llc)

- •Заголовок snap

- •Подуровень согласования

- •Управление доступом к среде (mac)

- •28. Cеть Gigabit Ethernet. Cтруктурная организация. Особенности построения физического уровня

- •29. Маркерный доступ на структуре шина. Формат кадров. Кадры управления удс

- •30. Протокольные операции в сетях с маркерным доступом на структуре шина

- •31. Механизм приоритетного доступа при маркерном доступе на структуре шина

- •32. Маркерный доступ на структуре кольцо. Формат кадров. Основные средства управления

- •33. Беспроводные вычислительные сети. Технология Blue Tooth. Микросотовые вычислительные сети беспроводные сети

- •5.1.Типы и компоненты беспроводных сетей

- •5.2. Передача "точка-точка"

- •5.3.Локальные вычислительные сети (беспроводные лвс)

- •5.3.1.Инфракрасные и лазерные беспроводные лвс

- •5.3.2. Беспроводные лвс с радиопередачей данных

- •5.4.Мобильные сети

- •3Технология Bluetooth

- •Что в имени твоем

- •Технические детали

- •Частоты

- •Типы передачи данных

- •Сети Piconet и Scatternet

- •Установление соединения

- •Энергосбережение

- •Защита данных

- •34. Беспроводные вычислительные сети. Технология Wi max

- •Целесообразность использования WiMax как технологии доступа

- •[Править]Фиксированный и мобильный вариант WiMax

- •[Править]Широкополосный доступ

- •[Править]Пользовательское оборудование

- •[Править]Wi-Fi и WiMax

- •[Править]Принцип работы [править]Основные понятия

- •4Микросотовая сеть

- •35. Беспроводные вычислительные сети. Технология передачи изображений высокого качества

- •[Править]Развитие технологии

- •[Править]Стандарты [править]Передача на дальние расстояния

- •[Править]Передача на короткие расстояния

- •[Править]Носители

- •[Править]Стандарты разложения

- •[Править]Защита содержимого

Энергосбережение

В сети Piconet предусмотрены режимы энергосбережения, которые задействуются в отсутствие передачи данных. Управляющее устройство может перевести любое управляемое в режим Hold, когда будет функционировать только внутренний таймер. Заметим, что и само управляемое устройство может запросить перевод в этот режим. Обмен данными начинается мгновенно, как только устройство выходит из этого режима.

Два других режима энергосбережения - Sniff и Park. В режиме Sniff устройства в Piconet "слушают" эфир реже, благодаря чему могут более эффективно использоваться по прямому назначению. Временной Sniff-интервал программируется и зависит, например, от типа программного приложения, выполняемого на компьютере. В режиме Park устройство синхронизировано с Piconet, но не принимает участия в трафике. "Запаркованное" устройство отказывается от своего MAC-адреса и время от времени "слушает" команды от мастера о ресинхронизации или иные широковещательные сообщения.

Защита данных

Естественно, технология Bluetooth не могла обойтись без такой важной вещи, как защита передаваемых данных. В спецификации Bluetooth предусмотрена защита конфиденциальной информации, передаваемой между устройствами на физическом уровне. Аутентификация базируется на алгоритме запрос-ответ, а для кодирования информации могут использоваться секретные ключи длиной до 64 разрядов.

В зависимости от выполняемых задач, устройство может находиться в одном из трех режимов защиты:

устройство не может самостоятельно инициировать защитные процедуры;

устройство не инициирует защитные процедуры, пока не установлено и не настроено соединение. После того как соединение установлено, процедуры защиты обязательны и определяются типом и требованиями используемых служб;

защитные процедуры инициируются в процессе установления и настройки соединения. Если удаленное устройство не может пройти требований защиты, то соединение не устанавливается.

Естественно, что второй и третий режимы могут использоваться вместе, т. е. сначала устанавливается защищенное соединение, а потом оно дополнительно защищается в соответствии с требованиями и возможностями конкретной службы.

В основе системы безопасности Bluetooth, используемой в последнем случае, лежит понятие сеансового ключа, который образуется в процессе соединения двух устройств и используется для идентификации и шифрования передаваемых данных. Для генерации ключа могут использоваться самые различные составляющие, от заранее известных обоим устройствам значений до физических адресов устройств. Комбинируя защиту на уровне соединения с защитой на уровне приложений, можно создавать достаточно надежно защищенные соединения. Тем не менее считается, что очевидной слабостью Bluetooth с точки зрения построения защищенных соединений остается возможность перехвата трафика.

Bluetooth + 802.11b = Blue802

До недавнего времени продвижение концепции Bluetooth оставалось прерогативой коммерческих компаний. Внимание же правительственных учреждений было сконцентрировано скорее на политике распределения частот, нежели на функциях и потенциальных приложениях протокола. Однако ситуация, похоже, начинает меняться. Европейский Союз в рамках проекта Information Society Technologies ("Технологии информационного общества") сформировал множество групп, работающих над различными приложениями (для автомобилей, медицины и т. д.), в основу которых заложено применение протокола Bluetooth.

Эксперты Forrester Research утверждают, что Bluetooth и Wi-Fi (802.11b) - это не конкурирующие, а скорее смежные технологии: им уготована разная роль, и они будут встраиваться в разные устройства. Стандарт Wi-Fi получит распространение как средство подключения к частным и публичным сетям. В этом году не менее 10% ноутбуков будут снабжены интерфейсом Wi-Fi, а к 2006 г. доля таких ноутбуокв увеличится до 72%. Bluetooth, в свою очередь, заполнит другие ниши и помимо мобильных телефонов и КПК будет встраиваться в различные бытовые приборы. Кроме того, технология найдет применение в решениях для вертикальных рынков. К 2006 г. 73% мобильных телефонов и 44% КПК будут иметь средства Bluetooth.

Во время своего выступления на конференции Windows Hardware Engineering Conference (WinHEC) 2002 Билл Гейтс отметил: "ПК в настоящее время превращается в центр управления разнообразными интеллектуальными устройствами, число которых постоянно увеличивается. Мы полагаем, что данная тенденция значительно ускорится в предстоящем Цифровом Десятилетии, и на место отдельных ПК, телевизора, телефона и т. д. придут комплексные решения, обеспечивающие пользователю весь необходимый ему набор функциональных возможностей". Очевидно, что одна из основных ролей в подобных системах отводится средствам обмена информацией. И судя по тому, что было продемонстрировано на WinHEC, технологии Bluetooth с этой точки зрения уделяется очень большое внимание. Так, в рамках конференции Microsoft (http://www.microsoft.com) анонсировала настольное решение на основе Bluetooth. В представленный компанией набор входят беспроводные клавиатура и мышь, присоединяемый к компьютеру коммуникационный модуль и драйверное ПО для Windows XP. Было также объявлено и о скором выходе инструментального пакета Windows XP SDK for Bluetooth.

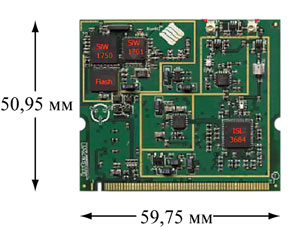

Интересную новинку показали во время конференции WinHEC компании Intersil (http://www.intersil.com) и Silicon Wave (http://www.siliconwave.com) при участии опять-таки Microsoft. Это технология Blue802, которая, как можно догадаться из ее названия, реализует в одном наборе микросхем функции беспроводного взаимодействия 802.11b и Bluetooth. Ориентирована она на использование в разнообразных портативных устройствах, в первую очередь в ноутбуках. Предполагается, что массовые поставки интерфейсных карт на основе Blue802 (рис. 5), выполненных в стандарте mini-PCI, начнутся к концу года.

|

Рис. 5. Прототип модуля Blue802. |

Кристалл, разработанный Silicon Wave и объединяющий реализацию двух беспроводных технологий - Bluetooth и IEEE802.11b, специалисты этой компании сравнивают с настольным ПК, в котором есть и USB, и Ethernet-интерфейсы. В роли USB в микросхеме выступает Bluetooth, а Ethernet - 802.11b. Такая разработка стала возможна благодаря появлению другой новинки. В конце прошлого года американские компании Bandspeed (http://www.bandspeed.com) и Open Interface North America (http://www.oi-us.com) совместно разработали технологию понижения интерференции радиоволн для стандартов Bluetooth и IEEE802.11b, которая получила название Adaptive Frequency Hopping (AFH). Компания Bandspeed разработала базовые технологии и набор микросхем, а Open Interface - соответствующее ПО. Для обмена данными по технологии AFH необходимо от 20 до 30 каналов (для обработки сигналов Bluetooth требуется 79 каналов, каждый канал требует полосы частот 1 МГц). Таким образом, можно избежать перекрывания сигналов Bluetooth и IEEE802.11b (полоса частот 22 МГц в диапазоне 2400-2483,5 МГц).

В заключение стоит отметить, что в России тоже проявляется определенный интерес к технологии Bluetooth. Наиболее перспективными в этом плане эксперты считают те области промышленности и народного хозяйства, где требуются сбор и обработка большого количества одновременно измеряемых параметров: например, нефтепромыслы, металлургические заводы, жилищно-коммунальное хозяйство и т. д.