- •1. Цель и содержание работы

- •2. Методика выполнения работы

- •Литература

- •1. Цель и содержание работы

- •2. Методика выполнения работы защита данных от несанкционированного доступа и чтения

- •2.1. Скрытие файлов и папок

- •2.2. Системная защита

- •2.3. Парольная защита

- •2.4. Скрытие фрагментов данных

- •2.5. Криптографическая защита

- •Выводы Контрольные вопросы

- •Задание на самостоятельную работу

2.3. Парольная защита

Парольная защита начинается с момента входа в компьютер и затем может встречаться довольно часто в зависимости от степени использования имеющихся мер безопасности. Пароль – это виртуальный аналог караульного, который охраняет объект и никого, кроме допущенных лиц, на этот объект не пропускает. Поэтому политике паролей пользователь, заботящийся о защите данных, должен уделить особое внимание.

Взломать неэффективный пароль не представляет большой сложности для кракеров. Статистика взломов свидетельствует, что более двух третей паролей опасны для использования, из них более половины паролей легко угадать или расшифровать с помощью словарей и специальных программ сканирования. Поэтому не рекомендуется в качестве паролей использовать имена и реальные слова (даже написанные наоборот, с повторами или с клавишей Caps Lock), личную информацию, профессиональный жаргон. Рекомендуется использовать длинные пароли (не менее 6 символов), менять регистр и использовать знаки препинания (например, использовать два не связанных по смыслу слова, разделенных знаком препинания, плюс неожиданные переходы из регистра в регистр), аббревиатуры, сокращенные фразы, придуманные слова (новые или с перестановкой слогов в известных словах).

Пароли рекомендуется регулярно менять. Но при этом не надо усложнять парольную защиту до абсурда. Пароль должен легко и быстро вводиться и хорошо запоминаться. Иначе вы рискуете, что ваш ввод кто-то подсмотрит или в журнале безопасности будут зафиксированы ваши неоднократные попытки входа с неправильным паролем (они квалифицируются как попытки взлома), либо, наконец, вам придется обратиться за помощью к системному администратору.

Выше при обсуждении некоторых задач ввода данных мы попутно сталкивались с паролями. Здесь же систематизируем процедуры парольной защиты файлов от несанкционированного чтения (доступа к их текстам). Ведь даже внутри группы пользователей, проводящих общую работу, не каждому может быть разрешено вскрывать все файлы, видимые в общедоступных папках.

Файлы Word

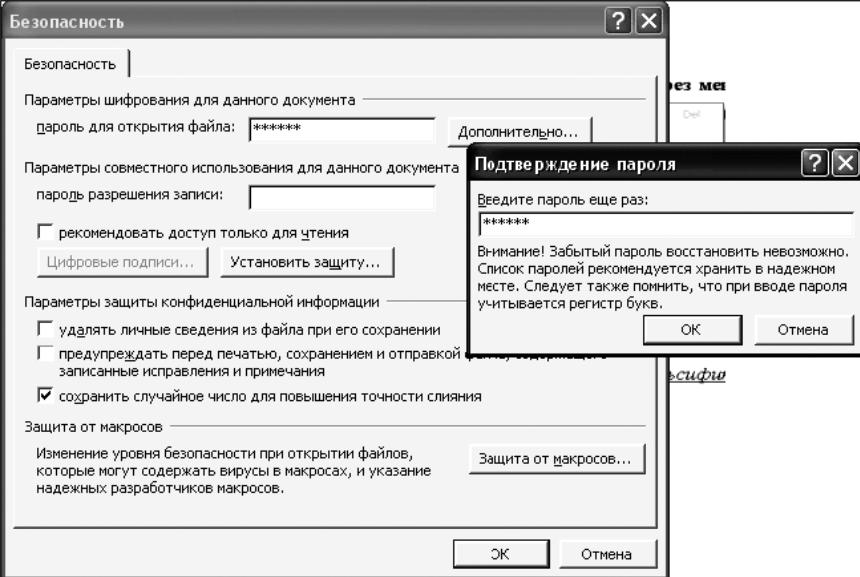

Парольная защита организуется в окне сохранения файла (Сервис/ Параметры безопасности) или непосредственно в окне Word (Сервис/ Параметры/Безопасность) перед сохранением. При этом включается окно параметров безопасности (рис. 12а), в котором устанавливается и подтверждается пароль для открытия файла (рис. 12б). Теперь, чтобы открыть сохраненный защищенный файл, придется набрать пароль (рис. 12в).

Файлы Excel

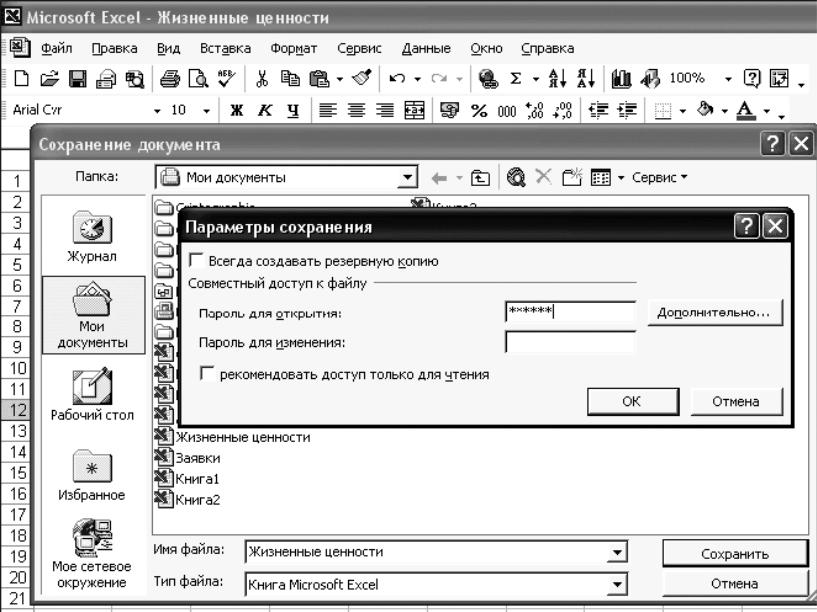

В файлах Excel парольная защита от несанкционированного доступа реализуется так же, как и в Word, в окне сохранения (Сервис/Общие параметры) или параметрах безопасности книги. В открывшемся окне устанавливается Пароль для открытия (рис. 13). Далее следует запрос на подтверждение пароля, и повторяются те же операции, что и в Word.

Файлы Access

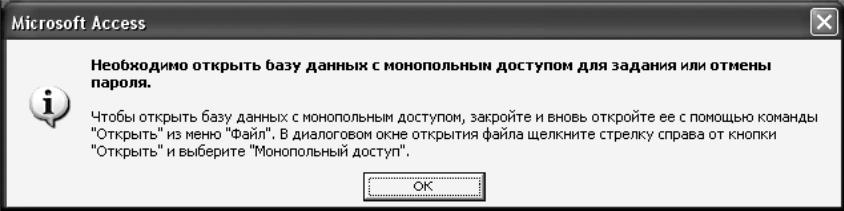

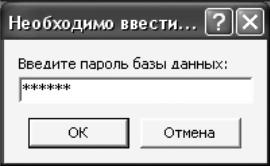

Парольная защита открытой БД Access производится командой Сервис/Защита/Задать пароль базы данных (см. рис. 11а) в монопольном режиме доступа2. Это значит, что пароль монополизирует право своего обладателя – пользователя – на доступ к базе. И интерфейс Access, соответственно, различает два режима доступа – общий и монопольный. О необходимости перехода в монопольный режим сообщает окно предупреждения (рис. 14а). Режим открытия файла выбирается из списка, включаемого кнопкой, – справа от кнопки Открыть (рис. 14а). После выбора элемента Монопольно задаем пароль базы данных с подтверждением (рис. 14б). Теперь файл базы данных защищен от несанкционированного доступа, даже если он виден в открытой папке (рис. 14в).

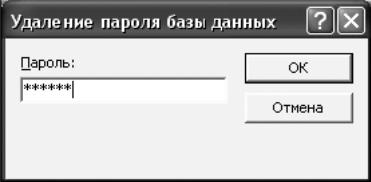

Пароли можно (вернее, рекомендуется) периодически изменять. Для этого достаточно открыть файл действующим паролем и заново сохранить с новым паролем. В Word и Excel это делается так же, как показано на рис. 12, 13. В Access после открытия файла БД в монопольном режиме командой Сервис/Защита/Удалить пароль базы данных включается окно удаления (рис. 15), в котором следует набрать действующий пароль (Ок).

Рис. 12. Организация парольной защиты сохраняемого файла

Рис. 12. Продолжение

Рис. 13. Организация парольной защиты сохраняемого файла Excel

б) установка пароля в) вход в защищенную БД

Рис. 14. Организация парольной защиты файла БД Access

Следует помнить, что парольная защита – не панацея. Чтобы идентифицировать пароли, система должна их хранить. Следовательно, опытный кракер сможет найти в компьютере ту папку (или папки), где лежат пароли. А дальше – дело техники. Если же сам компьютер защищен от доступа, то и здесь возможна лазейка. Существуют программы спуфинга3, которые фиксируют коды клавиш, нажимаемых при входе в систему. Если кракеру удалось по сети внедрить такую программу в ваш компьютер (по принципу, аналогичному внедрению компьютерного вируса), то, поддерживая связь со спуфинг-программой и анализируя записанную ею информацию, кракер может прочитать и ваш входной пароль регистрации. При этом спуфинг может предоставлять «услугу» в виде ложного сообщения о том, что регистрация не состоялась из-за ошибок ввода пароля. Расчет прост – после нескольких попыток пользователь покинет рабочее место, а компьютер, будучи включенным, остается доступным для сетевого кракера.

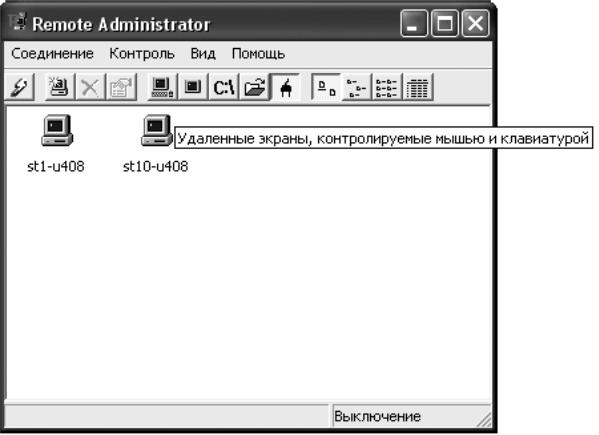

С пуфинг

может работать в сочетании с программами

удаленного администрирования

(Remote Administrator, Symantic PC

Anyware и др.), которые позволяют управлять

включенными удаленными компьютерами

в локальной сети и Интернете (рис. 16,

17). Под управлением здесь понимается

полное владение ресурсами удаленного

компьютера, как как своими собственными,

вплоть до протоколирования действий

пользователя и выключения компьютера.

пуфинг

может работать в сочетании с программами

удаленного администрирования

(Remote Administrator, Symantic PC

Anyware и др.), которые позволяют управлять

включенными удаленными компьютерами

в локальной сети и Интернете (рис. 16,

17). Под управлением здесь понимается

полное владение ресурсами удаленного

компьютера, как как своими собственными,

вплоть до протоколирования действий

пользователя и выключения компьютера.

З

Рис. 15. Удаление пароля БД Access

Рис. 16. Окно программы удаленного администрирования

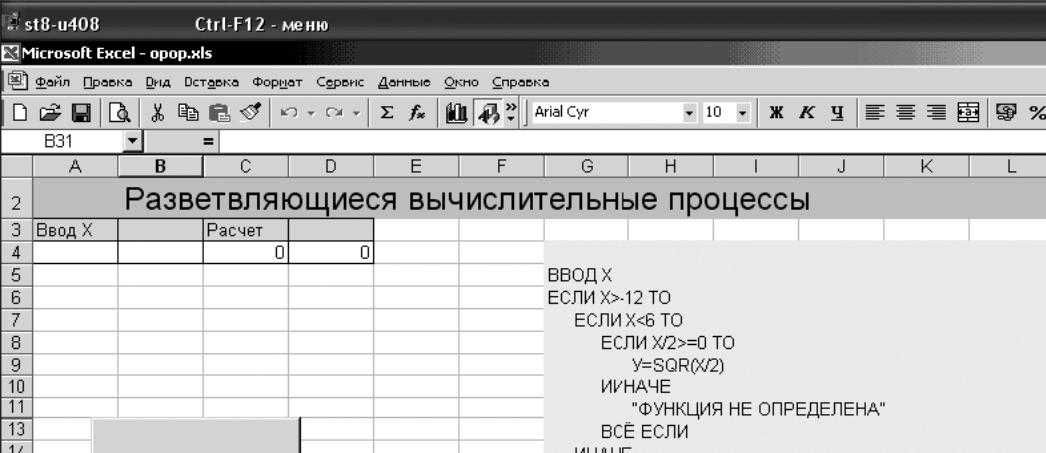

Рис. 17. Экран удаленного компьютера в программе Remote Administrator