- •1. Цель и содержание работы

- •2. Методика выполнения работы

- •Литература

- •1. Цель и содержание работы

- •2. Методика выполнения работы защита данных от несанкционированного доступа и чтения

- •2.1. Скрытие файлов и папок

- •2.2. Системная защита

- •2.3. Парольная защита

- •2.4. Скрытие фрагментов данных

- •2.5. Криптографическая защита

- •Выводы Контрольные вопросы

- •Задание на самостоятельную работу

ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ИНФОРМАЦИОННО-КОММУНИКАЦИОННЫХ ТЕХНОЛОГИЙ

Кафедра систем защиты информации

Н.Н. Блавацкая

МЕХАНИЗМЫ ОБЕСПЕЧЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ОПЕРАЦИОННОЙ СИСТЕМЫ WINDOWS И MICROSOFT OFFICE

(Лабораторная работа № 1 для студентов )

Модуль 1 Тема № 2. Защита операционных систем и криптографические методы защиты информации

(Время - 2 часа)

Форма обучения: дневная

Лабораторное занятие рассмотрено и одобрено на заседании кафедры систем защиты информации. Протокол № ___ от «___» ___________ 2009 года

Киев – 2009

|

Тема лабораторного занятия:

«Механизмы обеспечения информационной безопасности операционной системы Windows и Microsoft Office»

ПЛАН

Введение

1. Цель и содержание работы

2. Методика выполнения работы

Выводы

Литература

Варлатая С.К., Шаханова М.В. Программно-аппаратная защита информации: учеб. пособие / - Владивосток: Изд-во ДВГТУ, 2007. 318с.

Безбогов А.А., Яковлев А.В., Мартемьянов Ю.Ф..Безопасность операционных систем : учебное пособие / – М. : "Издательство Машиностроение-1", 2007. – 220 с.

Духан Е. И., Синадский Н. И., Хорьков Д. А. Применение программно-аппаратных средств защиты компьютерной информации: учебное пособие / Екатеринбург: УГТУ-УПИ, 2008, 182 с.

Завгородний В.И. Комплексная защита информации в компьютерных системах: Учебное пособие. - М.: Логос; ПБОЮЛ Н.А. Егоров, 2001. -264 с

1. Цель и содержание работы

Цели лабораторной работы:

изучение возможностей программы CorelDRAW 12;

приобретение практических навыков в создании и редактировании векторных рисунков.

Содержание работы:

1.

Требования к отчету:

Отчет по работе должен содержать:

название лабораторного занятия, цель работы, порядок выполнения каждого пункта задания, выводы по каждому пункту задания;

2. Методика выполнения работы защита данных от несанкционированного доступа и чтения

Основные средства защиты данных от несанкционированного доступа и чтения – скрытие данных, системная, парольная и криптографическая защиты.

2.1. Скрытие файлов и папок

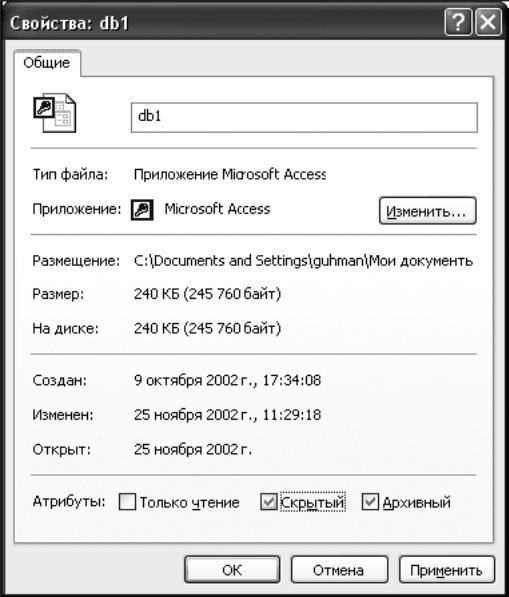

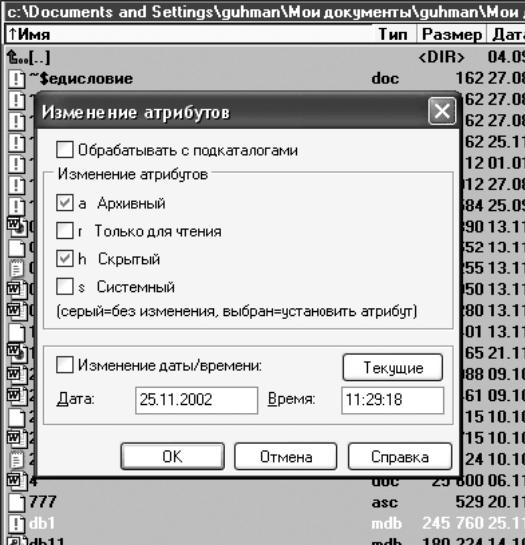

Операционная система Windows унаследовала от своей предшественницы MS DOS возможность не показывать имена отдельных файлов и папок в списковых окнах файловых мониторов (Проводник, Мой компьютер, Windows(Total) Commander и др.). Такой возможностью не следует пренебрегать, особенно если компьютер является рабочей станцией локальной сети. С помощью локальной политики безопасности, управляемой системным администратором, можно защитить установки скрытия от взлома, которые делаются в два приема: а) устанавливается атрибут Скрытый для выделенного файла (группы файлов) или папки (рис. 1); б) устанавливается запрет на показ файлов и папок с атрибутом Скрытый (рис. 2).

После выполнения указанных операций скрытые файлы и папки не видны для постороннего глаза в файловых списках, в том числе в окнах поиска файлов. Но одновременно они исчезают и для хозяев. Чтобы получить доступ к скрытым файлам и папкам, достаточно снять запрет на их показ: а) включить переключатель Показывать скрытые файлы и папки (рис. 2а), б) включить флажок Показывать скрытые/системные файлы (только для опытных) (рис. 2б).

Если компьютер – рабочая станция сети, то хозяева скрытых файлов и папок могут быть наделены сисадмином правами опытного пользователя на управление настройками Windows и файловых мониторов, в том числе установками скрытия, в отличие от прочих пользователей, для которых эти настройки будут недоступны, а скрытые файлы и папки так и не будут видны. От пользователя требуется лишь одно – обратиться к системному администратору с просьбой о предоставлении прав опытного пользователя. Сисадмин организует учетную запись просителя, которая содержит уникальное имя и соответствующий ему пароль доступа. Вход в компьютер с этими именем и паролем обеспечивает права опытного пользователя, включающие и право на изменение установок скрытия данных. При этом системный администратор обычно предоставляет опытному пользователю расширенные права не на всех дисках, а только на тех, где находятся данные, подлежащие защите.

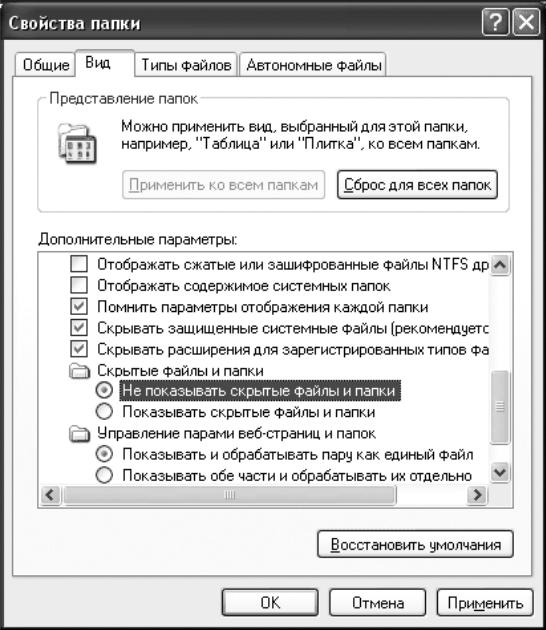

Однако мы обязаны несколько разочаровать оптимистов. Любой пользователь, наделенный правами доступа к логическим областям хранения скрытых файлов, может увидеть последние в окне поиска, если в дополнительных параметрах поиска установит флажок Поиск в скрытых файлах и папках (рис. 3).

В свойствах файла В Total Commander (файл, папка)

а) установка атрибута Скрытый

б) установка атрибута

Скрытый

(свойства папки)

Рис. 1. Установка атрибута Скрытый для файлов и папок

а) в свойствах папки (через

файловый монитор - Сервис;через

настройки Windows – Панель

управления)

б) в Total Commander

(Конфигурация/Настройка/Экран)

Рис. 2. Установка запрета на показ файлов и папок с атрибутом Скрытый

Кроме того, если знать дату последней редакции файла, его

содержание (хотя бы некоторые ключевые слова), то, даже не зная имени скрытого файла, его можно быстро отыскать в файловом списке, если в опциях поиска установить дату (рис. 3) и/или ключевое слово (фразу) поиска. Отсюда понятно, что и такие приемы, как перемещение файла с новым именем в другие папки, бессмысленны. Кому надо, найдет этот файл.

Поэтому прежде чем уповать на скрытие файлов в своем компьютере, посоветуйтесь с системным администратором (если ваш компьютер в сети) или опытным пользователем (если компьютер автономен), чтобы технология скрытия была надежной.

Рис. 3. Поиск скрытых файлов