- •1. Линейка Энея. Шифры перестановки. Шифр "Сцитала".

- •3. Определение шифра. Шифры замены, перестановок, гаммирования.

- •Шифры гаммирования. Табличное гаммирование.

- •О возможности восстановления вероятности знаков .

- •Восстановление текстов при зашифровке не равновероятной гаммы.

- •Повторное использование .

- •Избыточность языка.

- •Расстояние единственности.

- •Теоретическая стойкость шифров.

- •Шифр система на основе задачи о рюкзаке.

- •Американский стандарт шифрования данных des.

- •15 Итераций схем Фейстеля.

- •Российский стандарт шифрования данных гост – 28147-89.

- •Открытое распределение ключей.

15 Итераций схем Фейстеля.

Перестановка задаются таблицами.

Ключ очень маленький, пытались увеличивать. Анализ показал, что сегодня он не может использоваться при закрытии информации большой важности.

Российский стандарт шифрования данных гост – 28147-89.

Введён в 1989.

Не секретный;

Документальный, сертефицированный;

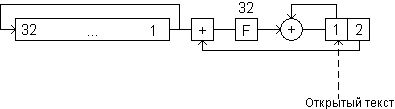

Имеется накопитель на 32 ячейки, в каждой ячейке 32 бита. Имеется второй накопитель на 2 ячейки по 32 бита.

f – некоторая функция преобразования, которая не описана в ГОСТе f должна быть согласована. 8 коммутаторов по 4 бита. После коммутации всё поступает в регистр, в котором происходит сдвиг на 11 знаков. Эти коммутации в ГОСТе не описаны, их выбираем самостоятельно.

Во второй накопитель записывается шифртекст. В итоге (через 32 такта) шифртекст получается во втором накопителе.

Стойкость маловата – очень много минусов.

01.12.2006

Протоколы распределения ключей.

Ключевая система распределения протоколов.

Двусторонние протоколы.

Два случая (охватывают всё):

Два абонента уже обладают секретным ключом;

Два абонента не обладают никакой секретной информацией.

Первый случай:

1.1.

А В

(ключ КАВ) (ключ КАВ)

![]()

Е – алгоритм шифрования.

k – известный ключ;

t – метка времени;

B – идентификатор, если его нет, то это можно навязать А.

Если е передавать метки времени, то злоумышленник может осуществить повторную передачу того же сообщения. Если же не указывать идентификатора адреса, то злоумышленник может вернуть отправителю перехваченное сообщение, что в некоторых ситуациях может быть опасным, поскольку абонент А не сможет установить, что это сообщение получено не от абонента В.

Возможно построить аналогичный протокол на основе хеш-функции.

1.2.

![]() -

ХЕШ функция;

-

ХЕШ функция;

Двух тактовый протокол, когда нам необходимо идентифицировать сеанс.

1.3. Если дополнительно требуется аутентификация сеанса, то можно использовать следующий протокол типа «запрос-ответ».

![]() -

случайное число, сгенерированное

абонентом B

и переданное абоненту A

в начале сеанса.

-

случайное число, сгенерированное

абонентом B

и переданное абоненту A

в начале сеанса.

Второй тип протоколов. Когда у абонентов нет секретной информации.

Трёхэтапный протокол Шамира.

«Безключевой» протокол Шамира позволяет передать ключ без использования какой-либо секретной информации.

Предположим, что у нас есть переставляемые функции (некоторые коммутирующие шифрующие преобразования):

![]()

![]() - надо ед.общ.

- надо ед.общ.

![]() ,

,

![]() - вырабатываются сами.

- вырабатываются сами.

Тогда пользователи могут реализовать следующий трёх шаговый протокол для передачи секретного ключа:

Протоколы с использованием ассиметричного шифрования.

С использованием цифровой подписи.

![]() ;

;

Открытое распределение ключей.

Открытое распределение ключей позволяет двум абонентам выработать общий секретный ключ путём динамического взаимодействия на основе обмена открытыми сообщениями без какой-либо общей секретной информации, распределяемой заранее. Важным преимуществом открытого распределения является также то, что ни один из абонентов заранее не может определить значения ключа, так как ключ зависит от сообщений, передаваемых в процессе обмена.

P – большое число;

![]() - принадлежит некоторой

мультипликативной группе.

- принадлежит некоторой

мультипликативной группе.

Секрета из них не делается.

X – секретная составляющая.

![]() - образующий элемент

мультипликативной группы.

- образующий элемент

мультипликативной группы.

Противник посредине - недостаток.

![]()

Метод борьбы с противником посередине Station To Station.

15.12.2005

Предварительное распределение ключей.

Если

система состоит из N

абонентов, то всего надо иметь

![]() ключей; Каждый абонент должен иметь

ключей; Каждый абонент должен иметь

![]() .

.

Если абонентов слишком много необходим другой подход. Нам необходим не очень большой набор параметров, который бы позволял решить задачу секретного соединения каждого с каждым.

Схема Блома.

Основана на вычислении конечного поля с большим количеством элементов.

Допустим,

что у нас есть некоторое поле

n

абонентов из этого поля случайно

выбираются

![]() -

считается, что этот набор не секретный.

-

считается, что этот набор не секретный.

Симметричность:

![]()

Вычисляем многочлен:

![]() для любого

для любого

![]() и каждому i-тому абоненту

передаётся набор элементов:

и каждому i-тому абоненту

передаётся набор элементов:

![]() - являющихся ключами. Если i-тый

абонент захочет связаться с j-тым,

то ключ будет выглядеть так:

- являющихся ключами. Если i-тый

абонент захочет связаться с j-тым,

то ключ будет выглядеть так:

Определение: ключевая система для n абонентов называется стойкой к компрометации m ключей если при раскрытии ключевых материалов, принадлежащим любым m абонентам злоумышленник зная их значение не сможет определить не один из ключей для связи между остальными n-m абонентами.

Теорема:

Схема Блома предварительного распределения ключей между n абонентами является стойкой к компрометации ключей m абонентов.

Схема KDP.

Пусть имеется множество n абонентов и множество секретных ключей. Перенумеруем все ключи от 1 до l.

мы не знаем кто i и кто j вдруг передаст 0 из чего (?) формируется ключ.

“.” 513

-