- •1. Линейка Энея. Шифры перестановки. Шифр "Сцитала".

- •3. Определение шифра. Шифры замены, перестановок, гаммирования.

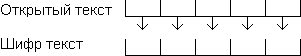

- •Шифры гаммирования. Табличное гаммирование.

- •О возможности восстановления вероятности знаков .

- •Восстановление текстов при зашифровке не равновероятной гаммы.

- •Повторное использование .

- •Избыточность языка.

- •Расстояние единственности.

- •Теоретическая стойкость шифров.

- •Шифр система на основе задачи о рюкзаке.

- •Американский стандарт шифрования данных des.

- •15 Итераций схем Фейстеля.

- •Российский стандарт шифрования данных гост – 28147-89.

- •Открытое распределение ключей.

Шифр система на основе задачи о рюкзаке.

«Проблема

рюкзака» может быть сформулирована

следующим образом. Пусть заданно

множество натуральных чисел

![]() .

И натуральное число S.

Требуется установить, имеется ли такое

подмножество множества А, сумма элементов

которого была бы равна S.

Или другими словами: существует ли такой

набор чисел

.

И натуральное число S.

Требуется установить, имеется ли такое

подмножество множества А, сумма элементов

которого была бы равна S.

Или другими словами: существует ли такой

набор чисел

![]() ,

для которого:

,

для которого:

![]()

В общем случае полиномиальной сложности решение не имеет.

![]()

Последовательность

![]() называется супер возрастающей, если

для каждого

называется супер возрастающей, если

для каждого

![]() выполняется

выполняется

![]() .

.

Пример:

1,2,3,4…8…16

Если

числа

![]() ,

то существует решение полиномиальной

сложности

,

то существует решение полиномиальной

сложности

В итоге ветвящийся процесс понижения сложности.

Как на основе задачи о рюкзаке придумать шифр систему?

Идея построения системы шифрования на основе «проблемы рюкзака» заключается в выделении некоторого подкласса задач об укладке рюкзака, решаемых сравнительно легко, и «маскировки» задач этого класса (с помощью некоторого преобразования параметров) под общий случай. Параметры подкласса определяют секретный ключ, а параметры модифицированной задачи – открытый ключ.

Выбираем супервозрастающую последовательность

и простое число

и простое число

Выберем число

- взаимно простые числа.

- взаимно простые числа.Выбираем случайную перестановку

чисел

чисел

- бит открытого текста.

Абонент А получает С и при этом у абонента А есть все ключи.

Проверим:

![]()

24.11.2005

Блочные шифры.

Каждый блок открытого текста переходит в блок шифртекста.

Длинна блоков: 16, 32, 64, 128, 256.

С блоком открытой информации происходит несколько итеративных преобразований.

Требования:

Лёгкость преобразования.

Итерации не должны давать информацию о ключе.

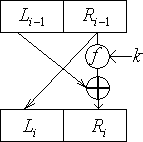

Схема Фейстеля.

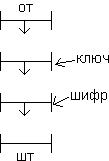

Алгоритм

шифрования реализуется несколькими

итерациями преобразования сети Фейстеля

с использованием ключа k.

При этом очередная(i-я)

итерация использует в качестве входного

блока X

результата предыдущей итерации и ключ

![]() ,

вычисляемый определённым образом по

ключу k.

Функция

,

вычисляемый определённым образом по

ключу k.

Функция

![]() может зависеть или не зависеть от

итерации.

может зависеть или не зависеть от

итерации.

Дешифрование:

![]()

Для шифрования и расшифровки мы используем одну и ту же схему, это хорошо.

Американский стандарт шифрования данных des.

Впервые появился в 1980 году, ликвидировали в 1998. До сих используют в некоторых разработках России. Сегодня не пользуется, потому что стойкость маленькая.

Алгоритм осуществляет преобразование блока 64 в 64, длина ключа 56. Объём комбинаций примерно 7.20575940379279e+016.

Схематичное изображение:

64 |

|

перестановка |

|

16 итераций схема Фейстеля |

|

перестановка |

|

64 шт |

Блок накопитель

|

64 |

|

|||

|---|---|---|---|---|---|

|

|

|

|||

|

перестановка |

|

|||

|

|

|

|||

|

32 |

32 |

|

||

|

|

||||

схема

Фейстеля |

|

||||

|

|

||||

32 |

32 |

|

|||

|

|

||||

32 |

32 |

|

|||

|

|

|

|||

|

16

|

||||

|

|

|

|||

|

32 |

32 |

|

||

|

|

|

|||

|

перестановка |

|

|||

|

|

|

|||

|

шт |

шт* |

|

||

* - блок шифрования.

Зашифрованный текст на выходе.

Используется крайне сложная функция.