- •Unix: учебный курс Алексей Федосеев

- •Несколько слов об этом курсе

- •Методические рекомендации Введение для лектора

- •Порядок изучения материалов

- •Часть I. Лекции Глава 1. Введение в операционную систему unix

- •Основные концепции операционных систем Обзор компьютерных систем

- •Назначение операционной системы

- •Операционная система как виртуальная машина

- •Операционная система как менеджер ресурсов

- •Архитектура операционной системы

- •Монолитная операционная система

- •Микроядерная операционная система

- •Место unix в истории вычислительных систем

- •Что было до операционных систем

- •Операционные системы для мэйнфреймов

- •Появление операционной системы unix

- •Развитие операционных систем в глобальных сетях

- •Операционные системы для персональных компьютеров

- •Операционные системы для встраиваемых систем

- •Такой разный unix

- •Классификация операционных систем по назначению

- •Дополнительные материалы

- •Вопросы

- •Презентация

- •Архитектура unix. Файлы и устройства Особенности архитектуры unix

- •Два кита unix: файлы и процессы

- •Беглый взгляд на архитектуру unix

- •Ядро unix

- •Файловая система unix

- •Особенности файловой системы

- •Виртуальная файловая система

- •Дерево каталогов

- •Устройства и драйверы

- •Дополнительные материалы

- •Вопросы

- •Презентация

- •Архитектура unix. Процессы

- •Управление памятью

- •Управление процессами

- •Контекст процесса

- •Планирование процессов

- •Создание новых процессов

- •Процессы и потоки

- •Межпроцессное взаимодействие

- •Разделяемая память

- •Переменные окружения

- •Сигналы

- •Дополнительные материалы

- •Вопросы

- •Презентация

- •Глава 2. Использование unix

- •Терминал и командная строка

- •Терминал

- •Управляющие символы

- •Одновременный доступ к системе

- •Командная строка

- •Командная оболочка

- •Приглашение

- •Команды

- •Параметры

- •Шаблоны

- •Перенаправление ввода и вывода

- •Программное окружение

- •Стандартные переменные окружения

- •Служебные символы

- •Процесс выполнения команды

- •Возвращаемое значение

- •Эффективное использование командной строки

- •Редактирование командной строки

- •История команд

- •Автодополнение

- •Средства объединения команд

- •Справочная подсистема

- •Страницы руководства

- •Поиск по руководствам

- •Программа info

- •Документация, поставляемая с программой

- •Интегрированные системы документации

- •Дополнительные материалы

- •Вопросы

- •Презентация

- •Введение в безопасность unix

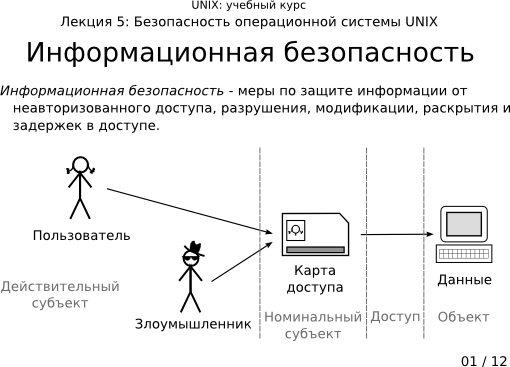

- •Основы информационной безопасности

- •Политика безопасности

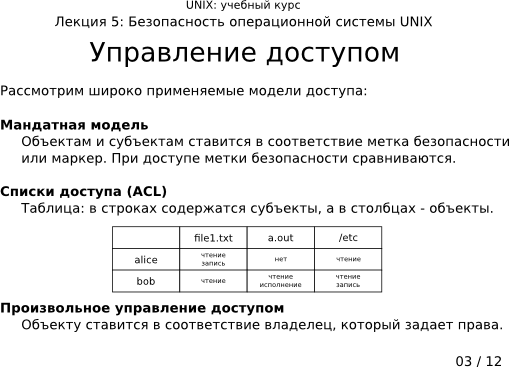

- •Управление доступом

- •Аутентификация и авторизация

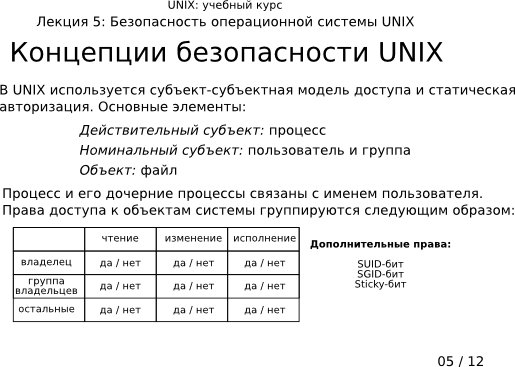

- •Концепции безопасности unix

- •Пользователи и группы

- •Права доступа

- •Разделяемые каталоги

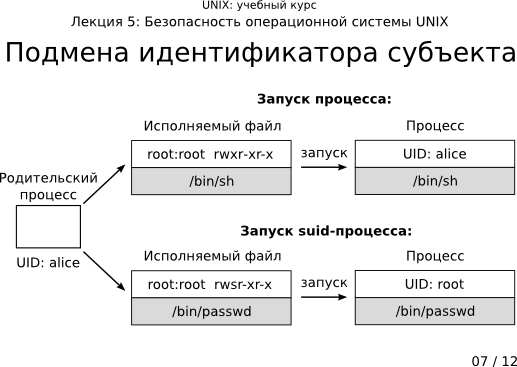

- •Подмена идентификатора процесса

- •Ограничения базовой модели доступа и её расширения

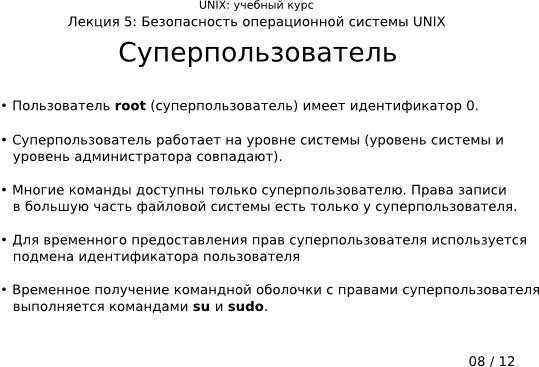

- •Суперпользователь

- •Аутентификация пользователей

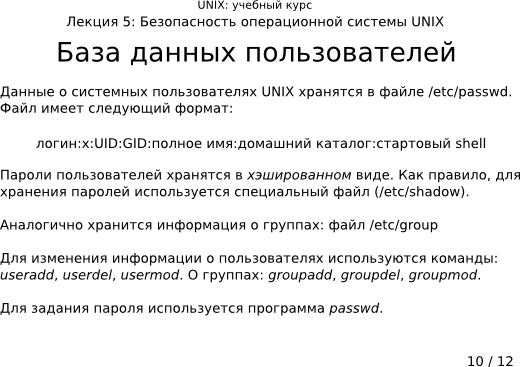

- •Управление пользователями и правами доступа База данных пользователей системы

- •Изменение базы данных пользователей

- •Изменение прав доступа

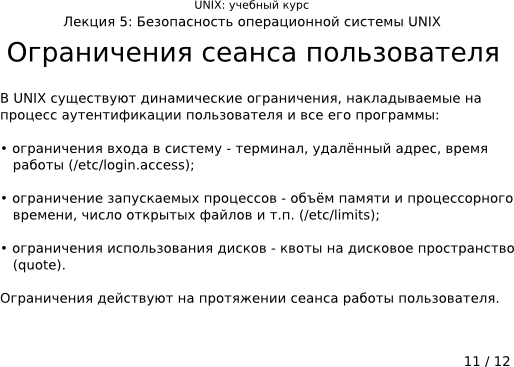

- •Ограничения сеанса пользователя

- •Дополнительные материалы

- •Вопросы

- •Презентация

- •Сеть в unix

- •Введение в сети

- •Семиуровневая модель osi

- •Физический уровень

- •Канальный уровень

- •Сетевой уровень

- •Протоколы Internet: tcp/ip

- •Сетевой интерфейс в unix

- •Конфигурация ip-сетей Сетевой адрес

- •Маршрутизация

- •Служебный протокол icmp

- •Информация о соединениях

- •Настройка сети при загрузке системы

- •Службы Internet Служба доменных имён

- •Удалённый терминал

- •Прокси-серверы

- •Межсетевой экран

- •Концепции iptables

- •Дополнительные материалы

- •Вопросы

- •Презентация

- •Глава 3. Базовое администрирование unix

- •Управление службами

- •Загрузка операционной системы Этапы загрузки системы

- •Процесс init

- •Конфигурационный файл init

- •Различия в загрузке unix-подобных систем

- •Системы, наследующие System V

- •Системы, наследующие bsd

- •Системы со смешанной схемой загрузки

- •Системные службы

- •Запуск и остановка служб

- •Автоматическая загрузка служб

- •Какие бывают службы

- •Служба планирования заданий

- •Конфигурация планировщика заданий

- •Запуск программ

- •Сетевые службы

- •Мониторинг и журналирование

- •Служба системного журнала

- •Основные системные журналы

- •Ротация системных журналов

- •Мониторинг пользователей

- •Дополнительные материалы

- •Вопросы

- •Презентация

- •Управление программным обеспечением

- •Управление программным обеспечением: роли и задачи Основные роли в создании и использовании по

- •Задачи системы управления программным обеспечением

- •Формы распространения программного обеспечения в двоичной форме или в исходных текстах?

- •Сборочные процедуры как средство управления по

- •Дистрибутивы

- •Дистрибутивы, основанные на сборке программ из исходных текстов

- •Дистрибутивы, основанные на двоичных пакетах

- •Управление пакетами

- •Задачи менеджера пакетов

- •Менеджер пакетов rpm

- •Работа с репозитариями пакетов: apt

- •Источники программ (репозитории)

- •Дополнительные материалы

- •Вопросы

- •Презентация

- •Часть II. Практические занятия

- •Глава 4. Практические занятия по командам unix

- •Методические указания по основным командам unix

- •Команды по работе с файловой системой

- •Команды по работе с текстом

- •Команды, использующие регулярные выражения

- •Практическое занятие. Работа с файлами в unix

- •Сценарий: Знакомство с каталогами unix

- •Сценарий: Изучение типов файлов в unix

- •Сценарий: Поиск системных журналов

- •Сценарий: Архивирование и деархивирование файлов и каталогов

- •Сценарий: Cоздание новых текстовых файлов

- •Сценарий: Разрезание и склеивание файлов

- •Сценарий: Быстрый анализ текстов

- •Сценарий: Поиск строк по регулярным выражениям

- •Задания для самоподготовки

- •Сценарии практического занятия на тему: Работа с файлами в unix

- •Методические указания по командам управления системой в unix Команды получения сведений о системе

- •Команды по работе с процессами

- •Практическое занятие. Сбор сведений о системе и управление процессами

- •Сценарий: Сбор сведений о системе

- •Сценарий: Управление процессами с помощью сигналов

- •Сценарий: Выполнение задач в фоновом режиме

- •Сценарий: Запуск демонов

- •Сценарий: Изменение приоритетов выполняющихся программ

- •Задания для самоподготовки

- •Сценарии практического занятия на тему: Сбор сведений о системе и управление процессами

- •Глава 5. Практическое занятие по безопасности unix

- •Методические указания по командам управления безопасностью в unix Команды по управлению правами

- •Команды по управлению пользователями

- •Практическое занятие. Управление доступом. Управление пользователями Сценарий: Вход в систему и завершение сеанса

- •Сценарий: Изучение базовых прав доступа

- •Сценарий: Переход в режим суперпользователя

- •Сценарий: Изучение базы данных пользователей

- •Сценарий: Добавление и удаление пользователей

- •Задания для самоподготовки

- •Сценарии практического занятия на тему: Управление доступом. Управление пользователями

- •Глава 6. Практические занятия по сетям в unix

- •Методические указания по командам управления сетью в unix Команды по конфигурированию сети

- •Команды по диагностике сети

- •Сценарий: Настройка таблицы маршрутизации

- •Сценарий: Изучение службы доменных имён

- •Сценарий: Простая диагностика работы сети

- •Сценарий: Работа по удалённому терминалу

- •Задания для самоподготовки

- •Сценарии практического занятия на тему: Управление сетью

- •Практическое занятие. Расширенная диагностика и настройка сети

- •Сценарий: Сканирование локальной сети

- •Сценарий: Сканирование удалённых хостов

- •Сценарий: Настройка сетевого экрана

- •Задания для самоподготовки

- •Сценарии практического занятия на тему: Расширенная диагностика и настройка сети

- •Глава 7. Обзор прикладных программ

- •Программы сетевого обмена sendmail: программа отправления почты

- •Параметры команды

- •Wget: консольный загрузчик файлов

- •Параметры команды

- •Настройка

- •Глава 8. Практические занятия по базовому администрированию unix

- •Методические указания по командам управления службами и журналами Текстовые редакторы

- •Рабочий экран

- •Управляющие клавиши

- •Встроенные команды

- •Настройка

- •Рабочий экран

- •Управляющие клавиши

- •Встроенные команды

- •Настройка

- •Режимы работы

- •Команды по управлению службами

- •Команды по мониторингу пользователей

- •Практическое занятие. Управление службами

- •Сценарий: Загрузка системы

- •Команды по работе с репозитарием пакетов

- •Установка или обновление пакета

- •Удаление установленного пакета

- •Обновление всех установленных пакетов

- •Поиск пакетов

- •Приложение a. Список вопросов

Дополнительные материалы

Скотт Манн, Эленн Митчелл, Митчелл Крелл Безопасность Linux. — М.: Вильямс, 2003. — 624 с.: ил.

Курячий Г.В. Операционная система UNIX. — М.: Интуит.Ру, 2004. — 292 с.: ил.

Вопросы

Чем отличаются номинальный и действительный субъект? Как они соотносятся с объектом безопасности? Что представляют собой субъект и объект безопасности в UNIX?

Что такое политика безопасности? Какие требования выдвигаются по отношению к ней?

Какие существуют наиболее распространённые схемы доступа? В чём заключаются основные отличия между ними? Какая схема доступа используется в UNIX?

Какие существуют права доступа в UNIX? Какие из них являются специфичными для простых файлов, а какие для директорий?

Что такое подмена идентификатора процесса? Как такое право устанавливается и в каких случаях применяется?

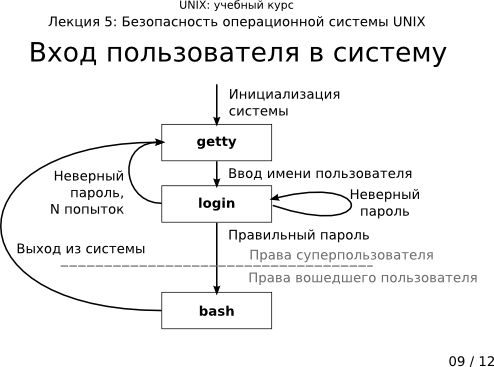

Из каких этапов состоит процесс аутентификации пользователя в UNIX?

Каким образом хранится информация обо всех пользователях системы?

Презентация

Рисунок 2.21. Презентация 5-01: информационная безопасность

Рисунок 2.22. Презентация 5-02: политика безопасности

Рисунок 2.23. Презентация 5-03: управление доступом

Рисунок 2.24. Презентация 5-04: аутентификация и авторизация

Рисунок 2.25. Презентация 5-05: концепции безопасности UNIX

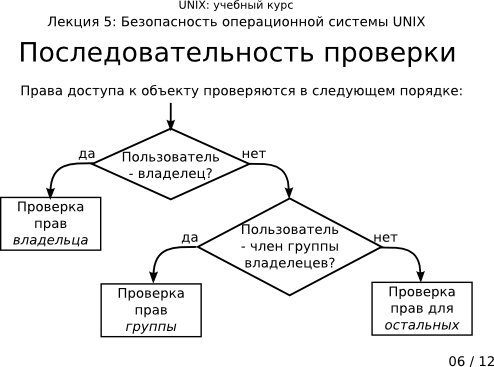

Рисунок 2.26. Презентация 5-06: последовательность проверки

Рисунок 2.27. Презентация 5-07: подмена идентификатора процесса

Рисунок 2.28. Презентация 5-08: суперпользователь

Рисунок 2.29. Презентация 5-09: вход пользователя в систему

Рисунок 2.30. Презентация 5-10: база данных пользователей

Рисунок 2.31. Презентация 5-11: ограничения сеанса пользователя

Рисунок 2.32. Презентация 5-12: резюме

Сеть в unix

Презентация 6-01: введение в сети

Сети стали неотъемлемой составляющей современных вычислительных систем. Технологии взаимодействия между информационными системами развиваются с 1970-х годов, ненамного опередив развитие UNIX. Операционная система UNIX почти с самого рождения интегрировала в себя технологии организации локальных сетей, на её основе затем была построена сеть Internet, распространившаяся ныне по всему миру.

Введение в сети

Организация взаимодействия между устройствами и программами в сети является сложной задачей. Сеть объединяет разное оборудование, различные операционные системы и программы — их успешное взаимодействие было бы невозможно без принятия общепринятых правил, стандартов.

В области компьютерных сетей существует множество международных и промышленных стандартов, среди которых следует особенно выделить международный стандарт OSI и набор стандартов IETF (Internet Engineering Task Force).

Семиуровневая модель osi

Презентация 6-02: взаимодействие открытых систем

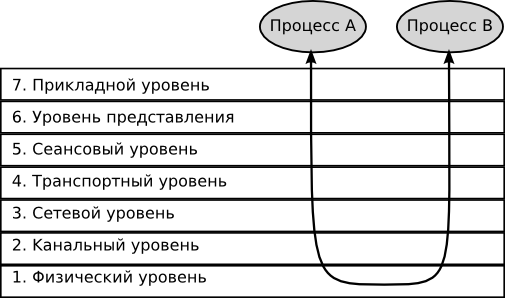

В модели OSI, называемой также моделью взаимодействия открытых систем (Open Systems Interconnection — OSI) и разработанной Международной Организацией по Стандартам (International Organization for Standardization — ISO), средства сетевого взаимодействия делятся на семь уровней, для которых определены стандартные названия и функции (см. Рисунок 2.33, «Уровни ISO OSI»).

Рисунок 2.33. Уровни ISO OSI

Каждый уровень предоставляет интерфейс к вышележащему уровню, скрывая детали реализации. При построении транспортной подсистемы какого-либо приложения наибольший интерес представляют функции физического, канального и сетевого уровней, тесно связанные с используемым в данной сети оборудованием: сетевыми адаптерами, концентраторами, мостами, коммутаторами, маршрутизаторами. Функции прикладного и сеансового уровней, а также уровня представления реализуются операционными системами и системными приложениями конечных узлов. Транспортный уровень выступает посредником между этими двумя группами протоколов.

Находящиеся на разных узлах сети процессы при обмене информацией взаимодействуют только с самым верхним уровнем, но данные при продвижении по сети проходят сначала через все уровни — от самого верхнего к самому нижнему — на одном узле и затем в обратном порядке на другом узле.

Рассмотрим подробнее назначение каждого из уровней: