- •Unix: учебный курс Алексей Федосеев

- •Несколько слов об этом курсе

- •Методические рекомендации Введение для лектора

- •Порядок изучения материалов

- •Часть I. Лекции Глава 1. Введение в операционную систему unix

- •Основные концепции операционных систем Обзор компьютерных систем

- •Назначение операционной системы

- •Операционная система как виртуальная машина

- •Операционная система как менеджер ресурсов

- •Архитектура операционной системы

- •Монолитная операционная система

- •Микроядерная операционная система

- •Место unix в истории вычислительных систем

- •Что было до операционных систем

- •Операционные системы для мэйнфреймов

- •Появление операционной системы unix

- •Развитие операционных систем в глобальных сетях

- •Операционные системы для персональных компьютеров

- •Операционные системы для встраиваемых систем

- •Такой разный unix

- •Классификация операционных систем по назначению

- •Дополнительные материалы

- •Вопросы

- •Презентация

- •Архитектура unix. Файлы и устройства Особенности архитектуры unix

- •Два кита unix: файлы и процессы

- •Беглый взгляд на архитектуру unix

- •Ядро unix

- •Файловая система unix

- •Особенности файловой системы

- •Виртуальная файловая система

- •Дерево каталогов

- •Устройства и драйверы

- •Дополнительные материалы

- •Вопросы

- •Презентация

- •Архитектура unix. Процессы

- •Управление памятью

- •Управление процессами

- •Контекст процесса

- •Планирование процессов

- •Создание новых процессов

- •Процессы и потоки

- •Межпроцессное взаимодействие

- •Разделяемая память

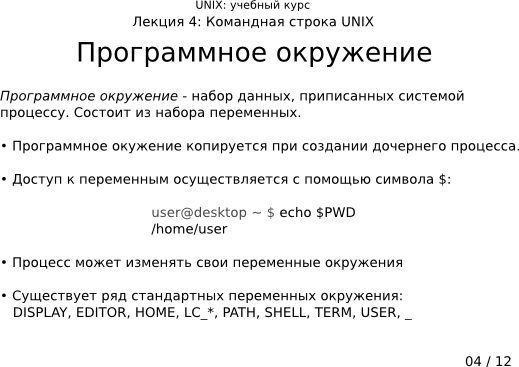

- •Переменные окружения

- •Сигналы

- •Дополнительные материалы

- •Вопросы

- •Презентация

- •Глава 2. Использование unix

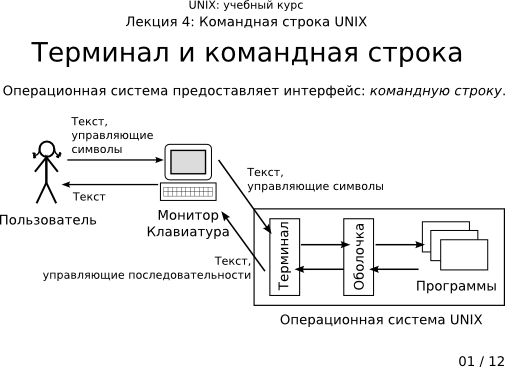

- •Терминал и командная строка

- •Терминал

- •Управляющие символы

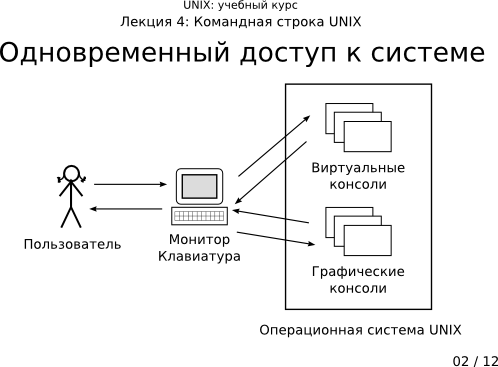

- •Одновременный доступ к системе

- •Командная строка

- •Командная оболочка

- •Приглашение

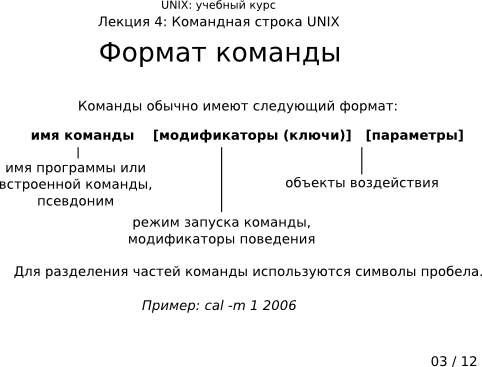

- •Команды

- •Параметры

- •Шаблоны

- •Перенаправление ввода и вывода

- •Программное окружение

- •Стандартные переменные окружения

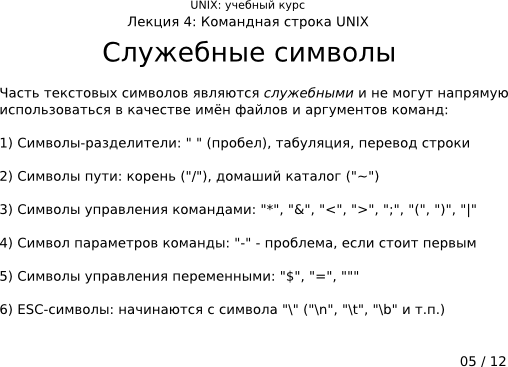

- •Служебные символы

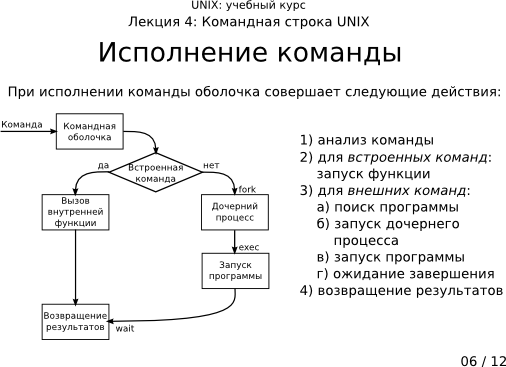

- •Процесс выполнения команды

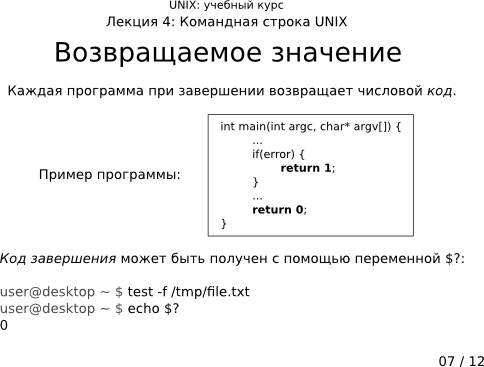

- •Возвращаемое значение

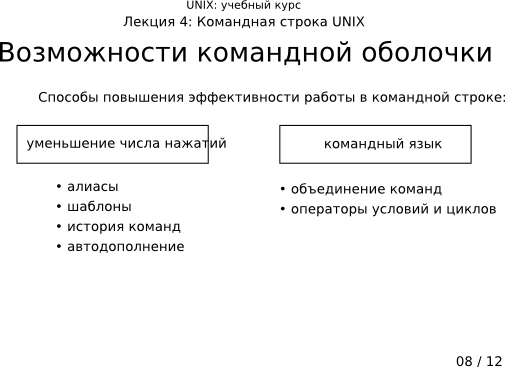

- •Эффективное использование командной строки

- •Редактирование командной строки

- •История команд

- •Автодополнение

- •Средства объединения команд

- •Справочная подсистема

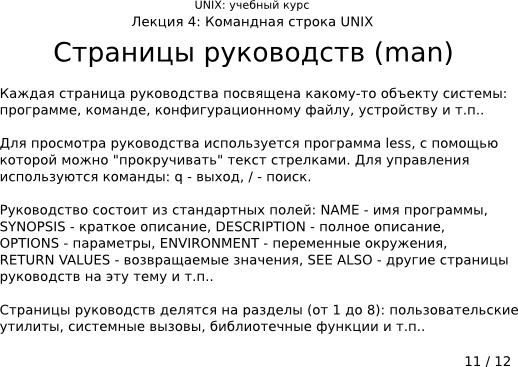

- •Страницы руководства

- •Поиск по руководствам

- •Программа info

- •Документация, поставляемая с программой

- •Интегрированные системы документации

- •Дополнительные материалы

- •Вопросы

- •Презентация

- •Введение в безопасность unix

- •Основы информационной безопасности

- •Политика безопасности

- •Управление доступом

- •Аутентификация и авторизация

- •Концепции безопасности unix

- •Пользователи и группы

- •Права доступа

- •Разделяемые каталоги

- •Подмена идентификатора процесса

- •Ограничения базовой модели доступа и её расширения

- •Суперпользователь

- •Аутентификация пользователей

- •Управление пользователями и правами доступа База данных пользователей системы

- •Изменение базы данных пользователей

- •Изменение прав доступа

- •Ограничения сеанса пользователя

- •Дополнительные материалы

- •Вопросы

- •Презентация

- •Сеть в unix

- •Введение в сети

- •Семиуровневая модель osi

- •Физический уровень

- •Канальный уровень

- •Сетевой уровень

- •Протоколы Internet: tcp/ip

- •Сетевой интерфейс в unix

- •Конфигурация ip-сетей Сетевой адрес

- •Маршрутизация

- •Служебный протокол icmp

- •Информация о соединениях

- •Настройка сети при загрузке системы

- •Службы Internet Служба доменных имён

- •Удалённый терминал

- •Прокси-серверы

- •Межсетевой экран

- •Концепции iptables

- •Дополнительные материалы

- •Вопросы

- •Презентация

- •Глава 3. Базовое администрирование unix

- •Управление службами

- •Загрузка операционной системы Этапы загрузки системы

- •Процесс init

- •Конфигурационный файл init

- •Различия в загрузке unix-подобных систем

- •Системы, наследующие System V

- •Системы, наследующие bsd

- •Системы со смешанной схемой загрузки

- •Системные службы

- •Запуск и остановка служб

- •Автоматическая загрузка служб

- •Какие бывают службы

- •Служба планирования заданий

- •Конфигурация планировщика заданий

- •Запуск программ

- •Сетевые службы

- •Мониторинг и журналирование

- •Служба системного журнала

- •Основные системные журналы

- •Ротация системных журналов

- •Мониторинг пользователей

- •Дополнительные материалы

- •Вопросы

- •Презентация

- •Управление программным обеспечением

- •Управление программным обеспечением: роли и задачи Основные роли в создании и использовании по

- •Задачи системы управления программным обеспечением

- •Формы распространения программного обеспечения в двоичной форме или в исходных текстах?

- •Сборочные процедуры как средство управления по

- •Дистрибутивы

- •Дистрибутивы, основанные на сборке программ из исходных текстов

- •Дистрибутивы, основанные на двоичных пакетах

- •Управление пакетами

- •Задачи менеджера пакетов

- •Менеджер пакетов rpm

- •Работа с репозитариями пакетов: apt

- •Источники программ (репозитории)

- •Дополнительные материалы

- •Вопросы

- •Презентация

- •Часть II. Практические занятия

- •Глава 4. Практические занятия по командам unix

- •Методические указания по основным командам unix

- •Команды по работе с файловой системой

- •Команды по работе с текстом

- •Команды, использующие регулярные выражения

- •Практическое занятие. Работа с файлами в unix

- •Сценарий: Знакомство с каталогами unix

- •Сценарий: Изучение типов файлов в unix

- •Сценарий: Поиск системных журналов

- •Сценарий: Архивирование и деархивирование файлов и каталогов

- •Сценарий: Cоздание новых текстовых файлов

- •Сценарий: Разрезание и склеивание файлов

- •Сценарий: Быстрый анализ текстов

- •Сценарий: Поиск строк по регулярным выражениям

- •Задания для самоподготовки

- •Сценарии практического занятия на тему: Работа с файлами в unix

- •Методические указания по командам управления системой в unix Команды получения сведений о системе

- •Команды по работе с процессами

- •Практическое занятие. Сбор сведений о системе и управление процессами

- •Сценарий: Сбор сведений о системе

- •Сценарий: Управление процессами с помощью сигналов

- •Сценарий: Выполнение задач в фоновом режиме

- •Сценарий: Запуск демонов

- •Сценарий: Изменение приоритетов выполняющихся программ

- •Задания для самоподготовки

- •Сценарии практического занятия на тему: Сбор сведений о системе и управление процессами

- •Глава 5. Практическое занятие по безопасности unix

- •Методические указания по командам управления безопасностью в unix Команды по управлению правами

- •Команды по управлению пользователями

- •Практическое занятие. Управление доступом. Управление пользователями Сценарий: Вход в систему и завершение сеанса

- •Сценарий: Изучение базовых прав доступа

- •Сценарий: Переход в режим суперпользователя

- •Сценарий: Изучение базы данных пользователей

- •Сценарий: Добавление и удаление пользователей

- •Задания для самоподготовки

- •Сценарии практического занятия на тему: Управление доступом. Управление пользователями

- •Глава 6. Практические занятия по сетям в unix

- •Методические указания по командам управления сетью в unix Команды по конфигурированию сети

- •Команды по диагностике сети

- •Сценарий: Настройка таблицы маршрутизации

- •Сценарий: Изучение службы доменных имён

- •Сценарий: Простая диагностика работы сети

- •Сценарий: Работа по удалённому терминалу

- •Задания для самоподготовки

- •Сценарии практического занятия на тему: Управление сетью

- •Практическое занятие. Расширенная диагностика и настройка сети

- •Сценарий: Сканирование локальной сети

- •Сценарий: Сканирование удалённых хостов

- •Сценарий: Настройка сетевого экрана

- •Задания для самоподготовки

- •Сценарии практического занятия на тему: Расширенная диагностика и настройка сети

- •Глава 7. Обзор прикладных программ

- •Программы сетевого обмена sendmail: программа отправления почты

- •Параметры команды

- •Wget: консольный загрузчик файлов

- •Параметры команды

- •Настройка

- •Глава 8. Практические занятия по базовому администрированию unix

- •Методические указания по командам управления службами и журналами Текстовые редакторы

- •Рабочий экран

- •Управляющие клавиши

- •Встроенные команды

- •Настройка

- •Рабочий экран

- •Управляющие клавиши

- •Встроенные команды

- •Настройка

- •Режимы работы

- •Команды по управлению службами

- •Команды по мониторингу пользователей

- •Практическое занятие. Управление службами

- •Сценарий: Загрузка системы

- •Команды по работе с репозитарием пакетов

- •Установка или обновление пакета

- •Удаление установленного пакета

- •Обновление всех установленных пакетов

- •Поиск пакетов

- •Приложение a. Список вопросов

Вопросы

Что такое терминал? Какие бывают терминалы?

Командная строка UNIX: из каких частей состоит, основные управляющие клавиши, примеры команд?

Что такое программное окружение? Какие стандартные переменные окружения существуют в UNIX?

Что такое командная оболочка? Что происходит при запуске команды?

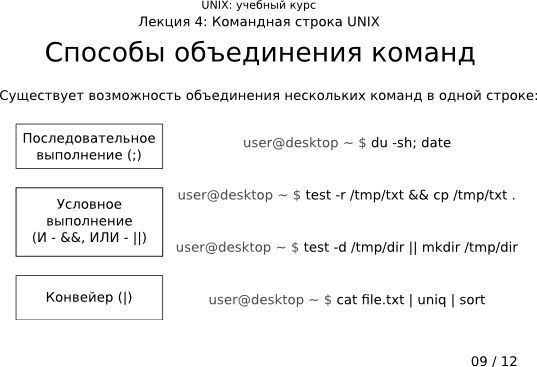

Какие существуют средства объединения команд? Чем они различаются?

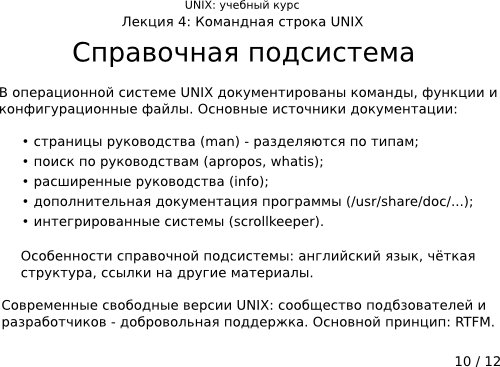

Что входит в справочную систему UNIX?

Презентация

Рисунок 2.4. Презентация 4-01: терминал и командная строка

Рисунок 2.5. Презентация 4-02: одновременный доступ к системе

Рисунок 2.6. Презентация 4-03: формат команды

Рисунок 2.7. Презентация 4-04: программное окружение

Рисунок 2.8. Презентация 4-05: служебные символы

Рисунок 2.9. Презентация 4-06: исполнение команды

Рисунок 2.10. Презентация 4-07: возвращаемое значение

Рисунок 2.11. Презентация 4-08: возможности командной оболочки

Рисунок 2.12. Презентация 4-09: средства объединения команд

Рисунок 2.13. Презентация 4-10: справочная подсистема

Рисунок 2.14. Презентация 4-11: страницы руководств (man)

Рисунок 2.15. Презентация 4-12: резюме

Введение в безопасность unix

Поскольку ОС UNIX с самого своего рождения задумывалась как многопользовательская операционная система, в ней всегда была актуальна задача разделения доступа различных пользователей к файлам файловой системы. Схема разграничения прав доступа, примененная в ОС UNIX, сочетает простоту и значительную гибкость, благодаря чему она стала фактическим стандартом современных многопользовательских операционных систем.

Основы информационной безопасности

Презентация 5-01: информационная безопасность

Информационная безопасность — меры по защите информации от неавторизованного доступа, разрушения, модификации, раскрытия и задержек в доступе. Основой информационной безопасности любой организации является политика безопасности.

Политика безопасности

Политика безопасности — это набор законов, правил и норм поведения, определяющих, как организация обрабатывает, защищает и распространяет информацию. Это активный компонент защиты, который включает в себя анализ возможных угроз и выбор мер противодействия.

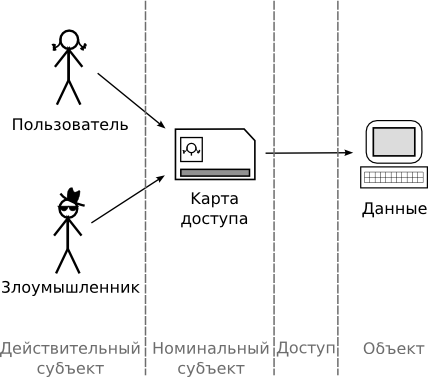

Важным элементом политики безопасности является управление доступом: ограничение или исключение несанкционированного доступа к информации и программным средствам. При этом используются два основных понятия: объект и субъект системы. Объектом системы мы будем называть любой её идентифицируемый ресурс (например, файл или устройство). Доступом к объекту системы — некоторую заданную в ней операцию над этим объектом (скажем, чтение или запись). Действительным субъектом системы назовем любую сущность, способную выполнять действия над объектами (имеющую к ним доступ). Действительному субъекту системы соответствует некоторая абстракция, на основании которой принимается решение о предоставлении доступа к объекту или об отказе в доступе. Такая абстракция называется номинальным субъектом. Например, студент МГТУ — действительный субъект, его пропуск в МГТУ — номинальный. Другим примером может служить злоумышленник, прокравшийся в секретную лабораторию с украденной картой доступа — он является действительным субъектом, а карта — номинальным (см. Рисунок 2.16, «Объект и субъект безопасности»).

Рисунок 2.16. Объект и субъект безопасности

Презентация 5-02: политика безопасности

Политика безопасности должна быть полной, непротиворечивой и рассматривать все возможности доступа субъектов системы к её объектам. Только соблюдение всех трех принципов гарантирует, что нарушить установленные правила (например, получить несанкционированный доступ к объекту) системными средствами невозможно. Если же предполагаемый злоумышленник воспользовался каким-нибудь внесистемным средством и смог получить статус номинального субъекта, к которому он не имеет отношения (например, подглядел чужой пароль и работает под чужим именем), никаких гарантий быть не может.

Полнота политики безопасности означает, что в ней должны быть отражены все существующие ограничения доступа. Непротиворечивость заключается в том, что решение об отказе или предоставлении доступа конкретного субъекта к конкретному объекту не должно зависеть от того, какими путями система к нему приходит. Третье требование, называемое также отсутствием недокументированных возможностей, должно гарантировать нам, что доступ не может быть осуществлен иначе как описанным в политике безопасности способом.

Политика безопасности включает в себя технические, организационные и правовые аспекты, в рамках этих лекций рассматривается только технический аспект.