- •Тема 1. Введение в проблемы информационной безопасности 9

- •Тема 2. Криптографические методы защиты информации 30

- •Тема 3. Симметричные криптосистемы 52

- •Тема 4. Асимметричные криптосистемы 81

- •Тема 5. Методы и средства защиты информации от несанкционированного доступа 105

- •Тема 6. Средства защиты от компьютерных вирусов 126

- •Введение

- •Тема 1. Введение в проблемы информационной безопасности

- •1.1. Концептуальная модель информационной безопасности

- •1.1.1. Основные понятия и определения

- •1.1.2. Взаимосвязь понятий в области информационной безопасности

- •1.2. Основные угрозы информационной безопасности и каналы утечки информации

- •1.2.1. Основные виды угроз

- •1.2.2. Каналы утечки информации

- •1.3. Основные виды атак на информацию

- •1.3.1. Атаки доступа

- •1.3.2. Атаки модификации

- •1.3.3. Атаки на отказ в обслуживании

- •1.3.4. Атаки отказа от обязательств

- •1.4. Классификация методов и средств защиты информации

- •1.4.1. Основные методы защиты информации

- •1.4.2. Неформальные средства защиты

- •1.4.3. Формальные средства защиты

- •Вопросы для повторения

- •Резюме по теме

- •Тема 2. Криптографические методы защиты информации

- •2.1. Принципы криптографической защиты информации

- •2.1.1. Шифры

- •2.1.2. Односторонние функции

- •2.1.4. Электронная цифровая подпись

- •2.1.5. Генераторы псевдослучайных последовательностей

- •2.2. Криптоанализ и виды криптоаналитических атак

- •2.3. Основные криптографические преобразования в симметричных криптосистемах

- •2.3.1. Шифры перестановки

- •2.3.2. Шифры замены (подстановки)

- •2.3.3. Шифры гаммирования

- •2.3.4. Композиционные блочные шифры

- •Вопросы для повторения

- •Резюме по теме

- •Тема 3. Симметричные криптосистемы

- •3.1. Сеть Фейстеля

- •3.2. Алгоритм криптографического преобразования данных гост 28147-89

- •3.3. Стандарт шифрования сша нового поколения

- •3.4. Комбинирование блочных шифров

- •3.5. Режимы работы блочных шифров

- •3.5.1. Режим "Электронная кодовая книга"

- •3.5.2. Режим "Сцепление блоков шифртекста"

- •3.5.3. Режим обратной связи по шифртексту

- •3.5.4. Режим обратной связи по выходу

- •3.6. Режимы работы алгоритма криптографического преобразования данных гост 28147-89

- •Вопросы для повторения

- •Резюме по теме

- •Тема 4. Асимметричные криптосистемы

- •4.1. Алгоритмы шифрования с открытым ключом

- •4.1.1. Криптосистема rsa

- •4.1.2. Криптосистемы Диффи-Хеллмана и Эль Гамаля

- •4.1.3. Криптосистема на основе эллиптических кривых

- •4.2. Алгоритмы криптографического хэширования

- •4.2.1. Алгоритм безопасного хэширования

- •4.2.2. Односторонние хэш-функции на основе симметричных блочных алгоритмов

- •4.2.3. Алгоритм хэширования гост р 34.11–94

- •4.3. Алгоритмы электронной цифровой подписи

- •4.3.1. Алгоритм цифровой подписи rsa

- •4.3.2. Алгоритм цифровой подписи Эль Гамаля (egsa)

- •4.3.3. Алгоритм цифровой подписи dsa

- •4.3.4. Алгоритмы электронной цифровой подписи гост р 34.10–94 и гост р 34.10–2001

- •Вопросы для повторения

- •Резюме по теме

- •Тема 5. Методы и средства защиты информации от несанкционированного доступа

- •5.1. Основные понятия концепции защиты от несанкционированного доступа

- •5.2. Идентификация и аутентификация

- •5.2.1 Аутентификация пользователя на основе паролей и процедуры "рукопожатия"

- •5.2.2. Проверка подлинности пользователя по наличию материального аутентификатора

- •5.2.3. Аутентификация пользователя по биометрическим характеристикам

- •5.3. Управление доступом и регистрация доступа к ресурсам асои

- •5.4. Защита информации от несанкционированного доступа в сетях

- •Вопросы для повторения

- •Резюме по теме

- •Тема 6. Средства защиты от компьютерных вирусов

- •6.1. Классификация компьютерных вирусов

- •6.1.1. Файловые вирусы

- •6.1.2. Загрузочные вирусы

- •6.1.3. Макровирусы

- •6.1.4. Сетевые вирусы

- •6.1.5. Прочие вредоносные программы

- •6.2. Методы обнаружения и удаления компьютерных вирусов

- •6.2.1. Профилактика заражения компьютера

- •6.2.2. Использование антивирусных программ

- •6.2.3. Методы обнаружения и удаления неизвестных вирусов

- •Вопросы для повторения

- •Резюме по теме

- •Практикум (лабораторный)

- •Лабораторная работа №1. Программная реализация простых шифров перестановки и замены

- •Требования к содержанию, оформлению и порядку выполнения

- •Теоретическая часть

- •Общая постановка задачи

- •Список индивидуальных данных

- •Пример выполнения работы

- •Контрольные вопросы к защите

- •Способ оценки результатов

- •Лабораторная работа №2. Генерация и исследование псевдослучайных последовательностей. Реализация потокового шифрования данных

- •Требования к содержанию, оформлению и порядку выполнения

- •Теоретическая часть

- •Общая постановка задачи

- •Список индивидуальных данных

- •Пример выполнения работы

- •Контрольные вопросы к защите

- •Общая постановка задачи

- •Список индивидуальных данных

- •Пример выполнения работы

- •Теоретическая часть

- •Общая постановка задачи

- •Список индивидуальных данных

- •Пример выполнения работы

- •Контрольные вопросы к защите

- •Способ оценки результатов

- •Лабораторная работа №5. Изучение электронной цифровой подписи и принципов шифрования с открытым ключом с использованием системы pgp

- •Требования к содержанию, оформлению и порядку выполнения

- •Теоретическая часть

- •Общая постановка задачи

- •Список индивидуальных данных

- •Пример выполнения работы

- •Рекомендуемая дополнительная литература

- •Глоссарий

Список индивидуальных данных

Данные для выполнения лабораторной работы сведены в табл.Л5.2.

Таблица Л5.2 (начало)

Варианты заданий к лабораторной работе № 5

Вариант |

Криптопреобразование |

Метод шифрования |

Длина ключа (бит) |

1 |

Шифрование / Расшифрование |

DSS/DH (DSA/ElGamal) |

1024/1024 |

2 |

Подписание документа / Проверка подписи |

DSS/DH (DSA/ElGamal) |

1024/1024 |

3 |

Подписание документа с последующим шифрованием / Расшифрование с последующей проверкой подписи |

DSS/DH (DSA/ElGamal) |

1024/1024 |

4 |

Шифрование / Расшифрование |

RSA |

1024 |

5 |

Подписание документа / Проверка подписи |

RSA |

1024 |

Таблица Л5.2 (окончание)

Варианты заданий к лабораторной работе № 5

Вариант |

Криптопреобразование |

Метод шифрования |

Длина ключа (бит) |

6 |

Подписание документа с последующим шифрованием / Расшифрование с последующей проверкой подписи |

RSA |

1024 |

7 |

Шифрование / Расшифрование |

RSA |

2048 |

8 |

Подписание документа / Проверка подписи |

RSA |

2048 |

9 |

Подписание документа с последующим шифрованием / Расшифрование с последующей проверкой подписи |

RSA |

2048 |

10 |

Шифрование / Расшифрование |

DSS/DH (DSA/ElGamal) |

1024/2048 |

Пример выполнения работы

Пусть требуется осуществить подписание текстового документа и, затем проверить его подлинность. В качестве метода шифрования с открытым ключом выберем RSA при длине ключа 2048 бит.

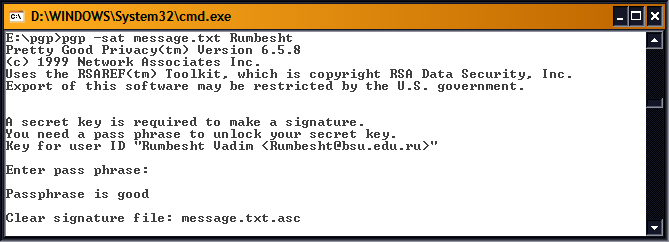

Запустим командную строку Windows (cmd.exe).

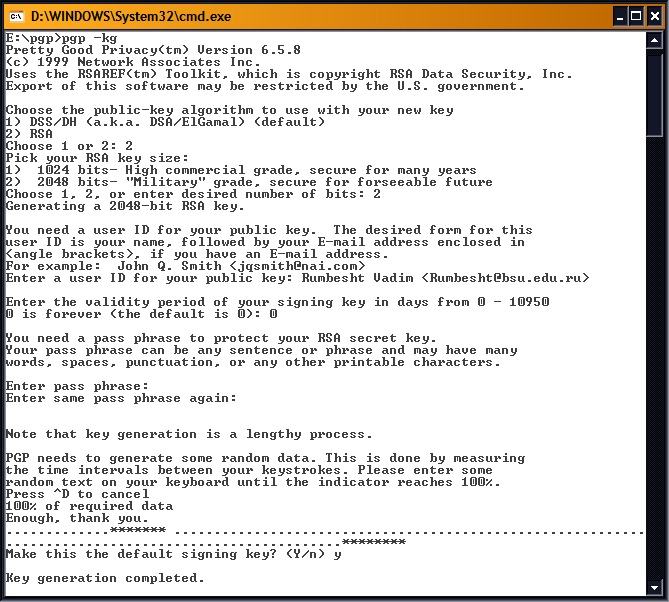

Создадим пару ключей RSA (открытый/секретный ключ) Для этого надо:

ввести в командной строке pgp –kg;

на предложение выбора алгоритма указать RSA;

на предложение ввести размер ключа – задать 2048;

ввести идентификатор пользователя, например Rumbesht Vadim <Rumbesht@bsu.edu.ru>;

ввести парольную фразу, например my_pass;

набрать произвольный текст на клавиатуре для генерации случайных чисел.

Результаты перечисленных действий приведены на рис. Л5.1.

Созданная пара ключей будет помещена в каталоги открытых и секретных ключей. Просмотрим его содержимое. Для этого введем в командной строке pgp –kv. Результат этого действия приведен на рис. Л5.2.

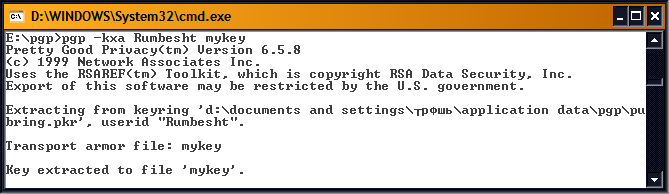

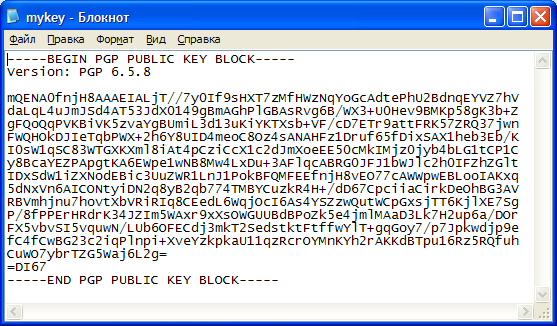

Для того, чтобы данный открытый ключ из пары мог использоваться для шифрования сообщений и проверки подписи, его следует распространить между субъектами информационного обмена. Выделим открытый ключ в отдельный файл. Для этого введем pgp –kxa Rumbesht mykey. Указание опции -a приводит к тому, что файл mykey, содержащий ключ будет иметь формат ASCII radix-64. На рис. Л5.3 приведен результат проделанных действий.

|

Рис. 5.1. Результаты создания пары ключей RSA. |

|

Рис. Л5.2. Результат просмотра каталогов ключей. |

|

Рис. Л5.3. Результат выделения открытого ключа. |

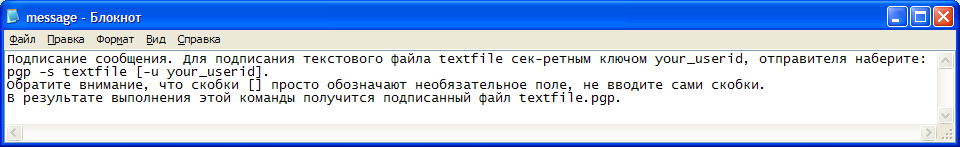

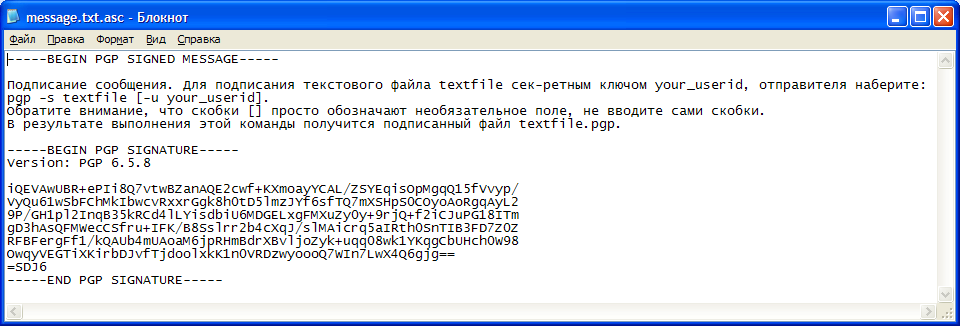

Теперь перейдем непосредственно к процессу подписания текстового документа. Подготовим файл message.txt (см. рис. Л5.4).

|

Рис. Л5.4. Подписываемое сообщение. |

Введем в командной строке pgp –sat messge.txt –u Rumbesht. Система PGP запросит парольную фразу. Введем mypass. Результат – документ подписан. Опции –a и –t означают, что должен создаваться файл message.txt.asc в формате ASCII radix-64, содержащий не измененный текст сообщения и электронную цифровую подпись.

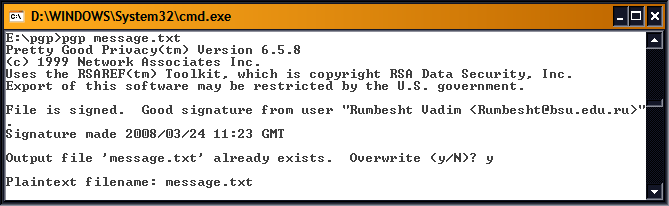

Проверим только что проставленную подпись. Введем pgp message.txt. Система подпись верна и проставлена абонентом Rumbesht Vadim <Rumbesht@bsu.edu.ru>. Результаты этих действий приведены на рис. Л5.5.

|

Рис. Л5.5. Результат подписания и проверки подписи. |

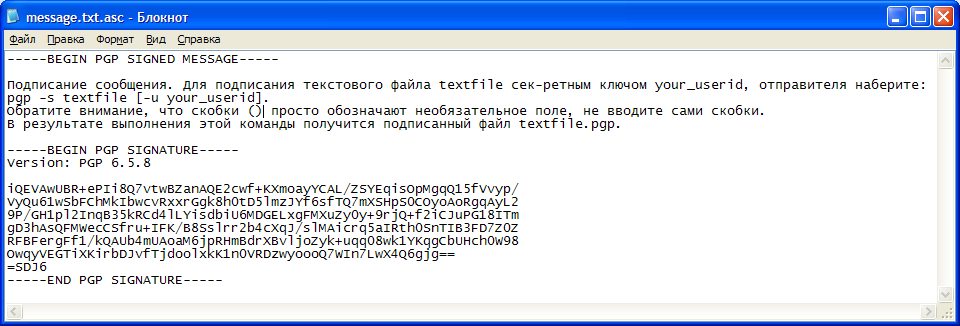

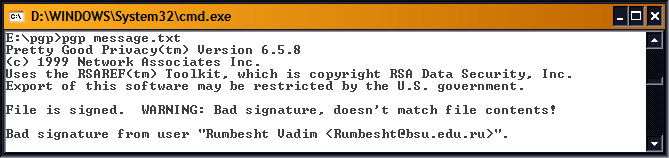

Попробуем изменить подписанное сообщение (заменим в 5-й строке квадратные скобки на круглые) и еще раз проверим подпись. Система сообщит о том, что подпись не верна, то есть сообщение было фальсифицировано. На рис. Л5.6 приведены результаты этих действий.

|

Рис. Л5.6. Результат проверки подписи под фальсифицированным сообщением. |

Вывод. В лабораторной работе проведено изучение процессов использования электронной цифровой подписи и шифрования с открытым ключом. С использованием системы PGP проведено создание ключей шифрования/ЭЦП для алгоритма RSA, выполнено подписание текстового документа и проверка его подлинности. Эта проверка показала возможность системы ЭЦП аутентифицировать подписанные сообщения.

Контрольные вопросы к защите

Объясните схему шифрования RSA.

Объясните схемы шифрования Диффи-Хеллмана и Эль-Гамаля.

Опишите особенности реализации RSA, Диффи-Хеллмана и Эль-Гамаля в программе pgp.

Что такое хеш-функция и для чего она используется в подписи?

Чем отличается режим подписи и шифрования в системах с открытым ключом?

Для чего используется секретный и для чего – открытый ключ?

Способ оценки результатов

Критерии оценки результатов совпадают с критериями, определенными при описании лабораторной работы №1 в разделе "Способ оценки результатов".

Литература

Список литературы состоит из следующих разделов:

Рекомендуемая основная литература.

Рекомендуемая дополнительная литература.

Рекомендуемая основная литература

Методы и средства защиты информации в компьютерных системах: Учебное пособие для ВУЗов / П.Б.

208 ккаде. – М.: Издательский центр "208 ккадемия", 2006. – 256 с.Теоретические основы компьютерной безопасности: Учебное пособие для ВУЗов / П.Н. Девянин, О.О. Михальский, Д.И. Правиков и др. – М.: Радио и связь, 2000. – 192 с.

Основы криптографии: Учебное пособие / А.П. Алферов, А.Ю. Зубов, А.С. Кузмин и др. – М.: Гелиос АРВ, 2002. – 480 с.

Шнайер Б. Прикладная криптография. Протоколы, алгоритмы, исходные тексты на Си. – М.: Триумф, 2002. – 816 с.

Романец Ю.В., Тимофеев П.А., Шаньгин В.Ф. Защита информации в компьютерных системах и сетях. – М.: Радио и связь, 1999. – 328 с.

Программирование алгоритмов защиты информации: Учебное пособие. Издание второе, исправленное и дополненное / А.В. Домашев, М.М. Грунтович, В.О. Попов и др. – М.: Нолидж, 2002. 546 с.