- •Тема 1. Введение в проблемы информационной безопасности 9

- •Тема 2. Криптографические методы защиты информации 30

- •Тема 3. Симметричные криптосистемы 52

- •Тема 4. Асимметричные криптосистемы 81

- •Тема 5. Методы и средства защиты информации от несанкционированного доступа 105

- •Тема 6. Средства защиты от компьютерных вирусов 126

- •Введение

- •Тема 1. Введение в проблемы информационной безопасности

- •1.1. Концептуальная модель информационной безопасности

- •1.1.1. Основные понятия и определения

- •1.1.2. Взаимосвязь понятий в области информационной безопасности

- •1.2. Основные угрозы информационной безопасности и каналы утечки информации

- •1.2.1. Основные виды угроз

- •1.2.2. Каналы утечки информации

- •1.3. Основные виды атак на информацию

- •1.3.1. Атаки доступа

- •1.3.2. Атаки модификации

- •1.3.3. Атаки на отказ в обслуживании

- •1.3.4. Атаки отказа от обязательств

- •1.4. Классификация методов и средств защиты информации

- •1.4.1. Основные методы защиты информации

- •1.4.2. Неформальные средства защиты

- •1.4.3. Формальные средства защиты

- •Вопросы для повторения

- •Резюме по теме

- •Тема 2. Криптографические методы защиты информации

- •2.1. Принципы криптографической защиты информации

- •2.1.1. Шифры

- •2.1.2. Односторонние функции

- •2.1.4. Электронная цифровая подпись

- •2.1.5. Генераторы псевдослучайных последовательностей

- •2.2. Криптоанализ и виды криптоаналитических атак

- •2.3. Основные криптографические преобразования в симметричных криптосистемах

- •2.3.1. Шифры перестановки

- •2.3.2. Шифры замены (подстановки)

- •2.3.3. Шифры гаммирования

- •2.3.4. Композиционные блочные шифры

- •Вопросы для повторения

- •Резюме по теме

- •Тема 3. Симметричные криптосистемы

- •3.1. Сеть Фейстеля

- •3.2. Алгоритм криптографического преобразования данных гост 28147-89

- •3.3. Стандарт шифрования сша нового поколения

- •3.4. Комбинирование блочных шифров

- •3.5. Режимы работы блочных шифров

- •3.5.1. Режим "Электронная кодовая книга"

- •3.5.2. Режим "Сцепление блоков шифртекста"

- •3.5.3. Режим обратной связи по шифртексту

- •3.5.4. Режим обратной связи по выходу

- •3.6. Режимы работы алгоритма криптографического преобразования данных гост 28147-89

- •Вопросы для повторения

- •Резюме по теме

- •Тема 4. Асимметричные криптосистемы

- •4.1. Алгоритмы шифрования с открытым ключом

- •4.1.1. Криптосистема rsa

- •4.1.2. Криптосистемы Диффи-Хеллмана и Эль Гамаля

- •4.1.3. Криптосистема на основе эллиптических кривых

- •4.2. Алгоритмы криптографического хэширования

- •4.2.1. Алгоритм безопасного хэширования

- •4.2.2. Односторонние хэш-функции на основе симметричных блочных алгоритмов

- •4.2.3. Алгоритм хэширования гост р 34.11–94

- •4.3. Алгоритмы электронной цифровой подписи

- •4.3.1. Алгоритм цифровой подписи rsa

- •4.3.2. Алгоритм цифровой подписи Эль Гамаля (egsa)

- •4.3.3. Алгоритм цифровой подписи dsa

- •4.3.4. Алгоритмы электронной цифровой подписи гост р 34.10–94 и гост р 34.10–2001

- •Вопросы для повторения

- •Резюме по теме

- •Тема 5. Методы и средства защиты информации от несанкционированного доступа

- •5.1. Основные понятия концепции защиты от несанкционированного доступа

- •5.2. Идентификация и аутентификация

- •5.2.1 Аутентификация пользователя на основе паролей и процедуры "рукопожатия"

- •5.2.2. Проверка подлинности пользователя по наличию материального аутентификатора

- •5.2.3. Аутентификация пользователя по биометрическим характеристикам

- •5.3. Управление доступом и регистрация доступа к ресурсам асои

- •5.4. Защита информации от несанкционированного доступа в сетях

- •Вопросы для повторения

- •Резюме по теме

- •Тема 6. Средства защиты от компьютерных вирусов

- •6.1. Классификация компьютерных вирусов

- •6.1.1. Файловые вирусы

- •6.1.2. Загрузочные вирусы

- •6.1.3. Макровирусы

- •6.1.4. Сетевые вирусы

- •6.1.5. Прочие вредоносные программы

- •6.2. Методы обнаружения и удаления компьютерных вирусов

- •6.2.1. Профилактика заражения компьютера

- •6.2.2. Использование антивирусных программ

- •6.2.3. Методы обнаружения и удаления неизвестных вирусов

- •Вопросы для повторения

- •Резюме по теме

- •Практикум (лабораторный)

- •Лабораторная работа №1. Программная реализация простых шифров перестановки и замены

- •Требования к содержанию, оформлению и порядку выполнения

- •Теоретическая часть

- •Общая постановка задачи

- •Список индивидуальных данных

- •Пример выполнения работы

- •Контрольные вопросы к защите

- •Способ оценки результатов

- •Лабораторная работа №2. Генерация и исследование псевдослучайных последовательностей. Реализация потокового шифрования данных

- •Требования к содержанию, оформлению и порядку выполнения

- •Теоретическая часть

- •Общая постановка задачи

- •Список индивидуальных данных

- •Пример выполнения работы

- •Контрольные вопросы к защите

- •Общая постановка задачи

- •Список индивидуальных данных

- •Пример выполнения работы

- •Теоретическая часть

- •Общая постановка задачи

- •Список индивидуальных данных

- •Пример выполнения работы

- •Контрольные вопросы к защите

- •Способ оценки результатов

- •Лабораторная работа №5. Изучение электронной цифровой подписи и принципов шифрования с открытым ключом с использованием системы pgp

- •Требования к содержанию, оформлению и порядку выполнения

- •Теоретическая часть

- •Общая постановка задачи

- •Список индивидуальных данных

- •Пример выполнения работы

- •Рекомендуемая дополнительная литература

- •Глоссарий

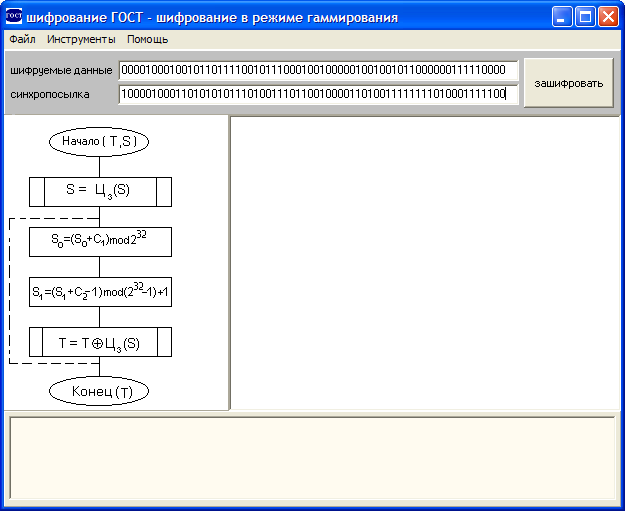

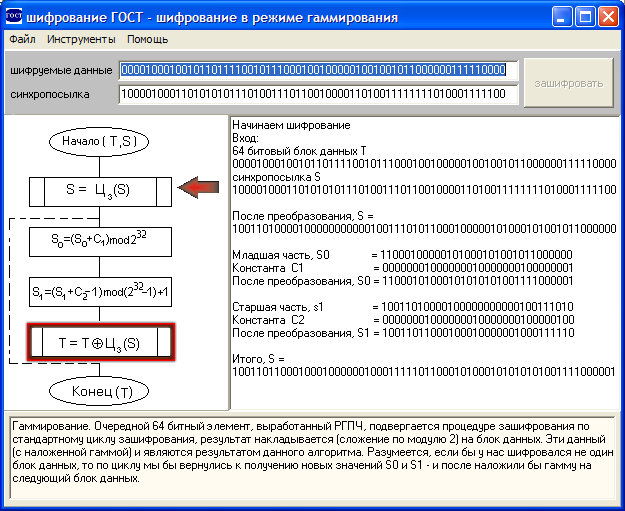

Пример выполнения работы

Пусть требуется зашифровать сообщение 0000100010010110111100101 110001001000001001001011000000111110000 в режиме гаммирования на ключе 000010001001011011110010111000100000110100111111110100011111 0011100010000111010011101011111001110000100010010110111100101110001000010001101010101110100111011001000011010011111111010001111100110000110100111111110100011111001110001000011101001110101111100111

Подготовим файл key.txt и введем в него ключ. На рис. Л4.5 показан результат этого действия.

|

Рис Л4.5. Задание ключа шифрования. |

Режим гаммирования предполагает наличие 64 битного блока данных – синхропосылки (вектора инициализации). Пусть в качестве синхропосылки выступает последовательность 100001000110101010111010011101100100001 1010011111111010001111100.

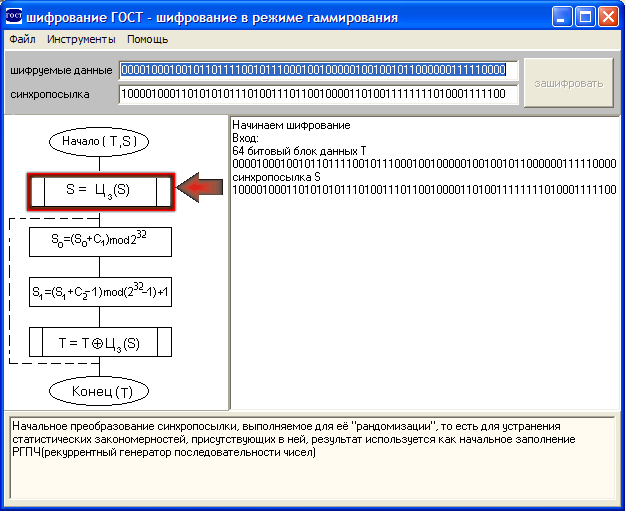

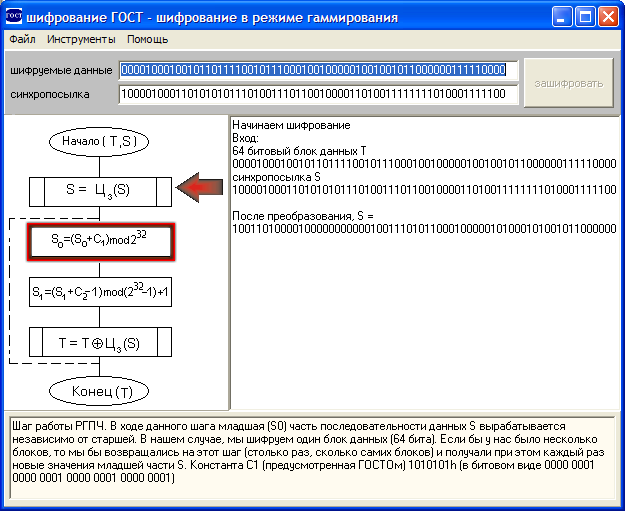

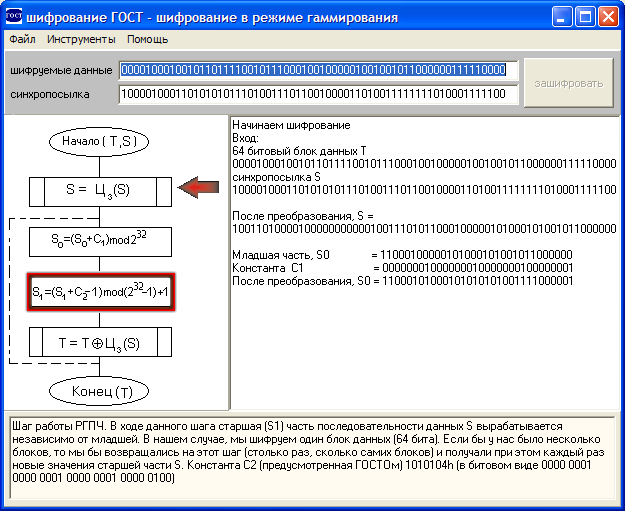

Запустим программу Gost и выберем режим шифрования – Гаммирование, затем нажмем кнопку "Запустить обучение". В открывшемся окне в полях "Шифруемые данные" и "Синхропосылка" введем соответствующие битовые строки и нажмем кнопку "Шифровать". Нажимая кнопку F8, проведем шифрование. Результаты этого процесса представлены на рис. Л6.4.

|

|

|

|

|

|

Рис. Л4.6. Результаты шифрования. |

|

Вывод. В лабораторной работе проведено изучение режимов работы блочных шифров на примере алгоритма ГОСТ 28147-89. С использованием программы Gost проведено шифрование в режиме гаммирования заданного блока данных на заданном ключе.

Контрольные вопросы к защите

Опишите режим ECB. В чем особенность его реализации в ГОСТ 28147–89?

Укажите достоинства и недостатки режима простой замены.

Опишите режим OFB. В чем особенность его реализации в ГОСТ 28147–89?

Укажите достоинства и недостатки режима гаммирования.

Опишите режим CFB. В чем особенность его реализации в ГОСТ 28147–89?

Укажите достоинства и недостатки режима гаммирования c обратной связью.

Опишите режим CBC. В чем особенность его реализации в ГОСТ 28147–89?

Укажите, для каких целей применяется режим выработки имитовставки.

Способ оценки результатов

Критерии оценки результатов совпадают с критериями, определенными при описании лабораторной работы №1 в разделе "Способ оценки результатов".

Лабораторная работа №5. Изучение электронной цифровой подписи и принципов шифрования с открытым ключом с использованием системы pgp

Целью лабораторной работы является приобретение навыков использования асимметричной криптографии в системе PGP.

Требования к содержанию, оформлению и порядку выполнения

Отчет по выполнению лабораторной работы должен содержать: титульный лист, название работы, цель работы и содержательную часть.

В содержательной части отчета по выполнению лабораторной работы требуется привести:

описание криптосистем RSA, Диффи-Хеллмана и Эль-Гамаля, а также схем электронной цифровой подписи на их основе RSA и DSA (DSS);

описание основных возможностей системы PGP;

результаты криптопреобразований файла, выполненные с использованием заданного метода и размера ключа (вид криптопреобразования, метод и размер ключа определяются индивидуальным заданием);

выводы по лабораторной работе.

Теоретическая часть

Создателем системы Pretty Good™ Privacy (PGP) считается Филип Циммерман (Philip Zimmermann). Она получила широкое признание во всем мире. Причинами столь широкого распространения этого программного продукта являются:

1. Возможность использования PGP с операционными системами DOS/Windows, UNIX, Macintosh и др.

2. Помимо ряда коммерческих версий существуют абсолютно бесплатные версии.

3. PGP основана на алгоритмах, которые хорошо зарекомендовали себя. В программном продукте используются алгоритмы шифрования с открытым ключом RSA, DSS и алгоритм Диффи-Хеллмана, алгоритмы симметричного шифрования CAST-128, IDEA и 3DES, а также алгоритм хэширования SHA.

4. Система PGP вне контроля со стороны любого государства.

Тем не менее, следует отметить тот факт, что PGP не сертифицирована на территории России, а следовательно, не может использоваться в государственных организациях в качестве средства криптографической защиты информации. Однако базовые принципы, на которых основаны криптографические преобразования информации в данной системе, могут считаться классическими и обязательными для изучения.

PGP объединяет в себе удобство использования криптографической системы с открытым ключом и скорость обычной симметричной криптографической системы, алгоритм хэширования для реализации ЭЦП, упаковку данных перед шифрованием, и развитую систему управления ключами. Следует отметить, что PGP выполняет функции открытого ключа быстрее, чем большинство других аналогичных реализаций этого алгоритма.

Кто угодно может использовать открытый ключ получателя, чтобы зашифровать сообщение ему, а получатель использует его собственный соответствующий секретный ключ для расшифровки сообщения. Никто, кроме получателя, не может расшифровать его, потому что никто больше не имеет доступа к секретному ключу. Даже тот, кто шифровал сообщение, не будет иметь возможности расшифровать его.

Кроме того, обеспечивается также установление подлинности сообщения. Собственный секретный ключ отправителя может быть использован для шифрования сообщения, таким образом "подписывая" его. Так создается электронная подпись сообщения, которую получатель (или кто-либо еще) может проверять, используя открытый ключ отправителя для расшифрования. Это доказывает, что отправителем был действительно создатель сообщения и что сообщение впоследствии не изменялось кем-либо, так как отправитель – единственный, кто обладает секретным ключом, с помощью которого была создана подпись. Подделка подписанного сообщения невозможна, и отправитель не может впоследствии изменить свою подпись.

Эти два процесса могут быть объединены для обеспечения и секретности, и установления подлинности: сначала подписывается сообщение собственным секретным ключом отправителя, а потом шифруется уже подписанное сообщение открытым ключом получателя. Получатель делает наоборот: расшифровывает сообщение с помощью собственного секретного ключа, а затем проверяет подпись с помощью открытого ключа отправителя. Эти шаги выполняются автоматически с помощью программного обеспечения получателя.

В связи с тем, что алгоритм шифрования с открытым ключом значительно медленнее, чем стандартное шифрование с одним ключом, шифрование сообщения лучше выполнять с использованием высококачественного быстрого стандартного алгоритма симметричного шифрования. В процессе, невидимом для пользователя, временный произвольный ключ, созданный только для этого одного "сеанса", используется для традиционного шифрования файла открытого текста. Тогда открытый ключ получателя используется только для шифрования этого сеансового ключа. Этот зашифрованный сеансовый ключ посылается наряду с шифртекстом получателю. Получатель использует свой собственный секретный ключ, чтобы восстановить сеансовый ключ, и затем применяет его для выполнения быстрого симметричного криптоалгоритма, чтобы расшифровать все зашифрованное сообщение.

Открытые ключи хранятся в PGP в виде "сертификатов ключей", которые включают в себя идентификатор пользователя владельца ключа (обычно это имя пользователя), временную метку, которая указывает время генерации пары ключей, и собственно ключи. Сертификаты открытых ключей содержат открытые ключи, а сертификаты секретных ключей – секретные. Каждый секретный ключ также шифруется с отдельным паролем. Файл ключей, или каталог ключей ("кольцо с ключами" – "keyring") содержит один или несколько таких сертификатов. В каталогах открытых ключей (по умолчанию файл pubring.pkr) хранятся сертификаты открытых ключей, а в каталогах секретных (файл secring.skr) – сертификаты секретных ключей.

На ключи также внутренне ссылаются "идентификаторы ключей", которые являются "сокращением" открытого ключа (самые младшие 64 бита большого открытого ключа). Когда этот идентификатор ключа отображается, то показываются лишь младшие 24 бита для краткости. Если несколько ключей могут одновременно использовать один и тот же идентификатор пользователя, то никакие два ключа не могут использовать один и тот же идентификатор ключа.

Документы подписываются посредством добавления к ним удостоверяющей подписи, которая содержит идентификатор ключа, использованного для подписи, подписанное секретным ключом хэш-значение сообщения и метку даты и времени, когда подпись была сгенерирована. Идентификатор ключа используется получателем сообщения, чтобы найти открытый ключ для проверки подписи. Программное обеспечение получателя автоматически ищет открытый ключ отправителя и идентификатор пользователя в каталоге открытых ключей получателя.

Шифрованным файлам предшествует идентификатор открытого ключа, который был использован для их шифрования. Получатель использует этот идентификатор для поиска секретного ключа, необходимого для расшифровки сообщения. Программное обеспечение получателя автоматически ищет требуемый для расшифровки секретный ключ в каталоге секретных ключей получателя.

Эти два типа каталогов ключей и есть главный метод сохранения и работы с открытыми и секретными ключами. Вместо того, чтобы хранить индивидуальные ключи в отдельных файлах ключей, они собираются в каталогах ключей для облегчения автоматического поиска ключей либо по идентификатору ключа, либо по идентификатору пользователя. Каждый пользователь хранит свою собственную пару каталогов ключей. Индивидуальный открытый ключ временно хранится в отдельном файле, достаточно большом для посылки абонентам, которые добавят его в свои каталоги ключей.