[Ред.]Сучасне еволюційне програмування

Вивчення еволюційного програмування було продовжено в 1980-х у використанні довільних представлень даних і застосовувалося до узагальненої проблеми оптимізації. Еволюційне програмування, засноване на випадковій мінливості і відборі, було застосовано до таких структур, як речові вектори (Фогель і Атмар, 1990; Фогель, 1990; Девіс, 1994), перестановки (Фогель, 1998), матриці (Фогель, 1993), вектори змінної довжини (Фогель, 1990), бінарні ряди (Фогель, 1989) і так далі. Девід Фогель (1988) представив форму відбору еволюційного програмування за допомогою турніру. Фогель (1991, 1992) також висунув ідею самостійної адаптації зміни параметрів, в яких міститься інформація щодо шляхів вирішення проблеми, а також інформація про те, як створити потомство.

[Ред.]Галузі застосування

Еволюційне програмування було застосоване до різних інженерних завдань, включаючи маршрутизацію трафіку і планування (Макдоннелл, 1997), фармацевтичні дизайни(Дункан і Олсон, 1996; Фогель, 1996), епідеміологію (Фогель, 1986 ), виявлення раку (Фогель 1997, 1998), військове планування (Фогель, 1993), системи управління (Чон, 1997), системи ідентифікації (Фогель, 1990), обробки сигналів (Порто, 1990), енергетику (Лай Ма, 1996), навчання в іграх (Фогель і Бургін, 1969) і т. д.

Дайте характеристику ергономічних принципів організації науково-дослідної роботи

Вимоги ергономіки щодо організації наукової праці

Ергономіка - це наука, яка вивчає людину та її діяльність в умовах умовах сучасного виробництва з метою оптимізації умов і процесу праці. Дослідження та розробки ергономіки направлені на створення передумов для розгортання людського потенціалу, що є особливо актуальним для наукової роботи, де вирішальну роль відіграє особа дослідника.

Метою ергономічних рекомендацій є підвищення ефективності та якості наукової діяльності, збереження здоров'я та розвиток особистості. Розглянемо основні елементи самоорганізації праці науковця з точки зору

вимог ергономіки.

Робоче місце - це зона трудових дій, оснащена предметами та засобами праці і робочими меблями. Завдання удосконалення робочого місця включає в себе оснащення його всім необхідним у відповідності з характером

роботи, раціональне розташування оснащення, створення зручних умов праці, запобігання шкідливому впливу на людину негативних факторів зовнішнього середовища.

Основні вимоги до робочих меблів:

а) набір меблів (столи, крісла, шафи, полиці) повинен бути достатньо повним, а їх розміри - відповідати характеру виконуваної роботи; меблі повинні використовуватись за призначенням, на робочому місці не повинно бути зайвих речей;

б) розміри меблів повинні відповідати антропометричним даним працівника

(див.табл .3.1).

Таблиця 3.1.

Оптимальні параметри робочих меблів (см)

Показники Ріст людини

до 160 161-170 171-180 більше 180

Висота робочої поверхні стола при читанні та писанні 70 72 75 78

Висота робочої поверхні стола при друкуванні на машинці та роботі з

персональним комп'ютером 65 66 68 70

Висота сидіння робочого крісла 43 45 47 49

Відстань між сидінням і нижнім краєм стола

17 19

В цьому контексті необхідно контролювати висоту робочої поверхні стола, висоту сидіння робочого крісла, відстань між сидінням та нижнім краєм стола, кут нахилу робочої поверхні стола. З фізіологічної точки зору

велике значення має величина кута, під яким розташована робоча поверхня стола. Традиційне горизонтальне положення негативно впливає на зір та поставу людини. Найбільш правильним вважається кут в 60° при роботі сидячи та в 30° при роботі стоячи;

в) раціональне розміщення робочих меблів, забезпечення досяжності, оглядовості, ізольованості, освітлення, опалення і т.ін.

Досяжність передбачає таке розташування технічних засобів і робочих матеріалів, яке дозволяє працювати без даремних рухів, що ведуть до втомлення та додаткових витрат часу (використання шаф, полиць, рухомого робочого крісла, раціональне компонування меблів).

Оглядовість - це вимога організувати своє робоче місце так, щоб всі без винятку матеріали в будь-який час були на видноті. Кожна річ повинна мати постійне місце.

Ізольованість має велике значення для продуктивної наукової праці, оскільки дає можливість ліквідувати нервову напругу, що виникає при необхідності працювати в присутності сторонньої особи. Це досягається продуманим розміщенням робочих меблів, використанням різних перегородок, ширм, жалюзі тощо.

Раціональний режим робочого часу передбачає: а) дотримання правильного в психофізіологічному відношенні му відношенні режиму робочого часу - робочого року (щорічні відпустки), тижня (щотижневі дні відпочинку) і, особливо, робочого дня.

Найбільш плідним є ранковий пояс (з 8 до 15 год.); максимальна працездатність відрізняє період з 10 до 13 год.; потім - пообідній (з 16 до 19 год.) та вечірній (з 20 до 22 год.). Ступінь уваги та ефективність запам'ятовування змінюється в бік зниження та уповільнення до кінця кожного поясу. Тому зранку слід виконувати найбільш складну теоретичну роботу, аналізувати та узагальнювати експериментальні дані;

б) використання різних форм активного відпочинку в робочий та позаробочий час. Для працівників розумової праці важливо, щоб відпочивала центральна нервова система та органи чуття. Мозок краще відпочиває, коли немає зовнішніх подразників, тобто коли людина спить. Гігієна сну вимагає лягати та пробуджуватись в суворо визначений час; припиняти напружену розумову працю не пізніше, ніж за 1,5-2 год. до сну.

Для активного відпочинку при розумовій праці необхідне фізичне навантаження, оскільки розумова праця майже повністю виключає фізичне напруження. Гімнастика зранку, ходіння пішки, обов'язкові прогулянки

перед сном, фізкультпаузи протягом робочого дня покликані відігравати значну роль у боротьбі із втомою при розумовій праці;

в) дотримання індивідуально вибраного ритму, тобто однакового темпу і напруженості роботи. Науковець сам обирає ритм своєї роботи: визначає її початок, кінець, перерву на обід, тощо. Через кожні 1-1,5 год. роботи

слід робити перерви на 10-15 хв., а після 3-4 год. роботи – на 0,5-1год.;

г) раціональне чергування різнохарактерних робіт: тяжкої розумової праці (читання) з легкою (переписування), творчої і стандартної, пов'язаної з рухом або виконуваної в непорушному стані, вимагаючої напруги зору або надаючої очам відпочинок;

д) чергування в кожній роботі при можливості різнорідних процесів (говорити, читати, слухати, дивитись, писати та ін.).

Систематичність передбачає дотримання єдиної методики та техніки при виконанні однорідних робіт, використання єдиної термінології, єдність форм при викладенні однорідного Матеріалу і єдність стилю, одноманіття прийомів оформлення систематичної роботи. Основні правила систематичної роботи наступні: не працювати без плану;

перш ніж стати до роботи, розрахувати свої сили і час; попередньо підготувати все необхідне для виконання роботи, розвантажити себе від дрібних справ - вони відволікають увагу;

складну роботу робити перед простою, тяжку перед легкою, творчу перед механічною, неприємну перед привабливою;

поки не закінчена одна справа, не починати без необхідності іншу;

постійно контролювати свою роботу та вчасно вносити потрібні виправлення;

займаючись будь-яким питанням, бачити не тільки проміжкову, але і кінцеву мету.

Послідовності необхідно дотримуватися як в межах кожної окремої наукової праці, так і протягом всього творчого життя. Необхідно привчити себе до послідовності в накопиченні знань. Перш ніж перейти до дослідження, треба добре вивчити всю теорію та практику питання, розроблені сю теорію та практику питання, розроблені попередниками.

Самодисципліна включає в себе не лише дотримання трудового режиму та графіку робіт, але й дисципліну думки: під час роботи важливо зосередитись, не відволікатись, не відступати від логічного розвитку

ідей. Особливо актуальним є дотримання науковцем термінів виконання дослідження.

Використання засобів механізації та автоматизації допоміжних операцій дає можливість прискорити наукову працю, полегшити, зробити більш продуктивною. До технічних засобів та пристосувань, що пов'язані з

розумовою працею відносять: обчислювальну техніку (мікрокалькулятори), засоби для копіювання та розмноження матеріалів (друкарські машинки, ротатори, ксерокси, сканери і т.п.), засоби для механізації операцій накопичення наукової інформації (кіноапарати, фотоапарати), засоби для демонстрації інформаційних матеріалів та читання мікрофільмів (діапроектори, епідіоскопи, апаратура для мікрофільмування та читання мікрофільмів), апарати для запису та відновлення звуку (магнітофони,

диктофони, посилювачі звуків тощо). В сучасних умовах ускладнення досліджуваних явищ все більше науковців віддають перевагу персональним ЕОМ, які дозволяють автоматизувати цілий комплекс допоміжних операцій.

ОСНОВИ ЗАХИСТУ ІНФОРМАЦІЇЇ (5.Печурін М.К.)

ОСНОВНІ ФОРМИ ЗАХИСТУ ІНФОРМАЦІЇ В загальній системі забезпечення безпеки захист інформації відіграє значну роль. Виділяють наступні підходи в організації захисту інформації: I. фізичні; II. законодавчі; III. управління доступом; IV. криптографічне закриття. Фізичні способи ґрунтуються на фізичних перешкодах для зловмисника, закриваючи шлях до захищеної інформації (строга система допуску на територію чи в приміщення з апаратурою або носіями інформації). Ці способи захищають тільки від зовнішніх зловмисників і не захищають інформацію від тих осіб, які володіють правом входу в приміщення. Нагромаджена статистика свідчить, що 75% порушень здійснюють співробітники цієї ж організації. До законодавчих способів захисту відносяться законодавчі акти, які регламентують правила використання і обробки інформації обмеженого доступу і встановлюють міру відповідальності за порушення цих правил. Сюди ж можна віднести і внутрішньо організаційні методи роботи і правила поведінки. Під управлінням доступом розуміють захист інформації шляхом регулювання доступу до всіх ресурсів системи (технічних, програмних, елементів баз даних). Регламентується порядок роботи користувачів і персоналу, право доступу до окремих файлів в базах даних і т.д. У відповідності з встановленою класифікацією даних, користувачів, апаратури, приміщень відповідальні за безпеку розробляють багаторівневу підсистему управління доступом, яка повинна виконувати наступні завдання: - ідентифікувати користувачів, персонал, ресурси комп’ютерної системи шляхом присвоювання кожному об’єкту персонального ідентифікатора (коду, імені, і т.д.); - ідентифікувати (встановлювати справжність) об’єкти по представлених відомостях (паролях, ключах, кодах та інших ознаках); - проводити авторизацію (перевіряти повноваження) запитів суб’єкта у відповідності до встановленого регламенту роботи; - організовувати роботу у відповідності із загальним регламентом; - проколювати звернення до захищених компонентів комп’ютерної системи; - реагувати при несанкціонованих діях (затримка чи відмова обслуговування, сигналізація). Для захисту від несанкціонованого під’єднання до системи може використовуватися перевірка паролів. Крім цього, можуть застосовуватися засоби антивірусного захисту і контролю цілісності, контролю і управління захисними механізмами, програми відновлення і резервного збереження інформації. Комплексний розгляд питань забезпечення безпеки знайшов відображення у, так званій архітектурі безпеки, в рамках якої розрізняють загрози безпеки, а також послуги (служби) і механізми її забезпечення. Служби безпеки на концептуальному рівні специфікують напрями нейтралізації вже розглянутих або інших загроз. В свою чергу, вказані напрями реалізуються механізмами безпеки. В рамках ідеології «відкритих систем» служби і механізми безпеки можуть використовуватися на будь-якому з рівнів еталонної моделі: фізичному, канальному, мережному, транспортному, представницькому, прикладному. Перш ніж перейти до безпосереднього розгляду служб безпеки, слід звернути увагу на ту обставину, що протоколи інформаційного обміну поділяються на дві групи: типу віртуального з’єднання і дейтаграмні. У відповідності з вказаними протоколами прийнято ділити мережі на віртуальні і дейтаграмні. В перших передача інформації між абонентами організовується по віртуальному каналу і проходить в три етапи (фази): створення (встановлення) віртуального каналу, передача і знищення віртуального каналу (роз’єднання). При цьому повідомлення розбивається на блоки (пакети), які передаються в порядку їх розташування в повідомленні. В дейтаграмних мережах блоки повідомлень передаються від відправника до адресата незалежно один від одного і в загальному випадку по різних маршрутах, в зв’язку з чим порядок доставки блоків може не відповідати порядку їх розташування у повідомлені., як видно, віртуальна мережа в концептуальному плані наслідує принцип організації телефонного зв’язку, тоді, як дейтаграмна – поштовий. Ці два підходи визначають деякі розбіжності в складі і особливостях служб безпеки. 3.1 Криптографічне закриття інформації В комп’ютерних системах найефективнішими є криптографічні способи захисту інформації, що характеризуються найкращим рівнем захисту. Для цього використовуються програми криптографічного перетворення (шифрування) та програми захисту юридичної значимості документів (цифровий підпис). Шифрування забезпечує засекречування і використовується в ряді інших сервісних служб. Шифрування може бути симетричним і асиметричним. Перше базується на використанні одного і того ж секретного ключа для шифрування і дешифрування. Друге характеризується тим, що для шифрування використовується один ключ, а для дешифрування – інший, секретний. При цьому наявність і навіть знання загальнодоступного ключа не дозволяє визначити секретний ключ. Для використання механізмів криптографічного закриття інформації в локальній обчислювальній мережі необхідна організація спеціальної служби генерації ключів і їх розподіл між її абонентами. Наведемо короткий перелік деяких найвідоміших алгоритмів шифрування: І. Метод DEC (Data Encryption Standard), який є федеральним стандартом США, розроблений фірмою IBM та рекомендований для використання Агентством національної безпеки США. Алгоритм криптографічного захисту відомий і опублікований. Він характеризується такими властивостями: - високим рівнем захисту даних проти дешифрування і можливої модифікації даних; - простотою розуміння; - високим ступенем складності, яка робить його розкриття дорожчим від отримуваного прибутку; - методом захисту, який базується на ключі і не залежить від «секретності» механізму алгоритму; - економічністю в реалізації і ефективним в швидко дії алгоритмом. Разом з тим йому властиві такі недоліки: малий розмір ключа, який свідчить, що для дешифрування потрібно 71016 операцій. На даний час апаратури, здатної виконати такі обсяги обчислень немає, але може з’явитися;окремі блоки, що містять однакові дані будуть виглядати однаково, що є погано з точки зору криптографії. ІІ. Український стандарт шифрування даних ГОСТ 28147-89. Єдиний алгоритм криптографічного перетворення даних для великих інформаційних систем. Не накладає обмежень на ступінь секретності інформації. Володіє перевагами алгоритму DEC і в той же час позбавленим від його недоліків. Крім того, в стандарт закладений метод, що дозволяє зафіксувати невиявлену випадкову чи навмисну модифікацію зашифрованої інформації. Однак загальним його недоліком є складність програмної реалізації. ІІІ. Метод з відкритим ключем (RSA). Шифрування проводиться першим відкритим ключем, розшифрування – іншим секретним ключем. Метод надзвичайно перспективний, оскільки не вимагає передачі ключа шифрування іншим користувачам. Спеціалісти вважають, що системи з відкритим ключем зручніше застосовувати для шифрування даних, що передаються, ніж при збереженні інформації. Існує ще одна галузь використання даного алгоритму – цифрові підписи, що підтверджують справжність документів та повідомлень, що передаються. Проте і він не є зовсім досконалим. Його недоліком є не до кінця вивчений алгоритм. Не існує строгого доведення його надійності математичними методами. Потрібно мати на увазі, що ніякий окремо взятий організаційний захід чи найпотужніший засіб захисту не забезпечить сам по собі достатнього рівня безпеки. Успіх справи залежить від комплексного застосування різних засобів і методів, в створенні структури оборони з кількома рубежами і в постійному їх вдосконаленні. 3.2 Захист операційних систем і забезпечення безпеки баз даних В рамках вказаної програми прийнято розрізняти пасивні об’єкти захисту (файли, прикладні програми, термінали, ділянки оперативної пам’яті і т.п.) і активні суб’єкти (процеси), котрі можуть виконувати над об’єктами визначені операції. Захист об’єктів здійснюється операційною системою засобами контролю за виконанням суб’єктами сукупності правил, які регламентують вказані операції. Вказану сукупність правил інколи називають статусом захисту. Під час свого функціонування суб’єкти генерують запити на виконання операцій над захищеними об’єктами. В роботах, присвячених питанням захисту операційної системи, прийнято називати операції, які можуть виконуватися над захищеними об’єктами, правами (атрибутами) доступу, а права доступу суб’єкта по відношенню до конкретного об’єкта – можливостями. Наприклад, правом доступу може бути «запис в файл», а можливістю – «запис в файл F» (F – ім’я конкретного файла, тобто об’єкта). Найчастіше для формальної моделі статусу захисту в операційній системі використовують матрицю доступу (в деяких роботах вона називається матрицею контролю доступу). Ця матриця містить m рядків (по числу суб’єктів) і n стовпців (по числу об’єктів), при чому елемент, що знаходиться на перетині i-го рядка і j-го стовпця, представляє множину можливостей i-го суб’єкта по відношенню до j-го об’єкту. При цьому потрібно враховувати ту обставину, що числа m і n на практиці часто великі, а число непустих елементів матриці доступу мале. Ще одним достатньо простим в реалізації засобом розмежування доступу до захищених об’єктів є механізм кіл безпеки. Коло безпеки характеризується своїм унікальним номером, при чому нумерація іде «із середини – назовні», і внутрішні кільця є привілейованими по відношенню до зовнішніх. При цьому суб’єкт (домену), що оперує в межах кола з номером i йому доступні всі об’єкти з номерами від i до N включно. Доступ до ресурсів операційної системи може обмежуватися засобами захисту по паролях. Пароль може бути використаним також, як ключ для шифрування-дешифрування інформації в користувацьких файлах. Самі паролі також зберігаються в зашифрованому виді, що утруднює їх виявлення і використання зловмисниками. Пароль може бути змінений користувачем, адміністратором системи або самою системою після встановленого інтервалу часу.

Принцип побудови системи DEFENSE Pro, поясніть доцільність поєднання в одному інструментальному засобі класичної IPS та автоматичного захисту від DdoS- атак. (6.ІЗДКС Мінаєв Ю.М.)

Система DefensePro об'єднує в одному рішенні класичний IPS і автоматичний захист від DDoS-атак, працюючу без втручання оператора при відбитті атаки. Відмінними рисами є висока продуктивність (атака може досягати 10 мільйонів пакетів в секунду, і автоматично відбивається протягом 18 секунд!) і відсутність шкоди роботі легітимних користувачів.

DefensePro включається в розрив Ethernet-з'єднання, працює в режимі «in-line», невидима для мережевого обладнання (Transparent L2 Forwarding) і контролює весь трафік з метою запобігання DDoS-атак. У такій схемі DefensePro може аналізувати весь вхідний і весь вихідний трафік по всім інтернет-каналам одночасно, виявляти і запобігати сканування, проникнення мережевих черв'яків і ботів, ухилятися від DDoS-атак. Обробка мережевого трафіку здійснюється поетапно з використанням різних механізмів захисту. При цьому сумарний час затримки мережевого пакету не перевищує 60 мікросекунд.

Поєднання в одному інструментальному засобі класичної IPS та автоматичного захисту від DdoS-атак виділяє DefensePro з ринкових альтернатив, які покладаються лише на статичні сигнатури. DefensePro забезпечує протидію атакам «нульовий хвилини», для яких ще не створені статичні сигнатури і не може бути застосований IPS. Забезпечує унікальний метод на основі поведінкового аналізу і автоматично генерує сигнатури в реальному часі, щоб запобігати атакам не заснованим на уразливостях додатків. Ці атаки включають: мережеві та прикладні Флуд (Flood), HTTP floods, поширення шкідливих програм, зломи Веб-додатків, атаки «грубої сили», та інші.

Дайте характеристику механізмам захисту, які реалізовані у DefensePro.

У DefensePro реалізовані наступні механізми захисту:

Behavioral DDoS Protection

TCP SYN Flood Protection

Connection Limit

HTTP Mitigator

Behavioral Server-Cracking Protection

Bandwidth Management

Signature Protection

Stateful Inspection

Anti-Scanning Protection

Stateful Firewall (ACL)

Behavioral DDoS Protection (DDoS-захист на основі поведінкового аналізу)

В основі поведінкового захисту - глибока інспекція пакетів аж до 7-го рівня (глибока перевірка пакетів), накопичення і аналіз статистики, навчання і адаптивна побудова багатовимірної моделі розподілу трафіку для штатних умов роботи мереж, що захищаються і мережевих сервісів, виявлення DDoS-атак на основі відхилень і аномалій, блокування нелегітимного трафіку методом динамічної фільтрації мережевих пакетів з автоматичною генерацією сигнатур DDoS-атаки в реальному часі (модуль Fuzzy Logic).

TCP SYN Flood Protection (Захист від флуда ТCP SYN)

Високопродуктивний (до 10М пакетів/с) механізм захисту від SYN-атак з підміною IP-адреси відправника (спуфинг). В основі - механізм SYN cookies, підтримуваний мережевими процесорами.

Connection Limit(Обмеження підключень)

Даний механізм для захисту сервісу забезпечує контроль максимально допустимої кількості сесій з IP-адреси відправника в одиницю часу і при перевищенні порогових значень блокує трафік з надмірно активних хостів.

HTTP Mitigator (поведінковий захист Web-серверів)

Механізм поведінкового захисту Web-серверів від прикладних DDoS-атак по протоколу HTTP з функцією навчання. Аналізує всі HTTP-запити і збирає статистику індивідуально по кожному URI. На основі відхилень від типової активності блокує доступ з надмірно активних хостів до заданих URI.

Behavioral Server-Cracking Protection(Захист від злому серверів)

Блокування прямого злому систем аутентифікації серверів і злому з підбором пароля, включаючи поштові сервери (SMTP, POP3, IMAP), сервера FTP, SIP,MS-SQL і MYSQL.

Захист від сканування і нападу на уразливості веб-додатків

Попередження Флуд SIP запитів Invite і Bye

Bandwidth Management(Управління пропускною здатністю)

Даний механізм дозволяє для заданого протоколу, мережі, що захищається або мережевого сервісу виділити мінімально гарантовану пропускну спроможність і, при необхідності, обмежити її максимально допустимим значенням. DefensePro містить гнучкі механізми онлайнового моніторингу трафіку, оперативного інформування про інциденти, побудови розгорнутих звітів.

Signature Protection (Захист на основі сигнатур)

Класичний IPS з апаратною підтримкою статичних сигнатур, а також сигнатур користувача. Високопродуктивний апаратний IPS є оптимальним методом протидії відомим вразливостям в ПО і DDoS-атакам, реалізованим на базі широко поширених утиліт і конструкторів. IPS дозволяє виключити ризики проникнення мережевих черв'яків, виявляти роботу ботів на комп'ютерах співробітників, захистити мережеві сервіси від атак на виявлені, але ще не закриті уразливості в ПЗ, протидіяти типовим DDoS-атакам.

Stateful Inspection (Дослідження по протоколах)

Даний механізм перевіряє протоколи TCP, ICMP, DNS, HTTPS, SMTP, IMAP, POP3, FTP і SSH на повну відповідність специфікаціям RFC. Механізм запобігає атаки, засновані на порушенні послідовностей пакетів зазначених протоколів.

Stateful Firewall (ACL) (Брандмауер з відстеженням стану)

Брандмауер, який виконує Stateful Packet Inspection (SPI) або перевірку стану з'єднання - являє собою міжмережевий екран, який відстежує стан мережевих з'єднань (таких як TCP потоки, UDP зв’язки ), і запрограмований відрізнити легітимні пакети для різних типів з'єднань. Тільки пакетам для відомих активних з'єднаннь буде дозволено рух, інші будуть відхилені.

26)

випадковий процес є стаціонарним у вузькому змісті, якщо статистичні властивості цього процесу не міняються з часом. Якщо ж обмежити вимоги тим, щоб математичне чекання і дисперсія процесу не залежали від часу, а функція кореляції залежала лише від різниці t = t1 - t2 , то подібний процес буде стаціонарним у широкому змісті .

Нехай Х=(Х1, Х2, …) - напівнескінченний

відрізок стаціонарного1

в широкому змісті випадкового процесу

дискретного аргументу (часу)![]() . Позначимо через

. Позначимо через

![]() середнє і дисперсію процесу Х відповідно,

а через

середнє і дисперсію процесу Х відповідно,

а через

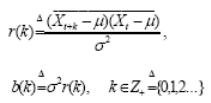

- автокорреляційну функцію й

автоковаріацію процесу Х. Тому що

процес Х – стаціонарний у широкому

змісті, середнє![]() , дисперсія

, дисперсія

![]() ,

коефіцієнт кореляції r(k) і автоковаріація

b(k) не залежать від часу t і r(k)=r(-k),

b(k)=b(-k).

,

коефіцієнт кореляції r(k) і автоковаріація

b(k) не залежать від часу t і r(k)=r(-k),

b(k)=b(-k).

1