- •16. Протокол автентифікації pap, chap, Kerberos.

- •Протокол Kerberos

- •22. Протокол l2f. Протокол l2tp.

- •23. Стандарт ipSec. Архітектура ipSec. Заголовок ah. Заголовок esp.

- •Заголовок ah

- •Заголовок esp

- •24. Стандарт ipSec. Тунельний та транспортний режими. Політика безпеки. Isakmp/Oakley. Ike. Атаки на ah, esp та ike.

- •Транспортный режим

- •Туннельный режим

- •Политика безопасности

- •Атаки на ah, esp и ike.

16. Протокол автентифікації pap, chap, Kerberos.

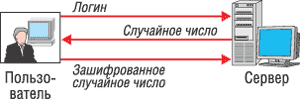

Простейший протокол аутентификации - доступ по паролю (Password Access Protocol, PAP): вся информация о пользователе (логин и пароль) передается по сети в открытом виде (рис. 1). Полученный сервером пароль сравнивается с эталонным паролем данного пользователя, который хранится на сервере. В целях безопасности на сервере чаще хранятся не пароли в открытом виде, а их хэш-значения.

|

Рис. 1. Схема протокола PAP.

|

Недостатки:

- легко перехватить сетевые пакеты и тем самым узнать пароль

- любой потенциальный пользователь системы должен предварительно зарегистрироваться в ней

В семейство протоколов, называемых обычно по процедуре проверки "запрос-ответ", входит несколько протоколов, которые позволяют выполнить аутентификацию пользователя без передачи информации по сети. К протоколам семейства "запрос-ответ" относится, например, один из наиболее распространенных - протокол CHAP (Challenge-Handshake Authentication Protocol).

Процедура проверки включает как минимум четыре шага (рис. 2):

1. пользователь посылает серверу запрос на доступ, включающий его логин;

2. сервер генерирует случайное число и отправляет его пользователю;

3. пользователь шифрует полученное случайное число симметричным алгоритмом шифрования на своем уникальном ключе, результат зашифрования отправляется серверу;

4. сервер расшифровывает полученную информацию на том же ключе и сравнивает с исходным случайным числом. При совпадении чисел пользователь считается успешно аутентифицированным, поскольку признается владельцем уникального секретного ключа.

|

Рис. 2. Схема протокола аутентификации типа "запрос-ответ".

|

Недостатки:

- необходимость иметь на локальном компьютере клиентский модуль, выполняющий шифрование(можно обойти, если есть оснащенного устройством чтения смарт-карт, с мобильного телефона или КПК)

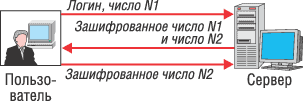

Протоколы типа "запрос-ответ" легко "расширяются" до схемы взаимной аутентификации (рис. 3). В этом случае в запросе на аутентификацию пользователь (шаг 1) посылает свое случайное число (N1). Сервер на шаге 2, помимо своего случайного числа (N2), должен отправить еще и число N1, зашифрованное соответствующим ключом. Тогда перед выполнением шага 3 пользователь расшифровывает его и проверяет: совпадение расшифрованного числа с N1 указывает, что сервер обладает требуемым секретным ключом, т. е. это именно тот сервер, который нужен пользователю. Такая процедура аутентификации часто называется рукопожатием.

|

Рис. 3. Схема протокола взаимной аутентификации.

|

Как видно, аутентификация будет успешна только в том случае, если пользователь предварительно зарегистрировался на данном сервере и каким-либо образом обменялся с ним секретным ключом.

Заметим, что вместо симметричного шифрования в протоколах данного семейства может применяться и асимметричное шифрование, и электронная цифровая подпись. В таких случаях схему аутентификации легко расширить на неограниченное число пользователей, достаточно применить цифровые сертификаты в рамках инфраструктуры открытых ключей.