- •Глава 10 безопасность информационных технологий

- •10.1. Угрозы безопасности информационных технологий в менеджменте

- •10.2. Организация системы защиты информации в ит предприятий

- •10.2. Организация системы защиты информации в ит предприятий

- •10.3. Методы, средства и механизмы защиты информации в ит

- •10.4. Обеспечение безопасности информации в телекоммуникационной системе предприятия

- •10.5. Защита ит от компьютерных вирусов

- •15. Расставьте в правильной последовательности этапы жизненного цикла компьютерного вируса:

10.5. Защита ит от компьютерных вирусов

Первые сообщения о несущих вред программах, преднамеренно и скрытно внедряемых в программное обеспечение различных вычислительных систем, появились в начале 1980-х гг. Название «компьютерные вирусы» произошло, вероятно, по причине сходства с биологическим прототипом, с точки зрения возможности самостоятельного размножения. В новую компьютерную область были перенесены и некоторые другие медико-биологические термины, например, такие, как мутация, штамм, вакцина и др.

Компьютерный вирус — это специальная программа, предназначенная для выполнения разрушительных действий в вычислительной системе или сети или проявляющаяся в виде помехи.

Сообщение о программах, которые при наступлении определенных условий начинают производить вредные действия, например, после определенного числа запусков разрушают хранящуюся в системе информацию, но при этом не обладают характерной для вирусов способностью к самовоспроизведению, появились значительно раньше. По аналогии с персонажем известного древнегреческого мифа такие программы получили название «троянский конь».

В начале 1970-х гг. (предположительно в 1973 г.) в военной компьютерной сети ARPANET была обнаружена троянская программа Creeper, которая перемещалась по серверам. Creeper был в состоянии самостоятельно войти в сеть через модем и передать свою копию удаленной системе. На зараженных системах вирус обнаруживал себя сообщением: «I'M THE CREEPER: CATCH ME IF YOU CAN» (Я КРИПЕР: ПОЙМАЙ МЕНЯ, ЕСЛИ СМОЖЕШЬ), которое выводилось на дисплей или на принтер. Для удаления программы была написана первая антивирусная программа Reeper, которая аналогичным образом распространялась по сети, удаляла обнаруженные копии Creeper и затем самоликвидировалась.

Имеются также сведения о том, что в начале 1970-х гг. (предположительно в 1974 г.) на мейнфреймах этого времени появляется программа, получившая название «Кролик» (Rabbit). Эта программа клонировала себя, занимала системные ресурсы и таким образом снижала производительность системы. Достигнув определенного уровня распространения на зараженной машине «Кролик» нередко вызывал сбой в ее работе.

В настоящее время выделяют целый ряд потенциально опасного ПО, которое является существенной угрозой безопасности информации в ИТ. В соответствии с исследованиями, выполненными специалистами Лаборатории Касперского, все программы, которые потенциально могут нанести вред пользователю, можно разделить на два класса — вредоносные и потенциально нежелательные программы.

1. Вредоносные программы создаются специально для несанкционированного пользователем уничтожения, блокирования, модификации или копирования информации, нарушения работы компьютеров или компьютерных сетей и т.д. К данной категории относятся вирусы, черви, троянские программы и вредоносные утилиты, созданные для автоматизации деятельности злоумышленников.

1. Компьютерным вирусом (KB) принято называть специально написанную обычно небольшую по размерам программу, способную самопроизвольно присоединяться к другим программам (т.е. заражать их), создавать свои копии (не обязательно полностью совпадающие с оригиналом) и внедрять их в файлы, системные области ПК и в другие объединенные с ним компьютеры с целью нарушения нормальной работы программ, порчи файлов и каталогов, создания различных помех при работе на компьютере.

Масштабы реальных проявлений «вирусных эпидемий» в настоящее время оцениваются миллионами случаев «заражения» персональных компьютеров. Хотя некоторые из вирусных программ оказываются вполне безвредными, большинство из них имеют разрушительный характер. Особенно опасны вирусы для персональных компьютеров, входящих в состав вычислительных сетей.

Способ функционирования большинства вирусов — это такое изменение системных файлов ПК, чтобы вирус начинал свою деятельность при каждой загрузке персонального компьютера. Некоторые вирусы инфицируют файлы загрузки системы, другие специализируются на различных программных файлах. Всякий раз, когда пользователь копирует файлы на машинный носитель информации или посылает инфицированные файлы по сети, переданная копия вируса пытается установить себя на новый диск.

Как и биологический вирус, который только при наличии основной клетки может стать активным, компьютерный вирус всегда связан с программой-носителем. Вирусные программы — это небольшие по размерам и трудно обнаруживаемые в ПК программы. Такие программы способны к саморепродукции (самовоспроизведению) и могут модифицировать или уничтожать ПО или данные, хранящиеся в ПК. Особенность саморепродукции вирусных программ заключается в том, что их копии вводятся в другую выполняемую или транслируемую программу, а скопированная инфицированная программа переносит копию вируса в другое ПО, продолжая и поддерживая процесс его распространения.

После того как вирус выполнит нужные ему действия, он передает управление той программе, в которой он находится, и ее работа некоторое время не отличается от работы незараженной.

Все действия вируса могут выполняться достаточно быстро и без выдачи каких-либо сообщений, поэтому пользователь часто не замечает, что его ПК заражен и не успевает принять соответствующих адекватных мер.

В настоящее время существует огромное количество вирусов, которые можно классифицировать по различным признакам, некоторые из которых представлены в табл. 10.7.

Следует отметить, что данная классификация KB достаточно условна, так как многие вирусы могут обладать несколькими свойствами, относящимися к различным классам, мутировать и т.д.

Таблица 10.7 Классификация компьютерных вирусов

Тип компью-терного вируса |

Характеристика компьютерного вируса |

|

1. Вид среды обитания |

||

Загрузочные |

Внедряются в загрузочный сектор диска или в сектор, содержащий программу загрузки системного диска |

|

Файловые |

Внедряются в основном в исполняемые файлы с расширениями .сом и .ехе |

|

Системные |

Проникают в системные модули и драйверы периферийных устройств, таблицы размещения файлов и таблицы разделов |

|

Сетевые |

Обитают в компьютерных сетях |

|

Файлово-загру-зочные (много-функциональные) |

Поражают загрузочные секторы дисков и файлы прикладных программ |

|

Макровирусы |

Используют возможности макроязыков, заражают область макросов электронных документов |

|

Скриптовые вирусы |

Пишутся на скрипт-языках VBS, JS, РНР, BAT и т.д. Заражают скрипт-программы (командные и служебные файлы ОС). Могут входить в состав многокомпонентных вирусов |

|

2. Степень воздействия на ресурсы вычислительных систем и сетей, или по деструктивным возможностям |

||

Безвредные |

Не оказывают разрушительного влияния на работу персонального компьютера, но могут переполнять оперативную память в результате своего размножения |

|

Неопасные |

Не разрушают файлы, но уменьшают свободную дисковую память, выводят на экран графические изображения, создают звуковые эффекты и т.д. |

|

Опасные |

Нередко приводят к различным серьезным нарушениям в работе ПК и всей ИТ |

|

Разрушитель-ные |

Приводят к разрушению информации, полному или частичному нарушению работы прикладных программ и пр. |

|

3. Способ заражения среды обитания |

||

Резидентные |

При заражении ПК оставляют в оперативной памяти свою резидентную часть, которая затем перехватывает обращение операционной системы к другим объектам заражения, внедряется в них и выполняет свои разрушительные действия вплоть до выключения или перезагрузки компьютера |

|

Нерезидентные |

Не заражают оперативную память персонального компьютера и являются активными ограниченное время |

|

4. Алгоритмическая особенность построения вирусов |

||

Репликаторные |

Благодаря своему быстрому воспроизводству приводят к переполнению основной памяти, при этом их уничтожение усложняется, если воспроизводимые ПО не являются точными копиями оригинала |

|

|

|

|

Мутирующие |

Со временем видоизменяются и самопроизводятся. При этом самовоспризводясь, воссоздают копии, которые явно отличаются от оригинала |

|

Стэлс-вирусы (невидимые) |

Перехватывают обращения ОС к пораженным файлам и секторам дисков и подставляют вместо себя незараженные объекты. Такие вирусы при обращении к файлам используют достаточно оригинальные алгоритмы, позволяющие «обманывать» резидентные антивирусные мониторы |

|

Макровирусы |

Используют возможности макроязыков, встроенных в офисные программы обработки данных (текстовые редакторы, электронные таблицы и т.д.) |

|

Первые сообщения о возможности создания компьютерных вирусов относятся к 1984 г., когда сотрудник Лехайского университета Фред Коэн сделал сообщение на эту тему на VII национальной конференции США по компьютерной безопасности. Он же является автором первой серьезной работы, посвященной математическим исследованиям жизненного цикла и механизмов размножения компьютерных вирусов. В то время это выступление не нашло отклика у специалистов по безопасности, которые не придали сообщению большого значения. Однако уже в 1985 г. стали появляться сообщения о реальных фактах проявления компьютерных вирусов. С 1987 г. были зафиксированы факты появления компьютерных вирусов и в нашей стране.

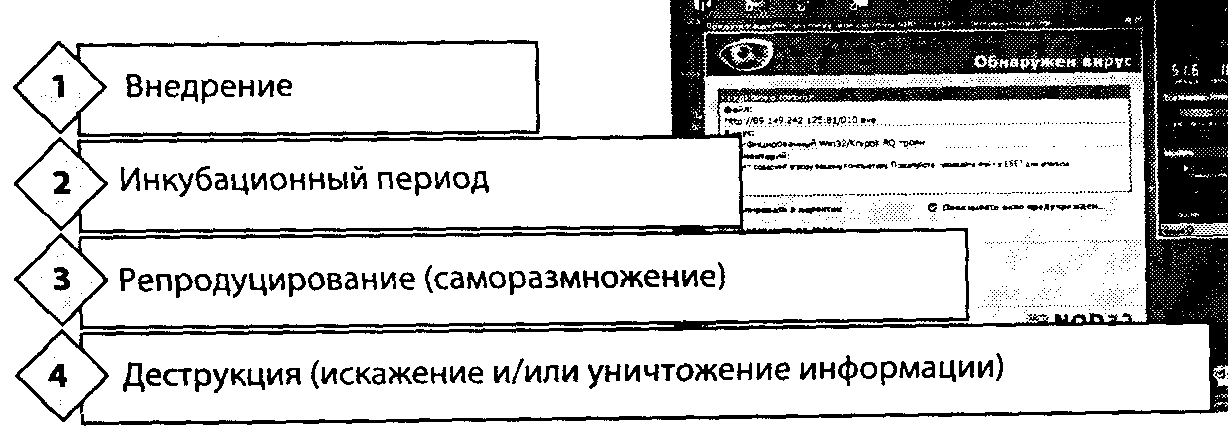

Для анализа действия компьютерных вирусов введено понятие жизненного цикла вируса, который включает четыре основных этапа, представленных на рис. 10.14.

Рис. 10.14. Этапы жизненного цикла компьютерного вируса

Для реализации каждого из этапов цикла жизни вируса в его структуру включают несколько взаимосвязанных элементов:

часть вируса, ответственная за внедрение и инкубационный период;

часть вируса, осуществляющая его копирование и добавление к другим файлам (программам);

часть вируса, в которой реализуется проверка условия активизации его деятельности;

часть вируса, содержащая алгоритм деструктивных действий;

часть вируса, реализующая алгоритм саморазрушения.

Следует отметить, что часто названные части вируса хранятся отдельно друг от друга, что затрудняет борьбу с ними.

Объекты воздействия компьютерных вирусов можно условно разделить на две группы.

С целью продления своего существования вирусы поражают другие программы, причем не все, а те, которые наиболее часто используются и/или имеют высокий приоритет в ИТ (следует отметить, что сами программы, в которых находятся вирусы, с точки зрения реализуемых ими функций, как правило, не портятся).

Деструктивными целями вирусы воздействуют чаще всего на данные, реже — на программы.

К способам проявления компьютерных вирусов можно отнести:

замедление работы персонального компьютера, в том числе его зависание и прекращение работы;

изменение данных в соответствующих файлах;

невозможность загрузки операционной системы;

прекращение работы или неправильная работа ранее успешно функционирующей прикладной программы пользователя;

увеличение количества файлов на диске;

изменение размеров файлов;

нарушение работоспособности операционной системы, что требует ее периодической перезагрузки;

периодическое появление на экране монитора неуместных сообщений;

появление звуковых эффектов;

уменьшение объема свободной оперативной памяти;

заметное возрастание времени доступа к винчестеру;

изменение даты и времени создания файлов;

разрушение файловой структуры (исчезновение файлов, искажение каталогов);

загорание сигнальной лампочки дисковода, когда к нему нет обращения пользователя;

форматирование диска без команды пользователя и т.д.

Следует отметить, что способы проявления необязательно вызываются компьютерными вирусами. Они могут быть следствием некоторых других причин, поэтому вычислительные средства ИТ следует периодически комплексно диагностировать.

CIH, или «Чернобыль» (Virus. Win9x.CIH) — компьютерный вирус, написанный тайваньским студентом Чэнем Ин Хао в июне 1998г. Представляет собой резидентный вирус, работающий только под операционную систему Windows 95/98. 26 апреля 1999 г., в годовщину аварии на Чернобыльской атомной электростанции (ЧАЭС), вирус активизировался и уничтожил данные на жестких дисках инфицированных компьютеров. На некоторых компьютерах было испорчено содержимое микросхем BIOS. Именно совпадение даты активации вируса и даты аварии на ЧАЭС дали вирусу второе название — « Чернобыль», которое в народе даже более известно, чем «CIH». По различным оценкам, от вируса пострадало около полумиллиона персональных компьютеров по всему миру. 20 сентября 2000 г. власти Тайваня арестовали создателя знаменитого компьютерного вируса.

2. Червь представляет собой самостоятельную программу, копирующую себя с одного компьютера на другой без участия человека. В отличие от компьютерных вирусов черви могут копировать себя автоматически, задействуя при этом сетевые ресурсы. В ПК компьютерные (сетевые) черви попадают прикрепленными к файлам. Еще одной особенностью компьютерного (сетевого) червя является то, что он распространяется не только по всей области зараженного компьютера, но и автоматически рассылает свои копии по электронной почте.

Червь использует механизмы поддержки сети для определения узла, который может быть заражен. Затем с помощью тех же механизмов передает свое тело или его часть на этот узел и либо активизируется, либо ждет для этого подходящих условий. Подходящей средой распространения червя является сеть, все пользователи которой считаются дружественными и доверяют друг другу, а защитные механизмы отсутствуют. Наилучший способ защиты от червя — принятие мер предосторожности против несанкционированного доступа к сети.

3. Троянская программа, как правило, выполняет в дополнение к основным, т.е. запроектированным и документированным, действия, которые не описаны в документации. Аналогия с древнегреческим троянским конем оправдана — и в.том и в другом случае в не вызывающей подозрения оболочке таится угроза. Троянский конь представляет собой дополнительный блок команд, тем или иным образом вставленный в исходную безвредную программу, которая затем передается пользователям ИТ. Этот блок команд может срабатывать при наступлении некоторого условия (даты, времени, по команде извне и т.д.). Троянский конь действует обычно в рамках полномочий одного пользователя, но в интересах другого пользователя или постороннего человека, личность которого установить порой невозможно. Троянскую программу можно также отнести к программным закладкам.

Наиболее опасные действия троянский конь может выполнять, если запустивший его пользователь обладает расширенным набором привилегий. В таком случае злоумышленник, составивший и внедривший троянского коня и сам этими привилегиями не обладающий, может выполнять несанкционированные привилегированные функции чужими руками.

В общем, троянской можно считать любую программу, которая в тайне от пользователя выполняет какие-то нежелательные для него действия. Эти действия могут быть любыми — от определения регистрационных номеров программного обеспечения, установленного на ПК, до составления списка каталогов на его жестком диске. А сама троянская программа может маскироваться под текстовый редактор, под сетевую утилиту или любую программу, которую пользователь пожелает установить на свой ПК.

Для защиты от этой угрозы желательно, чтобы привилегированные и непривилегированные пользователи работали с различными экземплярами прикладных программ, которые должны храниться и защищаться индивидуально. А радикальным способом защиты от этой угрозы является создание замкнутой среды использования программ.

4. Вредоносные утилиты разрабатываются для автоматизации создания других вирусов, червей или троянских программ, организации DoS-атак на удаленные серверы, взлома других ПК и т.п. В отличие от вирусов, червей и троянских программ представители данной категории не представляют угрозы непосредственно компьютеру, на котором исполняются.

Основным признаком, по которому различают вредоносные утилиты, являются совершаемые ими действия. К основным типам вредоносных утилит относятся следующие:

Constructor— программы, предназначенные для изготовления новых компьютерных вирусов, червей и троянских программ. Известны конструкторы вредоносных программ для DOS, Windows и макроплатформ. Подобные программы позволяют генерировать исходные тексты вредоносных программ, объектные модули и непосредственно зараженные файлы. Некоторые конструкторы снабжены стандартным оконным интерфейсом, где при помощи системы меню можно выбрать тип вредоносной программы, наличие или отсутствие самошифровки, противодействие отладчику и т.п.

DoS — программа, предназначенная для проведения DoS -атаки {Denial of Service — отказ в обслуживании) с ведома пользователя на компьютер-жертву. Суть атаки сводится к посылке жертве многочисленных запросов, что приводит к отказу в обслуживании, если ресурсы атакуемого удаленного компьютера недостаточны для обработки всех поступающих запросов.

Email-Flooder — программы, функцией которых является «забивания мусором» (бесполезными сообщениями) каналов электронной почты. Данные программы могут использоваться спамерами.

2. Потенциально нежелательные программы (PUPs, Potentially Unwanted Programs) — это программы, которые разрабатываются и распространяются абсолютно легально и могут использоваться в повседневной работе, например, системных администраторов. Однако некоторые программы обладают функциями, которые могут причинить вред пользователю, но только при выполнении ряда условий.

Например, если ПО удаленного администрирования установлено на ПК пользователя системным администратором, то администратор получает возможность удаленно решать возникающие у пользователя проблемы. Но если та же программа установлена на ПК пользователя злоумышленником, то он фактически получает полный контроль над компьютером-жертвой и в дальнейшем может использовать его по своему усмотрению. Таким образом, подобные программы могут быть использованы как во благо, так и во вред — в зависимости от того, в чьих руках они находятся.

К такому ПО, например, можно отнести следующие виды:

1. Adware — рекламное ПО, предназначенное для показа рекламных сообщений (чаще всего в виде графических баннеров); перенаправления поисковых запросов на рекламные web-страницы; для сбора данных маркетингового характера об активности пользователя (например, какие тематические сайты посещает пользователь), позволяющих сделать рекламу более таргетированной (ориентированной на целевую аудиторию). За исключением показов рекламы, подобные программы, как правило, никак не проявляют своего присутствия в системе — отсутствует их значок, нет упоминаний об установленных файлах в меню программ. Часто у Adware-npoгpaмм нет процедур деинсталляции, используются пограничные с вирусными технологии, позволяющие скрытно внедряться на ПК пользователя и незаметно осуществлять на нем свою деятельность. На компьютеры пользователей Adware чаще всего попадает двумя способами:

• путем встраивания рекламных компонентов в бесплатное и условно-бесплатное программное обеспечение (freeware, shareware);

• путем несанкционированной пользователем установки рекламных компонентов при посещении пользователем «зараженных web-страниц.

2. Pornware — программы, которые связаны с показом пользователю информации порнографического характера. Программы категории Pornware могут быть установлены пользователем на свой компьютер сознательно, с целью поиска и получения порнографической информации. В этом случае они не являются вредоносными.

С другой стороны, те же самые программы могут быть установлены на пользовательский компьютер злоумышленниками с целью «насильственной» рекламы платных порнографических сайтов и сервисов, на которые пользователь сам по себе никогда не обратил бы внимания.

3. Riskware. К этой категории относятся обычные программы, которые, тем не менее, в руках злоумышленника способны причинить вред пользователю (вызвать уничтожение, блокирование, модификацию или копирование информации, нарушить работу компьютеров или компьютерных сетей).

В списке программ категории Riskware можно обнаружить коммерческие утилиты удаленного администрирования, программы-клиенты IRC, программы дозвона, программы для загрузки («скачивания») файлов, мониторы активности компьютерных систем, утилиты для работы с паролями, а также многочисленные Internet-серверы служб FTP, Web, Proxy и Telnet.

Все эти программы не являются вредоносными сами по себе, однако обладают функционалом, которым могут воспользоваться злоумышленники для причинения вреда пользователям.

В настоящее время на рынке программных продуктов имеется довольно большое число специальных антивирусных программ (Kaspersky Internet Security, Антивирус Касперского ЗАО «Лаборатория Касперского»; Dr. Web Security Suite, Антивирус Dr. Web компании Dr. Web; ESET NOD32 Smart Security Business Edition компании ESET и др.).

В основе работы большинства антивирусных программ лежит принцип поиска сигнатуры вирусов.

Вирусная сигнатура — некоторая уникальная характеристика вирусной программы, которая выдает присутствие вируса в вычислительной системе.

Обычно в антивирусные программы входит периодически обновляемая база данных сигнатур вирусов. Антивирусная программа просматривает вычислительную систему, проводя сравнение и отыскивая соответствие с сигнатурами в базе данных. Когда программа находит соответствие, она пытается убрать обнаруженный вирус.

По методу работы антивирусные программы подразделяются на следующие основные виды: 1) Вирус-фильтр (сторож); 2) Детектор (сканер); 3) Дезинфектор (доктор, фаг (греч. поглотитель)); 4) Программа-вакцина; 5) Полидетектор-дезинфектор.

1. Вирус-фильтр (сторож) — это резидентная программа, обнаруживающая свойственные для вирусов действия и требующая от пользователя подтверждения на их выполнение. В качестве проверяемых действий выступают:

обновление программных файлов и системной области диска;

форматирование диска;

резидентное размещение программы в оперативной памяти и т.д.

Пользователь в ответ на это должен либо разрешить выполнение действия, либо запретить его. Подобная часто повторяющаяся «назойливость», раздражающая пользователя, и то, что объем оперативной памяти уменьшается из-за необходимости постоянного нахождения в ней вирус-фильтра, являются главными недостатками этих программ. К тому же эти программы не лечат файлы или диски, для этого необходимо использовать другие антивирусные программы. Однако вирус-фильтры позволяют обеспечить определенный уровень защиты ПК от деструктивных действий вирусов.

2. Детектор (сканер) — это специальные программы, предназначенные для просмотра всех возможных мест нахождения вирусов (файлы, операционная система, внутренняя память и т.д.) и сигнализирующие об их наличии.

3. Дезинфектор (доктор, фаг (греч. поглотитель)) — это программа, осуществляющая удаление вируса из программного файла или памяти ПК. Если это возможно, то дезинфектор восстанавливает нормальное функционирование ПК. Однако ряд вирусов поражает вычислительную систему так, что ее исходное состояние дезинфектор восстановить не может.

4. Программы-вакцины, или иммунизаторы, относятся к резидентным программам. Они модифицируют программы и диски таким образом, что это не отражается на работе программ, но вирус, от которого производится вакцинация, считает их уже зараженными и не внедряется в них.

5. Полидетектор-дезинфектор — это интегрированные программы, позволяющие выявить вирусы в персональном компьютере, обезвредить их и по возможности восстановить пораженные файлы и программы. В некоторых случаях программы этого семейства позволяют блокировать зараженные файлы от открытия и перезаписи.

В настоящее время наибольшее распространение получил последний вид ПО, который обеспечивает комплексную защиту ПК, а также, в более развитых версиях с установленным модулем Security, обеспечивает защиту вычислительной системы от проникновения в нее вредоносного ПО из Internet.

Однако, несмотря на все меры антивирусной защиты, полной гарантии от вирусов в настоящее время не существует. И для того чтобы обезопасить ИТ от заражения компьютерными вирусами, необходимо выявить и контролировать все возможные каналы их проникновения в сеть:

проникновение вирусов на рабочие станции с помощью зараженных переносимых источников, например различных внешних носителей информации;

заражение вирусами с помощью бесплатного инфицированного программного обеспечения, полученного из Inernet;

заражение вирусами, инициированное удаленными зараженными серверами или рабочими станциями, подсоединенными к корпоративной сети;

инфицирование с помощью зараженной электронной почты, содержащей в приложениях файлы Excel и Word, и т.д.

Решение этих вопросов в ИТ, в связи с большой распределенностью их вычислительных и коммуникационных ресурсов, требует совершенно новых подходов. По мнению специалистов в области безопасности компьютерных сетей, современные системы антивирусной защиты Inernet/Intranet должны удовлетворять следующим основным требованиям и иметь функциональные возможности:

возможности обнаружения вирусов;

возможность обнаружения деструктивного кода;

готовность быстрого реагирования на появление новых видов угроз;

обслуживание и поддержка;

список защищаемых точек возможного проникновения вирусов;

управляемость;

управление антивирусной защитой удаленных пользователей;

централизованное уведомление;

производительность системы;

удаленное (организованное посредством браузера) администрирование;

автоматическое распространение и обновление.

Суть этих требований сводится к определению двух основных принципов построения систем антивирусной защиты для ИТ:

Комплексный подход к созданию системы антивирусной защиты.

Централизованное управление антивирусной защитой.

Реализация этих принципов позволит не только обеспечить надежное функционирование вычислительных ресурсов, но и существенно сократить затраты на сопровождение вычислительных сетей предприятия.

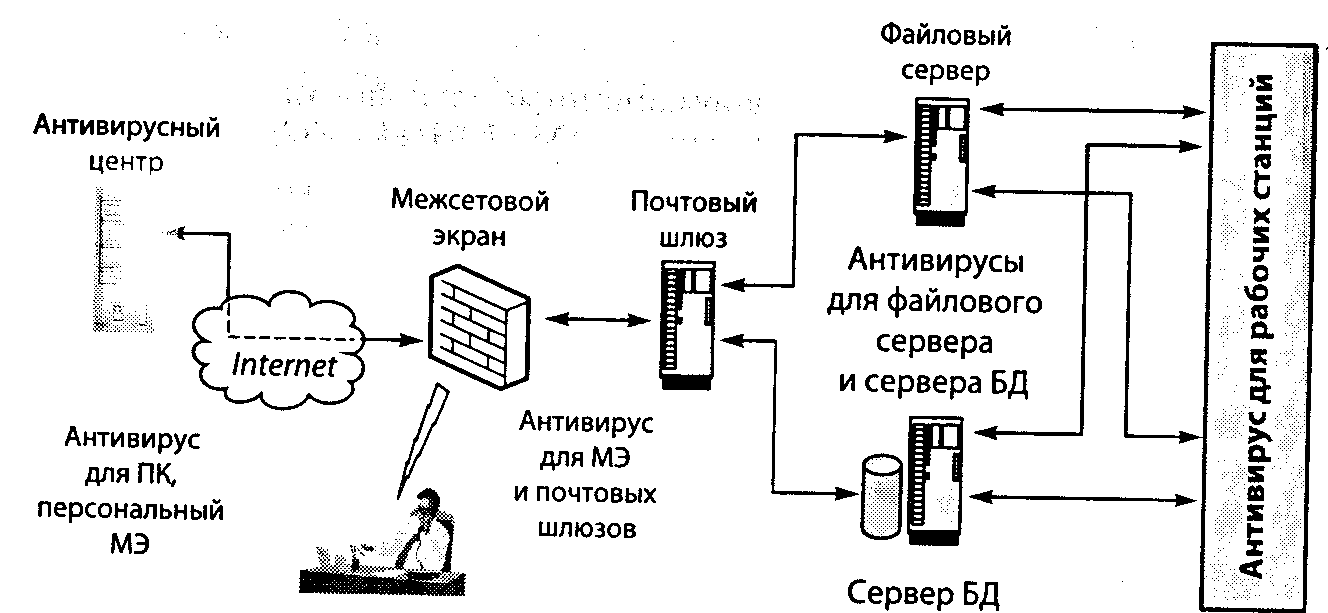

Типовая трехуровневая структура антивирусной защиты информационной технологии приведена на рис. 10.15.

Рис. 10.15. Типовая структура антивирусной защиты ИТ ,;

На первом уровне защищается подключение в Internet или сеть поставщика услуг связи — это межсетевой экран и почтовые шлюзы.

Второй уровень — защита файл-серверов, сервера БД и сервера систем коллективной работы, поскольку именно они содержат наиболее важную информацию. Антивирус не является заменой средствам резервного копирования информации, однако без него можно столкнуться с ситуацией, когда резервные копии заражены, а вирус активизируется спустя полгода с момента заражения.

Последний уровень — защита рабочих станций, которые хоть и не содержат важной информации, но их защита может сильно снизить время аварийного восстановления.

В целом, технология создания комплексной системы обеспечения антивирусной безопасности включает разработку и реализацию проекта, содержащего следующие четыре основных этапа.

1-й этап. Проведение анализа объекта защиты и определение основных принципов обеспечения антивирусной безопасности состоит из следующих комплексов работ:

проведение аудита состояния ИТ и средств обеспечения антивирусной безопасности;

обследование ИТ;

анализ возможных сценариев реализации потенциальных угроз, связанных с проникновением вирусов.

2-й этап. Разработка политики антивирусной безопасности включает:

классификацию информационных ресурсов — перечень и степень защиты различных информационных ресурсов предприятия;

обеспечение антивирусной безопасности, разделение полномочий — структуру и обязанности подразделения, ответственного за организацию антивирусной безопасности;

организационно-правовую поддержку обеспечения антивирусной безопасности — перечень документов, определяющих обязанности и ответственность различных групп пользователей за соблюдение норм и правил антивирусной безопасности;

определение требований к инструментам антивирусной безопасности — к антивирусным системам, которые будут установлены в организации;

расчет затрат на обеспечение антивирусной безопасности.

3-й этап. Разработка плана антивирусной безопасности включает следующие виды работ:

выбор ПО. Средства автоматизированной инвентаризации и мониторинга информационных ресурсов. Разработка требований и выбор средств антивирусной защиты;

разработка перечня организационных мероприятий по обеспечению антивирусной безопасности;

разработка (корректировка) должностных и рабочих инструкций персонала с учетом политики антивирусной безопасности и результатов анализа рисков.

4-й этап. Реализация плана антивирусной безопасности включает:

поставку антивирусных средств;

внедрение антивирусных средств;

поддержку антивирусных средств.

Комплексное решение построения антивирусной защиты требует использования антивирусных программных средств, обеспечивающих полный функциональный ряд для защиты ИТ с возможностью их автоматизированного сопровождения и администрирования.

ПРАКТИКУМ К ГЛАВЕ 10

Практикум к главе 10

Практическое задание 1 – тест «Проверьте свои знания».

1. Защищенность объектов, систем, технологий от случайного или преднамеренного вмешательства в нормальный процесс их функционирования, от попыток хищения информации, модификации или физического разрушения ее компонентов – это:

а) информационная безопасность;

б) физическая безопасность;

в) технологическая безопасность;

г) система защиты экономического объекта.

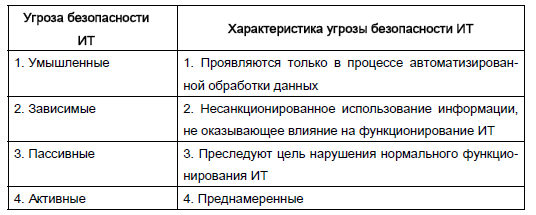

2. Установите соответствие между угрозой безопасности ИТ и ее характеристикой:

3. Ошибки при разработке ИТ – это:

а) умышленная угроза;

б) пассивная угроза;

в) случайная угроза;

г) скрытая угроза.

4. Противоправное преднамеренное овладение конфиденциальной информацией лицом, не имеющим права доступа к охраняемым сведениям – это:

а) раскрытие конфиденциальной информации;

б) незаконное использование привилегий;

в) «взлом системы»;

г) несанкционированный доступ к информации.

5. Совокупность мер и способов защиты, циркулирующей в ИТ информации и поддерживающих ее подсистем от случайных или преднамеренных воздействий естественного или искусственного характера, влекущих за собой нанесение ущерба владельцам или пользователям информации и поддерживающих подсистем – это

а) информационная безопасность;

б) система защиты информации в ИТ;

в) методы и средства защиты информации в ИТ;

г) механизмы защиты информации в ИТ.

6. Наука о методах обеспечения конфиденциальности и аутентичности информации – это:

а) криптография;

б) препятствие;

в) регламентация;

г) аудит.

7. Метод защиты информации путем ее криптографического закрытия – это:

а) регламентация;

б) принуждение;

в) препятствие;

г) маскировка.

8. Криптошлюз – это:

а) конкретное секретное значение набора параметров криптографического алгоритма, обеспечивающее выбор одного преобразования из совокупности

преобразований возможных для этого алгоритма;

б) специальное программно-аппаратное устройство или специализированное ПО, совмещающее в себе шифратор трафика, статический маршрутизатор и межсетевой экран;

в) метод обеспечения конфиденциальности и аутентичности информации;

г) алгоритм, предназначенный для сжатия подписываемого документа до нескольких десятков или сотен бит.

9. Вставьте пропущенное слово: Биометрия – технология идентификации личности, использующая ______________________ параметры субъекта (отпечатки пальцев, радужную оболочку глаза, голос и т.д.).

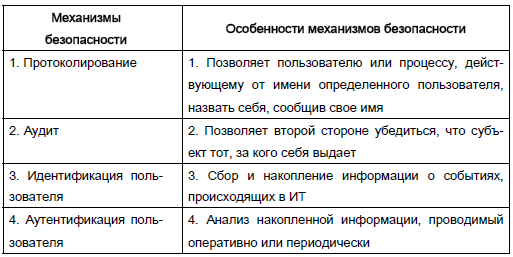

10. Установите соответствие между механизмами безопасности и их особенностями:

11. Система межсетевой защиты, позволяющая разделить общую сеть на две части или более и реализовать набор правил, определяющих условия прохождения пакетов с данными через границу из одной части общей сети в другую – это:

а) межсетевой экран;

б) мост;

в) терминатор;

г) криптографический шлюз.

12. Цифровой документ, содержащий определенную, цифровым образом подписанную информацию о владельце ключа, сведения об открытом ключе, его назначении и области применения, название доверенного центра сертификации – это:

а) электронно-цифровая подпись;

б) криптографический ключ;

в) сертификат;

г) криптографический шлюз.

13. Вставьте пропущенное слово: Компьютерный вирус – это специальная ___________________, предназначенная для выполнения разрушительных действий в вычислительной системе или сети, или, проявляющаяся в виде помехи.

14. Троянская программа – это:

а) программа, выполняющая в дополнение к основным, действия, которые не описаны в документации:

б) скрытая, недокументированная точка входа в программный модуль, входящий в состав программного обеспечения ИТ;

в) программа, которая делает копии самой себя и становится паразитом, перегружая память и микропроцессор ПК или рабочей станции сети;

г) программа, предназначенная для выполнения разрушительных действий в вычислительной системе или сети, или, проявляющаяся в виде помехи.