- •Глава 10 безопасность информационных технологий

- •10.1. Угрозы безопасности информационных технологий в менеджменте

- •10.2. Организация системы защиты информации в ит предприятий

- •10.2. Организация системы защиты информации в ит предприятий

- •10.3. Методы, средства и механизмы защиты информации в ит

- •10.4. Обеспечение безопасности информации в телекоммуникационной системе предприятия

- •10.5. Защита ит от компьютерных вирусов

- •15. Расставьте в правильной последовательности этапы жизненного цикла компьютерного вируса:

10.4. Обеспечение безопасности информации в телекоммуникационной системе предприятия

Связанные с Internet локальные или корпоративные вычислительные сети предприятия, в настоящее время более всего подвержены атакам взлом-

щиков. Проникновение во внутреннюю сеть предприятия или нарушение функционирования ее информационной инфраструктуры позволяет им наиболее полно реализовать свои планы – получить закрытую информацию или создать сложности в работе компании (а зачастую и полностью блокировать ее). При этом ущерб, наносимый взломщиками, может исчисляться миллионами долларов.

Чаще всего цель атаки заключается в получении конфиденциальной информации или выведении из строя компонентов ИТ. При этом для получения информации используются различные методы несанкционированного доступа, в основе которых лежит либо подбор пароля, либо различные методики его детектирования. При атаке, нарушающей работу информационных ресурсов, используются различные варианты нападения типа вынужденного отказа в обслуживании (Denial of Service – DoS). Как правило, в качестве объектов атаки выступают информационные носители корпоративной сети, которыми, в частности, являются телекоммуникации.

Переход от работы на локальных персональных компьютерах к работе в вычислительной сети усложняет защиту информации по следующим причинам:

большое число пользователей в сети и их переменный состав. Защита на уровне имени и пароля пользователя недостаточна для предотвращения входа в сеть посторонних лиц;

значительная протяженность сети и наличие многих потенциальных каналов проникновения в сеть;

недостатки в аппаратном и программном обеспечении, которые, зачастую, обнаруживаются в процессе эксплуатации. В том числе недостаточны встроенные средства защиты информации в сетевых операционных системах.

Кроме того, в сети имеется много физических мест и каналов несанкционированного доступа к информации в сети. Каждое устройство в сети является потенциальным источником электромагнитного излучения из-за того, что соответствующие поля, особенно на высоких частотах, недостаточно экранированы. Система заземления вместе с кабельной системой и сетью электропитания может служить каналом доступа к информации в сети, в т.ч. на участках, находящихся вне зоны контролируемого доступа и потому особенно уязвимых.

Кроме электромагнитного излучения, потенциальную угрозу представляет бесконтактное электромагнитное воздействие на кабельную систему, т.к. в случае использования проводных соединений типа коаксиальных кабелей или витых пар, называемых часто медными кабелями, возможно и непосредственное физическое подключение к кабельной системе. Если пароли для входа в сеть стали известны или подобраны, становится возможным не санкционированный вход в сеть с файл-сервера или с одной из рабочих станций. Наконец возможна утечка информации по каналам, находящимся вне сети – это элементы строительных конструкций и окна помещений, которые образуют каналы утечки конфиденциальной информации за счет, так называемого, микрофонного эффекта, а также телефонные, радио- и иные проводные и беспроводные каналы (в т.ч. каналы мобильной связи) и т.д.

В настоящее время широкое распространение получило обеспечение безопасности сетевых ресурсов путем установки межсетевых экранов (МЭ).

Межсетевой экран – это система межсетевой защиты, позволяющая разделить общую сеть на две части или более и реализовать набор правил, определяющих условия прохождения пакетов с данными через границу из одной части общей сети в другую.

Межсетевой экран является средством, которое располагается между защищаемой (внутренней) сетью и внешней средой (внешними сетями или другими сегментами корпоративной сети) и контролирует все информационные потоки во внутреннюю сеть и из нее.

МЭ пропускает через себя весь трафик, принимая для каждого проходящего пакета решение – пропускать его или отказать в прохождении. Такой контроль информационных потоков представляет собой процесс фильтрации, то есть выборочное пропускание через экран, возможно, с выполнением преобразований и извещением отправителя о том, что его данным в пропуске отказано. Фильтрация осуществляется на основе набора правил, предварительно загруженных в межсетевой экран и являющихся выражением сетевых нормативов политики безопасности предприятия. В этих правилах, помимо информации, содержащейся в фильтруемых потоках, могут фигурировать данные, полученные из окружения, например, текущее время, количество активных соединений, порт, через который поступил сетевой запрос и т.д.

Межсетевые экраны устанавливаются на границе с внешней (обычно общедоступной) сетью или на границе между сегментами одной КВС. Соответственно выделяют межсетевые экраны, ориентированные на внешнюю или внутреннюю коммуникационную среду. Как правило, при организации связи с внешними сетями используется исключительно семейство протоколов TCP/IP. Поэтому внешний межсетевой экран должен учитывать специфику этих протоколов. Для внутренних экранов ситуация сложнее: здесь следует принимать во внимание помимо протокола TCP/IP также и другие протоколы, применяемые во внутренних вычислительных сетях предприятия.

Когда КВС предприятия состоит из нескольких территориально распределенных сегментов, каждый из которых подключен к сети общего пользования, тогда каждое подключение должно защищаться своим экраном. При этом можно выделить различные функциональные виды МЭ – экранирующие маршрутизаторы, экранирующие концентраторы, экранирующий транспорт, прикладные экраны, комплексные экраны.

Экранирующие маршрутизаторы имеют дело с отдельными пакетами данных, поэтому иногда их называют «пакетными фильтрами». Решение о том, пропустить или задержать данные, принимается для каждого пакета на основании анализа адресов, других полей заголовков, а также анализа порта, через который поступил пакет. Современные маршрутизаторы позволяют связывать с каждым портом несколько десятков правил и фильтровать пакеты как на входе, так и на выходе. В качестве пакетного фильтра может использоваться и универсальный ПК, снабженный несколькими сетевыми картами. Несмотря на невысокую стоимость, основным недостатком экранирующего маршрутизатора является ограниченность анализируемой информации и, как следствие, относительная слабость обеспечиваемой защиты.

Экранирующие концентраторы являются средством не столько разграничения доступа, сколько оптимизации работы локальной вычислительной сети за счет организации VLAN, которые являются результатом применения внутреннего межсетевого экранирования;

Экранирующий транспорт представляет собой специальную программу, которая позволяет контролировать процесс установления виртуальных соединений и передачу информации по ним. По сравнению с пакетными фильтрами, транспортное экранирование обладает большей информацией, поэтому соответствующий МЭ может осуществлять более тонкий контроль за виртуальными соединениями (например, он способен отслеживать количество передаваемой информации и разрывать соединения после превышения определенного порога, препятствуя несанкционированному экспорту информации). Аналогично, возможно накопление более содержательной регистрационной информации. Обычно транспортное экранирование применяют в сочетании с другими подходами, как важный дополнительный элемент.

Прикладные экраны реализуют возможность внешним пользователям доступ только к той информации о внутренней сети предприятия, которую экспортирует экран. Прикладной экран может осуществлять действия от имени субъектов внутренней сети, в результате чего из внешней сети кажется, что имеет место взаимодействие исключительно с межсетевым экраном. При таком подходе топология внутренней сети скрыта от внешних пользователей, поэтому задача злоумышленника существенно усложняется. Недостаток прикладных МЭ – отсутствие полной прозрачности, требующее специальных действий для поддержки каждого прикладного протокола.

Комплексные МЭ объединяют в себе разнотипные межсетевые экраны. Наиболее типичным является сочетание экранирующих маршрутизаторов и прикладного экрана. Приведенная конфигурация называется экранирующей подсетью. Как правило, сервисы, которые предприятие предоставляет для внешнего применения (например, «представительский» web-сервер), целесообразно выносить как раз в экранирующую подсеть.

Помимо широкого спектра возможностей и допустимого количества правил фильтрации качество межсетевого экрана определяется еще двумя очень важными характеристиками – простотой применения и собственно защищенностью.

Простота использования определяется наглядным дружественным интерфейсом при задании правил фильтрации, а также эффективностью централизованного администрирования составных конфигураций. Важной составляющей частью администрирования является наличие средств централизованной загрузки правил фильтрации и проверки набора правил на непротиворечивость. Важен и централизованный сбор и анализ регистрируемой информации, а также получение сигналов о попытках выполнения действий, запрещенных политикой безопасности.

Собственная защищенность межсетевого экрана обеспечивается теми же средствами, что и защищенность вычислительных систем. При выполнении централизованного администрирования следует также организовать защиту информации от пассивного и активного прослушивания сети, т.е. обеспечить ее целостность и конфиденциальность.

Одной из важнейших задач защиты телекоммуникационной системы предприятия является безопасность корпоративных данных, передаваемых по открытым сетям. В этом случае использование межсетевых экранов становится недостаточным. Открытые каналы могут быть надежно защищены лишь одним методом – криптографическим. При этом, следует отметить, что выделенные линии не обладают особыми преимуществами перед линиями общего пользования в плане информационной безопасности. Выделенные линии хотя бы частично будут располагаться в неконтролируемой зоне, где их могут повредить или осуществить к ним несанкционированное подключение. Для обеспечения надежной защиты конфиденциальной информации или информации для служебного пользования организуется двухуровневая система защиты.

Первый уровень защиты предполагает использование специализированных программ, предназначенных для предоставления пользователю возможности постановки электронно-цифровой подписи (ЭЦП) на любой интересующий его файл. Для реализации этого процесса программа устанавливается на рабочих станциях конечных пользователей. Каждый пользователь, обладающий правом постановки ЭЦП должен создать и зарегистрировать сертификат, на основании которого ему будет позволено осуществлять процедуру постановки ЭЦП. При этом происходит проверка подлинности его подписи.

Сертификат – цифровой документ, содержащий определенную, цифровым образом подписанную информацию о владельце ключа, сведения об открытом ключе, его назначении и области применения, название доверенного центра сертификации и т.д.

Для внутреннего использования на предприятии организуется Центр сертификации c криптопровайдером на базе средств криптографической защиты информации (СКЗИ).

При успешной регистрации сертификат помещается в хранилище сертификатов и устанавливается как применяемый для создания ЭЦП. Затем производится генерация ключевой информации пользователя.

Второй уровень ориентирован ни использование средств криптографической защиты, в качестве которых используются программные и аппаратные средства, имеющие сертификаты Спецсвязи России.

Одними из используемых средств криптографической защиты являются специализированные комплексы криптозащиты, основным назначением которых является защита информации, передаваемой по каналам связи КВС, а также защита сегментов корпоративной вычислительно сети.

Комплексы криптозащиты кроме дополнительных функций по шифрованию/дешифрованию, передаваемых данных, выполняют, как правило, и функции межсетевых экранов, что не предъявляет дополнительных требований по комплектации их средствами межсетевого экранирования.

Комплексы криптозащиты могут использоваться в следующих вариантах:

защита соединения «точка-точка»;

защищенная корпоративная VPN-сеть.

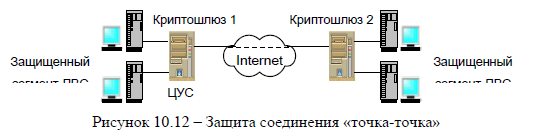

Защита соединения «точка-точка» (см. рис. 10.12) предполагает использование комплекса для защиты данных, передаваемых по неконтролируемой территории между двумя защищенными сегментами территориально распределенных ЛВС через сеть Internet или по выделенному каналу связи. В этом случае обеспечивается шифрование и имитозащита данных, передаваемых между двумя защищенными сегментами разделенной ЛВС. Управление параметрами комплекса криптозащиты осуществляется из той ЛВС, в которой установлена программа управления и на криптошлюзе которой установлен центр управления сетью.

Рисунок 10.12 – Защита соединения «точка-точка»

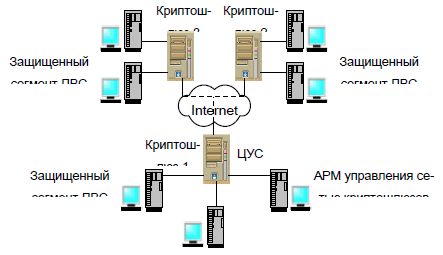

Защищенная корпоративная VPN-сеть (см. рис. 10.13) предполагает, что защищаемые сегменты сети предприятия объединены между собой через каналы передачи данных сети общего пользования (выделенные каналы различной пропускной способности, в том числе сеть Internet). В этом случае обеспечивается:

шифрование и имитозащита данных, передаваемых по каналам связи;

аутентификация удаленных абонентов;

фильтрация входящих и исходящих IP-пакетов;

скрытие внутренней структуры каждого защищаемого сегмента сети;

распределение и управление сменой ключей шифрования и т.д.

В состав комплексов криптозащиты входят следующие компоненты – 1) один или несколько криптошлюзов; 2) центр управления сетью криптошлюзов; 3) программа управления сетью криптошлюзов; 4) агент управления сетью криптошлюзов; 5) удостоверяющий и ключевой центр и др.

1. Криптографический шлюз (КШ) предназначен для криптографической защиты информации при ее передаче по открытым каналам сетей общего пользования и для защиты внутренних сегментов корпоративной вычислительной сети от проникновения извне.

Криптографический шлюз обеспечивает:

прием и передачу IP-пакетов по протоколам семейства TCP/IP;

фильтрацию IP-пакетов в соответствии с заданными правилами фильтрации;

криптографическое преобразование передаваемых и принимаемых IP-пакетов;

имитозащиту IP-пакетов, циркулирующих в КВС;

сжатие передаваемых IP-пакетов;

скрытие внутренней структуры защищаемого сегмента сети;

оповещение центра управления сетью о своей активности и о событиях, требующих оперативного вмешательства в режиме реального времени;

регистрацию событий, связанных с работой криптографического шлюза;

идентификацию и аутентификацию администратора при запуске криптографического шлюза;

контроль целостности программного обеспечения криптошлюза;

поддержку режима оперативного резервирования.

Рисунок 10.13 – Защищенная корпоративная VPN-сеть

С аппаратной точки зрения криптографический шлюз, как правило, оборудуется сетевыми интерфейсами (платами), а также платой «электронный замок», обеспечивающей локальную идентификацию и аутентификацию администратора криптошлюза и контроль целостности программного обеспечения. Количество поддерживаемых сетевых интерфейсов ограничивается только возможностями операционной системы.

2. Центр управления сетью криптографических шлюзов (ЦУС) представляет собой ПО, устанавливаемое на одном из криптошлюзов комплекса. Основной функцией ЦУС является централизованное управление работой всех криптошлюзов, входящих в состав комплекса.

ЦУС обеспечивает:

аутентификацию криптошлюза, программы управления и Агента;

контроль текущего состояния всех криптошлюзов комплекса;

хранение информации о состоянии комплекса;

восстановление информации о состоянии комплекса из резервной копии;

централизованное управление криптографическими ключами;

взаимодействие с программой управления;

регистрацию событий, связанных с управлением криптошлюза;

получение и временное хранение журналов регистрации криптошлюза;

оповещение программы управления о событиях, требующих оперативного вмешательства администратора комплекса в режиме реального времени.

3. Программа управления сетью криптографических шлюзов (ПУ) устанавливается на одном или нескольких компьютерах сегмента сети, защищаемого криптошлюзом с установленным ЦУС. Программа управления предназначена для централизованного управления настройками и оперативного контроля состояния всех криптошлюзов, входящих в состав комплекса.

Программа управления обеспечивает:

установление защищенного соединения и обмен данными с ЦУС и Агентом;

получение от ЦУС и отображение информации о состоянии и настройках всех криптошлюзов, входящих в состав комплекса;

изменение настроек криптошлюза в диалоговом режиме и передачу новых значений настроек ЦУС;

резервное копирование базы данных ЦУС;

получение от Агента и отображение содержимого журналов регистрации криптошлюзов, входящих в комплекс;

принудительную смену криптографических ключей на любом из криптошлюзе комплекса.

4. Агент управления сетью криптографических шлюзов представляет собой ПО, устанавливаемое на одном из ПК сегмента сети, защищаемого криптошлюзом. Агент обеспечивает:

установление защищенного соединения и обмен данными с ЦУС и программой управления;

получение от ЦУС содержимого журналов регистрации в соответствии с установленным расписанием;

хранение содержимого журналов регистрации;

передачу содержимого журналов регистрации программе управления при получении от нее запроса;

получение от ЦУС оперативной информации о работе комплекса.

5. Удостоверяющий и Ключевой Центр (УКЦ) может поставляться дополнительно к комплексу для выполнения функций центра выработки ключей шифрования и персональных ключей пользователей, а также Удостоверяющего Центра для организации структуры открытых ключей, их смены, выработки персональных ключей защиты пользователей и криптографически надежных парольных фраз (паролей), запись персональных ключей пользователей на аппаратные носители ключей и т.д.

Комплекс криптозащиты, кроме вышеуказанных модулей, может также включать компоненты, обеспечивающие удаленный доступ пользователей (клиентов) к ресурсам защищенной корпоративной сети с ПК, не входящих в защищаемые сегменты сети. На этих ПК (абонентских пунктах – АП) устанавливается программный комплекс, который для передачи данных соединяется с сервером доступа, проверяющим полномочия и разрешающим доступ к ресурсам защищенной сети.

АП может функционировать в одном из трех режимов:

1. Режим ожидания команды пользователя. В данном режиме никакого преобразования трафика не происходит, и пользователь может взаимодействовать с любым внешним узлом.

2. Инициализация соединения с сервером доступа и криптографическим шлюзом.

3. Активный режим функционирования.

После установления соединения с сервером доступа и получения разрешения на доступ в защищаемую сеть, весь трафик шифруется. При этом АП может либо запрещать все незащищенные соединения , либо разрешать.

После запроса на соединение сервер доступа проводит идентификацию и аутентификацию удаленного пользователя, определяет его уровень доступа. На основании этой информации осуществляет подключение абонента к ресурсам сети. Сервер доступа позволяет осуществить практически неограниченное количество одновременных сеансов связи с удаленными пользователями. В системе используется аутентификация пользователей при помощи сертификатов открытых ключей.

Связь между ЛВС предприятия и АП клиента осуществляется по каналам связи сети Internet. К Internet ЛВС предприятия подключена через криптографический шлюз, что обеспечивает сокрытие внутренней структуры защищаемого сегмента сети. При этом IP-адреса ПК предприятия должны быть уникальными только в рамках ЛВС организации. Криптографический шлюз может содержать несколько сетевых интерфейсов, к которым можно подключить несколько независимых локальных сетей.

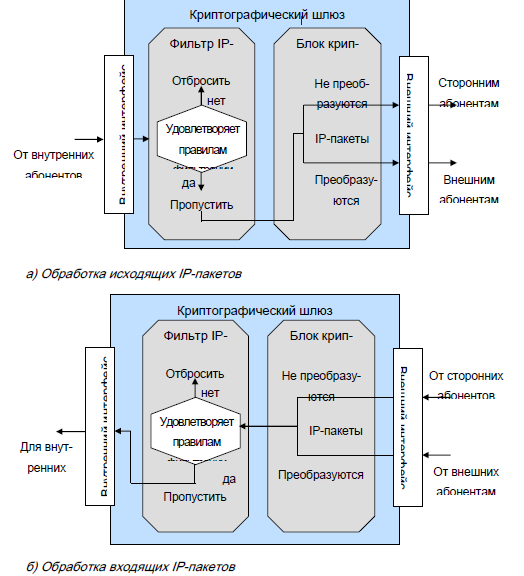

Комплекс криптозащиты осуществляет маршрутизацию, проходящего через него трафика IP-пакетов, и наличие дополнительного маршрутизатора в общем случае не требуется. Также комплекс криптозащиты осуществляет обработку входящих и исходящих IP-пакетов: фильтрацию и криптографическое преобразование данных, передаваемых по открытым каналам связи.

Все IP-пакеты, поступившие от внутренних пользователей защищаемого сегмента, вначале подвергаются фильтрации. Фильтрация IP-пакетов осуществляется в соответствии с установленными администратором правилами на основе IP-адресов отправителя и получателя, допустимых значений полей заголовка и т.д. IP-пакеты, удовлетворяющие правилам фильтрации, обрабатываются блоком криптографической защиты и передаются на внешний интерфейс криптошлюза, который обеспечивает его сжатие, шифрование и имитозащиту, инкапсуляцию в новый IP- пакет, с IP-адресом криптошлюза получателя. В качестве IP-адреса источника выступает IP-адрес криптошлюза-отправителя (см. рис. 10.14 а). IP-пакеты, адресованные абонентам, внешним по отношению к VPN-сети (web-сайты, FTP-серверы), передаются в открытом виде. Это позволяет использовать криптошлюз при доступе к общедоступным ресурсам сетей общего пользования в качестве межсетевого экрана пакетного уровня.

Рисунок 10.14 – Обработка исходящих и входящих IP-пакетов

Для пакетов, полученных от внешних пользователей VPN, блок криптографической защиты осуществляет проверку целостности пакетов и расшифровывает их, после чего пакеты поступают в фильтр IP-пакетов. Если целостность пакета нарушена, то пакет отбрасывается без расшифровки и без оповещения отправителя пакета с генерацией сообщения о несанкционированном доступе. IP-пакеты, удовлетворяющие правилам фильтрации, передаются через внутренний интерфейс внутренним абонентам (см. рис. 10.14 б).

В процессе обработки IP-пакетов криптошлюз фиксирует:

дату, время и код регистрируемого события;

адрес источника и адрес получателя (при фильтрации), включая порты протоколов TCP и IP;

результат попытки осуществления регистрируемого события – успешная или неуспешная (или результат фильтрации);

идентификатор администратора КШ, предъявленный при попытке осуществления регистрируемого события (для событий локального/удаленного управления) и т.д.

IP-пакеты от открытых абонентов блоком криптографической защиты не обрабатываются и поступают непосредственно в фильтр IP-пакетов.

Таким образом, специалистами отделов обеспечения безопасности информации и информационных технологий организуется надежная система защиты информации, передаваемой по внешним каналам связи предприятия.