- •Глава 10 безопасность информационных технологий

- •10.1. Угрозы безопасности информационных технологий в менеджменте

- •10.2. Организация системы защиты информации в ит предприятий

- •10.2. Организация системы защиты информации в ит предприятий

- •10.3. Методы, средства и механизмы защиты информации в ит

- •10.4. Обеспечение безопасности информации в телекоммуникационной системе предприятия

- •10.5. Защита ит от компьютерных вирусов

- •15. Расставьте в правильной последовательности этапы жизненного цикла компьютерного вируса:

10.3. Методы, средства и механизмы защиты информации в ит

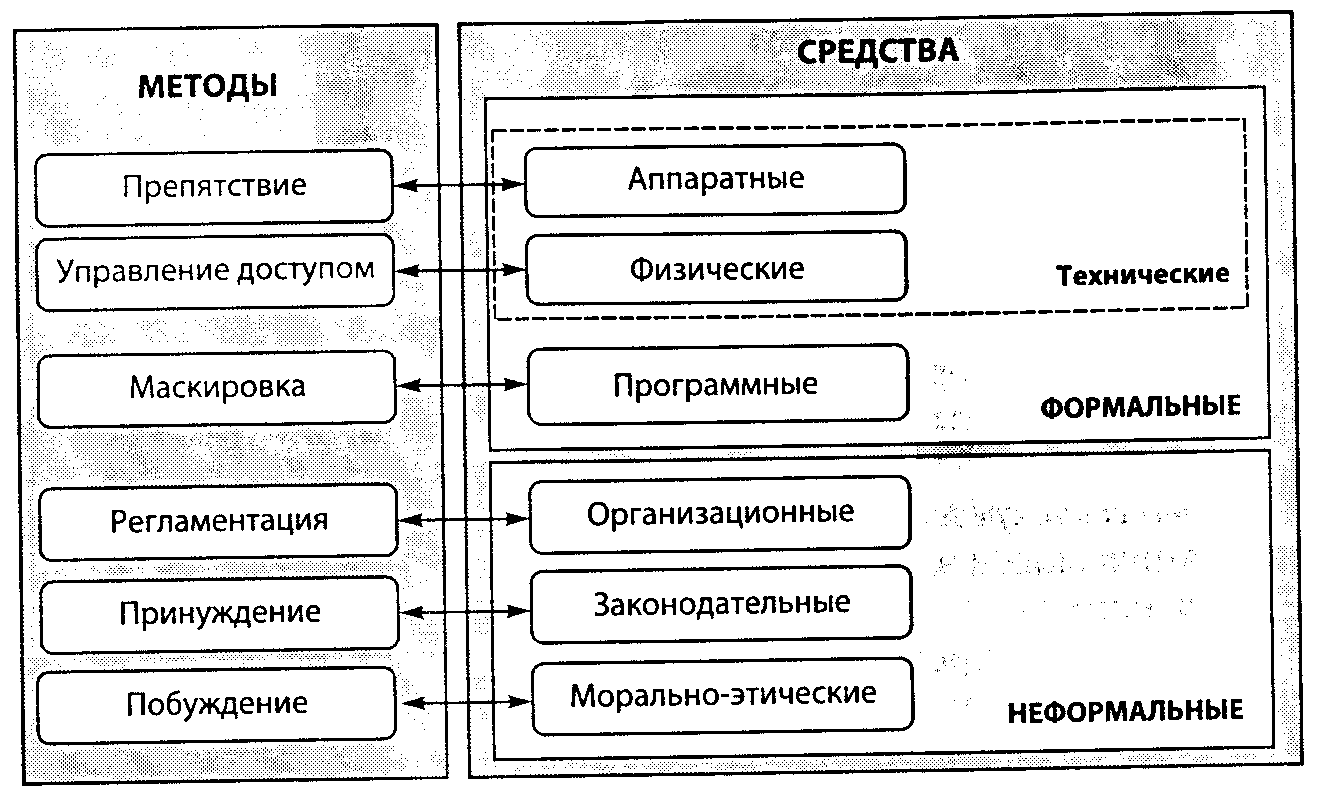

Угроза несанкционированного доступа к информационным ресурсам ИТ представляется достаточно опасной с точки зрения возможных последствий. Часто реализация угроз не требует постоянного участия в этом процессе злоумышленника, а осуществляется с помощью разработанных программных или аппаратных средств, которые вводятся в ИТ в виде соответствующих закладок. Для защиты информации от разнообразных угроз разработаны методы и средства обеспечения безопасности информации (рис. 10.7).

Рис.

10.7.

Методы

и средства обеспечения безопасности

ИТ

Рис.

10.7.

Методы

и средства обеспечения безопасности

ИТ

К методам обеспечения безопасности информации в ИТ относятся: препятствие, управление доступом, маскировка, регламентация, принуждение, побуждение.

Методы защиты информации представляют собой основу механизмов защиты.

Препятствие — метод физического преграждения пути злоумышленнику к защищаемой информации (к аппаратуре, носителям информации и т.д.).

Управление доступом — метод защиты информации с помощью использования всех ресурсов ИТ. Управление доступом включает следующие функции защиты:

идентификация специалистов предприятия, персонала и ресурсов системы (присвоение каждому объекту персонального идентификатора);

опознание (установление подлинности) объекта или субъекта по предъявленному им идентификатору;

проверка полномочий (соответствие дня недели, времени суток, запрашиваемых ресурсов и процедур установленному регламенту);

разрешение и создание условий работы в пределах установленного регламента;

регистрация (протоколирование) обращений к защищаемым ресурсам;

реагирование (сигнализация, отключение, задержка работ, отказ в запросе) при попытке несанкционированных действий.

Маскировка — метод защиты информации путем ее криптографического закрытия. Этот метод широко применяется за рубежом, как при обработке, так и при хранении информации. При передаче информации по каналам связи большой протяженности данный метод является единственно надежным.

Регламентация — метод защиты информации, создающий по регламенту на предприятиях такие условия автоматизированной обработки, хранения и передачи защищаемой информации, при которых возможности несанкционированного доступа к ней сводились бы к минимуму.

Принуждение — метод защиты, когда специалисты предприятия и персонал ИТ вынуждены соблюдать правила обработки, передачи и использования защищаемой информации под угрозой материальной, административной или уголовной ответственности.

Побуждение — метод защиты, побуждающий специалистов и персонал ИТ не разрушать установленные порядки за счет соблюдения сложившихся моральных и этических норм.

Рассмотренные методы обеспечения безопасности на предприятии реализуются на практике за счет применения различных средств защиты.

Все средства защиты информации делятся на следующие виды: Формальные средства защиты — это средства, выполняющие защитные функции по заранее предусмотренной процедуре без непосредственного участия человека.

Неформальные средства зашиты — это средства защиты, которые определяются целенаправленной деятельностью человека либо регламентируют эту деятельность.

К основным формальным средствам защиты, которые используются на предприятии для создания механизмов защиты, относятся следующие.

Технические средства — реализуются в виде электрических, электромеханических и электронных устройств. Все технические средства делятся на:

аппаратные, представляющие собой устройства, встраиваемые непосредственно в вычислительную технику, или устройства, которые сопрягаются с подобной аппаратурой по стандартному интерфейсу;

физические, представляющие собой автономные устройства и системы, создающие физические препятствия для злоумышленников (замки, решетки, охранная сигнализация и т.д.).

Программные средства представляют собой ПО, специально предназначенное, для выполнения функций защиты информации.

К основным неформальным средствам зашиты относятся:

Организационные средства — представляют собой организационно-технические и организационно-правовые мероприятия, осуществляемые в процессе создания и эксплуатации вычислительной техники, аппаратуры телекоммуникаций для обеспечения защиты информации в ИТ. Организационные мероприятия охватывают все структурные элементы аппаратуры на всех этапах их жизненного цикла (строительство и оборудование помещений предприятия, проектирование ИТ, монтаж и наладка оборудования, испытания, эксплуатация и т.д.).

Морально-этические средства реализуются в виде всевозможных норм, которые сложились традиционно или складываются по мере распространения вычислительной техники и средств связи в ИТ. Эти нормы большей частью не являются обязательными как законодательные меры, однако несоблюдение их ведет к утечке информации и нарушению секретности.

Законодательные средства определяются законодательными и нормативными актами страны, в которых регламентируются правила пользования, обработки и передачи информации ограниченного доступа и устанавливаются меры ответственности за нарушения этих правил.

Для реализации средств защиты информации в ИТ от несанкционированных воздействий, оказываемых на вычислительную технику и каналы связи (прочтение информации в сетевых пакетах, изменение содержания полей данных в сетевых пакетах, подмена отправителя/получателя и т.д.), используются различные механизмы безопасности, к которым относятся: 1) механизм криптографической защиты; 2) электронно-цифровая подпись; 3) идентификация и аутентификация; 4) протоколирование и аудит; 5) обеспечение целостности информации; 6) контроль и разграничение доступа; 7) подстановка трафика; 8) управление маршрутизацией; 9) арбитраж или освидетельствование.

1. Механизм криптографической защиты на сетевом уровне вычислительной сети строится на сертифицированных Спецсвязью России аппаратно-программных комплексах, которые обеспечивают защиту информации в следующих направлениях:

возможность шифрования/дешифрования блоков оперативной памяти, файлов, электронных документов, сетевых пакетов или сетевого трафика;

установку и проверку электронно-цифровых подписей под электронными документами и файлами;

проверку целостности программного и информационного обеспечения на основе использования криптографических методов;

опознание пользователей и ресурсов ИТ на основе использования криптографических способов;

генерацию и управление ключевой информацией.

Сущность криптографии заключается в следующем. Готовая к передаче информация (данные, речь или графическое изображение того или иного документа) обычно называется открытым, исходным или незащищенным текстом или сообщением. В процессе передачи такого сообщения по незащищенным каналам связи оно может быть легко перехвачено или отслежено заинтересованным лицом посредством его умышленных или неумышленных действий. Для предотвращения несанкционированного доступа к передаваемой информации она зашифровывается и тем самым преобразуется в шифрограмму или закрытый текст в криптошлюзе.

Криптошлюз — специальное программно-аппаратное устройство или специализированное ПО, совмещающее в себе шифратор трафика, статический маршрутизатор и межсетевой экран.

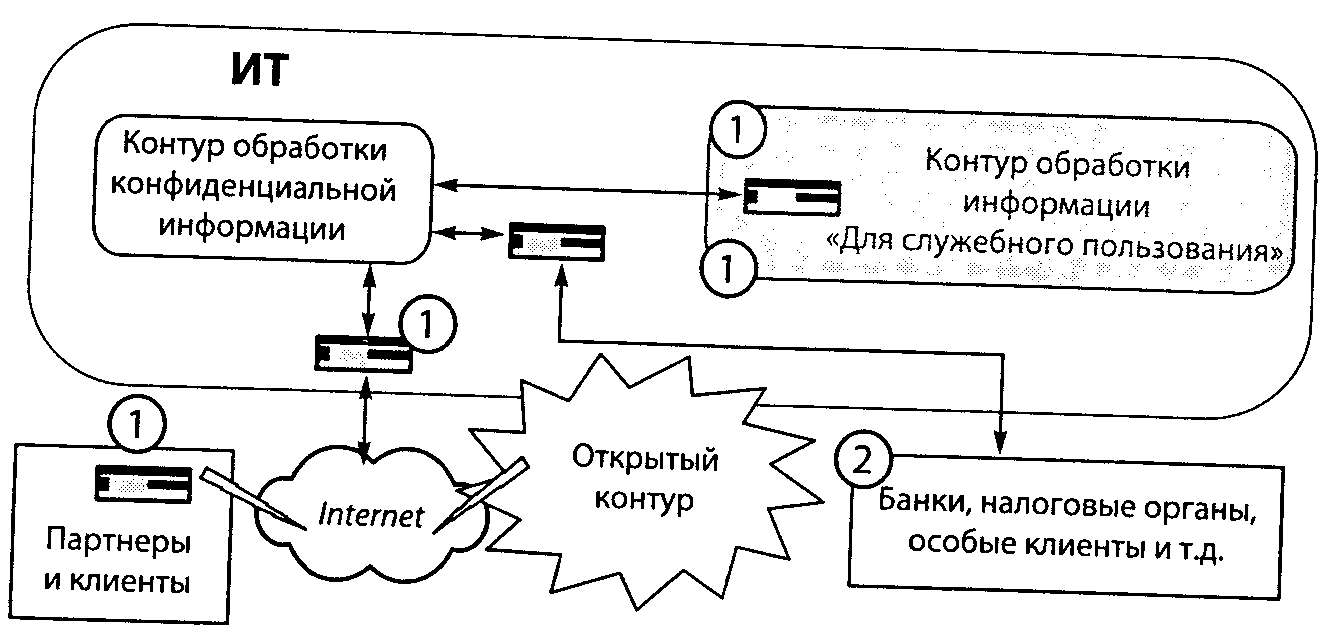

У санкционированного пользователя полученное сообщение дешифруется или раскрывается в криптошлюзе посредством обратного преобразования криптограммы (зашифрованного сообщения), вследствие чего получается исходный открытый текст (рис. 10.8).

Рис. 10.8. Вариант использования средств криптографической защиты на предприятии.

Средства криптографической защиты:

1 — аппаратно-программный криптошлюз; 2 — программный криптошлюз

На рис. 10.8 представлена схема использования криптошлюзов на предприятиях, владеющих как конфиденциальной, так и информацией с грифом «Для служебного пользования» (ДСП). Для каждого вида таких данных в ИТ формируется свой контур, в который посредством криптошлюзов организован доступ только специалистам, имеющим специальные полномочия (см. раздел 10.4).

Механизм криптографического преобразования поддерживается используемым специальным алгоритмом. Работа такого алгоритма определяется уникальным числом или битовой последовательностью, обычно называемой шифрующим ключом. Безопасность защищаемой информации определяется в первую очередь ключом. Атака на шифр (криптоанализ) — это процесс дешифрования закрытой информации без знания ключа.

Криптографический ключ (англ. cryptographic key) — конкретное секретное значение набора параметров криптографического алгоритма, обеспечивающее выбор одного преобразования из совокупности преобразований, возможных для этого алгоритма.

Каждый используемый ключ может производить различные шифрованные сообщения, определяемые только этим ключом. Для злоумышленника основной проблемой становится неизвестный ключ, с помощью которого можно прочитать зашифрованные сообщения. В соответствии с этим выделяют такое понятие, как криптостойкость, под которой понимается характеристика шифра, определяющая его стойкость к дешифрованию без знания ключа (т.е. криптоанализу). Эффективность защиты информации путем шифрования зависит от сохранности тайны ключа и криптостойкости шифра.

Большинство схем генератора ключа может представлять собой:

набор инструкций, команд;

часть или узел аппаратуры (hardware);

компьютерную программу (software);

все эти модули одновременно.

Однако в любом случае процесс шифрования/дешифрования единственным образом определяется выбранным специальным ключом. Таким образом, чтобы обмен зашифрованными сообщениями в ИТ проходил успешно, отправителю и получателю необходимо знать правильную ключевую установку и хранить ее в тайне.

Следовательно, стойкость любой системы закрытой связи определяется степенью секретности используемого в ней ключа. Тем не менее, этот ключ должен быть известен другим пользователям сети так, чтобы они могли свободно обмениваться зашифрованными сообщениями. В этом случае криптографические системы также помогают решить проблему аутентификации принятой информации, так как подслушивающее лицо, пассивным образом перехватывающее сообщение, будет иметь дело только с зашифрованным текстом. В то же время истинный получатель, приняв сообщение, закрытое известным ему и отправителю ключом, будет надежно защищен от возможной дезинформации.

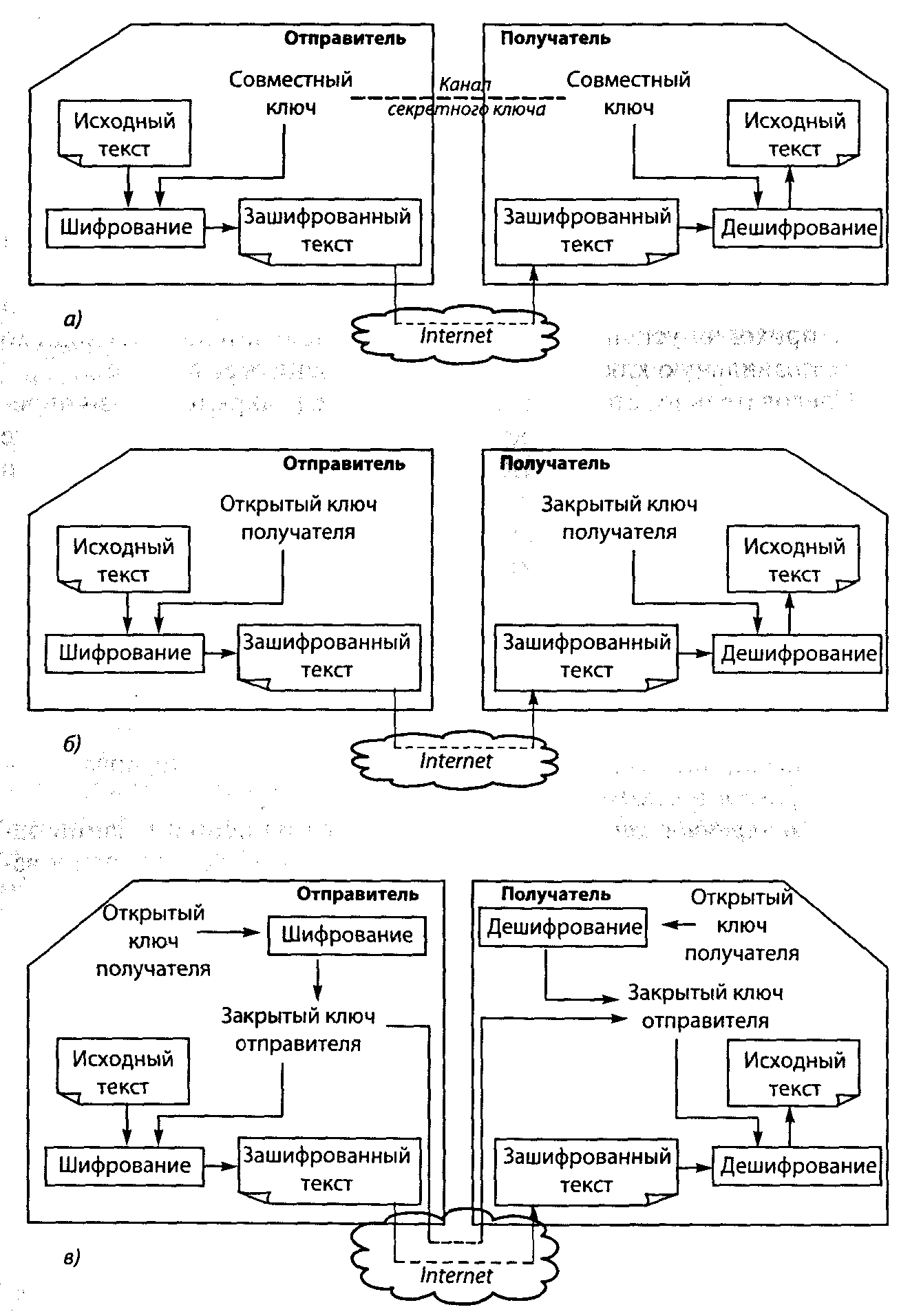

На предприятиях используются следующие типы шифрования — симметричное и асимметричное.

Симметричное шифрование основывается на использовании одного и того же секретного ключа для шифрования и дешифрования.

Асимметричное шифрование характеризуется тем, что для шифрования используется один ключ, являющийся общедоступным, а для дешифрования — другой, являющийся секретным. Знание общедоступного ключа не позволяет определить секретный ключ.

На рис. 10.9, а иллюстрируется использование симметричного шифрования по защите передаваемого сообщения, хотя события могут развиваться не только в пространстве, но и во времени, когда шифруются неперемещающиеся файлы.

Основным недостатком симметричного шифрования является то, что секретный ключ должен быть известен и отправителю и получателю. С одной стороны, это ставит новую проблему рассылки ключей. С другой стороны, получатель, имеющий шифрованное и дешифрованное сообщение, не может доказать, что он получил его от конкретного отправителя, так как такое же сообщение он мог сгенерировать и сам.

в)

Рис. 10.9. Схемы шифрования сообщений при передаче по каналам связи:

а) симметричное шифрование; б) асимметричное шифрование; в) сочетание симметричного и асимметричного шифрования

Асимметричные методы шифрования (рис. 10.9, б) наиболее широко используются в реализации электронно-цифровой подписи.

В асимметричной (двухключевой) криптографии используются два ключа, связанные между собой по определенному правилу Закрытый ключ генерируется адресатом-получателем и сохраняется им втайне Отбытый ключ публикуется и доступен всем включенным в данную сеть адресатам-источникам.

Отправитель посылая получателю сообщение, шифрует его, используя известный открытый ключ получателя. Зашифрованный текст в принципе не может быть расшифрован тем же открытым ключом Дешифрование сообщения возможно только с использованием закрытого ключа, который известен только получателю. Получатель получив от отправителя сообщение, расшифровывает его с помощью своего закрытого ключа.

В случае использования методов асимметричного шифрования отправитель посылает два экземпляра сообщения - открытое (зашифрованное собственным открытым ключом) и дешифрованное его секретным ключом (дешифровка незашифрованного сообщения является формой шифрования). Получатель может зашифровать с помощью открытого ключа отправителя дешифрованный экземпляр и сравнить с открытым. Если они совпадут, личность и подпись отправителя можно считать установленными.

Существенным недостатком ассиметричных методов шифрования является низкое быстродействие, поэтому их приходится сочетать с симметричным. При этом следует учитывать, что ассиметричные методы на 3-4 порядка медленнее симметричных. Шифрование и дешифрование, реализованное путем сочетания симметричного и асимметричного методов, представлено на рис. 10.9, в).

Отправитель шифрует исходный файл с помощью закрытого ключа и получив из открытых источников публичный ключ, принадлежащий получателю, с помощью этого ключа зашифровывает свой закрытый ключ. Оба объекта (зашифрованный файл и зашифрованный закрытый ключ) отсылаются в адрес получателя посредством Internet. Получатель получает оба объекта, а затем расшифровывает закрытый ключ своим открытым ключом, а далее с помощью расшифрованного закрытого ключа расшифровывается исходный файл.

Криптографические методы позволяют надежно контролировать целостность информации. В отличие от традиционных методов шифрования криптографическая контрольная сумма (имитовставка), вычисления с применением секретного ключа, практически исключает все возможности незаметного изменения данных.

В последнее время получила распространение разновидность симметричного шифрования, основанного на использовании составных ключей. В этом случае секретный ключ делится на две части, хранящиеся отдельно. Каждая часть сама по себе не позволяет выполнить расшифровку. Если возникнут подозрения относительно лица, использующего некоторый ключ, следует получить половинки ключа и действовать обычным для симметричной расшифровки образом.

Для работы со средствами криптографической защиты руководителем организации назначаются уполномоченные лица, которые несут персональную ответственность за сохранение в тайне содержания закрытых ключей ЭЦП, конфиденциальной информации, ставшей им известной в процессе работы со средствами криптографической защиты, и обеспечение условий хранения ключевых носителей.

В случае утраты закрытого ключа, разглашения, несанкционированного копирования, увольнения сотрудника, имевшего доступ к ключевым носителям, и т.п. ответственное лицо должно немедленно сообщить об этом оператору связи, используя пароль, содержащийся в специальной карточке отзыва ключа. Получение новых ключей осуществляется также у оператора связи уполномоченным представителем предприятия.

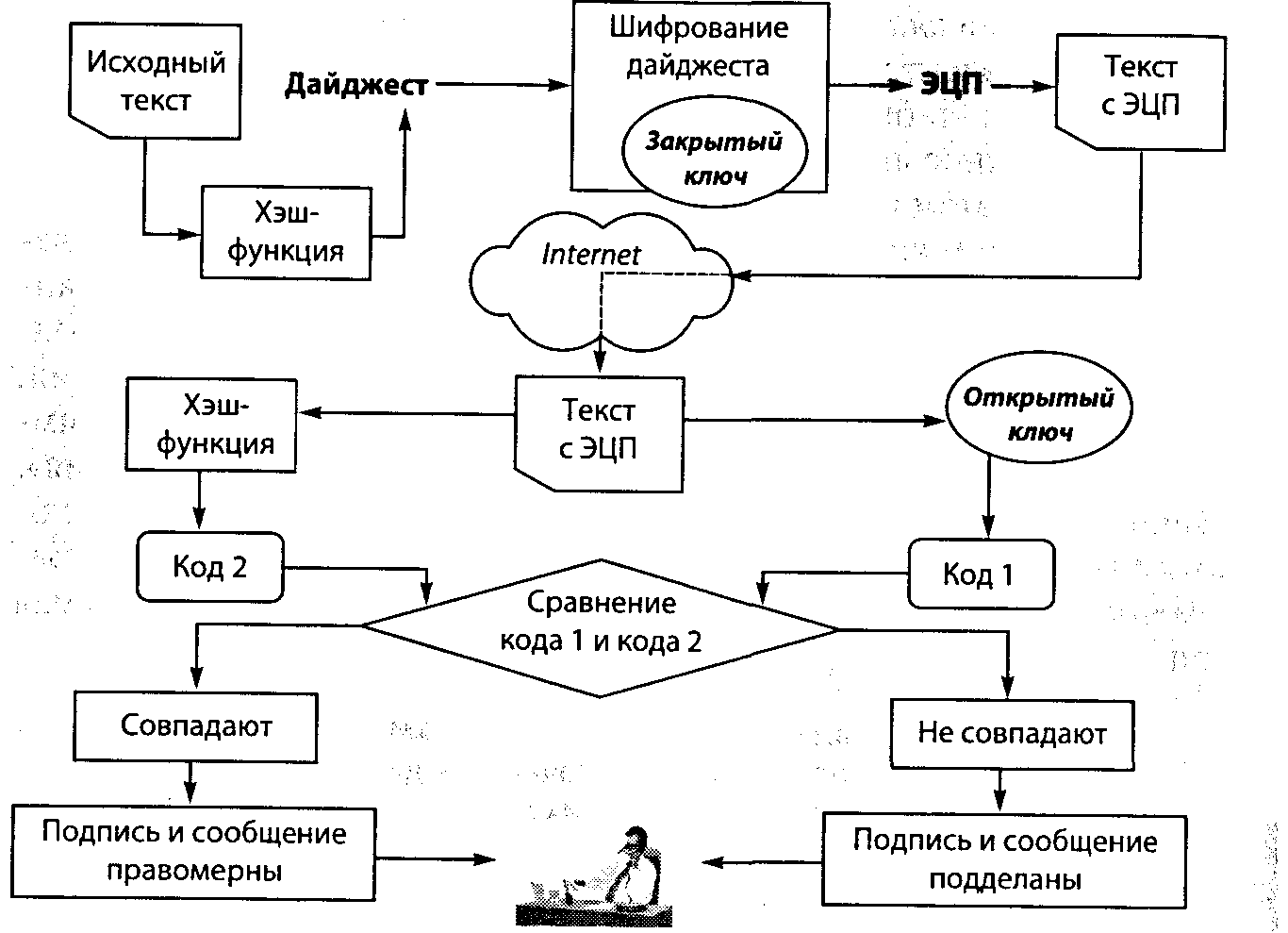

2. Электронно-цифровая подпись в ИТ выполняет две основные функции: гарантирует целостность сообщения, а также удостоверяет личность отправителя.

Электронно-цифровая подпись основывается на алгоритмах асимметричного шифрования и включает две процедуры.

1. Формирование подписи отправителем обеспечивает шифрование блока данных или его дополнение криптографической контрольной суммой, причем в обоих случаях используется секретный ключ отправителя.

2. Опознание (верификацию) подписи получателем основывается на использовании общедоступного ключа, знание которого достаточно для опознавания отправителя.

Электронно-цифровая подпись представляет собой относительно небольшое количество дополнительной цифровой информации, передаваемой вместе с подписываемым текстом.

Каждому пользователю ЭЦП, участвующему в обмене электронными документами, генерируются уникальные открытый и закрытый криптографические ключи. В процедуре постановки подписи используется закрытый ключ отправителя сообщения, в процедуре проверки подписи — открытый ключ отправителя.

Ключевым элементом является закрытый ключ, с помощью него производится шифрование электронных документов и формируется ЭЦП. Закрытый ключ выдается пользователю на отдельном носителе информации. Это может быть дискета, USВ флеш-накопитель, смарт-карта или touch memory (touch memory — буквально «контактная память», т.е. электронный ключ-идентификатор, выполненный в виде железной «таблетки» или брелока).

Ответственное лицо присоединяет ЭЦП к сформированному документу. При этом на основе секретного ключа ЭЦП и содержимого документа путем криптографического преобразования вырабатывается электронно-цифровая подпись данного пользователя под данным конкретным документом. Для ускорения процесса шифрования/дешифрования используется односторонняя хэш-функция, которая преобразует исходное послание любой длины в строку символов ограниченной длины, так называемый «дайджест послания». Вычисленное значение хэш-функции представляет собой один короткий блок информации, характеризующий весь текст в целом. Затем число шифруется закрытым ключом отправителя. Получаемая при этом пара чисел представляет собой ЭЦП для данного текста.

Хэш-функция (англ. hash — мелко измельчать и перемешивать) — алгоритм, предназначенный для сжатия подписываемого документа до нескольких десятков или сотен бит.

Электронно-цифровая подпись добавляется в конец электронного документа или сохраняется в отдельном файле. В подпись записывается следующая информация:

имя файла открытого ключа подписи;

информация о лице, сформировавшем подпись;

дата формирования подписи.

Пользователь, получивший подписанный документ и имеющий открытый ключ ЭЦП отправителя, на основании текста документа и открытого ключа отправителя выполняет обратное криптографическое преобразование, обеспечивающее проверку ЭЦП отправителя. При этом при проверке ЭЦП у получателя сообщения снова вычисляется хэш-функция принятого по каналу текста, после чего при помощи открытого ключа отправителя проверяется, соответствует ли полученная подпись вычисленному значению хэш-функции. В противном случае будет выдаваться сообщение, что сертификат отправителя не является действительным (рис. 10.10).

Рис. 10.10. Схема генерации и проверки электронной подписи

Использование ЭЦП позволяет:

минимизировать риск финансовых потерь за счет повышения конфиденциальности информационного обмена документами, придания документам юридической значимости;

значительно сократить время движения документов в процессе оформления отчетов и обмена документацией;

возможность использования одной ЭЦП в электронных торгах, сдачи отчетностей в государственные органы, визирования и работа с финансовыми документами;

усовершенствовать и удешевить процедуру подготовки, доставки, учета и хранения документов;

гарантировать достоверность документации;

заменить при безбумажном документообороте традиционные печать и подпись;

построить корпоративную систему обмена документами и т.д.

3. Механизмы идентификации и аутентификации пользователя являются основой программно-технических средств безопасности, так как остальные механизмы рассчитаны на обслуживание именованных субъектов ИТ.

Идентификация пользователя позволяет пользователю или процессу, действующему от имени определенного пользователя, назвать себя, сообщив свое имя.

Посредством аутентификации вторая сторона убеждается, что субъект действительно тот, за кого себя выдает. Иногда вместо понятия «аутентификация» используется выражение «проверка подлинности», для подтверждения которой пользователь должен предъявить:

пароль — личный идентификационный номер, криптоключ и т.д.;

устройство — личную карточку или устройство аналогичного назначения;

биометрическую характеристику — голос, отпечатки пальцев и т.п.

Аутентификация подразделяется на одностороннюю и взаимную. При использовании односторонней аутентификации один из взаимодействующих объектов проверяет подлинность другого. Во втором случае проверка является взаимной.

Функции подсистемы идентификации и аутентификации в большинстве систем выполняются аппаратной компонентой ИТ. Для аутентификации пользователей, как правило, используются две величины:

считываемый из электронного идентификатора код;

вводимый с клавиатуры пароль.

Однако процедуры идентификации и аутентификации пользователя могут базироваться не только на секретной информации, которой он обладает (пароль, персональный идентификатор, секретный ключ и т.п.). В последнее время все большее распространение получает биометрическая аутентификация пользователя, позволяющая уверенно аутентифицировать потенциального пользователя путем измерения физиологических параметров и характеристик человека, особенностей его поведения.

Основные достоинства биометрических методов:

высокая степень достоверности аутентификации по биометрическим признакам (из-за их уникальности);

неотделимость биометрических признаков от дееспособной личности;

трудность фальсификации биометрических признаков.

Биометрия (англ. biometrics) — технология идентификации личности, использующая физиологические параметры субъекта (отпечатки пальцев, радужную оболочку глаза и т.д.).

Активно используются следующие биометрические признаки:

отпечатки пальцев;

геометрическая форма кисти руки;

форма и размеры лица;

особенности голоса;

узор радужной оболочки и сетчатки глаз.

Технологически биометрическая система идентификации и аутентификации функционирует следующим образом. При регистрации в системе пользователь должен продемонстрировать свои характерные биометрические признаки, которые регистрируются системой как контрольный «образ» (биометрическая подпись) законного пользователя. Биометрическая подпись хранится системой в электронной форме и используется для проверки идентичности каждого, кто выдает себя за соответствующую личность. В зависимости от совпадения или несовпадения совокупности предъявленных признаков с зарегистрированными в контрольном образе пользователь признается законным (при совпадении) или незаконным (при несовпадении).

К настоящему времени разработаны и продолжают совершенствоваться технологии аутентификации по отпечаткам пальцев, радужной оболочке глаза, по форме кисти руки и ладони, по форме и размеру лица, по голосу и «клавиатурному почерку».

Биометрия стала развиваться уже с 1930-х гг. В 1938 г. была создана Биометрическая секция американской статистической ассоциации. Затем в 1947 г. в Вудс-Холе (США) была проведена «Первая международная биометрическая конференция», на которой было организовано Международное биометрическое общество. До 11 сентября 2001 г. биометрические системы обеспечения безопасности использовались только для защиты военных секретов и самой важной коммерческой информации. Ну а после потрясшего весь мир террористического акта ситуация резко изменилась. Сначала биометрическими системами доступа оборудовали аэропорты, крупные торговые центры и другие места скопления народа. Повышенный спрос спровоцировал исследования в этой области, что, в свою очередь, привело к появлению новых устройств и целых технологий. Применения биометрических технологий разнообразны: доступ к рабочим местам и сетевым ресурсам, защита информации, обеспечение доступа к определенным ресурсам и безопасность. Ведение электронного бизнеса и электронных правительственных дел возможно только после соблюдения определенных процедур по идентификации личности. Биометрические технологии используются в области безопасности банковских обращений, инвестирования и других финансовых перемещений, а также розничной торговле, охране правопорядка, вопросах охраны здоровья, а также в сфере социальных услуг.

Дактилоскопические системы, использующие в качестве параметра идентификации отпечатки пальцев (или одного пальца), имеют наиболее широкое применение. Они просты и удобны, обладают высокой надежностью аутентификации. Кроме того, важной причиной широкого распространения таких систем — наличие больших банков данных отпечатков пальцев. Пользователями подобных систем главным образом являются полиция, различные государственные и некоторые банковские организации. В общем случае биометрическая технология распознавания отпечатков пальцев заменяет защиту доступа с использованием пароля.

Системы аутентификации по форме ладони используют сканеры формы ладони, обычно устанавливаемые на стенах. Следует отметить, что подавляющее большинство пользователей предпочитают системы этого типа.

Устройства считывания формы ладони создают объемное изображение ладони, измеряя длину пальцев, толщину и площадь поверхности ладони. Некоторые устройства биометрической аутентификации выполняют более 90 измерений, которые преобразуются в 9-разрядный образец для дальнейших сравнений. Этот образец может быть сохранен локально, на индивидуальном сканере ладони либо в централизованной БД.

Системы аутентификации по голосу, как правило, применяются при удаленной идентификации субъекта доступа в телекоммуникационных сетях. Они экономически выгодны, так как, например, их можно устанавливать с оборудованием (например, микрофонами), поставляемым в стандартной комплектации со многими ПК.

Данные системы при записи образца и в процессе последующей идентификации опираются на такие особенности голоса, как высота, модуляция и частота звука. Эти показатели определяются физическими характеристиками голосового тракта и уникальны для каждого человека. Технология распознавания голоса отличается от распознавания речи: последняя интерпретирует то, что говорит абонент, а технология распознавания голоса абонента подтверждает личность говорящего.

Поскольку голос можно просто записать на пленку или другие носители, некоторые производители встраивают в свои продукты операцию запроса отклика. Эта функция предлагает пользователю при входе ответить на предварительно подготовленный и регулярно меняющийся запрос, например такой: «Повторите числа 2, 4, 6».

Оборудование аутентификации по голосу более пригодно для интеграции в приложения телефонии, чем для входа в сеть. Обычно оно позволяет абонентам получить доступ в финансовые или прочие системы посредством телефонной связи.

Однако такие системы имеют некоторые ограничения. Различные люди могут говорить похожими голосами, а голос любого человека может меняться со временем в зависимости от самочувствия, эмоционального состояния и возраста. Более того, разница в модификации телефонных аппаратов и качество телефонных соединений могут серьезно усложнить распознавание.

Поскольку голос сам по себе не обеспечивает достаточной точности, распознавание по голосу следует сочетать с другими биометриками, такими как распознавание черт лица или отпечатков пальцев.

Технология сканирования черт лица подходит для тех приложений, где прочие биометрические технологии непригодны. В этом случае для идентификации и верификации личности используются особенности глаз, носа и губ. Производители ПО и устройств распознавания черт лица применяют собственные математические алгоритмы для идентификации пользователей.

Следует отметить, что технологии распознавания черт лица требуют дальнейшего совершенствования. Большая часть алгоритмов распознавания черт лица чувствительна к колебаниям в освещении, вызванным изменением интенсивности солнечного света в течение дня. Изменение положения лица также может повлиять на узнаваемость. Различие в положении в 15% между запрашиваемым изображением и изображением, которое находится в БД, напрямую сказывается на эффективности: при различии в 45° распознавание становится неэффективным.

Системы аутентификации по узору радужной оболочки и сетчатки глаз могут быть разделены на два класса:

использующие рисунок радужной оболочки глаза;

использующие рисунок кровеносных сосудов сетчатки глаза.

Сетчатка человеческого глаза представляет собой уникальный объект для аутентификации. Рисунок кровеносных сосудов глазного дна отличается даже у близнецов. Поскольку вероятность повторения параметров радужной оболочки и сетчатки глаза имеет порядок 10-78, такие системы являются наиболее надежными среди всех биометрических систем и применяются там, где требуется высокий уровень безопасности.

Биометрический подход позволяет упростить процессы аутентификации и идентификации. При использовании дактилоскопических сканеров и устройств распознавания голоса для входа в ИТ сотрудники избавляются от необходимости запоминать сложные пароли. Ряд компаний интегрирует биометрические возможности в системы однократной аутентификации SSO (Single Sign-On) масштаба предприятия, что позволяет сетевым администраторам заменить службы однократной аутентификации паролей биометрическими технологиями. Кроме того, биометрия может быть использована в виде модулей блокировки доступа к закрытому ключу, который позволяет воспользоваться этой информацией только истинному владельцу ключа. Владелец может затем применять свой закрытый ключ для шифрования информации, передаваемой по VPN или по Internet.

В целом, следует отметить, что биометрическая аутентификация и идентификация пользователей обеспечивают намного более высокий уровень защиты и, в отличие от пароля, их невозможно забыть.

4. Протоколирование и аудит являются одним из эффективных механизмов повышения безопасности в ИТ.

Под протоколированием в ИТ понимается сбор и накопление информации о событиях, происходящих в ИТ, а под аудитом — анализ накопленной информации, проводимый оперативно (в режиме реального времени) или периодически.

Реализация механизмов протоколирования и аудита преследует следующие главные цели:

обеспечение подотчетности пользователей и администраторов;

обеспечение возможности реконструкции последовательности событий;

обнаружение попыток нарушений информационной безопасности;

предоставление информации для выявления и анализа проблем.

При этом следует учесть, что слишком обширное или детальное протоколирование не только снижает производительность сервисов, что отрицательно сказывается на доступности, но и затрудняет аудит, уменьшая, а не увеличивая информационную безопасность. Поэтому при протоколировании события рекомендуется записывать следующую информацию: дату и время события; уникальный идентификатор пользователя — инициатора действия; тип события; результат действия (успех или неудача); источник запроса (например, имя рабочей станции сети); имена затронутых объектов (например, открываемых или удаляемых файлов); описание изменений, внесенных в базы данных защиты (например, новая метка безопасности объекта и т.д.). В случае, если имеются основания подозревать какого-либо пользователя в несанкционированных действиях, можно регистрировать его работу в сети более детально. При этом обеспечивается не только возможность расследования случаев нарушения режима безопасности, но и исправление некорректных изменений. Тем самым обеспечивается целостность информации.

В настоящее время в ИТ обязательным элементом защиты являются механизмы активного аудита, которые предназначаются для обеспечения контроля защиты информации в ЛВС на уровнях операционных систем, СУБД и другого общесистемного программного обеспечения, а также защиты от нападений на корпоративные сети из сети Internet.

Механизм активного аудита заключается в том, что на защищаемые элементы вычислительной сети (серверы, маршрутизаторы, межсетевые экраны и т.д.) устанавливаются программные драйверы — агенты, которые контролируют соблюдение политики безопасности и значения настроек зашиты соответствующих ресурсов.

При отклонениях от нормы эти драйверы фиксируют изменения и передают их на серверы безопасности и АРМ администратора безопасности.

Адаптивное управление безопасностью заключается в возможности заблаговременного анализа защищенности узлов и сегментов ИТ на предмет наличия в них уязвимостей и заблаговременного их устранения.

Структурно средства активного аудита состоят из следующих компонентов:

выделенные серверы, на которых располагается серверная часть средств активного аудита. Посредством серверной части выполняется сбор и анализ полученной от агентов информации;

подконтрольные объекты включают АРМ внутренних и внешних пользователей ресурсов ИТ, на которых располагается клиентская часть средств активного аудита. Она выполняет контроль объектов посредством протоколирования событий и исполнения управляющих административных команд;

АРМ аудиторов/администраторов выполняет генерацию управляющих команд и отображение реакций системы защиты ИТ.

Характерная особенность протоколирования и аудита — зависимость от других средств безопасности. Идентификация и аутентификация служат отправной точкой подотчетности пользователей, логическое управление доступом защищает конфиденциальность и целостность информационных ресурсов. Возможно, для защиты используются и криптографические методы.

Механизмы протоколирования и аудита важны в первую очередь как сдерживающее средство. Если пользователи и администраторы знают, что все их действия фиксируются, они, возможно, воздержатся от незаконных действий.

Следует подчеркнуть, что реконструкция последовательности событий позволяет выявить слабости в защите сервисов, найти виновника вторжения, оценить масштабы причиненного ущерба и восстановить нормальное функционирование ИТ.

5. Механизмы обеспечения целостности информации позволяют обнаружить любые изменения (модификацию) в хранимых или передаваемых по каналам связи данных. Модификация информации может носить как случайный характер, так и быть вызвана несанкционированными (преднамеренными) действиями.

В общем случае контроль информационной целостности реализуется путем предварительного определения характеристики целостной информации, называемой эталонной характеристикой или эталонным кодом обнаружения модификаций. Эта эталонная характеристика по своему объему значительно меньше контролируемой информации, а ее значение отражает содержимое защищаемых от модификации данных. Эталонную характеристику обнаружения модификаций называют МАС-код (message authentication code — код подлинности сообщения).

В процессе непосредственного контроля информационной целостности выполняются следующие операции:

для контролируемой информации определяется текущая характеристика обнаружения модификаций по тому алгоритму, по которому формировалась эталонная характеристика;

текущая и эталонная характеристики обнаружения модификаций сравниваются, если они совпадают, то считается, что контролируемые данные не подверглись изменению.

Наиболее простым алгоритмом является контрольное суммирование, но чаще используются криптографические методы, которые имеют более высокий уровень защиты.

Механизмы обеспечения целостности информации в процессе передачи информации применяются как к отдельному блоку, так и к потоку данных. Целостность блока является необходимым, но не достаточным условием целостности потока. Целостность блока обеспечивается выполнением взаимосвязанных процедур шифрования и дешифрования отправителем и получателем. Отправитель дополняет передаваемый блок криптографической суммой, а получатель сравнивает ее с криптографическим значением, соответствующим принятому блоку. Несовпадение свидетельствует об искажении информации в блоке. Однако описанный механизм не позволяет вскрыть подмену блока в целом. Поэтому необходим контроль целостности потока данных, который реализуется посредством шифрования с использованием ключей, изменяемых в зависимости от предшествующих блоков.

6. Контроль и разграничение доступа используется для осуществления проверки полномочий пользователей на доступ к ресурсам ИТ, т.е. средства управления доступом позволяют контролировать действия, которые субъекты (пользователи, программы и процессы) могут выполнять над объектами (информацией и другими ресурсами ИТ).

Наиболее важным в процессе обеспечения безопасности ИТ является логическое управление доступом, которое реализуется с помощью программных средств и является основным механизмом, призванным обеспечить конфиденциальность и целостность объектов и в определенной степени их доступность путем запрещения обслуживания неавторизованных пользователей.

Следует отметить, что само понятие объекта и видов доступа меняется от сервиса к сервису. Для операционной системы объекты, к которым надо обеспечить доступ, — это файлы, устройства и процессы. Файлам и устройствам выделяют права на чтение, запись, выполнение, иногда на удаление и добавление. Отдельным правом может быть возможность передачи полномочий доступа другим субъектам (так называемое право владения). Процессы можно создавать и уничтожать.

Для систем управления базами данных объект — это база данных, таблицы, представление, хранимая процедура. К таблицам можно применить операции поиска, добавления, модификации и удаления данных, а у других объектов иные виды доступа и т.д.

Разнообразие объектов и применяемых к ним операций приводит к децентрализации логического управления доступом, т.е. каждый сервис должен определять возможность доступа конкретного субъекта к защищаемому объекту.

Разграничение доступа может осуществляться несколькими способами:

по уровням секретности — заключается в том, что защищаемые данные распределяются по массивам (базам) данных таким образом, чтобы в каждом массиве (базе) содержались данные одного уровня секретности. Каждому зарегистрированному пользователю устанавливается вполне определенный уровень допуска;

по специальным спискам — заключается в составлении списков всех пользователей для каждого элемента защищаемых данных или, наоборот, для каждого пользователя составляется список тех элементов защищаемых данных, к которым ему предоставлено право доступа;

по матрице доступа — предполагает формирование двумерной матрицы, по строкам которой содержатся идентификаторы зарегистрированных пользователей, а по столбцам — идентификаторы защищаемых элементов данных, которые содержат информацию об уровне полномочий соответствующего пользователя относительно соответствующего элемента данных. Недостатком данного способа является то, что с увеличением масштабов ИТ данная матрица может оказаться слишком громоздкой;

по мандатам — является способом разового разрешения на допуск к защищаемым элементам данных. В этом случае каждому защищаемому элементу данных присваивается персональная уникальная метка, после чего доступ к этому элементу будет разрешен только тому пользователю, который в своем запросе предъявит данную метку элемента (мандат).

Контроль прав доступа производится разными компонентами программной среды — ядром операционной системы, дополнительными средствами безопасности, системой управления базами данных, специализированным программным обеспечением и т.д.

При принятии решения о предоставлении доступа обычно анализируются следующие направления:

идентификатор субъекта (пользователя), сетевой адрес ПК и т.д.;

атрибуты субъекта — метка безопасности, группа пользователей и т.д.;

место действия — рабочая станция, узел сети, сервер и т.д.;

время действия — большинство действий целесообразно разрешать только в рабочее время;

внутренние ограничения сервиса — число пользователей согласно лицензии на программный продукт, сумма, которую разрешается выдавать наличными, и т.д.

Удобной надстройкой над средствами логического управления доступом является ограничивающий пользовательский интерфейс, когда специалист лишен возможности попытаться совершить несанкционированные действия, включив в число видимых ему объектов только те, к которым он имеет доступ. Данный подход обычно реализуется в рамках системы меню (пользователю показываются лишь допустимые варианты выбора) или посредством ограничивающих оболочек.

Для контроля за соблюдением установленных правил доступа необходимо обеспечить регулярный сбор, фиксацию и выдачу по запросам сведений о всех обращениях к защищаемым ресурсам ИТ, а также о доступе в вычислительную систему и выходе из нее. Степень детализации фиксируемых сведений может изменяться и обычно определяется администратором системы информационной безопасности ИТ.

Основной формой регистрации является программное ведение специальных регистрационных журналов, представляющих собой файлы на внешних носителях информации, доступ к которым имеет только администратор системы информационной безопасности ИТ.

Имея в журналах необходимые сведения, можно в любой момент времени получить статистические данные относительно ПК (рабочей станции), пользователей и программ, запрашивающих доступ к ресурсам ИТ, а также сведения о результатах выполнения запросов и характере использования запрашиваемых ресурсов.

При обнаружении несанкционированных действий пользователей или программ, нарушении работоспособности ИТ для службы информационной безопасности должна быть предусмотрена специальная сигнализация, содержащая информацию:

о факте наступления соответствующего события;

о месте, времени и характере события;

о пользователях, программах или устройствах, связанных с возникновением отслеживаемого события.

Такое сигнальное сообщение может выводиться на печать или на экран монитора и должно программно регистрироваться в специальном журнале учета.

Для пресечения злоумышленных действий важное значение имеет преимущество во времени, позволяющее оперативно принять соответствующие меры. Для этого могут создаваться специальные программы, имитирующие нормальную работу с нарушителем:

• увеличение количества вопросов, задаваемых нарушителю в диалоговом режиме;

искусственная задержка во времени перед каждым задаваемым вопросом;

указание на повтор запуска из-за программно-аппаратного сбоя;

выдача сообщения о принятии запроса и постановки его в очередь и т.д.

Средства сигнализации должны также предупреждать пользователей о необходимости соблюдать правила предосторожности при работе с конфиденциальными данными, а также подтверждать подлинность пользователя при входе в ИТ. При этом пользователь должен получать следующие сведения:

дату и время начала и окончания его последнего сеанса работы;

количество неуспешных попыток установления сеанса работы с использованием его идентификатора со времени окончания его последнего сеанса, а также дату и время совершения каждой из этих попыток.

В случае, если пользователь отсутствует на рабочем месте без выключения ПК, необходимо предусмотреть блокировку устройств ввода информации до активизации процесса подтверждения подлинности.

7. Подстановка трафика или подстановка текста используется для реализации службы засекречивания потока данных.

Механизмы основываются на генерации объектами ИТ фиктивных блоков, их шифровании и организации передачи по каналам связи. Тем самым нейтрализуется возможность получения информации об ИТ и обслуживаемых ее пользователей посредством наблюдения за внешними характеристиками потоков информации, циркулирующих по каналам связи.

8. Управление маршрутизацией обеспечивает выбор маршрутов движения информации по коммуникационной сети таким образом, чтобы исключить передачу секретных сведений по скомпрометированным (небезопасным) физически ненадежным каналам.

9. Арбитраж или освидетельствование обеспечивает подтверждение характеристик данных, передаваемых между объектами ИТ, третьей стороной (арбитром). Для этого вся информация, отправляемая или получаемая объектами, проходит и через арбитра, что позволяет ему впоследствии подтверждать упомянутые характеристики.