- •Глава 10 безопасность информационных технологий

- •10.1. Угрозы безопасности информационных технологий в менеджменте

- •10.2. Организация системы защиты информации в ит предприятий

- •10.2. Организация системы защиты информации в ит предприятий

- •10.3. Методы, средства и механизмы защиты информации в ит

- •10.4. Обеспечение безопасности информации в телекоммуникационной системе предприятия

- •10.5. Защита ит от компьютерных вирусов

- •15. Расставьте в правильной последовательности этапы жизненного цикла компьютерного вируса:

Глава 10 безопасность информационных технологий

10.1. Угрозы безопасности информационных технологий в менеджменте

В настоящее время современные средства вычислительной техники используются практически во всех организациях, независимо от ее величины и сферы деятельности. Информационные технологии концентрируют в себе значительные объемы информации, зачастую носящей конфиденциальный характер или представляющей большую ценность для ее владельца.

Конфиденциальная информация — это информация, доступ к которой ограничивается в соответствии с законодательством страны и уровнем доступа к информационному ресурсу. Конфиденциальная информация становится доступной или раскрытой только санкционированным лицам, объектам или процессам.

Требование обеспечения безопасности информации, циркулирующей в информационных технологиях, определяется следующими особенностями использования средств вычислительной техники:

возрастающий удельный вес автоматизированных процедур в общем объеме процессов обработки данных;

нарастающая важность и ответственность решений, принимаемых в автоматизированном режиме и на основе автоматизированной обработки информации;

увеличивающаяся концентрация в ИТ информационно-вычислительных ресурсов;

большая территориальная рассредоточенность компонентов ИТ;

усложнение режимов функционирования технических средств ИТ;

накопление на машинных носителях и непосредственно в средствах вычислительной техники огромных объемов информации, для многих из которых становится все более трудным (и даже невозможным) изготовление немашинных (бумажных и др.) аналогов (дубликатов);

интеграция в единых базах данных информации различного назначения и различной принадлежности;

долговременное хранение больших массивов информации на машинных носителях;

непосредственный и одновременный доступ к ресурсам (в том числе и к информации) ИТ большого числа пользователей различных категорий и различных учреждений;

интенсивная циркуляция информации между компонентами ИТ, в том числе и расположенных на больших расстояниях друг от друга;

возрастающая стоимость ресурсов информационных технологий и т.д.

В 1960-х — 70-х гг. проблема защиты информации решалась достаточно эффективно применением в основном организационных мер. К ним относились прежде всего режимные мероприятия, физическая охрана предприятия, сигнализация и простейшие программные средства защиты информации. Эффективность использования указанных средств достигалась за счет концентрации информации в вычислительных центрах, как правило автономных, что способствовало обеспечению зашиты относительно простыми и недорогими средствами.

Развитие сетевых технологий привело к рассредоточению информационных ресурсов по местам их хранения и обработки. Появление высокоэффективных систем разведки и добычи информации потребовало внедрения не просто специфических средств и методов защиты информации, а создания целостной системы организационных мероприятий и применения специфических средств и методов по безопасности информационных технологий в целом.

Информационная безопасность — защищенность объектов, систем, технологий от случайного или преднамеренного вмешательства в нормальный процесс их функционирования, от попыток хищения (несанкционированного получения) информации, модификации или физического разрушения ее компонентов.

Вопросы информационной безопасности (ИБ) в информационных технологиях решаются для того, чтобы изолировать нормально функционирующую ИТ от случайных или несанкционированных управляющих воздействий и доступа посторонних лиц или программ к данным с злоумышленными целями.

Предметом защиты в информационных технологиях является, прежде всего, информация, которая представляется в виде данных на машинных носителях или отображаемых физическим состоянием различных электронных и электромеханических устройств. Для обеспечения безопасности информации в ИТ требуется защита не только технических средств и коммуникационного оборудования, но и программного обеспечения, которые являются частью информационного ресурса. От обеспечения безопасности программных средств существенно зависит безопасность информации в ИТ, которая хранится, передается или обрабатывается посредством системного или прикладного ПО.

Кроме того, важной составляющей информационной безопасности является персонал, который обслуживает и эксплуатирует ИТ, а также является носителем информации, имеющим самый непосредственный доступ к информационной технологии.

Таким образом, ИТ, как объект защиты, представляет собой совокупность следующих взаимосвязанных компонентов:

информационного обеспечения, как внутримашинного, так и внемашинного;

технических средств обработки и передачи информации;

• программного обеспечения, реализующего соответствующие методы, алгоритмы и технологии обработки информации;

обслуживающего персонала и специалистов предприятия, работающих с ИТ.

В целом, технология обеспечения безопасности ИТ включает в себя решение следующих проблем:

обеспечение физической целостности информации, т.е. предотвращение искажения или уничтожения элементов информации;

предотвращение подмены (модификации) элементов информации при сохранении ее целостности;

предотвращение несанкционированного получения информации лицами или процессами, не имеющими на это соответствующих полномочий;

использование передаваемых данных только в соответствии с обговоренными сторонами условиями.

Для того чтобы принятые меры оказались эффективными, необходимо определить основные угрозы безопасности информации ИТ, выявить каналы утечки данных и пути несанкционированного доступа к защищаемой информации.

Угроза безопасности — это реальное или потенциальное действие или событие, которое может привести к разрушению, искажению или несанкционированному использованию информационных ресурсов, включая хранимую и обрабатываемую информацию, а также программные и аппаратные средства.

Угрозы безопасности можно классифицировать по различным признакам, представленным в табл. 10.1.

Таблица 10.1

Классификация угроз безопасности ИТ

Угроза безопасности ИТ |

Характеристика угрозы безопасности информационной технологии |

1. Природа возникновения |

|

Естественные |

Угрозы, вызванные воздействием на ИТ объективных физических процессов или стихийных бедствий, не зависящих от человека |

Искусственные |

Угрозы, вызванные деятельностью человека |

2. Степень преднамеренности проявления |

|

Случайные |

Непреднамеренные |

Умышленные |

Преднамеренные |

3. Непосредственный источник угроз |

|

Природная среда |

Стихийные бедствия, магнитные бури, радиоактивное излучение и т.д. |

Человек |

Внедрение агентов, вербовка пользователей, несанкциони-рованное копирование информации, разглашение, передача или утрата атрибутов разграничения доступа (паролей, клю-чей шифрования, идентификационных карт, пропусков и т.д.) |

Санкционированные программно-аппаратные средства |

Ошибки, допущенные при их разработке, сбои или отказы в процессе эксплуатации, некомпетентное использование и т.д. |

Несанкционирован-ные программно-ап-паратные средства |

Нелегально внедренные программно-аппаратные «закладки» или деструктивные вредоносные программы и т.д. |

4. Положение источников угроз |

|

Источник располо-жен вне контроли-руемой зоны (поме-щений, где распола-гаются компоненты ИТ) |

Перехват побочных электромагнитных, акустических и других излучений, а также наводок на вспомогательные ТС, непосредственно не участвующих в обработке информации (телефонные линии, цепи электропитания, заземления и т.д.) |

Источник располо-жен в пределах контролируемой зоны |

Хищения отходов ИТ (распечаток, записей, носителей информации и т.д.), отключение или вывод из строя подсистем обеспечения функционирования ИТ (электропитания каналов связи, систем охлаждения и т.д.) |

Источник имеет доступ к удаленным терминалам |

К ним относятся все действия и события, которые потенциально или реально угрожают функционированию удаленных подразделений предприятия |

Источник непосредственно расположен в ИТ |

Некорректное использование ресурсов ИТ, качественная или количественная недостаточность ресурсов, которая была изначально заложена на стадии проектирования ИТ |

5. Степень зависимости от активности ИТ |

|

Независимые |

Проявляются независимо от активности ИТ — хищения носителей информации и т.д. |

Зависимые |

Проявляются только в процессе автоматизированной обработки данных (например, компьютерные вирусы) |

6. Степень воздействия на ИТ |

|

Пассивные |

Несанкционированное использование информации, не оказывающее влияние на функционирование ИТ |

Активные |

Преследует цель нарушения нормального функционирования ИТ путем целенаправленного воздействия на ее компоненты |

7. Этапы доступа пользователей или программ к ресурсам ИТ |

|

До начала доступа к ИТ |

Угрозы проявляются до начала работы пользователя или программы в ИТ |

После разрешения доступа к ИТ |

Реализуются в результате несанкционированного или некорректного использования ресурсов ИТ |

8. Способ доступа к ресурсам ИТ |

|

Стандартный |

Реализуется с помощью незаконно полученных паролей или использования чужих рабочих станций |

Скрытый |

Реализуются в обход существующих средств защиты |

9. Текущее местоположение информации в ИТ |

|

На внешних запоминающих устройствах |

Несанкционированное копирование данных с машинных носителей |

В оперативной памяти |

|

Передаваемой по каналам связи |

Путем незаконного подключения к каналам связи |

На мониторе или принтере |

Путем съемки на видеокамеру или на другие технические средства |

Рассмотренные угрозы безопасности ИТ обычно анализируются системно и комплексно с точки зрения вероятностей возникновения, а также с учетом тех последствий, к которым приводит их реализация. При этом наиболее пристальное внимание уделяется умышленным угрозам информации в ИТ, несмотря на то что реальные последствия случайных угроз, по статистическим исследованиям, наносят до 80% ущерба информационным ресурсам предприятия.

Случайные угрозы не связаны с преднамеренными действиями злоумышленников и возникают в случайные моменты времени в зависимости от случайных факторов, что может приводить к уничтожению, модификации, нарушению целостности и доступности информации.

К случайным угрозам обычно относятся:

сбои в работе технических и программных средств, т.е. временное нарушение работоспособности какого-либо компонента ИТ, следствием чего может быть некорректное выполнение им в этот момент своей функции. В результате сбоя может произойти нарушение конфиденциальности информации в результате, например, ее выдачи на несанкционированные устройства и т.д.;

отказы оборудования, под которыми понимают нарушение работоспособности какого-либо компонента ИТ, приводящее к невозможности выполнения им своих функций;

ошибки при разработке ИТ, в том числе алгоритмические и программные. Результаты таких ошибок, как правило, равноценны последствиям от сбоев и отказов оборудования. Кроме того, такие ошибки могут быть использованы злоумышленниками для негативного воздействия на ресурсы ИТ. Особую опасность представляют ошибки в операционных системах и в ПО средств защиты информации;

ошибки обслуживающего персонала и пользователей ИТ являются серьезной угрозой безопасности ИТ. Согласно данным Национального института стандартов и технологий США (The National Institute of Standards and Technology (NIST), 65% случаев нарушения безопасности ИС — следствие непреднамеренных ошибок. Работа в Internet делает этот фактор еще более актуальным, причем источником ущерба могут быть как действия пользователей самого предприятия, так и пользователей сети, что особенно опасно;

стихийные бедствия и аварии являются трудно предсказуемыми источниками угроз, которые могут возникнуть на объекте размещения ИТ. Физическое разрушение компонентов информационной технологии чревато для предприятия наиболее серьезными последствиями.

В свою очередь преднамеренные (умышленные) угрозы — результат активного воздействия человека на объекты и процессы с целью умышленного вывода из строя ИТ, проникновения в систему и несанкционированного доступа к информации.

К основным источникам умышленных угроз безопасности информации в ИТ можно отнести:

преднамеренные (в корыстных целях, по принуждению третьими лицами, со злым умыслом и т.п.) действия сотрудников ИТ-подразделений предприятия, допущенных к работе со средствами вычислительной техники и коммуникационного оборудования, с целью получения несанкционированного доступа к информации;

воздействия на ИТ сотрудников других подразделений предприятия, из других сегментов сети, в том числе программистов — разработчиков прикладных задач;

удаленное несанкционированное вмешательство посторонних лиц из телекоммуникационной сети предприятия, из ИТ взаимодействующих организаций и из внешних сетей общего назначения (прежде всего Internet) посредством каналов связи предприятия, используя недостатки протоколов обмена, средств защиты и разграничения удаленного доступа к ресурсам ИТ;

деятельность международных и отечественных преступных групп и формирований, а также отдельных лиц по добыванию информации, навязыванию ложной информации, нарушению работоспособности ИТ в целом и ее отдельных компонентов; недостаточное финансирование мероприятий по обеспечению ИБ и стимулирование работников, отвечающих за их выполнение; социальная напряженность и неблагоприятный моральный климат в коллективе.

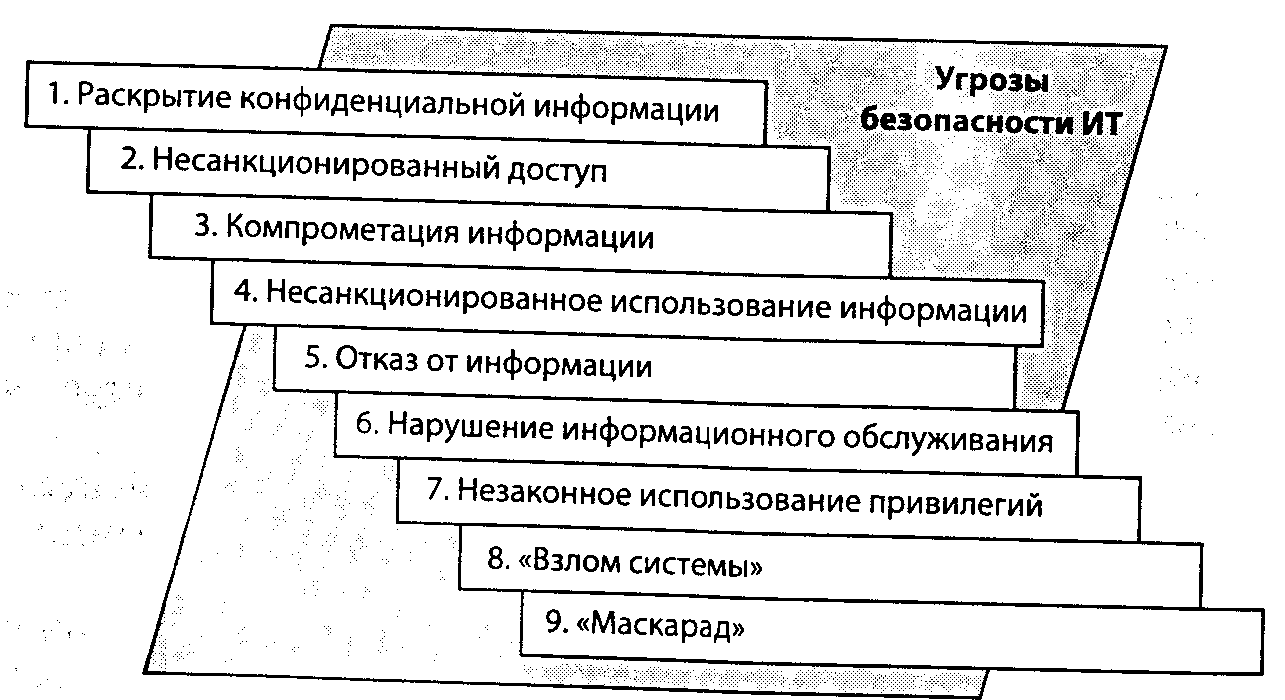

В целом можно выделить следующие наиболее часто встречаемые умышленные угрозы безопасности ИТ, представленные на рис. 10.1.

Рис. 10.1. Основные угрозы безопасности ИТ

1. Раскрытие конфиденциальной информации — это разглашение, утечка сведений, составляющих государственную, служебную или коммерческую тайну, а также персональных данных, циркулирующих вИТ.

Раскрытие конфиденциальной информации может быть следствием:

• разглашения путем умышленных или неосторожных действий должностных лиц и пользователей, которым соответствующие сведения в установленном порядке были доверены по службе или по работе, приведшие к ознакомлению с ними лиц, не допущенных к этим сведениям;

утечки информации по различным, главным образом техническим, каналам связи (оптическим, акустическим, электромагнитным и др.);

несанкционированного доступа к конфиденциальной информации различными способами.

2. Несанкционированный доступ к информации выражается в противоправном преднамеренном овладении конфиденциальной информацией лицом, не имеющим права доступа к охраняемым сведениям.

К наиболее распространенным путям несанкционированного доступа к информации можно отнести:

перехват электромагнитных излучений, который выполняется с помощью специального оборудования и позволяет на расстоянии зафиксировать такие излучения, а затем выделить из них необходимую информацию;

принудительное электромагнитное облучение (подсветка) линий связи с целью получения паразитной модуляции несущей для перехвата передаваемого сигнала;

чтение остаточной информации в памяти вычислительной системы после выполнения санкционированных запросов;

копирование носителей информации с преодолением мер защиты;

маскировка под зарегистрированного пользователя («маскарад»);

использование недостатков языков программирования и операционных систем;

маскировка под запросы вычислительной системы;

использование программ-ловушек, под которыми в системе защиты информации понимают «программные люки», «троянских коней», «логические бомбы» и т.д.;

незаконное подключение к аппаратуре и линиям связи специально разработанных аппаратных средств, обеспечивающих доступ к информации;

злоумышленный вывод из строя механизмов защиты;

расшифровка специальным ПО зашифрованной информации.

Перечисленные пути несанкционированного доступа требуют глубоких технических знаний и соответствующих аппаратных или программных разработок со стороны взломщика. Например, используются технические каналы утечки, причиной возникновения которых являются конструктивные и технологические несовершенства схемных решений либо износ элементов, что позволяет взломщикам создавать преобразователи, образующие канал несанкционированного доступа.

Большинство из перечисленных технических каналов утечки информации поддаются надежной блокировке при правильно разработанной и реализуемой на практике системе обеспечения ИБ.

3. Компрометация информации реализуется, как правило, посредством несанкционированных изменений в базе данных, в результате чего ее потребитель вынужден либо отказаться от нее, либо предпринимать дополнительные усилия для выявления изменений и восстановления истинных сведений.

4. Несанкционированное использование информации, с одной стороны, является последствием ее утечки и средством ее компрометации. С другой стороны, оно имеет самостоятельное значение, так как может нанести большой ущерб управляемой системе (вплоть до полного выхода ИТ из строя) или ее абонентам.

5. Отказ от информации состоит в непризнании получателем или отправителем этой информации фактов ее получения или отправки. Это позволяет одной из сторон расторгать заключенные финансовые соглашения «техническим» путем, формально не отказываясь от них, нанося тем самым второй стороне значительный ущерб.

6. Нарушение информационного обслуживания. Задержка с предоставлением информации абоненту может привести к тяжелым для него последствиям. Отсутствие у пользователя своевременных данных, необходимых для принятия решения, может вызвать его нерациональные действия.

7. Незаконное использование привилегий. Защищенная ИТ содержит средства, используемые в чрезвычайных ситуациях, или средства, которые способны функционировать с нарушением существующей политики безопасности. Например, на случай внезапной проверки пользователь должен иметь возможность доступа ко всем ресурсам вычислительной системы. Обычно эти средства используются администраторами, операторами, системными программистами и другими пользователями, выполняющими специальные функции.

Большинство систем защиты в таких случаях используют наборы привилегий для выполнения определенных функций. Обычно пользователи имеют минимальный набор привилегий, а администраторы — максимальный.

Наборы привилегий охраняются системой защиты. Несанкционированный (незаконный) захват привилегий возможен при наличии ошибок в системе защиты, но чаще всего происходит в процессе управления системой защиты, в частности при небрежном пользовании привилегиями.

Строгое соблюдение правил управления системой защиты, а также принципа минимума привилегий позволяет избежать таких нарушений.

8. «Взлом системы» — умышленное проникновение в ИТ, когда взломщик не имеет санкционированных параметров для входа. Способы взлома могут быть различными, и при некоторых из них происходит совпадение с ранее описанными угрозами.

Основную нагрузку защиты ИТ от «взлома системы» несет программа входа. Алгоритм ввода имени и пароля, их шифрование, правила хранения и смены паролей не должны содержать ошибок. Противостоять взлому системы поможет, например, ограничение попыток неправильного ввода пароля (т.е. исключить достаточно большой перебор) с последующей блокировкой персонального компьютера (рабочей станции) и уведомлением администратора в случае нарушения. Кроме того, администратор безопасности должен постоянно контролировать активных пользователей системы: их имена, характер работы, время входа и выхода и т.д. Такие действия помогут своевременно установить факт взлома и предпринять необходимые действия.

9. «Маскарад» представляет собой выполнение каких-либо злоумышленных действий одним пользователем ИТ от имени другого пользователя. Нарушение заключается в присвоении прав и привилегий. Такие нарушения в целом называются симуляцией или моделированием. Цели «маскарада» — сокрытие каких-либо действий за именем другого пользователя или присвоение прав и привилегий другого пользователя для доступа к его данным или использования его привилегий.

Могут быть и другие способы реализации «маскарада», например, создание и использование программ, которые в определенном месте могут изменить определенные действия, в результате чего пользователь получает другое имя. Наиболее опасен «маскарад» в системе электронных платежей, где неправильная идентификация клиента может привести к огромным убыткам. Особенно это касается платежей с использованием электронных карт. Используемый в них метод идентификации пользователя достаточно надежен, но могут реализовываться угрозы вследствие ошибок его использования, например, при утере кредитной карточки и т.д.

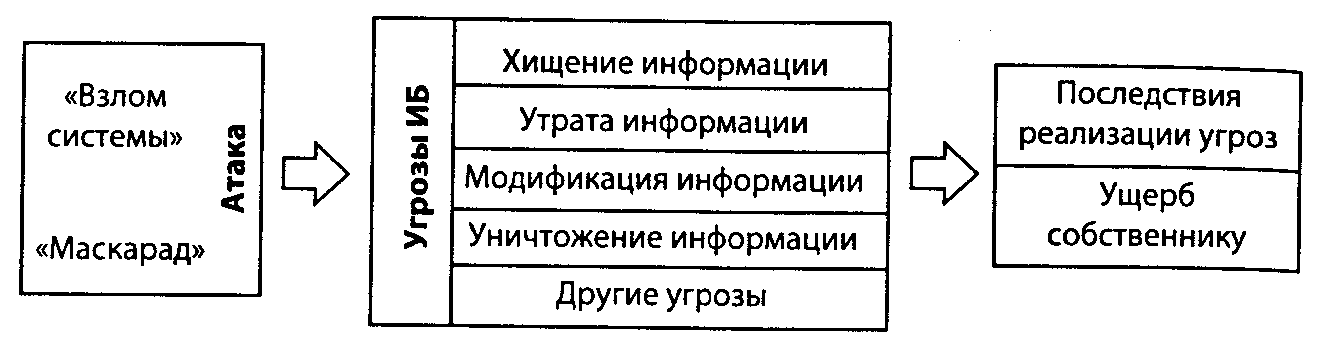

«Взлом

системы» и «маскарад» могут быть

непосредственно связаны с понятием

«атака», который в настоящее время

широко используется нарушителями против

различных информационных технологий

(см. рис. 10.2).

Рис. 10.2. Схема реализации «атак» злоумышленников

Атака — злонамеренные действия взломщика, попытки реализации им любого вида угрозы.

Атаки могут быть результатом реализации разнообразных угроз (или комплекса угроз):

сниффер пакетов (sniffer — в данном случае — фильтрация) — прикладная программа, которая использует сетевую карту, работающую в режиме promiscuous mode (не делающий различия). В этом режиме все пакеты, полученные по физическим каналам, сетевой адаптер отправляет приложению для обработки;

IP-спуфинг (spoof— обман, мистификация) происходит, когда хакер, находящийся внутри корпорации или вне ее, выдает себя за санкционированного пользователя;

отказ в обслуживании (Denial of Service — DoS). Атака DoS делает сеть недоступной для обычного использования за счет превышения допустимых пределов функционирования сети, операционной системы или приложения;

парольные атаки — попытка подбора пароля легального пользователя для входа в сеть;

атаки типа Man-in-the-Middle — непосредственный доступ к пакетам, передаваемым по сети;

атаки на уровне приложений;

сетевая разведка — сбор информации о сети с помощью общедоступных данных и приложений;

злоупотребление доверием внутри сети;

вирусы и приложения типа «троянский конь».

Особое место среди реализации угроз безопасности ИТ отводится программным, которые получили наиболее широкое распространение, и аппаратным закладкам. Закладки используются или для непосредственно вредительского воздействия, или для обеспечения неконтролируемого входа в ИТ.

Вредительские воздействия закладок оказываются при получении ими соответствующей команды извне (что характерно для аппаратных закладок) или при наступлении определенных событий в ИТ.

Чтобы программная закладка могла произвести какие-либо действия по отношению к другим программам или по отношению к данным, процессор должен приступить к исполнению команд, входящих в состав кода программной закладки. Это возможно только при одновременном соблюдении следующих условий:

программная закладка должна попасть в оперативную память компьютера;

работа закладки, находящейся в оперативной памяти, начинается при выполнении ряда условий, которые называются активизирующими. Здесь следует учесть, что иногда сам пользователь провоцируется на запуск исполняемого файла, содержащего код программной закладки.

В соответствии с тем, что программная закладка должна обязательно находиться в оперативной памяти ПК, можно выделить резидентные закладки (они находятся в оперативной памяти постоянно, начиная с некоторого момента и до окончания сеанса работы компьютера, т.е. до его перезагрузки или до выключения питания) и нерезидентные (такие закладки попадают в оперативную память компьютера аналогично резидентным, однако, в отличие от последних, выгружаются по истечении некоторого времени или при выполнении особых условий).

Закладки могут выполнять следующие действия:

вносить произвольные искажения в коды программ, находящихся в оперативной памяти компьютера;

переносить фрагменты информации из одних областей оперативной или внешней памяти компьютера в другие;

искажать выводимую на внешние компьютерные устройства или в канал связи информацию, полученную в результате работы других программ;

копировать информацию пользователя ПК (пароли, криптографические ключи, коды доступа, конфиденциальные электронные документы), находящиеся в оперативной или внешней памяти ПК либо в памяти другого ПК, подключенного к первому посредством каналов связи;

изменять алгоритмы функционирования системных, прикладных или служебных программ (например, внесение изменений в программу разграничения доступа может привести к тому, что она разрешит вход в систему всем без исключения пользователям вне зависимости от правильности введенного пароля);

навязывать определенный режим работы (например, блокирование записи на диск при удалении информации, при этом информация, которую требуется удалить, не уничтожается и может быть впоследствии скопирована хакером) и т.д.

Закладки можно классифицировать по различным признакам, наиболее существенный из которых — метод их внедрения в ИТ (табл. 10.2).

Реализация угроз безопасности информации в ИТ приводит к различным видам прямых или косвенных потерь. Потери могут быть связаны с материальным ущербом:

стоимость компенсации, возмещение других косвенных потерь;

стоимость ремонтно-восстановительных работ;

расходы на анализ, исследование причин и величины ущерба;

• дополнительные расходы на восстановление информации, связанные с восстановлением работы и контролем данных, и т.д.

Таблица 10.2

Классификация программных закладок по методу внедрения в информационные технологии

Тип закладки |

Характеристика закладки |

Программно-аппаратные |

Их средой обитания, как правило, является BIOS — набор программ, записанных в виде машинного кода в постоянном запоминающем устройстве (ПЗУ) ПК |

Загрузочные |

Располагаются в загрузочных секторах. Из этих секторов в процессе выполнения начальной загрузки ПК считывает программу, берущую на себя управление для последующей загрузки самой операционной системы |

Драйверные |

Содержат информацию, необходимую ОС для управления подключенными к компьютеру периферийными устройствами |

Прикладные |

Текстовые редакторы, утилиты, антивирусные и программные оболочки |

Исполняемые |

Чаще всего представляют собой пакетные файлы, т.е. файлы, ко-торые состоят из команд операционной системы, выполняемых одна за одной, как если бы их набирали на клавиатуре ПК |

Закладки-имитаторы |

Их интерфейс совпадает с интерфейсом некоторых служебных программ, требующих ввода конфиденциальной информации (паролей, криптографических ключей, номеров кредитных карточек и пр.) |

Замаскированные |

Маскируются под ПО оптимизации работы ПК (файловые архиваторы, дисковые дефрагментаторы) или под ПО игрового, развлекательного назначения |

Потери могут выражаться в ущемлении интересов внешних организаций, работающих с предприятием, финансовых издержках и т.д.

Специалистам ИТ следует помнить, что довольно большая часть причин и условий, создающих предпосылки и возможность неправомерного овладения конфиденциальной информацией, возникает из-за недоработок руководителей и их сотрудников. Например, к причинам и условиям, создающим предпосылки для утечки конфиденциальной информации в ИТ предприятия, могут относиться:

1. Недостаточное знание специалистами предприятия правил защиты конфиденциальной информации и непонимание необходимости их тщательного соблюдения.

2. Слабый контроль за соблюдением правил зашиты информации правовыми, организационными и инженерно-техническими мерами.

3. Текучесть кадров, в том числе владеющих конфиденциальными сведениями.

4. Организационные недоработки, в результате которых виновниками утечки информации являются люди — сотрудники специализированных структурных подразделений предприятий, занимающихся поддержкой и актуализацией информационной технологии.

5. Использование не сертифицированных, в соответствии с требованиями ИБ, средств и систем информатизации и связи, а также средств защиты информации и контроля эффективности защиты информации.

6. Привлечение к работам по созданию, развитию и защите информационных технологий и телекоммуникационных систем организаций и фирм, не имеющих государственных лицензий на осуществление этих видов деятельности.

7. Недостаточная проработанность организационно-распорядительной документации на предприятии, регулирующей отношения в информационной сфере.

Необходимо отметить, что особую опасность в настоящее время представляет проблема компьютерных вирусов и вредоносных программ, так как эффективной защиты против них разработать не удалось.

Комплексные исследования угроз ИБ, проведенные зарубежными авторами, показывают, что доля угроз, обусловленных ошибками персонала и несанкционированными действиями обиженных и нечестных сотрудников, составляет около трех четвертей общего числа угроз. Вообще, наиболее уязвимое звено в системе обеспечения ИБ — человек. Как правило, проникновению злоумышленника в информационную технологию предприятия способствуют либо некорректные действия по защите информации, либо умышленная или неумышленная помощь со стороны сотрудников. В этой связи важно определить характеристику нарушителя, который может реализовать угрозы безопасности информации в ИТ.

Для решения этого вопроса следует определить следующие направления деятельности: 1) предполагаемая категория лиц, к которым может принадлежать нарушитель; 2) мотивы действий нарушителей, цели, которые нарушители преследуют; 3) квалификация нарушителей, методы и средства, используемые нарушителями; 4) способы и полномочия доступа нарушителя; 5) время и место действия нарушителя.

Предполагаемая категория лиц. Возможности оказания вредительских воздействий на ИТ в большой степени зависят от статуса злоумышленника по отношению к ИТ. Нарушителями могут быть лица, представленные в табл. 10.3.

Таблица 10.3

Предполагаемые категории нарушителей

Внутренние (из числа работников предприятия) |

Внешние (посторонние по отношению к предприятию] |

Специалисты (пользо-ватели) ИТ |

Посетители (лица, приглашенные по какому-либо поводу) |

Сотрудники-программис-ты, сопровождающие сис-темное, общее и приклад-ное ПО |

Представители сторонних организаций или граждане, с которыми работают специалисты предприятия |

Персонал, обслуживаю-щий средства вычисли-тельной техники и комму-никационного оборудо-вания |

Лица, случайно или умышленно нарушившие пропускной режим (даже без цели нарушения безопасности ИТ) |

Другие сотрудники, имеющие санкциониро-ванный доступ к ресурсам ИТ, в том числе рабочие, уборщицы, электрики, сан-техники и т.д. |

Представители организаций, взаимодействующих по вопросам обеспечения жизнедеятельности предприятия (энерго-, водо-, теплоснабжения и т.д.) |

Сотрудники службы безопасности ИТ |

Представители криминалитета, иностранных спецслужб, лиц, действующих по их заданию, и т.д. |

Руководители различного уровня управления |

Любые лица за пределами контролируемой территории |

Из всех указанных нарушителей наибольший вред могут нанести сотрудники службы безопасности информации, системные программисты, прикладные программисты и инженерно-технический персонал. При отсутствии на рабочем месте законного пользователя или при его халатном отношении к своим должностным обязанностям квалифицированный нарушитель может получить несанкционированный доступ к информационным ресурсам, а также ввести вредоносную программу, модифицировать данные, алгоритмы и т.д. При достаточно свободном доступе в помещения, где размещаются средства вычислительной техники, он может визуально наблюдать информацию на устройствах отображения и документирования, похитить носители информации либо снять с них копию и т.д.

2. Мотивы действий нарушителей. Можно выделить три основных мотива нарушений:

Безответственность. Пользователь целенаправленно или случайно производит какие-либо разрушающие действия, не связанные со злым умыслом, которые, однако, могут привести к достаточно серьезным последствиям. В большинстве случаев такие действия являются следствием некомпетентности или небрежности.

Самоутверждение. Специалист ИТ или пользователь хочет самоутвердиться в своих глазах или в глазах коллег, выполнив какие-либо действия, связанные с функционированием информационной технологии, доказывая свою высокую компетентность.

Корыстный интерес. В этом случае пользователь будет целенаправленно пытаться преодолеть систему защиты для доступа к хранимой, передаваемой и обрабатываемой информации в ИТ. Даже если система имеет средства, делающие такое проникновение чрезвычайно сложным, полностью защитить ее от проникновения наршителя практически невозможно.

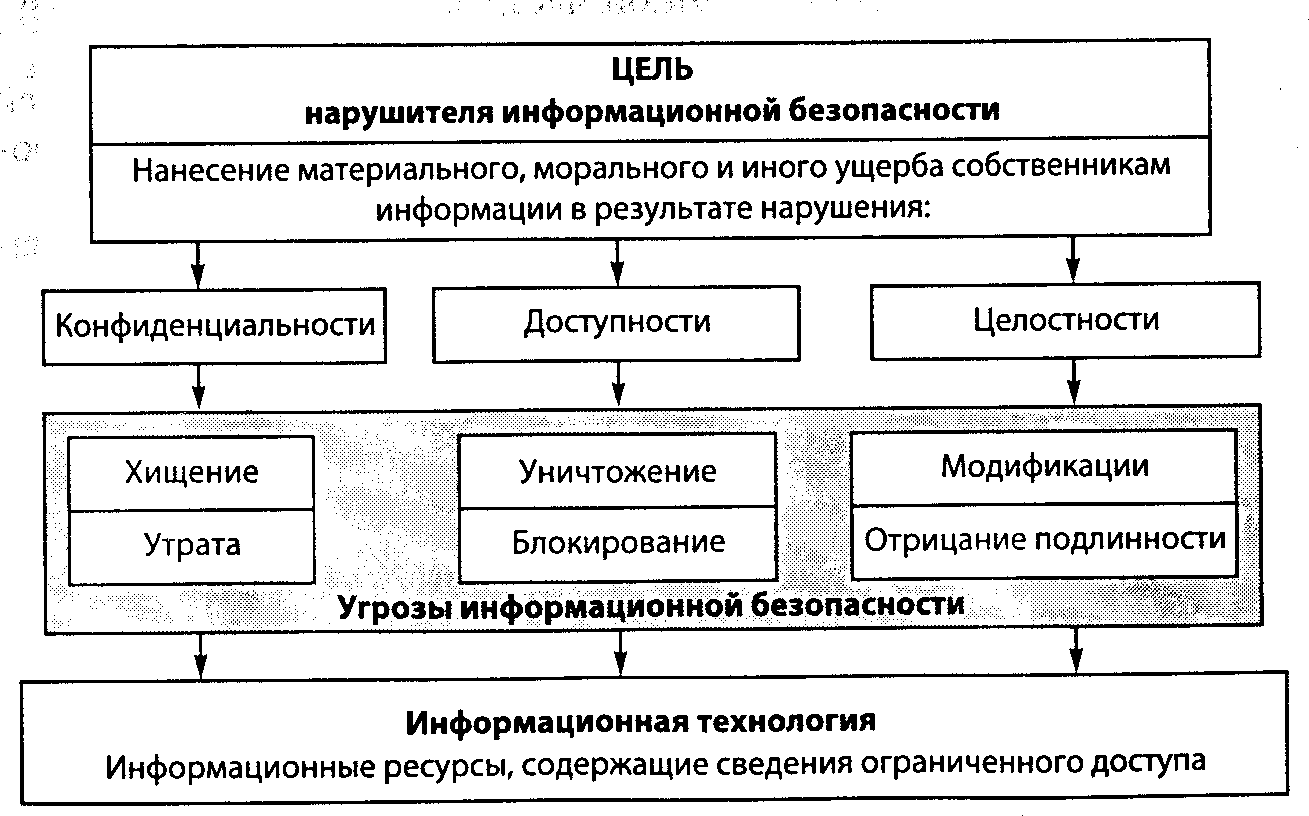

Цели нарушителя вытекают из основных свойств информации, которые подвергаются угрозам безопасности со стороны злоумышленника. К основным свойствам защищаемой информации относятся (рис. 10.3):

1. Доступность — возможность пользования информацией зарегистрированными пользователями, т.е. устойчивое функционирование ИТ, при котором пользователи имеют возможность получения необходимой информации и результатов решения задач за приемлемое для них время.

2. Обеспечение конфиденциальности — сохранение в тайне определенной части информации, хранимой и обрабатываемой средствами вычислительной техники и передаваемой по каналам связи.

3. Целостность и аутентичность — подтверждение авторства информации, хранимой, обрабатываемой и передаваемой по каналам связи в ИТ.

Рис. 10.3. Цели нарушителя информационной безопасности

3.Квалификация нарушителей, методы и средства, используемые нарушителями. Характеристика нарушителей по направлению деятельности для их выявления представлена в табл. 10.4.

Таблица 10.4

Характеристика нарушителей по уровню квалификации, возможностям и технической оснащенности

Квалификация нарушителей |

Методы и средства, используемые нарушителями |

Знающих функциональные осо-бенности ИТ, умеющих пользо-ваться штатными средствами |

Применяющие агентурные методы получения сведений |

Обладающих высоким уровнем знаний и опытом работы с ТС ИТ и их обслуживания |

Применяющие пассивные средства (технические средства перехвата без модификации компонентов ИТ) |

Обладающих высоким уровнем знаний в области программиро-вания и вычислительной техни-ки, проектирования и эксплуата-ции ИТ |

Использующие штатные средства и недостатки систем защиты для ее преодоления, а также носители информации, которые могут быть скрытно пронесены на объект |

Знающих структуру, функции и механизм действия средств защиты, их сильные и слабые стороны |

Применяющие методы и средства активного воздействия (модификация и подключение дополнительных устройств, внедрение программных «закладок» и т.д.) |

4. Способы и полномочия доступа нарушителя. По способам и полномочиям доступа все нарушители подразделяются на три основные категории — от А до В.

Лицо, относящееся к категории А (не зарегистрированные в ИТ лица, имеющие санкционированный доступ в помещения с оборудованием):

может иметь доступ к любым фрагментам информации о терминальном и серверном оборудовании ИТ и установленном на них программном обеспечении;

может располагать любыми фрагментами информации о топологии сети (коммуникационной части подсети) и об используемых коммуникационных протоколах и их сервисах;

может располагать именами зарегистрированных пользователей ИТ и вести разведку паролей входа в систему зарегистрированных пользователей.

Лицо, относящееся к категории Б (зарегистрированный пользователь ИТ, осуществляющий доступ к системе с удаленного АРМ):

знает как минимум одно легальное имя доступа;

обладает всеми необходимыми атрибутами, обеспечивающими доступ к ИТ (например, пароль);

располагает конфиденциальными данными, хранящимися в ИТ, к которым данный пользователь имеет доступ.

Лицо, относящееся к категории В (зарегистрированный пользователь ИТ, осуществляющий доступ к системе по каналам связи ЛВС):

обладает всеми возможностями лиц категории Б;

располагает информацией о структуре сетей предприятия, технических и программных средствах обработки информации в ИТ;

имеет возможность прямого (физического) доступа к фрагментам технических средств ИТ.

5. По времени и месту действия характеристика нарушителей представлены в табл. 10.5.

Таблица 10.5 Характеристика нарушителей по времени и месту действия

По времени действия |

По месту действия |

В процессе функционирования ИТ |

Имеющие доступ в зону данных |

В нерабочее время, во время пла-новых перерывов, перерывов для обслуживания и ремонта ИТ и т.д. |

Имеющие доступ в зону управления средствами обеспечения ИБ |

Как в процессе функционирования ИТ, так и в нерабочее время |

Действующие внутри помещений, но не имеющие доступа к ТС ИТ |

Действующие с автоматизированных рабочих мест (рабочих станций) |

|

Действующие с контролируемой территории без доступа в здания |

|

Не имеющие доступа на контролируемую территорию предприятия |

Определение конкретных значений характеристик потенциальных нарушителей в значительной степени субъективно. Поэтому все выше указанные характеристики рассматриваются в комплексе с учетом тщательной проверки каждой.

Однако особо следует остановиться на нарушителях компьютерной безопасности, так называемых хакерах.

Профессиональный уровень хакеров варьируется в очень широких пределах. В роли хакера может выступать как школьник, случайно нашедший программу взлома на одном из серверов Internet, так и профессионал. Существуют также организованные хакерские группы, поставившие взлом ПК на коммерческую основу. Руководство такими группами осуществляется профессионалами высочайшей квалификации.

Первоначально слово «хакер» было уважительным. Его использовали для обозначения компьютерных гениев, способных, например, переписать часть ядра ОС, чтобы она стала лучше работать, или удалить забытый пароль. Хакеров уважали за умение нестандартно мыслить и находить решения сложных проблем. Однако с течением времени оригинальное значение слова было утеряно, так как некоторые из хакеров начали вторгаться в плохо защищенные ИТ, чтобы «доказать, что это возможно», и, наконец, стали заниматься кражами какой-либо важной информации или системных ресурсов. Компьютерное сообщество столкнулось с размыванием значения термина «хакер». Все еще более усложнилось, когда некоторые новички начали использовать чужие хакерские утилиты, взламывать программы и воровать сервисы, в то же время делая нечто общественно полезное. Из-за этого значение термина «хакер» стало еще более размытым, и в итоге были представлены термины «blackhat», «white hat» и «grey hat». «Black hat» — «черный» хакер, который взламывает программы и иные системы с целью кражи информации, крадет номера кредитных карт и т.д. «White hat» — «белый» хакер — квалифицированный программист и эксперт по безопасности, помогающий повышать безопасность вычислительных систем и ловить преступников. Где-то между ними находятся «grey hat», серые хакеры, которые занимаются всем понемногу.