Вопросы к зачету

Понятие информации. Свойства информации.

Определение носителя информации. Виды носителей информации.

Структура информации. Конфиденциальная информация.

Структура информации. Секретная информация.

Структура информации. Открытая информация.

Ценность информационного ресурса.

Схема передачи информации. Свойства информации.

Угрозы информационных систем.

Технические каналы утечки информации. Виды.

Понятие нарушителя, злоумышленника, модель нарушителя.

Модель нарушителя с характеристикой категория.

Модель нарушителя с характеристикой мотивы.

Модель нарушителя с характеристикой цель.

Модель нарушителя с характеристикой используемые средства.

Модель нарушителя с характеристикой место действий.

Модель нарушителя с характеристикой время действий.

Причины уязвимости компьютерных сетей.

Последовательность атаки на компьютерную сеть.

Определение защиты информации, средства защиты информации.

Понятие шифрование. Криптографическая защита. Принцип работы.

Аутентификация идентификация, определение и различие.

Классификация аутентификации.

Учетная запись пользователя.

Требования к выбору пароля.

Методы и средства защиты от утечки информации по техническим каналам.

Организационные меры ТКУИ.

Первичные технические меры ТКУИ.

Основные технические меры направлены на блокирование каналов утечки информации.

Специальные средства технической защиты информации.

Организационные мероприятия по реализации проекта защиты информации.

Контрольно-правовые мероприятия по реализации проекта защиты информации.

Профилактические мероприятия по реализации проекта защиты информации. Работа с кадрами.

Инженерно-технические мероприятия по реализации проекта защиты информации.

Антивирусные программы. Классификация антивирусов.

Резервные копии данных.

Брандмауэр Windows.

Файловая система NTFS.

Группы безопасности. Учетные записи.

Компоненты информационной системы.

Угрозы по характеру реализации.

Мотивы действия нарушителя.

Модель потенциального нарушителя.

Принципы надежной система защиты.

Компьютерные вирусы.

Среда обитания вируса.

Способы заражения компьютерным вирусом.

Деструктивные возможности вирусов.

Троянский конь.

Действие вирусов.

Профилактика борьбы с вирусами.

Спам. Методы борьбы

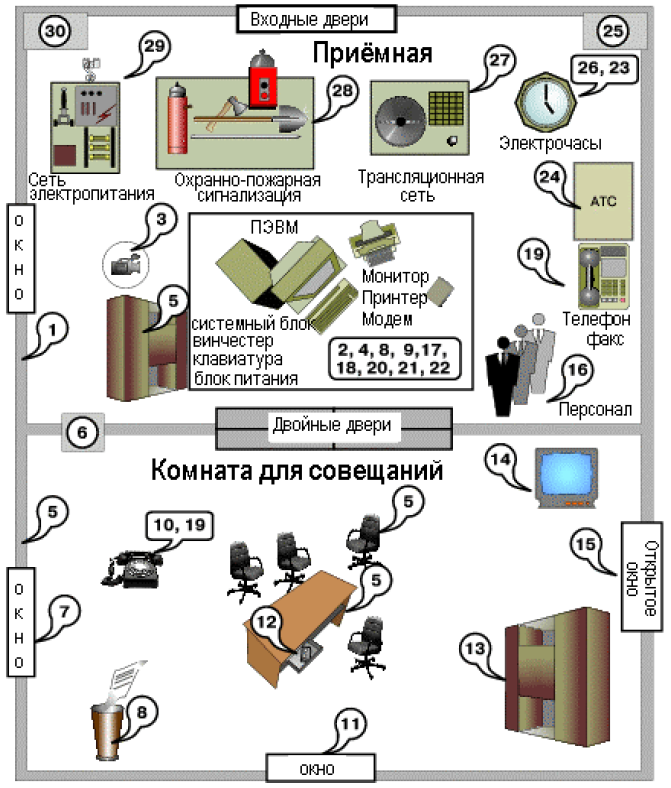

Схема возможных каналов утечки и несанкционированного доступа к информации в типовом одноэтажном помещении

1. Утечка за счет структурного звука в стенах и перекрытиях;

2. Снятие информации с ленты принтера, плохо стертых дискет и т.п.;

3. Снятие информации сиспользованием видео-закладок;

4. Программно-аппаратные закладки в ПЭВМ;

5. Радио-закладки в стенах и мебели;

6. Снятие информации с системы вентиляции;

7. Лазерное снятие акустической информации с окон;

8. Производственные и технологические отходы;

9. Компьютерные вирусы, логические бомбы и т.п.;

10. Снятие информации за счет наводок и "навязывания";

11. Дистанционное снятие видео информации (оптика);

12. Снятие акустической информации с использованием диктофонов;

13. Кража носителей информации;

14. Высокочастотный канал утечки в бытовой технике;

15. Снятие информации направленным микрофоном;

16. Внутренние каналы утечки информации (через

обслуживающий персонал);

17. Несанкционированное копирование;

18. Утечка за счет побочного излучения терминала;

19. Снятие информации за счет использования "телефонного уха";

20. Снятие с клавиатуры и принтера по акустическому каналу;

21. Снятие с монитора по электромагнитному каналу;

22. Визуальное снятие с монитора и принтера;

23. Наводки на линии коммуникаций и посторонние проводники;

24. Утечка через линии связи;

25. Утечка по цепям заземления;

26. Утечка по сети электрочасов;

27. Утечка по трансляционной сети и громкоговорящей связи;

28. Утечка по охранно-пожарной сигнализации;

29. Утечка по сети электропитания;

30. Утечка по сети отопления, газо- и водоснабжения.