- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 4

- •Глава 4

- •Глава 4

- •Глава 4

- •Глава 4

- •Глава 4

- •Глава 4

- •Глава 4

- •Глава 4

- •Глава 4

- •Глава 4

- •Глава 5

- •Глава 5

- •Глава 5

- •Глава 5

- •Глава 5

- •Глава 5

- •Глава 1. Характеристика технических каналов утечки

- •Глава 2. Средства обнаружения каналов утечки

- •Глава 3. Организация инженерно-технической защиты

- •Глава 4. Методы и средства защиты информации............................159

- •Глава 5. Мероприятия по выявлению каналов утечки

Глава 4

![]()

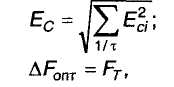

(4.12)

![]()

Левая часть уравнения зоны представляет собой уровень нормированного сигнала, т.е.

(4.13)

Правую часть уравнения зоны можно построить в виде единой номограммы, приведенной в методических материалах.

Для квазиоптимального приемника уровень опасного сигнала на его входе определяется следующим образом:

(4.14)

где Ес/ - уровень гармоник тест-сигнала.

Для практической работы аналитическое выражение для расчета зоны R2c помощью номограммы выглядит следующим образом:

(4.15)

где Кп - коэффициент нормировки сигнала с параллельным кодом; К^-коэффициент формы кодирования сигналов; «#„ - коэффициент отличия поля от принятого в номограмме для разных значений d

Для вычисления Я2 необходимо рассчитать по вышеприведенной формуле нормированное значение сигнала по результатам измерения для соответствующей частоты и определить по номограмме значение частной зоны. Из всех полученных частных зон выбрать максимальное, которое соответствует Я2.

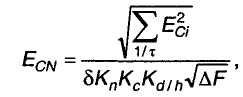

Для объектов СВТ 1-й категории (оптимальная фильтрация) на границе Я2 должно выполняться следующее неравенство:

![]()

(4.16)

где К = KcKnKaJKD; КЬО—>Я) - функция стандартного ослабления поля.

198

______Методы и средства защиты информации______

Данное уравнение зоны решается графоаналитическим методом или на ПЭВМ.

Организация защиты ПЭВМ от несанкционированного доступа

В настоящее время в связи с бурным развитием средств вычислительной техники и появлением новых информационных технологий появилось новое направление добывания категорированной информации, тесно связанное с компьютерной преступностью и несанкционированным доступом (НСД) к информации ограниченного пользования. Развитие локальных и глобальных компьютерных сетей привело к необходимости закрытия несанкционированного доступа к информации, хранящейся в автоматизированных системах.

Целями защиты информации являются: предотвращение ущерба, возникновение которого возможно в результате утери (хищения, утраты, искажения, подделки) информации в любом ее проявлении.

Любое современное предприятие не может сегодня успешно функционировать без создания надежной системы защиты своей информации, включающей не только организационно-нормативные меры, но и технические программно-аппаратные средства, организации контроля безопасности информации при ее обработке, хранении и передаче в автоматизированных системах (АС).

Практика организации защиты информации от несанкционированного доступа при ее обработке и хранении в автоматизированных системах должна учитывать следующие принципы и правила обеспечения безопасности информации:

1. Соответствие уровня безопасности информации законодательным положениям и нормативным требованиям по охране сведений, подлежащих защите по действующему законодательству, в т.ч. выбор класса защищенности АС в соответствии с особенностями обработки информации (технология обработки, конкретные условия эксплуатации АС) и уровнем ее конфиденциальности.

2. Выявление конфиденциальной (защищаемой) информации и ее документальное оформление в виде перечня сведений, подлежащих защите, его своевременная корректировка.

3. Наиболее важные решения по защите информации должны приниматься руководством предприятия или владельцем АС.

4. Определение порядка установления уровня полномочий пользователей, а также круга лиц, которым это право предоставлено (администраторы информационной безопасности).

5. Установление и оформление правил разграничения доступа

(ПРД), т.е. совокупности правил, регламентирующих права доступа субъектов доступа к объектам доступа.

6. Установление личной ответственности пользователей за поддержание уровня защищенности АС при обработке сведений, подлежащих защите.

7. Обеспечение физической охраны объекта, на котором расположена защищаемая АС (территория, здания, помещения, хранилища информационных носителей), путем установления соответствующих постов, технических средств охраны или любыми другими способами, предотвращающими или существенно затрудняющими хищение средств вычислительной техники (СВТ), информационных носителей,^ также НСД к СВТ и линиям связи.

8. Организация службы безопасности информации (ответственные лица, администратор ИБ), осуществляющей учет, хранение и выдачу информационных носителей, паролей, ключей, ведение служебной информации СЗИ НСД (генерацию паролей, ключей, сопровождение правил разграничения доступа), приемку включаемых в АС новых программных средств, а также контроль за ходом технологического процесса обработки конфиденциальной информации и т.д.

9. Планомерный и оперативный контроль уровня безопасности защищаемой информации согласно применяемых руководящих документов по безопасности информации, в т.ч. проверка защитных функций средств защиты информации.

Средства защиты информации должны иметь сертификат, удостоверяющий их соответствие требованиям по безопасности информации.

Анализ опыта работ, связанных с обработкой и хранением информации с использованием средств вычислительной техники, позволил сделать выводы и обобщить перечень возможных угроз информации. Условно их можно разделить на три вида:

• нарушение конфиденциальности информации;

• нарушение целостности информации;

• нарушение доступности информации.

Исходя из этого и строится система защиты автоматизированных систем и ПЭВМ от несанкционированного доступа.

Построение системы защиты

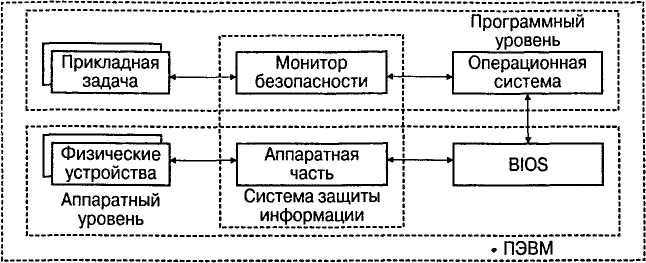

Построение системы защиты на базе программно-аппаратного комплекса средств защиты информации от НСД и ее взаимодействие с программно-аппаратным обеспечением ПЭВМ в общем виде приведены на рис. 4.13.

Рис. 4.13. Построение системы защиты на базе программно-аппаратного

комплекса

Защита информации с использованием аппаратных и программных средств комплекса защиты от НСД основана на обработке событий, возникающих при обращении прикладных программ или системного программного обеспечения (ПО) к ресурсам ПЭВМ. При этом средства комплекса перехватывают соответствующие программные и/или аппаратные прерывания (запросы на выполнение операций к аппаратным и/или программным ресурсам ПЭВМ). В случае возникновения контролируемого события (запрос прерывания), производится анализ запроса, и в зависимости от соответствия полномочий субъекта доступа (его прикладной задачи), установленных администратором безопасности ПРД, либо разрешают, либо запрещают обработку этих прерываний.

В общем случае система защиты состоит из собственно средств защиты от несанкционированной загрузки ОС и средств разграничения доступа к информационным ресурсам, которые условно можно представить в виде четырех взаимодействующих между собой подсистем защиты информации (рис. 4.14).

Подсистема управления доступом

Подсистема управления доступом предназначена для защиты ПЭВМ от посторонних пользователей, управления доступом к объектам доступа и организации совместного их использования зарегистрированными пользователями в соответствии с установленными правилами разграничения доступа.

Под посторонними пользователями понимаются все лица, не зарегистрированные в системе (не имеющие зарегистрированного в конкретной ПЭВМ персонального идентификатора). Защита от посто-

Программно-аппаратный комплекс средств защиты информации от НСД

Подсистема Подсистема Подсистема Подсистема управления регистрации контроля криптозащиты доступом и учета целостности *

Рис. 4.14. Подсистемы защиты информации

ронних пользователей обеспечивается процедурами идентификации (сравнение предъявленного идентификатора с перечнем зарегистрированных на ПЭВМ) и аутентификации (подтверждение подлинности), которая обычно осуществляется путем ввода пароля определенной длины. Для идентификации пользователей в комплексах защиты от НСД наиболее часто используются персональные идентификаторы типа Touch Memory (Ibutton) DS 199X, отличающиеся высокой надежностью, уникальностью, наличием быстродействующей памяти, удобством пользования, приемлемыми массогабаритными характеристиками и низкой ценой.

В комплексах защиты от НСД могут быть реализованы два принципа управления доступом к защищаемым ресурсам: дискреционный и мандатный.

Дискреционный принцип управления доступом. Каждому зарегистрированному пользователю устанавливаются права доступа по принципу присвоения заданных характеристик доступа каждой паре «субъект-объект», которые прописываются в ПРД. При запросе пользователя на доступ обеспечивается однозначное трактование установленных ПРД и в зависимости от уровня полномочий пользователя разрешается или запрещается запрошенный тип доступа.

Данный вариант управления доступом позволяет для любого пользователя системы создать изолированную программную среду (ИПС), т.е. ограничить его возможности по запуску программ, указав в качестве разрешенных к запуску только те программы, которые действительно необходимы для выполнения пользователем своих служебных обязанностей. Таким образом, программы, не входящие в этот список, пользователь запустить не сможет.

Мандатный принцип управления доступом. Принцип управления доступом к ресурсам ПЭВМ (аппаратным и программным), основанный на сопоставлении уровня конфиденциальности, присваиваемого каждому ресурсу, и полномочиях конкретного зарегистрированного пользователя по доступу к ресурсам ПЭВМ с заданным уровнем конфиденциальности.

Для организации мандатного управления доступом, для каждого пользователя системы устанавливается некоторый уровень допуска к конфиденциальной информации, а каждому ресурсу (каталоги, файлы, аппаратные средства) присваивается так называемая метка конфиденциальности.

При этом разграничение доступа к конфиденциальным каталогам и файлам осуществляется путем сравнения уровня допуска пользователя и метки конфиденциальности ресурса и принятии решения о предоставлении или не предоставлении доступа к ресурсу.

Подсистема регистрации и учета

Подсистема регистрации и учета предназначена для регистрации в системном журнале, представляющем собой специальный файл, размещаемый на жестком диске ПЭВМ, различных событий, происходящих при работе ПЭВМ. При регистрации событий в системном журнале регистрируются:

• дата и время события;

• имя и идентификатор пользователя, осуществляющего регистрируемое действие;

• действия пользователя (сведения о входе/выходе пользователя в/из системы, запусках программ, событиях НСД, изменении полномочий и др.). Доступ к системному журналу возможен только администратору ИБ (супервизору). События, регистрируемые в системном журнале, определяются администратором СЗИ.

Эта подсистема также реализует механизм обнуления освобождаемых областей памяти.

Подсистема обеспечения целостности

Подсистема обеспечения целостности предназначена для исключения несанкционированных модификаций (как случайных, так и злоумышленных) программной и аппаратной среды ПЭВМ, в том числе программных средств комплекса и обрабатываемой информации, обеспечивая при этом защиту ПЭВМ от внедрения программных закладок и вирусов. В программно-аппаратных комплексах систем защиты информации (ПАКСЗИ) от НСД это обычно реализуется:

203