- •1. Обработка геопространственных данных

- •1.1 Дискретная математика и анализ данных

- •1.1.1 Множества, подмножества и операции над ними. Логические переменные и операции над ними. Описание операций над множествами с помощью логических операций.

- •1.1.2 Отношения на множествах. Основные понятия и определения. Однородные отношения. Отношения эквивалентности и порядка. Отношения на базах данных. Замыкание отношения.

- •1.1.3 Основные понятия и определения теории графов. Маршруты, циклы, связность. Виды графов и операции над графами. Орграфы и бинарные отношения. Деревья.

- •1.1.4 Линейные отображения и преобразования. Ортогональные (унитарные) и самосопряженные линейные преобразования. Свойства преобразований ( ). Сингулярное разложение матриц.

- •1.1.5 Модели измерений. Фундаментальная система измерений и их решения. Анализ ошибок измерений.

- •1.1.6 Операторные уравнения. Нахождение псевдорешения. Обусловленность слау.

- •1.1.7 Общий подход к приближению функций. Интерполяция по Лагранжу. Метод Ньютона для разделенных разностей. Интерполяция сплайнами.

- •1.1.8 Аппроксимация функций по методу наименьших квадратов.

- •1.1.9 Разложение функции в ряд Фурье. Преобразование Фурье.

- •1.1.10 Линейные физические системы. Их описание через интеграл свертки.

- •1.1.11 Основы математической статистики. Оценка математического ожидания, дисперсии, коэффициента корреляции.

- •1.1.12 Случайные процессы и их описания.

- •1.1.13 Стационарные и эргодические случайные процессы и их характеристики.

- •1.2 Дистанционное зондирование Земли

- •1.2.1 Разрешающая способность аэрофотоизображений. Функция передачи изображения аэрофотоснимка.

- •1.2.2 Радоилокационные методы и системы дзз.

- •1.2.3 Сканерные методы съёмки местности. Сканерные съёмочные системы ипрз.

- •1.3 Геоинформационые системы

- •1.3.1 Геоинформационная система. Определение термина.

- •1.3.2 Аппаратные средства гис.

- •2. Современные методы и технологии защиты информации

- •2.1 Криптографическая защита информации

- •2.1.1 Основные понятия и определения криптографии. Классификация криптографических систем, примеры.

- •Симметричные:

- •Асимметричные:

- •2.1.2 Симметричные криптосистемы. Пример применения симметричных криптосистем. Примеры симметричных алгоритмов шифрования.

- •4. Блочные шифры.

- •2.1.3 Ассиметричные криптосистемы. Применение ассиметричных криптосистем. Примеры ассиметричных алгоритмов шифрования.

- •2.1.4 Криптографические протоколы. Основные понятия. Примеры криптографических протоколов.

- •2.1.5 Области применения криптографических методов защиты информации.

- •2.2 Защита информационных процессов в компьютерных системах

- •2.2.1 Определение компьютерных систем. Предмет и объект защиты. Понятие информации. Ценность информации.

- •2.2.2 Угрозы безопасности информации в компьютерных системах. Каналы утечки информации. Случайные и преднамеренные угрозы. Методы противодействия.

- •2.2.3 Угрозы компьютерным сетям. Способы противодействия и выявление атак. Построение надёжных вычислительных сетей.

- •2.2.4 Угрозы программному обеспечению. Защита по. Методы исследования по. Противодействие взлому программного обеспечения.

- •2.3 Теория информационной безопасности и методы защиты нформации

- •2.3.1 Современная концепция информационной безопасности.

- •2.3.2 Классификация конфиденциальной информации по видам тайны и степени конфиденциальности.

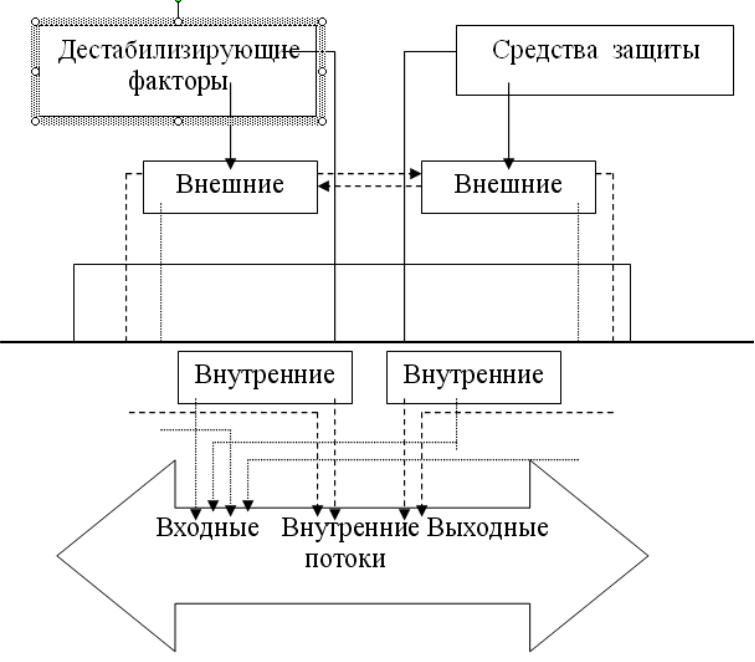

- •2.3.3 Источники виды и методы дестабилизирующего воздействия на защищаемую информацию.

- •2.3.4 Классификация и общие характеристики научных методов обработки данных в области информационной безопасности.

- •2.3.5 Уязвимость информации, анализ и управление рисками при организации информационной безопасности.

- •2.3.6 Базовые стандарты обеспечения информационной безопасности.

- •2.3.7 Методологические основы построения систем защиты информации

- •2.3.8 Оценка надёжности безопасности информационных систем и ресурсов.

- •2.4 Правовая защита информации.

- •2.4.1 Назначение и структура правового обеспечения защиты информацию

- •2.4.2 Правовые основы деятельности подразделений защиты информации

- •2.4.3 Основные законодательные акты, правовые нормы и положения.

- •2.4.4 Правовое регулирование взаимоотношений администрации и персонала в области защиты информации.

- •2.4.5 Правовые проблемы с защитой прав обладателей собственности на информацию и распоряжением информацией.

- •Глава 3. Пользование информационными ресурсами

- •2.5 Организационная защита информации

- •2.5.1 Принципы, силы и средства организационной защиты информации.

- •2.5.2 Организация подготовки и проведения совещаний и заседаний по конфидециальным вопросам.

- •2.5.3 Организация аналитической работы по предупреждению утечки конфиденциальной информации.

- •2.5.4 Направления и методы работы с персоналом, обладающим конфиденциальной информацией.

- •2.6 Защита и обработка конфиденциальных документов

- •2.6.1 Организация процесса подготовки и издания конфиденциальных документов.

- •2.6.2 Организация защищенного документооборота. Порядок рассмотрения и исполнения конфиденциальных документов.

- •2.6.3 Проверки наличия конфиденциальных документов.

- •2.6.4 Порядок подготовки к передаче и передача конфиденциальных документов в ведомственный архив.

- •2.6.5 Организация учета конфиденциальных документов.

- •2.6.6 Организация конфиденциального делопроизводства. Система доступа к конфиденциальным документам.

- •2.6.7 Классификация и систематизация конфиденциальных документов

- •2.7 Инженерно-техническая защита информации

- •2.7.1 Виды информации, демаскирующие признаки объектов защиты, источники и носители информации, защищаемой техническими средствами.

- •2.7.2 Классификация и структура технических каналов утечки информации; основные способы и принципы работы средств наблюдения объектов.

- •2.7.3 Системный подход к инженерно-технической защите информации.

- •2.7.4 Принципы моделирования объектов защиты и технических каналов утечки информации.

- •2.7.5 Способы и принципы работы средств защиты информации от наблюдения, подслушивания и перехвата.

- •2.8 Программно-аппаратная защита информации

- •2.8.1 Программные и аппаратные средства защиты информации.

- •2.8.2 Системы обнаружения атак. Особенности сетевых систем обнаружения атак.

- •2.8.3 Системы обнаружения атак. Особенности систем обнаружения атак на уровне узла.

- •2.8.4 Электронная цифровая подпись (эцп)

- •2.8.5 Вредоносный код. Защита от вредоносного кода.

- •2.8.6 Компьютерные вирусы как особый класс разрушающих программных воздействий (рпв). Классификация и методы противодействия.

- •2.8.7 Методы и средства ограничения доступа к компонентам эвм.

- •2.9 Комплексная система защита информации на предприятии

- •2.9.1 Комплексная система обеспечения иб.

- •2.9.2 Комплексная защита безопасности компьютерных систем обработки данных.

- •2.9.3 Корпоративные и интегральные методы и средства ксзи.

- •2.9.4 Аудит и проектирование ксзи.

- •2.9.5 Организация ксзи на предприятии.

- •2.9.6 Интеллектуализация ксзи.

- •2.9.7 Оценка надёжности безопасности ксзи.

- •2.9.8 Планирование бюджета на ксзи.

- •2.10 История и современная система защиты информации в России

- •2.10.1 Формирование системы защиты информации в ссср в 20-е гг.

- •2.10.2 Правовые основы защиты информации в Российской империи в XIX в.

- •2.10.3 Совершенствование системы защиты информации в ссср в 50-60 - е гг.

- •2.10.4 Организация защиты коммерческой тайны в Российской империи в XIX в.

- •2.10.5 Совершенствование системы защиты информации в ссср в 70 – 80 е гг.

- •2.10.6 Реорганизации органов защиты информации в рф в современных условиях, их причины и значение.

- •2.10.7 Современная система органов защиты информации.

- •2.10.8 Совершенствование законодательства по вопросам предупреждения шпионажа и разглашения государственной тайны в Российской империи в XX в.

- •2.11 Системы защиты информации в ведущих зарубежных странах

- •2.11.1 Организация системы защиты информации в Великобритании.

- •2.11.2 Организация системы защиты информации в Германии и Франции.

- •Раздел 2 особенной части Уголовного кодекса фрг “измена Родине и угроза внешней безопасности“ включает две группы составов преступлений:

- •2.12 Организация и управление службой защиты информации

- •2.12.1 Место и роль службы защиты информации в системе защиты информации.

- •2.12.2 Организационные основы и принципы деятельности службы.

- •2.12.3 Принципы, методы и технология управления службой.

- •3. Экология и бжд

- •3.1. Экология

- •3.1.1 Биосфера и её основные характеристики.

- •3.1.2 Живое вещество планеты, его свойства.

- •3.1.3 Основы учения в.И. Вернадского о ноосфере.

- •3.1.4 Принципы функционирования экосистем, их значение для поддержания динамического равновесия.

- •3.1.5 Сущность и содержание «парникового эффекта».

- •3.1.6 Киотский протокол, перспективы его реализации.

- •3.1.7 Кислотные дожди и их воздействие на окружающую среду.

- •3.1.8 Разрушение озонового слоя, образование «озоновых дыр».

- •3.2 Безопасность жизнедеятельности

- •3.2.1 Опасные и вредные факторы окружающей среды, их взаимосвязь и взаимообусловленность.

- •3.2.2 Чрезвычайные ситуации природного и техногенного характера, их классификация.

- •3.2.3 Основные положения федерального закона «о защите населения и территорий от чрезвычайных ситуаций природного и техногенного характера».

- •Глава I. Общие положения

- •Глава II. Полномочия органов государственной власти рф, органов государственной власти субъектов рф и омсу в области защиты населения и территорий от чс

- •Глава III. Государственное управление в области защиты населения и территорий от чс

- •Глава IV. Права и обязанности граждан рф в области защиты населения и территорий от чс и социальная защита пострадавших

- •Глава V. Подготовка населения в области защиты от чс

- •Глава VI. Порядок финансового и материального обеспечения мероприятий по защите населения и территорий от чс

- •Глава VII. Государственная экспертиза, надзор и контроль в области защиты населения и территорий от чс

- •Глава VIII. Международные договоры рф в области защиты населения и территорий от чс

- •Глава IX. Заключительные положения

- •3.2.4 Система подготовки населения рф к защите от чс.

- •4 Экономика

- •4.1 Экономика и организация производства

- •4.1.1 Понятие организации, ее жизненный цикл, общие характеристики.

- •4.1.2 Старая и новая системы взглядов на управление.

- •4.1.3 Менеджер как основная фигура менеджмента. Концепции лидерства, роли и стили руководителей.

- •4.1.4 Основные функции менеджмента (организация, планирование, организация персонала).

- •4.1.5 Основные элементы внешней и внутренней среды.

- •4.1.6 Цели и задачи в системе современного менеджмента (миссия организации, понятие «цели» и понятие «задачи», «дерево цели»).

- •4.1.7 Организационные структуры органов управления фирмой (линейная, линейно-штабная, функциональная, матричная, дивизиональная).

- •4.1.8 Новые организационные формы в структуре экономики России (группы, союзы, корпорации).

- •4.1.9 Организационно-правовые формы юридических лиц.

- •4.1.10 Микро и макроэкономика. Предприятие и фирма.

- •4.1.11 Акционерные общества и объединения предприятий.

- •4.1.12 Активы предприятия (материальные и нематериальные). Финансовые отношения предприятия.

- •4.1.13 Определение основных и оборотных фондов, основные показатели уровня использования основных фондов.

- •4.1.14 Экономико-математические методы (основные понятия, определение, классификация).

- •4.1.15 Издержки условно-постоянные и условно-переменные.

- •4.1.16 Себестоимость (понятие, структура). Основные и накладные расходы. Затраты прямые и косвенные.

- •4.1.17 Ценообразование, функции и виды цен.

- •4.1.18 Прибыль и рентабельность. Процесс получения чистой прибыли.

- •4.1.19 Налоги, сборы, акцизы, пошлины.

- •4.1.20 Понятие износа основных фондов. Задача амортизации. Методы расчета амортизации.

- •4.1.21 Основные аспекты космической деятельности и международные организации по космосу.

- •4.1.22 Специфика космических исследований и их текущее состояние.

- •4.1.23 Структура Росавиакосмоса. Роль ран в организации космической деятельности.

- •4.1.24 Ракета-носители России. Космодромы России и мира.

- •4.1.25 Задачи и обобщенные структуры командно-измерительного комплекса, центра управления полетом, командно-измерительного пункта.

- •4.1.26 Организация космической деятельности в сша.

- •4.1.27 Основополагающие документы по космическому праву.

2.9.7 Оценка надёжности безопасности ксзи.

Поскольку любая СЗИ не дает гарантии полной ЗИ, то необходимость обеспечить ЗИ на уровне, при котором добыть её незаконными методами было бы дороже, чем получить из легальных источников.

Этапы экономической оценки:

оценка стоимости информации

оценка ущерба

оценка стоимости мер по ЗИ

Трудности при оценке информации:

недостаточное знание процессов (природных) СЗИ

ограниченные возможности техники

Основной метод оценки информации - метод экспертных оценок.

Оценка ущерба - всегда вероятностные показатели, которые фактически сводятся к оценке рисков безопасности информации.

Рекомендуется выделить 3 типа рисков:

организационный

технический

риски обусловленные несовершенной инфраструктурой.

Оценка стоимости мер по ЗИ является наиболее простым и необходимом этапом. Он сводится к оценке затрат на организацию мер по ЗИ.

Методика оценки потенциально возможных угроз ЗИ

Методики оценки по методологии IBM.

В общем случае эта методика сводится к оценке двух взаимосвязанных показателей:

вероятность возникновения угрозы

величина ущерба от реализации этой угрозы

,

где

,

где

– ущерб i-той

угрозы,

- оценка вероятности появления угрозы,

- показатель ущерба.

– ущерб i-той

угрозы,

- оценка вероятности появления угрозы,

- показатель ущерба.

Целью оценки является выработка необходимых мероприятий по борьбе с угрозами безопасности информации. Теоретическое исследование и практический опыт показывает, что определение точных количественных оценок возможного ущерба, как правило невозможна.

Оценка эффективности мероприятий по защите информации

Модель

представляет собой множество показателей:

.

.

Техническими показателями могут быть:

вероятность преодоления системы защиты

,

за время

,

за время

вероятность доставки единой информации

за время

за время

Показатели эффективности СЗИ определяется:

назначение методики

технологии оценки эффективности

целевым назначением мер

Требуемые показатели эффективности должны выбираться:

с учётом задач решаемых в процессе анализа

желательно, чтобы показатели эффективности могли принимать абсолютное значение

желательно, чтобы показатели могли измеряться в относительных единицах

Перечень некоторых показателей защищенности информационных систем:

доверительное управление доступом

мандатное управление доступом

показатель очистки памяти

«изоляция модулей»

маркировка ресурсов

маркеры ограничения доступа

идентификация и аутентификация

целостность СЗИ

Методика оценки уровня защищенности объекта информационной системы

Данный вопрос будет рассмотрен на основе методики предложенной С. Макейнила. Суть сводится к заполнению матрицы защищенности системы. Каждая ячейка матрицы заполняется двумя значениями:

-

серьезная угроза при неодыкватной

защите

-

серьезная угроза при неодыкватной

защите -

потенциальная катастрофическая угроза

-

потенциальная катастрофическая угроза

Матрица Макейнила может содержать следующие записи (строки):

местоположение объекта и физическая безопасность

выявление факта проникновения

контроль доступа

условия окруженной среды

противопожарная безопасность

угроза затопления

план действия в случае ЧС

Основной показатель эффективности

В качестве основного показателя выбирается показатель действительности - вероятность отсутствия нарушений, защищенности информации в контролируемой СЗИ.

,

где

– вероятность нарушения СЗИ,

-

множество характеристик качества

функционирования СЗИ,

- заданное время,

- множество внешних факторов воздействия

на СЗИ

,

где

– вероятность нарушения СЗИ,

-

множество характеристик качества

функционирования СЗИ,

- заданное время,

- множество внешних факторов воздействия

на СЗИ

Методы и модели оценки уязвимости информации

Уязвимость информации – событие, возникающее в результате такого сочетания обстоятельств, когда в силу каких-то причин, используемые средства защиты не в состоянии оказать достаточного противодействия проявлению дестабилизирующих факторов и нежелательных их воздействий на защищаемую информацию.

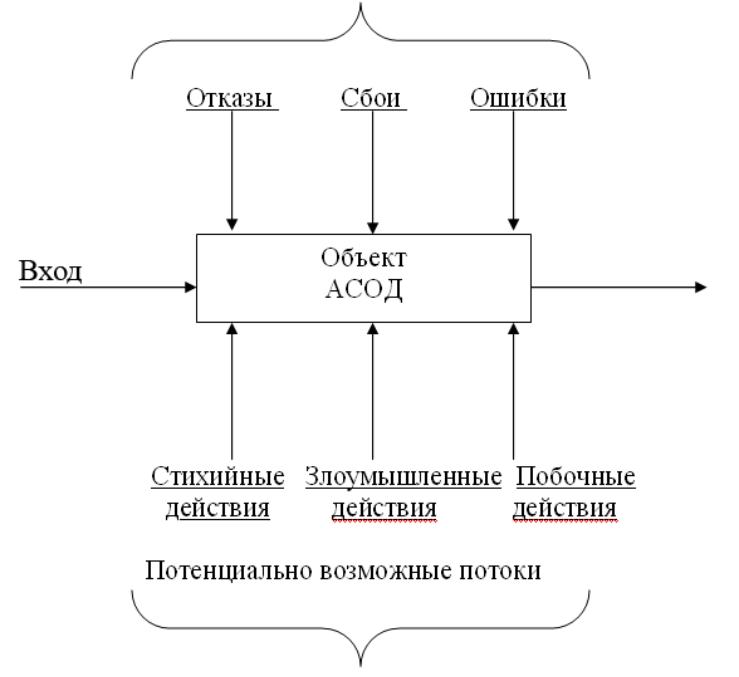

Общая модель воздействия на информацию:

Данная модель детализируется при изучении конкретных уязвимостей: нарушение физической или логической целостности, несанкционированное получение, несанкционированное размножение.

Модель процесса нарушения физической целостности:

Подходы к оценке уязвимости информации: эмпирический (основывается на человеческом опыте), теоретический, эмпирико-теоретический.

Методика оценки угроз информации. Порядок проведения работ.

Объектом исследования является социотехническая система (объект информации) под которой понимается совокупность следующих систем:

люди (биосоциальные системы)

автоматизированные системы на базе вычислительной техники

системы связи и передачи данных, отображения и размножения с помещениями, в которых они расположены

секретные помещения

Целью исследования является оценка безопасности объекта информации, осуществляется на основании анализа объекта путем определения:

границ возможного распространения сообщения по КУИ

вероятности синтаксич. и семантических ошибок в сообщениях

интервал

времени нормального функционирования

системы

интервал

времени нормального функционирования

системы

Порядок выполнения работ:

анализ объекта исследования с занесением результатов в БД оценки КУИ

анализ полученных результатов

оценка защищенности объекта

коррекции создания в случае необходимости структуры, элементов структуры, отвечающих за безопасность функционирования социо-технич системы

оценка безопасности объекта после проведения коррекции

Анализ оценки угроз информации

Анализ объекта исследования заключается в определении и анализе исходных данных, необходимых для построения модели поведения объекта информации.

Этапы анализа:

Общее описание объекта информации;

Формирование целей объекта информации;

Определение функций и задач системы;

Определение задачи безопасности социотехнической системы;

Формирование ограничений, накладываемых на систему;

Выявление структуры объекта;

Составление плана объекта информации (плана помещений или самого объекта);

Создание перечня технических средств в помещении;

Создание детальной характеристики исследуемых помещений;

Документирование технологии обработки информации;

Выявление прямых носителей сообщения;

Выявление косвенных носителей сообщений и возможных каналов утечки;

Анализ условий, при которых возможно информационное воздействие на каждый из выявленных прямых носителей;

Выявление вероятности ошибки;

Определение зоны возможного распределения сообщений при утечке.

На втором этапе необходима четкая формализация целей существования самой системы.