Конфигурирование маршрутизаторов Cisco - Аллан Леинванд, Брюс Пински

.pdfКак упоминалось в этой главе ранее, активация маршрутизации по протоколу 1Р> осуществляется с помощью команды глобального конфигурирования ipx routing После активации обработки по протоколу IPX маршрутизатор строит таблицу, используемую в процессе маршрутизации. По умолчанию после того, как интерфейс локальной или глобальной сети конфигурируется IPX-адресом, и он переводится в рабочее состояние, сетевой IPX-адрес этого интерфейса помещается в таблицу маршрутизации. В таблицу маршрутизации помещаются данные по всем активным интерфейсам, подключенным к маршрутизатору. Если в сети находится только один маршрутизатор, то он обладает информацией обо всех подключенных к нему IPX сетях, и нет необходимости в конфигурировании статической или динамически маршрутизации. Только когда сеть содержит несколько маршрутизаторов, необходимы записи в таблицу статической или динамической маршрутизации.

Чтобы просмотреть таблицу IPX-маршрутизации, можно воспользоваться командой ОС IOS режима EXEC show ipx route. Если ввести эту команду без указания параметров, она покажет содержание всей таблицы IPX-маршрутизации. В пример ниже представлен результат для маршрутизатора сети компании ZIP SF-2, который имеет только подключенные и находящиеся в активном состоянии интерфейсы, и дополнительных записей в таблице маршрутизации нет:

SF-2#show ipx route

Codes: С - Connected primary network с - Connected secondary network

|

S - Static F - Floating static L - Local (internal) W - IPXWAN R - RIP E - |

||

|

EIGRP N - NLSP X - External A - Aggregate s - seconds u - uses U - Per-user |

||

|

static |

|

|

|

3 Total IPX routes. Up to 1 parallel paths and 16 hops allowed. |

||

No default route known. |

FdO |

||

С |

10 |

(NOVELL-FDDI) |

|

С |

150 |

(NOVELL-ETHER) |

Etl |

С200 (NOVELL-ETHER) EtO

Команда show ipx route предоставляет администратору сети полезные данные является ключевым инструментом для определения путей, которыми проходят IP" пакеты по сети. По своей

форме результат исполнения этой команды подобен результату исполнения рассмотренной в главе 4 команды show ip route, которая показывает содержание таблицы IP-маршрутизации.

Первый раздел выводимого результата представляет собой легенду первого столб таблицы. Он говорит о том, откуда были получены данные о маршруте. Каждая трех последних строк в этой таблице IPX-маршрутизации показывает один маршрут до IPX-сети, способ получения данных о нем, метод инкапсуляции пакетов локальной сети в протоколе IPX и название интерфейса, связанного с маршрутом. Буква "С' первом столбце свидетельствует о том, что все три маршрута известны из активных подключенных первичных IPX-сетей. Команда show ipx route будет рассмотрен; разделе "Проверка конфигурации IPX-маршрутизации".

Конфигурирование статической маршрутизации

В главе 4 рассматривались различные причины использования статических ] маршрутов. То же относится и к статическим IPX-маршрутам. Для конфигурировав статических IPX- маршрутов в таблице IPX-маршрутизации можно использовать команду глобального конфигурирования ipx route.

Проверка конфигурации IPX-маршрутизации

Как отмечалось ранее, командой для проверки конфигурации IPX-маршрутизации является команда ОС IOS режима EXEC show ipx route. В данном разделе будут рассмотрены и другие команды, которые помогают в верификации и управлении конфигурацией таблицы IPX- маршрутизации.

Команда show ip route является инструментом, который используется для просмотра состояния таблицы IPX-маршрутизации. Сконфигурированы ли статические маршруты или работают протоколы динамической маршрутизации, эта команда показывает, есть ли в маршрутизаторе те маршруты, которые были сконфигурированы или, как ожидается, будут

231

определены в процессе обучения. Протоколы динамической IPX-маршрутизации рассматриваются в следующем разделе. Ниже приводится выдержка из результата исполнения команды show ip route на маршрутизаторе компании ZIP SF-2:

SF-2#show ipx route |

|

||

Codes: |

С - Connected primary network - Connected secondary network |

||

|

S - Static F - Floating static L - Local (internal) W - IPXWAN R - RIP |

||

|

E - EIGRP N - NLSP |

X - External A - Aggregate, s -seconds u - uses |

|

|

4 Total IPX routes. Up to 1 parallel paths and 16 hops allowed. |

||

No default route known. |

FdO |

||

С |

10 |

(NOVELL-FDDI) |

|

С |

150 |

(NOVELL-ETHER) |

Etl |

С |

200 |

(NOVELL-ETHER) |

EtO |

R 100 [02/01] via 100.0000.Ic2c.23bb, 19s, FdO

Из показанного выше видно, что есть маршруты к IPX-сетям, непосредственно подключенным к маршрутизатору SF-2, и маршрут к IPX-сети 100, данные о котором были динамически получены через протокол IPX RIP от маршрутизатора SF-1.

Точно так же, как при использовании команды show ip route, задав номер сети, с помощью команды show ipx route можно посмотреть конкретный маршрут, используя привилегированную команду режима EXEC clear ipx route, можно удалять IPX-маршруты из таблицы маршрутизации. При выполнении отладочных работ можно воспользоваться этой командой, чтобы удалить маршрут, а затем с помощью команды show ipx route проверить, обучится ли маршрутизатор этому маршруту.

Конфигурирование протоколов маршрутизации, работающих с протоколом IPX

В главе 4 уже обсуждались моменты, которые следует учитывать при выборе протокола динамической маршрутизации.

•Топология сети.

•Формирование сводных адресов и маршрутов.

•Скорость сходимости.

•Критерии отбора маршрутов.

•Масштабируемость (расширяемость).

• |

Легкость внедрения. |

! |

|

||

• |

Средства защиты. |

|

ОС IOS позволяет работать с несколькими протоколами динамической IPX-маршрутизации. Выбирая оптимальный протокол для сети, следует учитывать приведенные выше критерии.

Однако, прежде чем углубиться в изучение отдельных протоколов динамической маршрутизации, следует рассмотреть протокол SAP, который является динамическим протоколом служб и неразрывно связан с протоколами динамической IPX-маршрутизации. После протокола SAP будут рассмотрены протоколы динамической IPX-маршрутизации IPX RIP, NLSP и IPX EIGRP.

Протокол SAP

Протокол объявлений услуг (Service Advertisement Protocol — SAP) является закрытым протоколом компании Novell, который осуществляет объявление сервисов ОС NetWare в IPX- сети. Сервис представляет собой ресурс, например, сервис по работе с файлами или услуги печати, которыми может захотеть воспользоваться IPX-клиент. Всем услугам присвоен тип, который выражается шестнадцатеричным числом. Некоторые типы заданы компанией Novell, тогда как номера других присвоены поставщиками этих услуг для ОС NetWare. Например, SAP тип 4 является стандартным типом сервиса работы с файлами ОС NetWare, SAP тип 7 — стандартный тип сервиса для принтеров.

232

По умолчанию серверы, работающие с ОС NetWare, делают широковещательную рассылку SAP-пакетов каждые 60 секунд, объявляя об известных услугах. Каждый работающий с ОС NetWare сервер узнает о SAP-службах во многом так же, как узнает информацию протоколов динамической маршрутизации и затем строит табличное представление этой информации, называемое SAP-таблицей.

Маршрутизаторы компании Cisco по умолчанию разрешают работу протокола SAP для всех интерфейсов, сконфигурированных под протокол IPX. SAP-таблицу маршрутизатор строит на основе информации протокола SAP, получаемой от NetWare-серверов и других маршрутизаторов. Для просмотра SAP-таблицы маршрутизатора компании Cisco используется команда ОС IOS режима EXEC show ipx servers. В примере ниже показан результат исполнения команды show ipx servers на маршрутизаторе компании ZIP SF-1:

SF-l#show ipx servers

Codes: S - Static, P - Periodic, E - EIGRP, N - NLSP, H - Holddown, + = detail 2 Total IPX Servers

Table ordering is based on routing andserver info

Type Name |

Net Address |

PortRoute Hops Itf |

||||

P |

4 |

SF-MAIN 100.0001.0002.0006:04512/01 |

1 |

EtO |

||

P |

4 |

SF-ENG |

100.0809.0001.0002:04512/01 |

1 |

EtO |

|

Этот результат говорит о том, что маршрутизатор SF-1 узнал о двух IPX-серверах, каждый из которых предлагает услугу работы с файлами (о чем свидетельствует цифра 4 в первой части имени сервера). Для каждого IPX-сервиса показывается IPX-адрес сервера, предлагающего сервис, метрику IPX-маршрута сервиса и интерфейс, на котором маршрутизатор слышит сервис. В этом примере оба сервиса идентифицированы как периодические, что означает получение информации о них через протокол SAP (который объявляет об услугах через регулярные периодические интервалы времени). Другие методы получения информации об IPX-

сервисе будут рассмотрены в последующем материале данной главы в разделах "Конфигурирование протокола NLSP" и "Конфигурирование протокола IPX EIGRP".

Точно так же, как возможны статические IPX-маршруты, существуют и статические записи в SAP-таблице. Статические записи в SAP-таблице задаются с помощью команды глобального конфигурирования ipx sap. Эти записи полезны в сетевых средах, которые используют коммутируемый или резервный коммутируемый канал.

Когда сервер или маршрутизатор сформируют SAP-таблицу, они смогут отвечать NetWare- клиентам, которые нуждаются в тех или иных услугах. Такие клиенты посылают IPX- сообщения с запросом о ближайшем сервере (так называемые сообщения IPX Get Neareast Server — GNS), пытаясь найти сервер, который может предоставить необходимые им услуги. NetWare-серверы, которые обладают такой информацией, могут ответить клиенту, давая конкретный IPX-адрес. Маршрутизаторы компании Cisco тоже могут отвечать клиентам IPX- адресом сервиса, если этот сервис прописан в SAP-таблице маршрутизатора. Если маршрутизатор компании Cisco слышит GNS-сообшение в том сегменте локальной сети, в котором, как известно, сервис существует, то он на GNS-сообщение не отвечает.

Примечание

Ближайший сервер — это сервер, который предоставляет сервис и в SAP-таблице имеет кратчайший маршрут. Если критерию удовлетворяют несколько серверов, то

маршрутизатор компании Cisco отвечает адресом сервера, которого он слышал последним. Это может привести к тому, что несколько NetWare-клиентов получат в ответе на свой GNS- запрос адрес одного и того же сервера. Подобная ситуация не выглядит оптимальной, если

в IPX-сети имеется несколько серверов, предоставляющих одинаковый сервис в целях балансировки нагрузки от запросов клиентов.

В этом случае следует воспользоваться командой глобального конфигурирования ipx gns- round-robin, которая заставляет маршрутизатор при ответах на GNS-запросы циклически двигаться по списку подходящих серверов. В следующем разделе представлена информация о фильтрации GNS-ответов, посылаемых маршрутизатором через конкретные

233

интерфейсы

Фильтры сообщений протокола SAP

ОС IOS компании Cisco позволяет администратору сети организовать фильтрацию на основе того, какие SAP-услуги устройство объявляет из своей SAP-таблицы или заносит в нее. Такая фильтрация сообщений протокола SAP широко используется в сетевых комплексах для ограничения объема входящего и исходящего трафика протокола SAP на маршрутизаторе.

Во многих IPX-сетях фильтры сообщений протокола SAP используются для снижения количества SAP-сообщений, посылаемых через интерфейсы глобальной сети, чем уменьшается нагрузка по трафику. Фильтрация же принимаемых объявлений протокола SAP может снизить количество IPX-услуг, которое маршрутизатор держит в своей оперативной памяти, и обеспечить некоторую степень защиты сети. Ограниченная защита сети достигается за счет того, что устройству, работающему под управлением ОС IOS, не разрешается предоставлять данные из SAP- таблицы по тем услугам, которые хотят оставаться "припрятанными" в IPX-сети. Дополнительная информация о фильтрации IPX-пакетов приводится в этой главе в разделе "Конфигурирование фильтрации в протоколе IPX с применением списков доступа".

Чтобы создать SAP-фильтры по IPX-адресам или типу SAP-сервиса, можно использовать команду глобального конфигурирования access-list. Фильтры сообщений протокола SAP используют списки доступа с номерами от 1000 по 1099. Аналогично спискам доступа в протоколах IP и Apple Talk, эти списки доступа позволяют использовать подстановочную или безразличную маски. Эта возможность позволяет одной командой глобального конфигурирования access-list представить сразу несколько IPX-адресов.

В приведенном ниже примере на маршрутизаторе компании ZIP в Сан-Хосе создается SAP- фильтр, который разрешает объявление услуг, предоставляемых единственным NetWare-

сервером с адресом 10. 0000.0000. a0b0:

San-Jose#configure

Configuring from terminal memory or network [terminal]?

Enter configuration commands one per line. End with CTRL+Z.

San-Jose(config)#access-list 1000 permitlO.0000.0000.аОbО

San-Jose(config)#access-list 1000 deny -1

San-Jose(config)#^Z

Примечание

При построении фильтров сообщений протокола SAP (и списков доступа протокола IPX для фильтрации пакетов, что рассматривается далее в этой главе) номер IPX-сети -1 обозначает все IPX-сети. Таким образом, в приведенном выше примере вторая строчка списка доступа 1000 запрещает все SAP-сообщения. Аналогично спискам доступа

протокола IP, в списках доступа протокола IPX последняя строка с оператором запрещения

подразумевается всегда. Показанное здесь ее явное присутствие имеет целью

проиллюстрировать применение номера IPX-сети -1.

После конфигурирования фильтра сообщений протокола SAP его необходимо наложить на определенный интерфейс устройства, работающего под управлением О< IOS. С помощью субкоманд конфигурирования интерфейса ipx input-sap-filte и ipx output-sap-filter

можно поинтерфейсно осуществлять фильтрацию сообщений протокола SAP, которые принимаются или посылаются устройством, соответственно. Наложим SAP-фильтр, использующий список доступа 1000, на все исходящие объявления протокола SAP на интерфейсе Serial 0 маршрутизатора в Сан-Хосе:

San-Jose#configure

Configuring from terminal, memory, or network [terminal]?

Enter configuration commands, one per line. End with CTRL+Z.

San-Jose(config)#interface serial 0

San-Jose(config-if)#ipx output-sap-filter 1000

234

San-Jose(config)#^Z

В качестве другого примера можно построить SAP-фильтр, который на интерфейсе

глобальной сети разрешает объявления только об услугах работы с файлами и печати ото всех серверов. В примере ниже строится SAP-фильтр, разрешающий только работу с файлами (тип 4) и печать (тип 7). Этот фильтр накладывается на исходящие объявления на интерфейсе Serial 0 маршрутизатора сети компании ZIP в Сан-Хосе:

San-Jose#configure

Configuring from terminal, memory, or network [terminal]?

Enter configuration commands, one per line. End with CTRL+Z.

San-Jose(config)#access-list 1005 permit -1 4

San-Jose(config)#access-list 1005 permit -1 7

San-Jose(config)#interface serial 0

San-Jose(config-if)#ipx output-sap-filter 1005

San-Jose(config-if)#^Z

Еще один тип SAP-фильтра разрешает или запрещает услуги ОС NetWare на основе IPX-адреса маршрутизатора. Одно из применений фильтров такого типа состоит в сокрытии всех услуг, источником которых выступает заданный маршрутизатор. Накладывает подобный SAP-фильтр маршрутизатора на заданный интерфейс команда конфигурирования интерфейса ipx router-sap- filter. В приведенном ниже примере маршрутизаторный SAP-фильтр накладывается на интерфейс FDDI О/О маршрутизатора сети компании ZIP SF-Core-1, чтобы скрыть все услуги ОС NetWare сервера технического департамента:

SF-Core-l# configure |

memory, or network |

[terminal]? |

Configuring from terminal, |

||

Enter configuration commands, |

one per line. End |

with CTRL+Z. |

SF-Core-1(config)#access-list 1001 permit aa.0207.0104.0874

SF-Core-1(config)#interface fddi 0/0

SF-Core-1(config-if)#ipx router-sap-filter 1001

SF-Core-1(config-if)#^Z

ОС IOS также позволяет на поинтерфейсной основе осуществлять фильтрацию услуг из SAP- таблицы, годящихся в качестве отклика на GNS-запросы, посылаемые NetWare-клиентами. GNS- фильтры на выходе интерфейса используются, когда надо не допустить идентификации конкретных серверов в качестве ближайших, или когда необходимо, чтобы все GNS-запросы обрабатывались конкретным сервером. В примере, приведенном ниже, для маршрутизатора SF- Core-1 задается список доступа протокола IPX, который разрешает упоминание в ответах на GNS- запросы только одного NetWare-сервера. Этот список доступа накладывается как выходной GNS- фильтр на интерфейсе FDDI О/О маршрутизатора SF-Core-1 с помощью субкоманды конфи- гурирования интерфейса ipx output-gns-filter:

SF-Core-1#configure

Configuring from terminal, memory, or network [terminal]?

Enter configuration commands, one per line. End with CTRL+Z.

SF-Core-1(config)#access-list 1010 permit aa.0207.0104.0874

SF-Core-1(config)#interface fddi 0/0

SF-Core-1(config-if)#ipx output-gns-filter 1010

SF-Core-1(config-if)#^Z

Конфигурирование протокола IPX RIP

IPX RIP является протоколом динамической маршрутизации ОС NetWare, аналогичным по функции протоколу IP RIP. Этот протокол использует метод вектора расстояния, образует и управляет таблицами IPX-маршрутизации между 1РХ-маршрутизаторами и NetWare-серверами. В главе 4 уже обсуждались протокол IP RIP и свойства протоколов маршрутизации на основе метода вектора расстояния. Протокол IPX RIP относится к классу протоколов внутренних

235

шлюзов (IGP). Для протокола IPX не существует протоколов внешних шлюзов (EGP), поскольку ОС NetWare работает всегда только во внутренних сетях предприятия и никогда —

всетях общего пользования типа Internet. Работа протокола IPX RIP разрешается на всех интерфейсах по умолчанию со вводом команды глобального конфигурирования ipx routing.

Данный протокол был первым протоколом динамической маршрутизации для IPX-сетей, и

поэтому в нем нет таких развитых технических возможностей современных протоколов динамической маршрутизации, как сведение адресов и маршрутов, скорость сходимости, критерии выбора маршрута и масштабируемость. Как будет видно далее из материала данного раздела, некоторые из этих вопросов решаются протоколами NLSP и IPX EIGRP, являющимися более современными протоколами динамической маршрутизации для протокола IPX.

Протокол IP RIP в качестве метрики маршрутизации использует счет переходов, а н протоколе IPX RIP для принятия решений о выборе маршрута применяется другая метрика, известная под названием тактов системных часов. Такт системных часов эквивалентен одной восьмой секунды.

Метрика пункта назначения в тактах системных часов измеряется путем проверки полосы пропускания на интерфейсе, необходимой для достижения этого пункта назначения. В результате исполнения команды show ip route на маршрутизаторе SF-2 маршрут до IPX-сети 100 имеет метрику в два такта системных часов и один переход, что отражено в таблице IPX-маршрутизации

ввиде записи [02/01]:

SF-2#show ipx route

Codes: С - Connected primary network, с - Connected secondary

network, S -Static, F - Floating static, L - Local (internal), W -IPXWAN, R - RIP, E - EIGRP, N - NLSP, X - External, A -Aggregate, s - seconds, u - uses

4 |

Total IPX routes. Up to 1 parallel paths and 16 hops allowed. |

No default route known. |

|

С |

10 (NOVELL-FDDI), FdO |

С |

150 (NOVELL-ETHER), Etl |

С200 (NOVELL-ETHER), EtO

R 100 [02/01] via 100.0000.Ic2c..23bb, 19s, FdO

Если количество тактов системных часов до достижения пункта назначения равно для нескольких маршрутов, присутствующих в таблице маршрутизации протокола IP) RIP, то, чтобы разорвать этот узел, маршрутизатор использует тот маршрут, у которого наименьшее количество переходов между маршрутизаторами. Как и протокол IP RIF протокол IPX RIP имеет по умолчанию максимальное количество переходов — 16. Подобно всем маршрутным протоколам, обслуживаемым ОС IOS, если таблица маршрутазации протокола IPX RIP содержит пути равной стоимости (если такты системных часов и межмаршрутизаторные переходы увязаны), то

маршрутизатор распределяет нагрузку трафика к пункту назначения между всеми имеющимися такими путями.

Примечание

По умолчанию маршрутизатор, использующий ОС IOS, не обучается нескольким параллельным IPX-путям равной стоимости до конкретного пункта назначения.

Маршрутизатор воспринимает один путь до пункта назначения и отбрасывает всю информацию об альтернативных параллельных путях равной стоимости, о чем и свидетельствует фраза из результата исполнения команды show ipx route: "Up to 1 parallel

paths and 16 hops allowed" ("Допускается не более 1 параллельного пути и 16

переходов"). Такое поведение по умолчанию основано на реализации некоторых

клиентов и услуг ОС NetWare, которые не могут обрабатывать IPX-пакеты, поступающие неупорядоченным образом. А это может иметь место, когда нагрузка распределяется между параллельными путями равной стоимости.

Чтобы разрешить маршрутизатору помещать в таблицу IPX-маршрутизации пути равной

стоимости, используется команда глобального конфигурирования ipx maximum-paths.

236

Например, команда ipx maximum-paths 2 позволяет маршрутизатору знать о двух

путях равной стоимости до данного пункта назначения. Количество путей равной стоимости, разрешаемое маршрутизатору, зависит от топологии IPX-сети.

По умолчанию маршрутизаторы компании Cisco распределяют нагрузку на попакетной основе между всеми параллельными путями равной стоимости до IPX-адреса пункта

назначения. Однако может оказаться необходимым, чтобы все пакеты для каждого уникального IPX-адреса пункта назначения проходили по одному и тому же пути, даже если существует несколько путей равной стоимости. Для активации такой функции

используется команда глобального конфигурирования ОС IDS ipx per-host-load-share.

Конфигурирование протокола NLSP

Протокол NLSP представляет собой протокол внутренних шлюзов на основе метода учета состояния канала для IPX-сетей. Этот протокол, базирующийся на протоколе "промежуточная система — промежуточная система" (IS-IS), обладает техническими характеристиками, аналогичными характеристикам других протоколов с учетом состояния канала, например OSPF. Подобно другим протоколам этого вида, он тоже поддерживает иерархическую адресацию и быструю сходимость.

Для агрегации и сведения номеров IPX-сетей протокол NLSP использует технику иерархической маршрутизации. Агрегация и сведение маршрутов полезны в больших IPX-сетях по тем же причинам, по которым они полезны в больших IP-сетях.

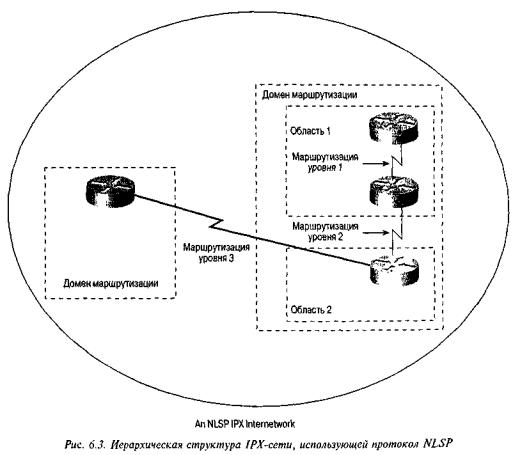

Первым уровнем маршрутизации по протоколу NLSP считается область. Областью в протоколе NLSP называется логическая группа IPX-адресов сетей; концептуально она схожа с областью в протоколе OSPF, которая представляет собой группу IP-сетей и подсетей. Таким образом, NLSP- маршрутизация уровня 1 существует в области. NLSP-обмен между областями называется маршрутизацией уровня 2. Все области с NLSP-маршрутизаторами, обменивающиеся данными в рамках маршрутизации уровня 2, могут быть объединены в иерархическую группу, называемую доменом маршрутизации. NLSP-обмен между доменами маршрутизации называется маршрутизацией уровня 3. На рис. 6.3 показана сетевая система, использующая протокол NLSP.

Протокол NLSP требует, чтобы на маршрутизаторе был сконфигурирован внутренний номер IPX- сети. Сделать это можно с помощью команды глобального конфигурирования ОС IOS ipx internal-network, что уже отмечалось ранее в разделе "Система адресации и структура адреса в протоколе IPX".

Чтобы разрешить исполнение протокола NLSP, используется команда глобального конфигурирования ОС IOS ipx router nlsp. Эта команда требует использования в качестве параметра тэга, обозначающего NLSP-процесс в ОС IOS. Чтобы ввести определение множества номеров сетей, являющихся частью существующей на данный момент NLSP-области, используется команда глобального конфигурирования ОС IOS area-address. Команда area-address имеет в своем составе две опции: IPX-адрес сети и маску. Маска показывает, какая часть номера области идентифицирует область, а какая — отдельные сети в этой области. Хотя в сети компании ZIP не применяется протокол NLSP, приведенный ниже пример показывает активацию протокола NLSP на маршрутизаторе в Сингапуре. Последующее применение команды area-address описывает область из 16 сетей с номерами, лежащими в диапазоне от

4000 до 400F:

Singapore#configure

Configuring from terminal, memory, or network [terminal]?

Enter configuration commands, one per line. End with CTRL+Z.

Singapore(config)#ip router nlsp 1

Singapore(config-ipx-router)#area-address 4000 FFFO

Singapore(config-ipx-router)#^Z

237

Протокол NLSP должен активироваться на поинтерфейсной основе с помошь интерфейсной субкоманды ОС IOS ipx nlsp enable. Эта команда конфигурирования задает тэг процесса протокола NLSP, который будет использоваться при отправке маршрутной информации на данный интерфейс. В примере ниже на интерфесе Ethernet 0 маршрутизатора в Сингапуре задается использование NLSP-процесса 1:

Singapore#configure

Configuring from terminal, memory, or network [terminal]?

Enter configuration commands, one per line. End with CTRL+z.

Singapore(config)#interface ethernet 0

Singapore(config-if)#ipx nlsp 1 enable

Singapore(config-if)#^Z

Конфигурирование протокола IPX EIGRP

Протокол EIGRP может использоваться в качестве протокола динамической IPX- маршрутизации. Как было показано в предыдущих главах, протокол EIGRP обладает характеристиками как протоколов, основанных на методе вектора расстояния (пакеты актуализации маршрутной информации отсылаются только соседям), так и протоколов, основанных на методе учета состояния канала (пакеты актуализации содержат частичные инкрементальные обновления маршрутной информации и время сходимости уменьшено). Для активации работы протокола EIGRP в рамках протокола 1Р> используется команда глобального конфигурирования ipx router eigrp. Эта команда требует указывать номер автономной системы, идентифицирующий процесс! протокола EIGRP. В одном административном IPX-домене номер автономной систе-1 мы должен быть единым для всех маршрутизаторов, общающихся с помощью протокола IPX EIGRP.

Субкоманда network связывает номер IPX-сети с протоколом EIGRP, инструктируя! его передавать маршрутную информацию об IPX-сети с этим номером. В примере ниже! осуществляется активация протокола IPX EIGRP на маршрутизаторе Сингапуре с использованием номера автономной системы 25000. Протоколу EIGRP сообщается о необходимости пересылать

238

маршрутную информацию об IPX-сетях 4010 и 2902:

Singapore#configure

Configuring from terminal, memory, or network [terminal]? Enter configuration commands, one per line. End with CTRL+Z. Singapore(config)#ipx router eigrp 25000 Singapore(config)ttnetwork 4010 Singapore(config-ipx-router)#network 2902 Singapore(config-ipx-router)#^Z

Совет

Протокол EIGRP можно активировать сразу во всех IPX-сетях, воспользовавшись ко-

мандой ipx router eigrp вместе с субкомандой network all.

При использовании протокола IPX EIGRP можно заставить ОС IOS посылать SAP-сообщения периодически или только тогда, когда происходят изменения в SAP-таблице. По умолчанию протокол EIGRP посылает SAP-сообщения периодически на интерфейсы локальных сетей, разрешая тем самым поступать объявлениям протокола SAP IPX-серверам и клиентам. Периодические SAP-сообщения посылаются по умолчанию также на любой интерфейс, на котором отсутствуют работающие с протоколом EIGRP маршрутизаторы, так как интерфейс не может соединяться с IPX-серверами и клиентами.

Если же на интерфейсе находятся только маршрутизаторы, которые работают с протоколом EIGRP, то можно так сконфигурировать протокол, что SAP-сообщения будут посылаться только в случае возникновения изменений в SAP-таблице. Эта функция может помочь в снижении трафика на интерфейсах глобальной сети, соединяющих устройства, работающие под управлением ОС IOS, что достигается за счет исключения периодической рассылки SAP-сообщений, значительно потребляющей полосу пропускания. Если на интерфейсе глобальной сети присутствует маршрутизатор, работающий протоколом EIGRP, ОС IOS по умолчанию посылает пакеты актуализации маршрутной информации протокола SAP только при изменениях в SAP-таблице.

Чтобы отправлять SAP-сообщения только при изменениях в SAP-таблице, следует воспользоваться субкомандой конфигурирования интерфейса ОС IOS ipx sap incrementaleigrp. Эта команда требует в качестве параметра номер автономно системы для протокола EIGRP. Из результата исполнения команды ОС IOS режим EXEC show ipx servers видно, получены данные об IPX-сервисе из периодически пакетов актуализации маршрутной информации протокола SAP или из протокол EIGRP.

Конфигурирование фильтрации в протоколе IPX с применением списков доступа

Средства фильтрации IPX-пакетов ОС IOS компании Cisco позволяют администратору сети ограничивать доступ к определенным системам, сегментам сети, диапазону адресов и услугам на основе разнообразных критериев. Как и SAP-фильтрация, IP/ фильтрация осуществляется с помощью списков доступа. Фильтры протокола SAP накладывают списки доступа на посылаемые и принимаемые SAP-сообщения. При филь рации IPX-пакетов списки доступа используются для запрещения или разрешения прохождения маршрутизируемого IPX-трафика через определенный интерфейс.

Задание списков доступа

Стандартный список доступа протокола IPX, который нумеруется числами от 8 до 899, позволяет ограничивать поток пакетов на основе IPX-адресов отправителя получателя. Диапазон адресов может задаваться с помощью подстановочных или безразличных масок.

239

Расширенные списки доступа протокола IPX, нумеруемые числами от 900 до % обладают такими же возможностями по фильтрации, как и стандартные списки доступа. Но дополнительно они позволяют фильтровать на базе протоколов ОС NetWare (например, RIP, SAP и SPX), а также на основе номеров IPX-разъемов. IРХ-разъемов используются для идентификации услуг ОС NetWare верхнего уровня. Работу списка доступа можно протоколировать, воспользовавшись в качестве параметра ключевым словом log. Протоколирование будет рассмотрено более подробно в главе 7, "Основы администрирования

иуправления".

Впримере ниже на маршрутизаторе компании ZIP SF-2 конфигурируется стандартный список доступа протокола IPX, который разрешает пакетам, источником которых является IPX- сеть 10, достигать IPX-сети назначения 200:

SF-2#configure

Configuring from terminal, memory, or network [terminal]? Enter configuration commands, one per line. End with CTRL+Z.

SF-2(config)#access-list 800 permit 10 200 SF-2(config)#^Z

Как и спискам протокола IP, спискам доступа протокола IPX можно давать имена. Наделение протокола возможностью работы с именованными списками доступа означает, что для идентификации списка доступа можно назначать не номера, а произвольную цепочку символов. Командой для создания именованных списков доступа протокола IPX является команда глобального конфигурирования ОС IOS ipx access-list. Используя именованные списки доступа, можно создавать стандартные, расширенные или SAP-фильтры. В примере ниже предыдущему нумерованному списку доступа протокола IPX на маршрутизаторе сети компании ZIP SF-2 присваивается имя pass-marketing ("пропускать для подразделения маркетинга"):

SF-2 #configure

Configuring from terminal, memory, or network [terminal] ?

Enter configuration commands, one per line. End with CTRL+Z.

SF-2(config)#ipx access-list standard pass-marketing

SF-2(config-ipx-std-nacl)#permit 10 200

SF-2(config-ipx-std-nacl)#^Z

Наложение списков доступа

Для того чтобы пакеты могли фильтроваться, после задания критериев списка доступа его необходимо наложить на один или несколько интерфейсов. Список доступа может накладываться на интерфейс либо во входящем, либо в исходящем направлении. Входящее направление подразумевает, что пакеты поступают в маршрутизатор из интерфейса. Исходящее направление означает, что пакеты выходят из маршрутизатора и поступают на интерфейс. Список доступа накладывается с помощью субкоманды конфигурирования интерфейса ОС IOS ipx access-group. В качестве параметра команда воспринимает ключевые слова in или out ("внутрь" или "наружу"), при этом, если ключевое слово не вводится, по умолчанию подразумевается наличие слова out. В примере ниже заданный в предыдущем разделе стандартный список доступа 800 накладывается на интерфейс FDDI 0 маршрутизатора сети компании ZIP SF-1:

SF-l#configure |

memory, |

or network |

[terminal]? |

|

Configuring from terminal, |

||||

Enter configuration commands, |

one per line. |

End with CTRL+Z. |

||

SF-1(config)#interface fddi |

|

0 |

|

|

SF-1(config-if)#ipx access-group 800 out |

|

|||

SF-1(config-if)#^Z |

|

|

|

|

Просмотр поведения списка доступа и проверка правильности его конфигурирования возможны с помощью команд ОС IOS режима EXEC show access-lists и show ipx access-lists. Первая команда показывает все списки доступа, заданные на маршрутизаторе, а вторая — только заданные на маршрутизаторе списки доступа протокола IPX. Каждая из команд может иметь

240