- •1. Жизненный цикл программного обеспечения. Модели жизненного цикла программного обеспечения

- •2. Стандартные типы данных и типы данных, определяемые пользователем

- •3. Модель osi. Уровни модели osi (физический, канальный, сетевой, транспортный, сеансовый, представительский, прикладной)

- •4. Понятие "открытая система" на примере сетевых технологий

- •5. Представление основных структур программирования: итерация, ветвление, повторение

- •6. Стадии жц по

- •7. Принцип модульного построения программ

- •8. Основные показатели надежности невосстанавливаемых объектов (вероятность безотказной работы, средняя наработка до отказа, гамма-процентная наработка до отказа, интенсивность отказов)

- •9. Локальные и глобальные сети, их особенности, отличия, тенденции к сближению

- •1.4.1. Особенности локальных, глобальных и городских сетей

- •1.4.2. Отличия локальных сетей от глобальных

- •1.4.3. Тенденция к сближению локальных и глобальных сетей

- •10. Понятие об объектно-ориентированном программировании.

- •11. Комплексные показатели надежности

- •12. Case-средства, их состав и назначение

- •14. Устройства для организации локальных сетей (концентраторы и сетевые адаптеры)

- •3.2. Концентраторы и сетевые адаптеры

- •3.2.1. Сетевые адаптеры

- •3.2.2. Концентраторы

- •15. Избыточность как метод повышения надежности асоиу. Структурная, информационная и временная избыточность

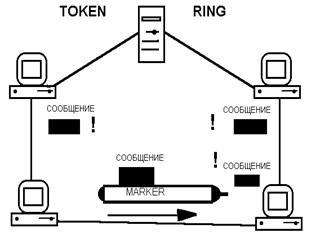

- •16. Основные технологии локальных сетей Ethernet и Token Ring

- •17. Динамические структуры данных

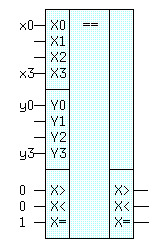

- •18. Основные устройства комбинационной логики (сумматоры, схемы сравнения, шифраторы/дешифраторы, мультиплексоры / демультиплексоры)

- •19. Понятие устойчивости динамических систем. Основные критерии устойчивости

- •25. Устойчивость систем автоматического управления. Необходимые и достаточные условия устойчивости.

- •26. Критерий устойчивости Гурвица. Пример.

- •27. Принцип аргумента. Критерий устойчивости Михайлова.

- •28. Критерий устойчивости Найквиста для устойчивой в разомкнутом состянии системы.

- •29. Критерий устойчивости Найквиста для неустойчивой в разомкнутом состянии системы.

- •30. Критерий устойчивости Найквиста для нейтральной в разомкнутом состянии системы.

- •31. Общая формулировка критерия Найквиста. Логарифмический критерий устойчивости.

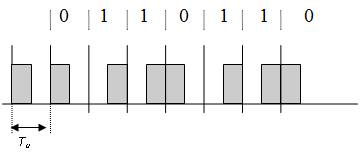

- •20. Логическое кодирование в сетях (избыточные коды и скрэмблирование)

- •21. Цифровые автоматы (триггеры, регистры, счетчики)

- •22. Управляемость и наблюдаемость динамических систем

- •23. Эргономика. Система «человек, техника, среда»

- •24. Функциональная и структурная организация процессора

- •26. Человек как звено асоиу. Выбор канала восприятия в зависимости от вида информации. Эргономический пользовательский интерфейс

- •27. Микропроцессоры с «жестким» и программируемым принципами управления Организация режимов работы процессоров

- •28. Основные показатели качества систем автоматического управления

- •29. Устройства для логической структуризации сетей (мосты и коммутаторы)

- •30. Маршрутизаторы как устройства для создания сложной иерархической структуры сетей

- •31. Классификация периферийных устройств эвм

- •33. Современные сетевые технологии глобальных сетей (isdn-сети с интегральными услугами, технологии атм)

- •34. Принципы организации внешних запоминающих устройств на различных типах носителей – магнитных, оптических и т.П.

- •35. Классификация информационно-вычислительных сетей. Сети одноранговые и "клиент/сервер"

- •36. Классификация видов моделирования; имитационные модели систем

- •37. Стек протоколов. Протокол hdlc. Стек протоколов tcp/ip

- •38. Основные этапы моделирования систем

- •39. Реляционная алгебра и язык манипулирования данными sql

- •42. Методы доступа в сетях. Множественный доступ с контролем несущей и обнаружением конфликтов

- •44. Целостность и непротиворечивость данных в базе данных

- •45. Роль структуры управления в информационных системах. Характеристика уровней управления и их влияние на функции информационных систем.

- •46. Классификация информационных систем по функциональному признаку назначения подсистем и уровням управления

- •48. Защита информации в сетях

- •49. Модели информационных процессов передачи, обработки, накопления данных

- •51. Анализ и оценка производительности вычислительных комплексов асоиу

- •52. Критерии качества программного обеспечения

- •54. Основные современные методологии проектирования сложных программных средств: rad, msf, rup

- •56. Способы записи алгоритма программы

- •59. Принципы построения операционных систем. Основные компоненты сетевых операционных систем

- •60. Методы распределения памяти. Сегментная, страничная, странично–сегментная

- •61. Структура операционной системы. Модель клиент – сервер

- •1.4 Структура операционных систем

- •1.4.1 Монолитная система

- •1.4.2 Многоуровневая структура ос

- •1.4.3 Модель экзоядра

- •1.4.4 Микроядерная архитектура (модель клиент-сервер)

- •1.4.5 Обобщение сравнения моделей

- •62. Иерархические каталоговые системы. Операции с каталогами

- •11.2.3 Иерархические каталоговые системы

- •11.2.4 Имя пути

- •11.2.5 Операции с каталогами

- •64. Модели представления знаний: логические, фреймовые, сетевые, продукционные, нечеткие

- •65. Экспертные системы (эс): определение, структура, назначение основных блоков, примеры применения

- •66. Продукционные экспертные системы (эс): структура, примеры применения

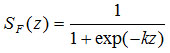

- •67. Нечеткие экспертные системы (эс): структура, назначение основных блоков, примеры

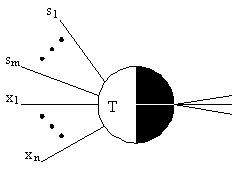

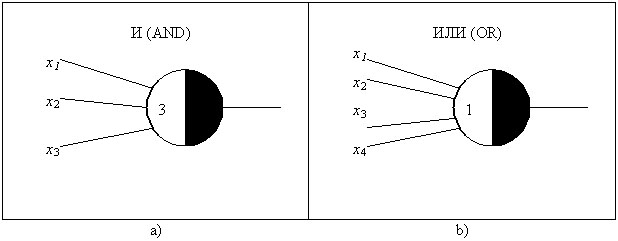

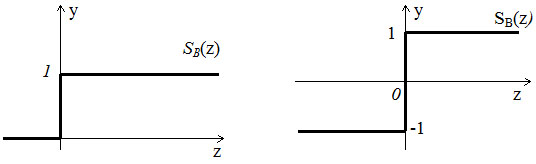

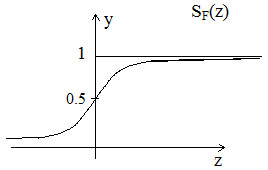

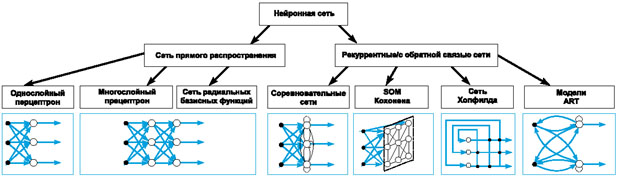

- •68. Искусственные нейронные сети (инс): структура, классификация, основные классы решаемых задач

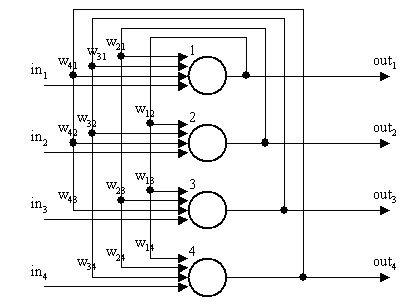

- •69. Сети Хопфилда: структура, способ определения весов связей между нейронами, классы решаемых задач, примеры

- •5.1. Алгоритм Хопфилда.

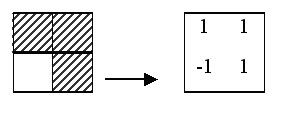

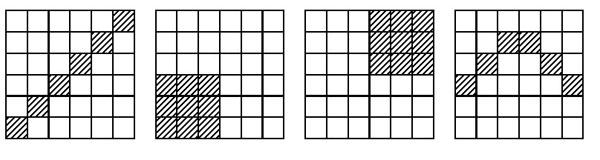

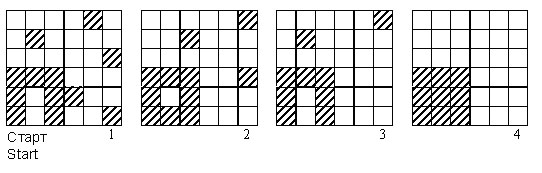

- •5.2. Распознавание образов сетями Хопфилда.

- •5.3. Непрерывные сети Хопфилда.

- •5.4. Применение сетей Хопфилда для решения проблем оптимизации.

- •71. Понятие и назначение хранимой процедуры и триггера. Работа с хранимой процедурой и триггером

- •72. Понятие транзакций и работа с транзакциями. Кэширование изменений: сохранение изменений и отказ от сохранения изменений

- •74. Взаимосвязи в базе данных: «один-к-одному», «один-ко-многим» «многие-ко-многим», тренарные, циклические. Примеры использования

- •75. Назначение нормализации. Нормальные формы таблицы, процедура их применения

- •77. Синхронизация процессов. Тупики

- •78. Способы управления периферийными устройствами. Драйверы устройств ввода – вывода

- •80. Семафоры. Решение проблемы производителя и потребителя с помощью семафоров

- •82. Прямой и обратный методы вывода

Предварительный план комплексирования и отладки.

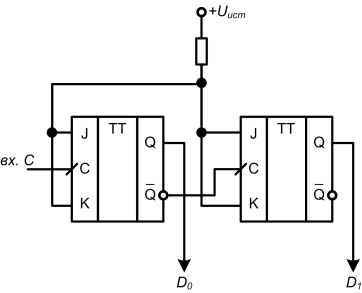

Содержание последующих стадий в основном совпадает с соответствующими процессами ЖЦ ПО [9]. Вообще технологические стадии выделяются исходя из соображений разумного и рационального планирования и организации работ. Возможный вариант взаимосвязи и стадий работ с процессами ЖЦ ПО показан на рис.5.3.

Рис. 5.3. Взаимосвязь между процессами и стадиями разработки в жизненном цикле программного обеспечения

7. Принцип модульного построения программ

В

связи с ростом объема кода программ

встает вопрос о разбиении (декомпозиции)

программы на отдельные, функционально

независимые части, которые могут быть

написаны и отлажены раздельно. Для

современных ПС характерен принцип

модульного построения прикладных

программных комплексов. Это позволяет

в большой степени унифицировать модули,

их интерфейсы и протоколы взаимодействия

модулей и тем самым позволяют решать

задачи развития ПС путем замены отдельных

модулей без изменения других частей

системы. Развитие такого рода открытых

систем должно опираться на два существенных

принципа: переносимости, возможности

согласованной работы с другими удаленными

компонентами. По сути задача сводится

к максимально возможному повторному

использованию разработанных и

апробированных программных компонент

при изменении вычислительных аппаратных

платформ и их операционных систем. При

строгом соблюдении правил структурного

построения значительно облегчается

достижения высоких показателей

надежности, поскольку, с одной стороны,

сокращается число возможных ошибок, а,

с другой стороны, упрощается их диагностика

и локализация. При разработке структуры

компонент и ПС в целом необходимо

сформулировать приоритетные критерии

ее формирования. В зависимости от

особенностей предметной области

критериями могут являться: надежность

функционирования и безопасность

применения; эффективное использование

памяти или производительность реализующей

ЭВМ; трудоемкость или длительность

разработки; модифицируемость ПС и

обеспечение возможности изменения

состава и функций компонент с сохранением

принципов структурного построения и

качества базовых версий ПС. Следует

учитывать, что некоторая потеря гибкости

архитектуры ПС и некоторое возрастание

ресурсов, необходимых для реализации

ПС в соответствии с выбранными критериями,

как правило, полностью компенсируются

повышением надежности функционирования

и безопасности применения и меньшими

технико-экономическими затратами на

разработку.

В

связи с ростом объема кода программ

встает вопрос о разбиении (декомпозиции)

программы на отдельные, функционально

независимые части, которые могут быть

написаны и отлажены раздельно. Для

современных ПС характерен принцип

модульного построения прикладных

программных комплексов. Это позволяет

в большой степени унифицировать модули,

их интерфейсы и протоколы взаимодействия

модулей и тем самым позволяют решать

задачи развития ПС путем замены отдельных

модулей без изменения других частей

системы. Развитие такого рода открытых

систем должно опираться на два существенных

принципа: переносимости, возможности

согласованной работы с другими удаленными

компонентами. По сути задача сводится

к максимально возможному повторному

использованию разработанных и

апробированных программных компонент

при изменении вычислительных аппаратных

платформ и их операционных систем. При

строгом соблюдении правил структурного

построения значительно облегчается

достижения высоких показателей

надежности, поскольку, с одной стороны,

сокращается число возможных ошибок, а,

с другой стороны, упрощается их диагностика

и локализация. При разработке структуры

компонент и ПС в целом необходимо

сформулировать приоритетные критерии

ее формирования. В зависимости от

особенностей предметной области

критериями могут являться: надежность

функционирования и безопасность

применения; эффективное использование

памяти или производительность реализующей

ЭВМ; трудоемкость или длительность

разработки; модифицируемость ПС и

обеспечение возможности изменения

состава и функций компонент с сохранением

принципов структурного построения и

качества базовых версий ПС. Следует

учитывать, что некоторая потеря гибкости

архитектуры ПС и некоторое возрастание

ресурсов, необходимых для реализации

ПС в соответствии с выбранными критериями,

как правило, полностью компенсируются

повышением надежности функционирования

и безопасности применения и меньшими

технико-экономическими затратами на

разработку.

8. Основные показатели надежности невосстанавливаемых объектов (вероятность безотказной работы, средняя наработка до отказа, гамма-процентная наработка до отказа, интенсивность отказов)

Вероятность безотказной работы

Вероятность безотказной работы - это вероятность того, что в пределах заданий наработки отказ объекта не возникает. На практике этот показатель определяется статистической оценкой:

|

(2.1) |

где

- число однотипных объектов (элементов),

поставленных на испытания (находящихся

под контролем); во время испытаний

отказавший объект не восстанавливается

и не заменяется исправным;

- число однотипных объектов (элементов),

поставленных на испытания (находящихся

под контролем); во время испытаний

отказавший объект не восстанавливается

и не заменяется исправным;

- число отказавших объектов за время

- число отказавших объектов за время

.

.

Из определения вероятности безотказной работы видно, что эта характеристика является функцией времени, причем она является убывающей функцией и может принимать значения от 1 до 0.

График вероятности безотказной работы объекта изображен на рис. 2.1.

Как видно из графика, функция

характеризует изменение надежности во

времени и является достаточно наглядной

оценкой. Например, на испытания поставлено

1000 образцов однотипных элементов, то

есть

характеризует изменение надежности во

времени и является достаточно наглядной

оценкой. Например, на испытания поставлено

1000 образцов однотипных элементов, то

есть

изоляторов.

изоляторов.

При испытании отказавшие элементы не

заменялись исправными. За время

отказало 10 изоляторов. Следовательно,

и наша уверенность состоит в том, что

любой изолятор из данной выборки не

откажет за время

с вероятностью

.

и наша уверенность состоит в том, что

любой изолятор из данной выборки не

откажет за время

с вероятностью

.

Иногда практически целесообразно

пользоваться не вероятностью безотказной

работы, а вероятностью отказа

.

Поскольку работоспособность и отказ

являются состояниями несовместимыми

и противоположными, то их вероятности

связаны зависимостью:

.

Поскольку работоспособность и отказ

являются состояниями несовместимыми

и противоположными, то их вероятности

связаны зависимостью:

|

(2.2) |

следовательно:

Если задать время Т, определяющее наработку объекта до отказа, то

то есть вероятность безотказной работы

- это вероятность того, что время

от момента включения объекта до его

отказа будет больше или равно времени

,

в течение которого определяется

вероятность безотказной работы. Из

вышесказанного следует, что:

от момента включения объекта до его

отказа будет больше или равно времени

,

в течение которого определяется

вероятность безотказной работы. Из

вышесказанного следует, что:

Вероятность отказа есть функция

распределения времени работы

до отказа:  .

Статистическая оценка вероятности

отказа:

.

Статистическая оценка вероятности

отказа:

|

(2.3) |

Т.к. вероятность отказа есть функция распределения времени работы , что производная от вероятности отказа по времени есть плотность вероятности или дифференциальный закон распределения времени работы объекта до отказа

|

(2.4) |

Полученная математическая связь позволяет записать:

Таким образом, зная плотность вероятности

,

легко найти искомую величину

,

легко найти искомую величину

.

.

На практике достаточно часто приходится

определять условную вероятность

безотказной работы объекта в заданном

интервале времени

при условии, что в момент времени

при условии, что в момент времени

объект работоспособен и известны

объект работоспособен и известны

и

и .

На основании формулы вероятности

совместного появления двух зависимых

событий, определяемой произведением

вероятности одного из них на условную

вероятность другого, вычисленную при

условии, что первое событие уже наступило,

запишем:

.

На основании формулы вероятности

совместного появления двух зависимых

событий, определяемой произведением

вероятности одного из них на условную

вероятность другого, вычисленную при

условии, что первое событие уже наступило,

запишем:

Отсюда:

|

(2.5) |

По известным статистическим данным можно записать:

где

,

,

- число объектов, работоспособных к

моментам времени t1 и t2

соответственно.

- число объектов, работоспособных к

моментам времени t1 и t2

соответственно.

Отметим, что не всегда в качестве

наработки выступает время (в часах,

годах). К примеру, для оценки вероятности

безотказной работы коммутационных

аппаратов с большим количеством

переключений (вакуумный выключатель)

в качестве переменной величины наработки

целесообразно брать количество циклов

"включить" - "выключить". При

оценке надежности скользящих контактов

удобнее в качестве наработки брать

количество проходов токоприемника по

этому контакту, а при оценке надежности

движущихся объектов наработку

целесообразно брать в километрах

пробега. Суть математических выражений

оценки

при

этом остается неизменной.

при

этом остается неизменной.

Средняя наработка до отказа

Средней наработкой до отказа

называется среднее время работы до

отказа, т.е. математическое ожидание

наработки объекта до первого отказа.

называется среднее время работы до

отказа, т.е. математическое ожидание

наработки объекта до первого отказа.

Вероятностное определение средней наработки до отказа выражается так:

Используя известную связь между , запишем

Зная, что:

Получим:

Т.к. мы исследуем реальные объекты, то логично предположить, что начиная с какого-то момента времени вероятность безотказной работы системы будет равна 0, а, значит и

Учитывая, что

Получаем:

|

(2.6) |

Таким образом, средняя наработка до отказа равна площади, образованной кривой вероятности безотказной работы и осями координат. Статистическая оценка для средней наработки до отказа определяется по формуле:

|

(2.7) |

Где

- число работоспособных однотипных

невосстанавливаемых объектов при

(в начале испытания);

(в начале испытания);

– наработка до отказа -го объекта.

– наработка до отказа -го объекта.

Отметим, что, как и в случае с определением , средняя наработка до отказа может оцениваться не только в часах (годах), но и в циклах, километрах пробега и другими аргументами.

Интенсивность отказов

Интенсивность отказов - это условная плотность вероятности возникновения отказа объекта, определяемая при условии, что до рассматриваемого момента времени отказ не наступил. Из вероятностного определения следует, что

|

(2.8) |

Статистическая оценка интенсивности отказов имеет вид :

|

(2.9) |

– число отказов однотипных объектов

на интервале

– число отказов однотипных объектов

на интервале

,

для которого определяется

,

для которого определяется

.

.

– число отказов к моменту времени .

– среднее число работоспособных объектов

на интервале

.

– среднее число работоспособных объектов

на интервале

.

– число работоспособных объектов в

момент времени

.

– число работоспособных объектов в

момент времени

.

Где – число объектов, поставленных на испытания.

Посмотрим, что получится, если устремить

к нулю ( ).

).

Умножим числитель и знаменатель в формуле (2.9) на .

Перейдём к пределу. Учтём, что:

Таким образом, мы получили из статистической оценки (2.9) формулу (2.8) для интенсивности потока отказов.

Проинтегрируем выражение:

Получим:

Отсюда:

|

(2.11) |

Выражение (2.11) показывает связь

и

.

Из этой связи ясно видно, что по

аналитически заданной функции

легко определить

и

:

и

.

Из этой связи ясно видно, что по

аналитически заданной функции

легко определить

и

:

|

(2.12) |

Если при статистической оценке время эксперимента разбить на достаточно большое количество одинаковых интервалов за длительный срок, то результатом обработки опытных данных будет график, изображенный на рис. 2.3.

Как показывают многочисленные данные

анализа надежности большинства объектов

техники, в том числе и электроустановок,

линеаризованная обобщенная зависимость

представляет собой сложную кривую с

тремя характерными интервалами (I, II,

III). На интервале II

.

Этот интервал может составлять более

10 лет, он связан с нормальной эксплуатацией

объектов. Интервал I

.

Этот интервал может составлять более

10 лет, он связан с нормальной эксплуатацией

объектов. Интервал I

часто называют периодом приработки

элементов. Он может увеличиваться или

уменьшаться в зависимости от уровня

организации отбраковки элементов на

заводе-изготовителе, где элементы с

внутренними дефектами своевременно

изымаются из партии выпускаемой

продукции. Величина интенсивности

отказов на этом интервале во многом

зависит от качества сборки схем сложных

устройств, соблюдения требований монтажа

и т.п. Включение под нагрузку собранных

схем приводит к быстрому "выжиганию"

дефектных элементов и по истечении

некоторого времени t1 в схеме

остаются только исправные элементы, и

их эксплуатация связана c

.

На интервале III

часто называют периодом приработки

элементов. Он может увеличиваться или

уменьшаться в зависимости от уровня

организации отбраковки элементов на

заводе-изготовителе, где элементы с

внутренними дефектами своевременно

изымаются из партии выпускаемой

продукции. Величина интенсивности

отказов на этом интервале во многом

зависит от качества сборки схем сложных

устройств, соблюдения требований монтажа

и т.п. Включение под нагрузку собранных

схем приводит к быстрому "выжиганию"

дефектных элементов и по истечении

некоторого времени t1 в схеме

остаются только исправные элементы, и

их эксплуатация связана c

.

На интервале III

по причинам, обусловленным естественными

процессами старения, изнашивания,

коррозии и т.д., интенсивность отказов

резко возрастает, увеличивается число

деградационных отказов. Для того, чтобы

обеспечить

необходимо заменить неремонтируемые

элементы на исправные новые или

работоспособные, отработавшие время

по причинам, обусловленным естественными

процессами старения, изнашивания,

коррозии и т.д., интенсивность отказов

резко возрастает, увеличивается число

деградационных отказов. Для того, чтобы

обеспечить

необходимо заменить неремонтируемые

элементы на исправные новые или

работоспособные, отработавшие время

.

Интервал

соответствует экспоненциальной модели

распределения вероятности безотказной

работы. Эта модель подробно проанализирована

в подразделе 3.2. Здесь же отметим, что

при

значительно упрощается расчет надежности

и

.

Интервал

соответствует экспоненциальной модели

распределения вероятности безотказной

работы. Эта модель подробно проанализирована

в подразделе 3.2. Здесь же отметим, что

при

значительно упрощается расчет надежности

и

наиболее часто используется как исходный

показатель надежности элемента.

наиболее часто используется как исходный

показатель надежности элемента.

Средняя наработка на отказ

Этот показатель относится к восстанавливаемым объектам, при эксплуатации которых допускаются многократно повторяющиеся отказы. Эксплуатация таких объектов может быть описана следующим образом: в начальный момент времени объект начинает работу и продолжает работу до первого отказа; после отказа происходит восстановление работоспособности, и объект вновь работает до отказа и т.д. На оси времени моменты отказов образуют поток отказов, а моменты восстановлений – поток восстановлений.

Средняя наработка на отказ объекта (наработка на отказ) определяется как отношение суммарной наработки восстанавливаемого объекта к числу отказов, происшедших за суммарную наработку:

|

(2.13) |

где

наработка между

наработка между

-ым

и -ым отказами (время которое объект

проработал без отказов);

– суммарное число отказов за время

.

-ым

и -ым отказами (время которое объект

проработал без отказов);

– суммарное число отказов за время

.

9. Локальные и глобальные сети, их особенности, отличия, тенденции к сближению

Для классификации компьютерных сетей используются различные признаки, но чаще всего сети делят на типы по территориальному признаку, то есть по величине территории, которую покрывает сеть. И для этого есть веские причины, так как отличия технологий локальных и глобальных сетей очень значительны, несмотря на их постоянное сближение.

1.4.1. Особенности локальных, глобальных и городских сетей

К локальным сетям - Local Area Networks (LAN) - относят сети компьютеров, сосредоточенные на небольшой территории (обычно в радиусе не более 1-2 км). В общем случае локальная сеть представляет собой коммуникационную систему, принадлежащую одной организации. Из-за коротких расстояний в локальных сетях имеется возможность использования относительно дорогих высококачественных линий связи, которые позволяют, применяя простые методы передачи данных, достигать высоких скоростей обмена данными порядка 100 Мбит/с. В связи с этим услуги, предоставляемые локальными сетями, отличаются широким разнообразием и обычно предусматривают реализацию в режиме on-line. Глобальные сети - Wide Area Networks (WAN) - объединяют территориально рассредоточенные компьютеры, которые могут находиться в различных городах и странах. Так как прокладка высококачественных линий связи на большие расстояния обходится очень дорого, в глобальных сетях часто используются уже существующие линии связи, изначально предназначенные совсем для других целей. Например, многие глобальные сети строятся на основе телефонных и телеграфных каналов общего назначения. Из-за низких скоростей таких линий связи в глобальных сетях (десятки килобит в секунду) набор предоставляемых услуг обычно ограничивается передачей файлов, преимущественно не в оперативном, а в фоновом режиме, с использованием электронной почты. Для устойчивой передачи дискретных данных по некачественным линиям связи применяются методы и оборудование, существенно отличающиеся от методов и оборудования, характерных для локальных сетей. Как правило, здесь применяются сложные процедуры контроля и восстановления данных, так как наиболее типичный режим передачи данных по территориальному каналу связи связан со значительными искажениями сигналов. Городские сети (или сети мегаполисов) - Metropolitan Area Networks (MAN) - являются менее распространенным типом сетей. Эти сети появились сравнительно недавно. Они предназначены для обслуживания территории крупного города - мегаполиса. В то время как локальные сети наилучшим образом подходят для разделения ресурсов на коротких расстояниях и широковещательных передач, а глобальные сети обеспечивают работу на больших расстояниях, но с ограниченной скоростью и небогатым набором услуг, сети мегаполисов занимают некоторое промежуточное положение. Они используют цифровые магистральные линии связи, часто оптоволоконные, со скоростями от 45 Мбит/с, и предназначены для связи локальных сетей в масштабах города и соединения локальных сетей с глобальными. Эти сети первоначально были разработаны для передачи данных, но сейчас они поддерживают и такие услуги, как видеоконференции и интегральную передачу голоса и текста. Развитие технологии сетей мегаполисов осуществлялось местными телефонными компаниями. Исторически сложилось так, что местные телефонные компании всегда обладали слабыми техническими возможностями и из-за этого не могли привлечь крупных клиентов. Чтобы преодолеть свою отсталость и занять достойное место в мире локальных и глобальных сетей, местные предприятия связи занялись разработкой сетей на основе самых современных технологий, например технологии коммутации ячеек SMDS или ATM. Сети мегаполисов являются общественными сетями, и поэтому их услуги обходятся дешевле, чем построение собственной (частной) сети в пределах города.

1.4.2. Отличия локальных сетей от глобальных

Рассмотрим основные отличия локальных сетей от глобальных более детально. Так как в последнее время эти отличия становятся все менее заметными, то будем считать, что в данном разделе мы рассматриваем сети конца 80-х годов, когда эти отличия проявлялись весьма отчетливо, а современные тенденции сближения технологий локальных и глобальных сетей будут рассмотрены в следующем разделе.

Протяженность, качество и способ прокладки линий связи. Класс локальных вычислительных сетей по определению отличается от класса глобальных сетей небольшим расстоянием между узлами сети. Это в принципе делает возможным использование в локальных сетях качественных линий связи: коаксиального кабеля, витой пары, оптоволоконного кабеля, которые не всегда доступны (из-за экономических ограничений) на больших расстояниях, свойственных глобальным сетям. В глобальных сетях часто применяются уже существующие линии связи (телеграфные или телефонные), а в локальных сетях они прокладываются заново.

Сложность методов передачи и оборудования. В условиях низкой надежности физических каналов в глобальных сетях требуются более сложные, чем в локальных сетях, методы передачи данных и соответствующее оборудование. Так, в глобальных сетях широко применяются модуляция, асинхронные методы, сложные методы контрольного суммирования, квитирование и повторные передачи искаженных кадров. С другой стороны, качественные линии связи в локальных сетях позволили упростить процедуры передачи данных за счет применения немодулированных сигналов и отказа от обязательного подтверждения получения пакета.

Скорость обмена данными. Одним из главных отличий локальных сетей от глобальных является наличие высокоскоростных каналов обмена данными между компьютерами, скорость которых (10, 16 и 100 Мбит/с) сравнима со скоростями работы устройств и узлов компьютера - дисков, внутренних шин обмена данными и т. п. За счет этого у пользователя локальной сети, подключенного к удаленному разделяемому ресурсу (например, диску сервера), складывается впечатление, что он пользуется этим диском, как "своим". Для глобальных сетей типичны гораздо более низкие скорости передачи данных - 2400, 9600, 28800, 33600 бит/с, 56 и 64 Кбит/с и только на магистральных каналах - до 2 Мбит/с.

Разнообразие услуг. Локальные сети предоставляют, как правило, широкий набор услуг - это различные виды услуг файловой службы, услуги печати, услуги службы передачи факсимильных сообщений, услуги баз данных, электронная почта и другие, в то время как глобальные сети в основном предоставляют почтовые услуги и иногда файловые услуги с ограниченными возможностями - передачу файлов из публичных архивов удаленных серверов без предварительного просмотра их содержания.

Оперативность выполнения запросов. Время прохождения пакета через локальную сеть обычно составляет несколько миллисекунд, время же его передачи через глобальную сеть может достигать нескольких секунд. Низкая скорость передачи данных в глобальных сетях затрудняет реализацию служб для режима on-line, который является обычным для локальных сетей.

Разделение каналов. В локальных сетях каналы связи используются, как правило, совместно сразу несколькими узлами сети, а в глобальных сетях - индивидуально.

Использование метода коммутации пакетов. Важной особенностью локальных сетей является неравномерное распределение нагрузки. Отношение пиковой нагрузки к средней может составлять 100:1 и даже выше. Такой трафик обычно называют пульсирующим. Из-за этой особенности трафика в локальных сетях для связи узлов применяется метод коммутации пакетов, который для пульсирующего трафика оказывается гораздо более эффективным, чем традиционный для глобальных сетей метод коммутации каналов. Эффективность метода коммутации пакетов состоит в том, что сеть в целом передает в единицу времени больше данных своих абонентов. В глобальных сетях метод коммутации пакетов также используется, но наряду с ним часто применяется и метод коммутации каналов, а также некоммутируемые каналы - как унаследованные технологии некомпьютерных сетей.

Масштабируемость. "Классические" локальные сети обладают плохой масштабируемостью из-за жесткости базовых топологий, определяющих способ подключения станций и длину линии. При использовании многих базовых топологий характеристики сети резко ухудшаются при достижении определенного предела по количеству узлов или протяженности линий связи. Глобальным же сетям присуща хорошая масштабируемость, так как они изначально разрабатывались в расчете на работу с произвольными топологиями.

1.4.3. Тенденция к сближению локальных и глобальных сетей

Если принять во внимание все перечисленные выше различия локальных и глобальных сетей, то становится понятным, почему так долго могли существовать раздельно два сообщества специалистов, занимающиеся этими двумя видами сетей. Но за последние годы ситуация резко изменилась. Специалисты по локальным сетям, перед которыми встали задачи объединения нескольких локальных сетей, расположенных в разных, географически удаленных друг от друга пунктах, были вынуждены начать освоение чуждого для них мира глобальных сетей и телекоммуникаций. Тесная интеграция удаленных локальных сетей не позволяет рассматривать глобальные сети в виде "черного ящика", представляющего собой только инструмент транспортировки сообщений на большие расстояния. Поэтому все, что связано с глобальными связями и удаленным доступом, стало предметом повседневного интереса многих специалистов по локальным сетям. С другой стороны, стремление повысить пропускную способность, скорость передачи данных, расширить набор и оперативность служб, другими словами, стремление улучшить качество предоставляемых услуг - все это заставило специалистов по глобальным сетям обратить пристальное внимание на технологии, используемые в локальных сетях. Таким образом, в мире локальных и глобальных сетей явно наметилось движение навстречу друг другу, которое уже сегодня привело к значительному взаимопроникновению технологий локальных и глобальных сетей. Одним из проявлений этого сближения является появление сетей масштаба большого города (MAN), занимающих промежуточное положение между локальными и глобальными сетями. При достаточно больших расстояниях между узлами они обладают качественными линиями связи и высокими скоростями обмена, даже более высокими, чем в классических локальных сетях. Как и в случае локальных сетей, при построении MAN уже существующие линии связи не используются, а прокладываются заново. Сближение в методах передачи данных происходит на платформе оптической цифровой (немодулированной) передачи данных по оптоволоконным линиям связи. Из-за резкого улучшения качества каналов связи в глобальных сетях начали отказываться от сложных и избыточных процедур обеспечения корректности передачи данных. Примером могут служить сети frame relay. В этих сетях предполагается, что искажение бит происходит настолько редко, что ошибочный пакет просто уничтожается, а все проблемы, связанные с его потерей, решаются программами прикладного уровня, которые непосредственно не входят в состав сети frame relay. За счет новых сетевых технологий и, соответственно, нового оборудования, рассчитанного на более качественные линии связи, скорости передачи данных в уже существующих коммерческих глобальных сетях нового поколения приближаются к традиционным скоростям локальных сетей (в сетях frame relay сейчас доступны скорости 2 Мбит/с), а в глобальных сетях ATM и превосходят их, достигая 622 Мбит/с. В результате службы для режима on-line становятся обычными и в глобальных сетях. Наиболее яркий пример - гипертекстовая информационная служба World Wide Web, ставшая основным поставщиком информации в сети Internet. Ее интерактивные возможности превзошли возможности многих аналогичных служб локальных сетей, так что разработчикам локальных сетей пришлось просто позаимствовать эту службу у глобальных сетей. Процесс переноса служб и технологий из глобальных сетей в локальные приобрел такой массовый характер, что появился даже специальный термин - intranet-технологии (intra - внутренний), обозначающий применение служб внешних (глобальных) сетей во внутренних - локальных. Локальные сети перенимают у глобальных сетей и транспортные технологии. Все новые скоростные технологии (Fast Ethernet, Gigabit Ethernet, 100VG-AnyLAN) поддерживают работу по индивидуальным линиям связи наряду с традиционными для локальных сетей разделяемыми линиями. Для организации индивидуальных линий связи используется специальный тип коммуникационного оборудования - коммутаторы. Коммутаторы локальных сетей соединяются между собой по иерархической схеме, подобно тому, как это делается в телефонных сетях: имеются коммутаторы нижнего уровня, к которым непосредственно подключаются компьютеры сети, коммутаторы следующего уровня соединяют между собой коммутаторы нижнего уровня и т. д. Коммутаторы более высоких уровней обладают, как правило, большей производительностью и работают с более скоростными каналами, уплотняя данные нижних уровней. Коммутаторы поддерживают не только новые протоколы локальных сетей, но и традиционные - Ethernet и Token Ring. В локальных сетях в последнее время уделяется такое же большое внимание методам обеспечения защиты информации от несанкционированного доступа, как и в глобальных сетях. Такое внимание обусловлено тем, что локальные сети перестали быть изолированными, чаще всего они имеют выход в "большой мир" через глобальные связи. При этом часто используются те же методы - шифрование данных, аутентификация пользователей, возведение защитных барьеров, предохраняющих от проникновения в сеть извне. И наконец, появляются новые технологии, изначально предназначенные для обоих видов сетей. Наиболее ярким представителем нового поколения технологий является технология ATM, которая может служить основой не только локальных и глобальных компьютерных сетей, но и телефонных сетей, а также широковещательных видеосетей, объединяя все существующие типы трафика в одной транспортной сети.

Выводы

Классифицируя сети по территориальному признаку, различают локальные (LAN), глобальные (WAN) и городские (MAN) сети.

LAN - сосредоточены на территории не более 1-2 км; построены с использованием дорогих высококачественных линий связи, которые позволяют, применяя простые методы передачи данных, достигать высоких скоростей обмена данными порядка 100 Мбит/с. Предоставляемые услуги отличаются широким разнообразием и обычно предусматривают реализацию в режиме on-line.

WAN - объединяют компьютеры, рассредоточенные на расстоянии сотен и тысяч километров. Часто используются уже существующие не очень качественные линии связи. Более низкие, чем в локальных сетях, скорости передачи данных (десятки килобит в секунду) ограничивают набор предоставляемых услуг передачей файлов, преимущественно не в оперативном, а в фоновом режиме, с использованием электронной почты. Для устойчивой передачи дискретных данных применяются более сложные методы и оборудование, чем в локальных сетях.

MAN - занимают промежуточное положение между локальными и глобальными сетями. При достаточно больших расстояниях между узлами (десятки километров) они обладают качественными линиями связи и высокими скоростями обмена, иногда даже более высокими, чем в классических локальных сетях. Как и в случае локальных сетей, при построении MAN уже существующие линии связи не используются, а прокладываются заново.

10. Понятие об объектно-ориентированном программировании.

В середине 80-х годов в программировании возникло новое направление, основанное на понятие объекта. Реальные объекты окружающего мира обладают тремя базовыми характеристиками: они имеют набор свойств, способны разными методами изменять эти свойства и реагировать на события, возникающие как в окружающем мире, так и внутри самого объекта. Именно в таком виде в языках программирования и реализовано понятие объекта, как совокупности свойств (структур данных, характерных для этого объекта), методов их обработки (подпрограмм изменения свойств) и событий, на которые данный объект может реагировать и которые приводят, как правило, к изменению свойств объекта.

Объекты могут иметь идентичную структуру и отличаться только значениями свойств. В таких случаях в программе создается новый тип, основанный на единой структуре объекта. Он называется классом, а каждый конкретный объект, имеющий структуру этого класса, называется экземпляром класса. Объектно-ориентированный подход использует следующие базовые понятия: – объект – совокупность свойств (параметров) определенных сущностей и методов их обработки (программных средств) (объект содержит инструкции (программный код), определяющий действия, которые может выполнять объект, и обрабатываемые данные); – свойство объекта – характеристика объекта, его параметр; – метод обработки – программа действий над объектом или его свойствами; – событие – изменение состояния объекта; – класс объектов – совокупность объектов, характеризующихся общностью применяемых методов обработки или свойств. Объектно-ориентированный подход основан на трёх основополагающих концепциях: – инкапсуляция; – полиморфизм; – наследование. Рассмотрим эти концепции.

Важнейшая характеристика класса – возможность создания на его основе новых классов с наследованием всех его свойств и методов и добавлением собственных. Класс, не имеющий предшественника, называется базовым.

Например, класс «животное» имеет свойства «название», «размер», методы «идти» и «размножаться». Созданный на его основе класс «кошка» наследует все эти свойства и методы, к которым дополнительно добавляется свойство «окраска» и метод «пить».

Наследование позволяет создавать новые классы, повторно используя уже готовый исходный код и не тратя времени на его переписывание.

Таким образом, наследование – это процесс, посредством которого один объект может приобретать свойства другого. Точнее, объект может наследовать основные свойства другого объекта и добавлять к ним черты, характерные только для него. Наследование является важным, поскольку оно позволяет поддерживать концепцию иерархии классов. Например, подумайте об описании жилого дома. Дом – это часть общего класса, называемого строением. С другой стороны, строение – это часть более общего класса – конструкции, который является частью ещё более общего класса объектов, который можно назвать созданием рук человека. В каждом случае порождённый класс наследует все, связанные с родителем, качества и добавляет к ним свои собственные определяющие характеристики. Без использования иерархии классов, для каждого объекта пришлось бы задать все характеристики, которые бы исчерпывающи его определяли. Однако при использовании наследования можно описать объект путём определения того общего класса (или классов), к которому он относится, с теми специальными чертами, которые делают объект уникальным.

Полиморфизм – это свойство, которое позволяет одно и то же имя использовать для решения двух или более схожих, но технически разных задач. Целью полиморфизма, применительно к объектно-ориентированному программированию, является использование одного имени для задания общих для класса действий. Выполнение каждого конкретного действия будет определяться типом данных.

Преимуществом полиморфизма является то, что он помогает снижать сложность программ, разрешая использование того же интерфейса для задания единого класса действий. Выбор же конкретного действия, в зависимости от ситуации, возлагается на компилятор.

Инкапсуляция – это механизм, который объединяет данные и код, манипулирующий этими данными, а также защищает и то, и другое от внешнего вмешательства или неправильного использования.

В объектно-ориентированном программировании код и данные могут быть объединены вместе; в этом случае говорят, что создаётся так называемый «чёрный ящик». Когда коды и данные объединяются таким способом, создаётся объект. Другими словами, объект – это то, что поддерживает инкапсуляцию. Внутри объекта коды и данные могут быть закрытыми. Закрытые коды или данные доступны только для других частей этого объекта.

Таким образом, закрытые коды и данные недоступны для тех частей программы, которые существуют вне объекта. Если коды и данные являются открытыми, то, несмотря на то, что они заданы внутри объекта, они доступны и для других частей программы. Характерной является ситуация, когда открытая часть объекта используется для того, чтобы обеспечить контролируемый интерфейс закрытых элементов объекта. На самом деле объект является переменной определённого пользователем типа. Может показаться странным, что объект, который объединяет коды и данные, можно рассматривать как переменную.

11. Комплексные показатели надежности

Коэффициент готовности

Процесс функционирования восстанавливаемого объекта можно представить как последовательность чередующихся интервалов работоспособности и восстановления (простоя).

Коэффициент готовности - это вероятность того, что объект окажется в работоспособном состоянии в произвольный момент времени, кроме планируемых периодов, в течение которых применение объекта по назначению не предусматривается. Этот показатель одновременно оценивает свойства работоспособности и ремонтопригодности объекта.

Для одного ремонтируемого объекта коэффициент готовности

|

(2.22) |

|

(2.23) |

Заметим, что из определения максимальный

коэффициент готовности равен 1

.

.

Из выражения (2.23) видно, что коэффициент готовности объекта может быть повышен за счет увеличения наработки на отказ и уменьшения среднего времени восстановления. Для определения коэффициента готовности необходим достаточно длительный календарный срок функционирования объекта.

Зависимость коэффициента готовности

от времени восстановления затрудняет

оценку надежности объекта, так как по

нельзя судить о времени непрерывной

работы до отказа. К примеру, для одного

и того же численного значения

можно иметь и малые интервалы

нельзя судить о времени непрерывной

работы до отказа. К примеру, для одного

и того же численного значения

можно иметь и малые интервалы  и

,

и значительно большие. Таким образом,

можно доказать, что на конкретном

интервале работоспособности вероятность

безотказной работы будет больше там,

где больше

,

хотя за этим интервалом может последовать

длительный интервал простоя

.

Коэффициент готовности является удобной

характеристикой для объектов, которые

предназначены для длительного

функционирования, а решают поставленную

задачу в течение короткого промежутка

времени (находятся в ждущем режиме),

например, релейная защита, контактная

сеть (особенно при относительно малых

размерах движения), сложная контрольная

аппаратура и т.д.

и

,

и значительно большие. Таким образом,

можно доказать, что на конкретном

интервале работоспособности вероятность

безотказной работы будет больше там,

где больше

,

хотя за этим интервалом может последовать

длительный интервал простоя

.

Коэффициент готовности является удобной

характеристикой для объектов, которые

предназначены для длительного

функционирования, а решают поставленную

задачу в течение короткого промежутка

времени (находятся в ждущем режиме),

например, релейная защита, контактная

сеть (особенно при относительно малых

размерах движения), сложная контрольная

аппаратура и т.д.

Коэффициент оперативной готовности

Коэффициент оперативной готовности

определяется как вероятность того, что

объект окажется в работоспособном

состоянии в произвольный момент времени

(кроме планируемых периодов, в течение

которых применение объекта по назначению

не предусматривается) и, начиная с этого

момента, будет работать безотказно в

течение заданного интервала времени.

определяется как вероятность того, что

объект окажется в работоспособном

состоянии в произвольный момент времени

(кроме планируемых периодов, в течение

которых применение объекта по назначению

не предусматривается) и, начиная с этого

момента, будет работать безотказно в

течение заданного интервала времени.

Из вероятностного определения следует, что

|

(2.23) |

где – коэффициент готовности;

– вероятность безотказной работы

объекта в течение времени

– вероятность безотказной работы

объекта в течение времени

,

необходимого для безотказного

использования по назначению.

,

необходимого для безотказного

использования по назначению.

Для часто используемого в расчетной

практике простейшего потока отказов,

когда

,

определяется выражением:

,

определяется выражением:

Коэффициент технического использования

Коэффициент технического использования

равен отношению математического ожидания

суммарного времени пребывания объекта

в работоспособном состоянии за некоторый

период эксплуатации к математическому

ожиданию суммарного времени пребывания

объекта в работоспособном состоянии и

простоев, обусловленных техническим

обслуживанием и ремонтом за тот же

период эксплуатации:

равен отношению математического ожидания

суммарного времени пребывания объекта

в работоспособном состоянии за некоторый

период эксплуатации к математическому

ожиданию суммарного времени пребывания

объекта в работоспособном состоянии и

простоев, обусловленных техническим

обслуживанием и ремонтом за тот же

период эксплуатации:

|

(2.25) |

– время сохранения работоспособности в i-м цикле функционирования объекта;

– время восстановления (ремонта) после -го отказа объекта;

– длительность выполнения -й профилактики,

требующей вывода объекта из работающего

состояния (использования по назначению);

– длительность выполнения -й профилактики,

требующей вывода объекта из работающего

состояния (использования по назначению);

– число рабочих циклов за рассматриваемый

период эксплуатации;

– число рабочих циклов за рассматриваемый

период эксплуатации;

– число отказов (восстановлений) за

рассматриваемый период;

– число отказов (восстановлений) за

рассматриваемый период;

– число профилактик, требующих отключения

объекта в рассматриваемый период.

– число профилактик, требующих отключения

объекта в рассматриваемый период.

Как видно из выражения (2.25), коэффициент технического использования характеризует долю времени нахождения объекта в работоспособном состоянии относительно общей (календарной) продолжительности эксплуатации. Следовательно, отличается от тем, что при его определении учитывается все время вынужденных простоев, тогда как при определении время простоя, связанное с проведением профилактических работ, не учитывается.

Суммарное время вынужденного простоя объекта обычно включает время:

на поиск и устранение отказа;

на регулировку и настройку объекта после устранения отказа;

для простоя из-за отсутствия запасных элементов;

для профилактических работ.

В электроэнергетических объектах, к примеру, в трансформаторах, линиях электропередачи, шинах распределительных устройств и т.п., предусмотрены плановые отключения для проведения плановых ремонтов и технического обслуживания. Эти интервалы времени так же, как и интервалы, связанные с отключением по причине отказа, учитываются при определении анализируемых коэффициентов надежности.

В условиях эксплуатации на уровень надежности объектов большое влияние оказывают техническое обслуживание и ремонт.

ГОСТ 27.002-89 содержит кроме проанализированных здесь наиболее употребляемых показателей надежности и другие показатели:

среднюю трудоемкость восстановления

средний срок сохраняемости

гамма-процентный ресурс

гамма-процентное время восстановления

гамма-процентный срок сохраняемости и др.

При необходимости определения указанных показателей используются специальные методики, где процедура расчета основывается на тех же законах математической статистики и теории вероятностей, по которым определяются и более широко используемые показатели надежности.

12. Case-средства, их состав и назначение

CASE-средства, их назначение и применение, классификация и характеристики"

Рассмотрим особенности современных методов и средств проектирования информационных систем, основанных на использовании CASE-технологии 1. CASE-технологии Появлению CASE-технологии и CASE-средств предшествовали исследования в области методологии программирования. Программирование обрело черты системного подхода с разработкой и внедрением языков высокого уровня, методов структурного и модульного программирования, языков проектирования и средств их поддержки, формальных и неформальных языков описаний системных требований и спецификаций и т.д. Кроме того, появлению CASE-технологии способствовали и такие факторы, как: · подготовка аналитиков и программистов, восприимчивых к концепциям модульного и структурного программирования; · широкое внедрение и постоянный рост производительности компьютеров, позволившие использовать эффективные графические средства и автоматизировать большинство этапов проектирования; · внедрение сетевой технологии, предоставившей возможность объединения усилий отдельных исполнителей в единый процесс проектирования путем использования разделяемой базы данных, содержащей необходимую информацию о проекте. CASE-технология представляет собой методологию проектирования ИС, а также набор инструментальных средств, позволяющих в наглядной форме моделировать предметную область, анализировать эту модель на всех этапах разработки и сопровождения ИС и разрабатывать приложения в соответствии с информационными потребностями пользователей. Большинство существующих CASE-средств основано на методологиях структурного (в основном) или объектно-ориентированного анализа и проектирования, использующих спецификации в виде диаграмм или текстов для описания внешних требований, связей между моделями системы, динамики поведения системы и архитектуры программных средств. Согласно обзору передовых технологий (Survey of Advanced Technology), составленному фирмой Systems Development Inc. в 1996 г. по результатам анкетирования более 1000 американских фирм, CASE-технология в настоящее время попала в разряд наиболее стабильных информационных технологий (ее использовала половина всех опрошенных пользователей более чем в трети своих проектов, из них 85% завершились успешно). Однако, несмотря на все потенциальные возможности CASE-средств, существует множество примеров их неудачного внедрения, в результате которых CASE-средства становятся "полочным" ПО (shelfware). В связи с этим необходимо отметить следующее: · CASE-средства не обязательно дают немедленный эффект; он может быть получен только спустя какое-то время; · реальные затраты на внедрение CASE-средств обычно намного превышают затраты на их приобретение; · CASE-средства обеспечивают возможности для получения существенной выгоды только после успешного завершения процесса их внедрения. Ввиду разнообразной природы CASE-средств было бы ошибочно делать какие-либо безоговорочные утверждения относительно реального удовлетворения тех или иных ожиданий от их внедрения. Можно перечислить следующие факторы, усложняющие определение возможного эффекта от использования CASE-средств: · широкое разнообразие качества и возможностей CASE-средств; · относительно небольшое время использования CASE-средств в различных организациях и недостаток опыта их применения; · широкое разнообразие в практике внедрения различных организаций; · отсутствие детальных метрик и данных для уже выполненных и текущих проектов; · широкий диапазон предметных областей проектов; · различная степень интеграции CASE-средств в различных проектах. Вследствие этих сложностей доступная информация о реальных внедрениях крайне ограничена и противоречива. Она зависит от типа средств, характеристик проектов, уровня сопровождения и опыта пользователей. Некоторые аналитики полагают, что реальная выгода от использования некоторых типов CASE-средств может быть получена только после одно- или двухлетнего опыта. Другие полагают, что воздействие может реально проявиться в фазе эксплуатации жизненного цикла ИС, когда технологические улучшения могут привести к снижению эксплуатационных затрат. Для успешного внедрения CASE-средств организация должна обладать следующими качествами: · Технология. Понимание ограниченности существующих возможностей и способность принять новую технологию; · Культура. Готовность к внедрению новых процессов и взаимоотношений между разработчиками и пользователями; · Управление. Четкое руководство и организованность по отношению к наиболее важным этапам и процессам внедрения. Если организация не обладает хотя бы одним из перечисленных качеств, то внедрение CASE-средств может закончиться неудачей независимо от степени тщательности следования различным рекомендациям по внедрению. Для того, чтобы принять взвешенное решение относительно инвестиций в CASE-технологию, пользователи вынуждены производить оценку отдельных CASE-средств, опираясь на неполные и противоречивые данные. Эта проблема зачастую усугубляется недостаточным знанием всех возможных "подводных камней" использования CASE-средств. Среди наиболее важных проблем выделяются следующие: 1)достоверная оценка отдачи от инвестиций в CASE-средства затруднительна ввиду отсутствия приемлемых метрик и данных по проектам и процессам разработки ПО; 2)внедрение CASE-средств может представлять собой достаточно длительный процесс и может не принести немедленной отдачи. Возможно даже краткосрочное снижение продуктивности в результате усилий, затрачиваемых на внедрение. Вследствие этого руководство организации-пользователя может утратить интерес к CASE-средствам и прекратить поддержку их внедрения; 3) отсутствие полного соответствия между теми процессами и методами, которые поддерживаются CASE-средствами, и теми, которые используются в данной организации, может привести к дополнительным трудностям; 4)CASE-средства зачастую трудно использовать в комплексе с другими подобными средствами. Это объясняется как различными парадигмами, поддерживаемыми различными средствами, так и проблемами передачи данных и управления от одного средства к другому; 5)некоторые CASE-средства требуют слишком много усилий для того, чтобы оправдать их использование в небольшом проекте, при этом, тем не менее, можно извлечь выгоду из той дисциплины, к которой обязывает их применение; 6)негативное отношение персонала к внедрению новой CASE-технологии может быть главной причиной провала проекта. Пользователи CASE-средств должны быть готовы к необходимости долгосрочных затрат на эксплуатацию, частому появлению новых версий и возможному быстрому моральному старению средств, а также постоянным затратам на обучение и повышение квалификации персонала. Несмотря на все высказанные предостережения и некоторый пессимизм, грамотный и разумный подход к использованию CASE-средств может преодолеть все перечисленные трудности. Успешное внедрение CASE-средств должно обеспечить такие выгоды как: · высокий уровень технологической поддержки процессов разработки и сопровождения ПО; · положительное воздействие на некоторые или все из перечисленных факторов: производительность, качество продукции, соблюдение стандартов, документирование; · приемлемый уровень отдачи от инвестиций в CASE-средства. В заключение приведем примеры комплексов CASE-средств обеспечивающих поддержку полного ЖЦ ПО. Здесь хотелось бы еще раз отметить нецелесообразность сравнения отдельно взятых CASE-средств, поскольку ни одно из них не решает в целом все проблемы создания и сопровождения ПО. Это подтверждается также полным набором критериев оценки и выбора, которые затрагивают все этапы ЖЦ ПО. Сравниваться могут комплексы методологически и технологически согласованных инструментальных средств, поддерживающие полный ЖЦ ПО и обеспеченные необходимой технической и методической поддержкой со стороны фирм-поставщиков. По мнению автора, на сегодняшний день наиболее развитым из всех поставляемых в России комплексов такого рода является комплекс технологий и инструментальных средств создания ИС, основанный на методологии и технологии DATARUN. В состав комплекса входят следующие инструментальные средства:

Примерами других подобных комплексов являются:

ные);

новные) и Usoft Developer (альтернативное);

|

14. Устройства для организации локальных сетей (концентраторы и сетевые адаптеры)

3.2. Концентраторы и сетевые адаптеры

Концентраторы вместе с сетевыми адаптерами, а также кабельной системой представляют тот минимум оборудования, с помощью которого можно создать локальную сеть. Такая сеть будет представлять собой общую разделяемую среду. Понятно, что сеть не может быть слишком большой, так как при большом количестве узлов общая среда передачи данных быстро становится узким местом, снижающим производительность сети. Поэтому концентраторы и сетевые адаптеры позволяют строить небольшие базовые фрагменты сетей, которые затем должны объединяться друг с другом с помощью мостов, коммутаторов и маршрутизаторов.

3.2.1. Сетевые адаптеры

Функции и характеристики сетевых адаптеров

Сетевой адаптер (Network Interface Card, NIC) вместе со своим драйвером реализует второй, канальный уровень модели открытых систем в конечном узле сети -компьютере. Более точно, в сетевой операционной системе пара адаптер и драйвер выполняет только функции физического и МАС - уровней, в то время как LLC-уровень обычно реализуется модулем операционной системы, единым для всех драйверов и сетевых адаптеров. Собственно так оно и должно быть в соответствии с моделью стека протоколов IEEE 802. Например, в ОС Windows NT уровень LLC реализуется в модуле NDIS, общем для всех драйверов сетевых адаптеров, независимо от того, какую технологию поддерживает драйвер.

Сетевой адаптер совместно с драйвером выполняют две операции: передачу и прием кадра.

Передача кадра из компьютера в кабель состоит из перечисленных ниже этапов (некоторые могут отсутствовать, в зависимости от принятых методов кодирования),

Прием кадра данных LLC через межуровневый интерфейс вместе с адресной информацией МАС - уровня. Обычно взаимодействие между протоколами внутри компьютера происходит через буферы, расположенные в оперативной памяти. Данные для передачи в сеть помещаются в эти буферы протоколами верхних уровней, которые извлекают их из дисковой памяти либо из файлового кэша с помощью подсистемы ввода/вывода операционной системы.

Оформление кадра данных МАС - уровня, в который инкапсулируется кадр LLC (с отброшенными флагами 01111110). Заполнение адресов назначения и источника, вычисление контрольной суммы.

Формирование символов кодов при использовании избыточных кодов типа 4В/5В. Скрэмблирование кодов для получения более равномерного спектра сигналов. Этот этап используется не во всех протоколах - например, технология Ethernet 10 Мбит/с обходится без него.

Выдача сигналов в кабель в соответствии с принятым линейным кодом - манчестерским, NRZI, MLT-3 и т. п. Прием кадра из кабеля в компьютер включает следующие действия.

Прием из кабеля сигналов, кодирующих битовый поток.

Выделение сигналов на фоне шума. Эту операцию могут выполнять различные специализированные микросхемы или сигнальные процессоры DSP. В результате в приемнике адаптера образуется некоторая битовая последовательность, с большой степенью вероятности совпадающая с той, которая была послана передатчиком.

Если данные перед отправкой в кабель подвергались скрэмблированию, то они пропускаются через дескрэмблер, после чего в адаптере восстанавливаются символы кода, посланные передатчиком.

Проверка контрольной суммы кадра. Если она неверна, то кадр отбрасывается, а через межуровневый интерфейс наверх, протоколу LLC передается соответствующий код ошибки. Если контрольная сумма верна, то из МАС - кадра извлекается кадр LLC и передается через межуровневый интерфейс наверх, протоколу LLC. Кадр LLC помещается в буфер оперативной памяти.

Распределение обязанностей между сетевым адаптером и его драйвером стандартами не определяется, поэтому каждый производитель решает этот вопрос самостоятельно. Обычно сетевые адаптеры делятся на адаптеры для клиентских компьютеров и адаптеры для серверов.

В адаптерах для клиентских компьютеров значительная часть работы перекладывается на драйвер, тем самым адаптер оказывается проще и дешевле. Недостатком такого подхода является высокая степень загрузки центрального процессора компьютера рутинными работами по передаче кадров из оперативной памяти компьютера в сеть. Центральный процессор вынужден заниматься этой работой вместо выполнения прикладных задач пользователя.

Поэтому адаптеры, предназначенные для серверов, обычно снабжаются собственными процессорами, которые самостоятельно выполняют большую часть работы по передаче кадров из оперативной памяти в сеть и в обратном направлении. Примером такого адаптера может служить сетевой адаптер SMS EtherPower со встроенным процессором Intel i960.

В зависимости от того, какой протокол реализует адаптер, адаптеры делятся на Ethernet-адаптеры, Token Ring-адаптеры, FDDI-адаптеры и т. д. Так как протокол Fast Ethernet позволяет за счет процедуры автопереговоров автоматически выбрать скорость работы сетевого адаптера в зависимости от возможностей концентратора, то многие адаптеры Ethernet сегодня поддерживают две скорости работы и имеют в своем названии приставку 10/100. Это свойство некоторые производителиназывают авточувствительностью.

Сетевой адаптер перед установкой в компьютер необходимо конфигурировать. При конфигурировании адаптера обычно задаются номер прерывания IRQ, используемого адаптером, номер канала прямого доступа к памяти DMA (если адаптер поддерживает режим DMA) и базовый адрес портов ввода/вывода.

Если сетевой адаптер, аппаратура компьютера и операционная система поддерживают стандарт Plug-and-Play, то конфигурирование адаптера и его драйвера осуществляется автоматически. В противном случае нужно сначала сконфигурировать сетевой адаптер, а затем повторить параметры его конфигурации для драйвера. В общем случае, детали процедуры конфигурирования сетевого адаптера и его драйвера во многом зависят от производителя адаптера, а также от возможностей шины, для которой разработан адаптер.

Классификация сетевых адаптеров

В качестве примера классификации адаптеров используем подход фирмы 3Com, имеющей репутацию лидера в области адаптеров Ethernet. Фирма 3Com считает, что сетевые адаптеры Ethernet прошли в своем развитии три поколения.

Адаптеры первого поколения были выполнены на дискретных логических микросхемах, в результате чего обладали низкой надежностью. Они имели буферную память только на один кадр, что приводило к низкой производительности адаптера, так как все кадры передавались из компьютера в сеть или из сети в компьютер последовательно. Кроме этого, задание конфигурации адаптера первого поколения происходило вручную, с помощью перемычек. Для каждого типа адаптеров использовался свой драйвер, причем интерфейс между драйвером и сетевой операционной системой не был стандартизирован.

В сетевых адаптерах второго поколения для повышения производительности стали применять метод многокадровой буферизации. При этом следующий кадр загружается из памяти компьютера в буфер адаптера одновременно с передачей предыдущего кадра в сеть. В режиме приема, после того как адаптер полностью принял один кадр, он может начать передавать этот кадр из буфера в память компьютера одновременно с приемом другого кадра из сети.

В сетевых адаптерах второго поколения широко используются микросхемы с высокой степенью интеграции, что повышает надежность адаптеров. Кроме того, драйверы этих адаптеров основаны на стандартных спецификациях. Адаптеры второго поколения обычно поставляются с драйверами, работающими как в стандарте NDIS (спецификация интерфейса сетевого драйвера), разработанном фирмами 3Com и Microsoft и одобренном IBM, так и в стандарте ODI (интерфейс открытого драйвера), разработанном фирмой Novell.

В сетевых адаптерах третьего поколения (к ним фирма 3Com относит свои адаптеры семейства EtherLink III) осуществляется конвейерная схема обработки кадров. Она заключается в том, что процессы приема кадра из оперативной памяти компьютера и передачи его в сеть совмещаются во времени. Таким образом, после приема нескольких первых байт кадра начинается их передача. Это существенно (на 25-55 %) повышает производительность цепочки оперативная память -адаптер - физический канал - адаптер - оперативная память. Такая схема очень чувствительна к порогу начала передачи, то есть к количеству байт кадра, которое загружается в буфер адаптера перед началом передачи в сеть. Сетевой адаптер третьего поколения осуществляет самонастройку этого параметра путем анализа рабочей среды, а также методом расчета, без участия администратора сети. Самонастройка обеспечивает максимально возможную производительность для конкретного сочетания производительности внутренней шины компьютера, его системы прерываний и системы прямого доступа к памяти.

Адаптеры третьего поколения базируются на специализированных интегральных схемах (ASIC), что повышает производительность и надежность адаптера при одновременном снижении его стоимости. Компания 3Com назвала свою технологию конвейерной обработки кадров Parallel Tasking, другие компании также реализовали похожие схемы в своих адаптерах. Повышение производительности канала «адаптер-память» очень важно для повышения производительности сети в целом, так как производительность сложного маршрута обработки кадров, включающего, например, концентраторы, коммутаторы, маршрутизаторы, глобальные каналы связи и т. п., всегда определяется производительностью самого медленного элемента этого маршрута. Следовательно, если сетевой адаптер сервера или клиентского компьютера работает медленно, никакие быстрые коммутаторы не смогут повысить скорость работы сети.

Выпускаемые сегодня сетевые адаптеры можно отнести к четвертому поколению. В эти адаптеры обязательно входит ASIC, выполняющая функции МАС - уровня, а также большое количество высокоуровневых функций. В набор таких функций может входить поддержка агента удаленного мониторинга RMON, схема приоритезации кадров, функции дистанционного управления компьютером и т. п. В серверных вариантах адаптеров почти обязательно наличие мощного процессора, разгружающего центральный процессор. Примером сетевого адаптера четвертого поколения может служить адаптер компании 3Com Fast EtherLink XL 10/100.

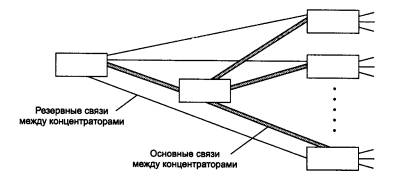

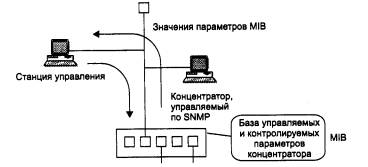

3.2.2. Концентраторы

Основные и дополнительные функции концентраторов

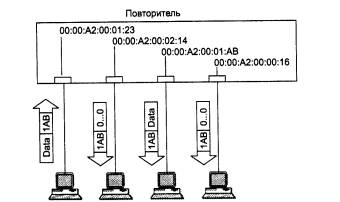

Практически во всех современных технологиях локальных сетей определено устройство, которое имеет несколько равноправных названий - концентратор (concentrator), хаб (hub), повторитель (repeator). В зависимости от области применения этого устройства в значительной степени изменяется состав его функций и конструктивное исполнение. Неизменной остается только основная функция - это повторение кадра либо на всех портах (как определено в стандарте Ethernet), либо только на некоторых портах, в соответствии с алгоритмом, определенным соответствующим стандартом.

Концентратор обычно имеет несколько портов, к которым с помощью отдельных физических сегментов кабеля подключаются конечные узлы сети - компьютеры. Концентратор объединяет отдельные физические сегменты сети в единую разделяемую среду, доступ к которой осуществляется в соответствии с одним из рассмотренных протоколов локальных сетей - Ethernet, Token Ring и т. п. Так как логика доступа к разделяемой среде существенно зависит от технологии, то для каждого типа технологии выпускаются свои концентраторы - Ethernet; Token Ring;

FDDI и 100VG-AnyLAN. Для конкретного протокола иногда используется свое, узкоспециализированное название этого устройства, более точно отражающее его функции или же использующееся в силу традиций, например, для концентраторов Token Ring характерно название MSAU.

Каждый концентратор выполняет некоторую основную функцию, определенную в соответствующем протоколе той технологии, которую он поддерживает. Хотя эта функция достаточно детально определена в стандарте технологии, при ее реализации концентраторы разных производителей могут отличаться такими деталями, как количество портов, поддержка нескольких типов кабелей и т. п.

Кроме основной функции концентратор может выполнять некоторое количество дополнительных функций, которые либо в стандарте вообще не определены, либо являются факультативными. Например, концентратор Token Ring может выполнять функцию отключения некорректно работающих портов и перехода на резервное кольцо, хотя в стандарте такие его возможности не описаны. Концентратор оказался удобным устройством для выполнения дополнительных функций, облегчающих контроль и эксплуатацию сети.

Рассмотрим особенности реализации основной функции концентратора на примере концентраторов Ethernet.

В технологии Ethernet устройства, объединяющие несколько физических сегментов коаксиального кабеля в единую разделяемую среду, использовались давно и получили название «повторителей» по своей основной функции - повторению на всех своих портах сигналов, полученных на входе одного из портов. В сетях на основе коаксиального кабеля обычными являлись двухпортовые повторители, соединяющие только два сегмента кабеля, поэтому термин концентратор к ним обычно не применялся.

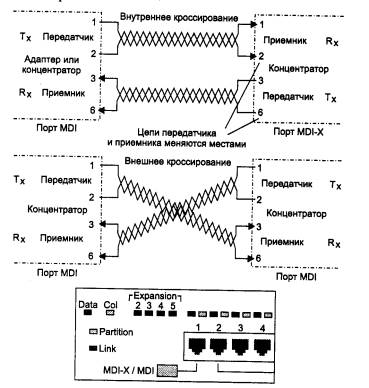

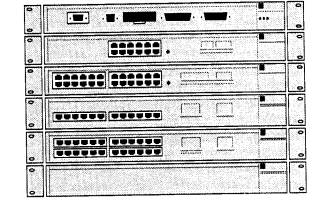

С появлением спецификации 10Base-T для витой пары повторитель стал неотъемлемой частью сети Ethernet, так как без него связь можно было организовать только между двумя узлами сети. Многопортовые повторители Ethernet на витой паре стали называть концентраторами или хабами, так как в одном устройстве действительно концентрировались связи между большим количеством узлов сети. Концентратор Ethernet обычно имеет от 8 до 72 портов, причем основная часть портов предназначена для подключения кабелей на витой паре. На рис. 3.5 показан типичный концентратор Ethernet, рассчитанный на образование небольших сегментов разделяемой среды. Он имеет 16 портов стандарта 10Base-T с разъемами RJ-45, а также один порт AUI для подключения внешнего трансивера. Обычно к этому порту подключается трансивер, работающий на коаксиал или оптоволокно. С помощью этого трансивера концентратор подключается к магистральному кабелю, соединяющему несколько концентраторов между собой, либо таким образом обеспечивается подключение станции, удаленной от концентратора более чем на 100 м.

Рис. 3.5. Концентратор Ethernet

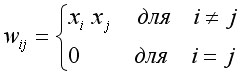

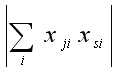

Для соединения концентраторов технологии 10Base-T между собой в иерархическую систему коаксиальный или оптоволоконный кабель не обязателен, можно применять те же порты, что и для подключения конечных станций, с учетом одного обстоятельства. Дело в том, что обычный порт RJ-45, предназначенный для подключения сетевого адаптера и называемый MDI-X (кроссированный MDI), имеет инвертированную разводку контактов разъема, чтобы сетевой адаптер можно было подключить к концентратору с помощью стандартного соединительного кабеля, не кроссирующего контакты (рис. 3.6). В случае соединения концентраторов через стандартный порт MDI-X приходится использовать нестандартный кабель с перекрестным соединением пар. Поэтому некоторые изготовители снабжают концентратор выделенным портом MDI, в котором нет кроссирования пар. Таким образом, два концентратора можно соединить обычным некроссированным кабелем, если это делать через порт MDI-X одного концентратора и порт MDI второго. Чаще один порт концентратора может работать и как порт MDI-X, и как порт MDI, в зависимости от положения кнопочного переключателя, как это показано в нижней части рис. 3.6.

Рис. 3.6. Соединения типа «станция-концентратор» и «концентратор-концентратор» на витой паре

Многопортовый повторитель-концентратор Ethernet может по-разному рассматриваться при использовании правила 4-х хабов. В большинстве моделей все порты связаны с единственным блоком повторения, и при прохождении сигнала между двумя портами повторителя блок повторения вносит задержку всего один раз. Поэтому такой концентратор нужно считать одним повторителем с ограничениями, накладываемыми правилом 4-х хабов. Но существуют и другие модели повторителей, в которых на несколько портов имеется свой блок повторения. В таком случае каждый блок повторения нужно считать отдельным повторителем и учитывать его отдельно в правиле 4-х хабов.

Некоторые отличия могут демонстрировать модели концентраторов, работающие на одномодовый волоконно-оптический кабель. Дальность сегмента кабеля, поддерживаемого концентратором FDDI, на таком кабеле может значительно отличаться в зависимости от мощности лазерного излучателя - от 10 до 40 км.

Однако если существующие различия при выполнении основной функции концентраторов не столь велики, то их намного превосходит разброс в возможностях реализации концентраторами дополнительных функций.

Отключение портов

Очень полезной при эксплуатации сети является способность концентратора отключать некорректно работающие порты, изолируя тем самым остальную часть сети от возникших в узле проблем. Эту функцию называют автосегментацией (autopartitioning). Для концентратора FDDI эта функция для многих ошибочных ситуаций является основной, так как определена в протоколе. В то же время для концентратора Ethernet или Token Ring функция автосегментации для многих ситуаций является дополнительной, так как стандарт не описывает реакцию концентратора на эту ситуацию. Основной причиной отключения порта в стандартах Ethernet и Fast Ethernet является отсутствие ответа на последовательность импульсов link test, посылаемых во все порты каждые 16 мс. В этом случае неисправный порт переводится в состояние «отключен», но импульсы link test будут продолжать посылаться в порт с тем, чтобы при восстановлении устройства работа с ним была продолжена автоматически.