- •Системи захисту інформації та показники уразливості

- •Загальні положення приховування інформації

- •1.2. Погрози інформації та системи показників уразливості

- •1.3 Аналітичні та статистичні моделі визначення значень базових показників уразливості

- •Загальна кількість відомих успішних атак для різних ос, представлена в табл. 1.1.

- •1.4. Нормативне визначення функцій захисту

- •1.5. Методологія проектування систем захисту інформації

- •1.5.1. Етапи проектування системи захисту

- •Обґрунтування складових засобів захисту в системі захисту інформації

- •1.6. Принципи функціонування систем захисту інформації

- •Контрольні питання

- •2. Організаційно-правове забезпечення захисту інформації

- •2.1 Загальна будова організаційно-правового забезпечення захисту інформації

- •2.2 Організаційно-технічні засоби захисту інформації

- •2.2. Організаційно-технічні засоби захисту інформації

- •1. Визначення й аналіз погроз

- •2. Розробка системи захисту інформації

- •3. Реалізація плану захисту інформації

- •4. Контроль функціонування й керування системою захисту інформації

- •2.3. Рівні захисту, класифікація автоматизованих систем і вимоги до захисту інформації

- •2.4. Державні стандарти із захисту інформації

- •Контрольні питання

- •3. Основи криптографії

- •3.1. Місце й роль криптографічних методів у загальній системі захисту інформації

- •3.2. Характеристики шифрів

- •Теоретична й практична стійкість шифрів, удосконалені шифри та їхні властивості

- •3.4. Типові криптосистеми та їхні характеристики

- •3.5. Порівняння криптографічних методів

- •3.6. Моделі й критерії відкритого тексту

- •3.7. Функції криптографічних систем, методи їх забезпечення

- •3.8. Імітостійкості й аутентифікації повідомлень

- •3.9. Керування ключами, формування ключів і протоколи їх розподілу

- •Керування ключами

- •Перевірка дійсності ключів

- •Робота із ключами

- •Передача ключів

- •Знищення ключів

- •3.10. Криптографічні протоколи

- •3.11. Стандарти криптографічних систем захисту інформації

- •3.12. Типові методи криптоаналізу й оцінювання криптографічної стійкості системи

- •3.13. Квантова криптографія

- •3.14. Імовірнісна криптографія, концепція відвідного каналу

- •3.15. Методи шифрування

- •3.15.1. Шифрування з секретним ключем

- •3.15.2. Шифрування з відкритим ключем

- •3.16. Основи стеганографії

- •3.16.1. Основні поняття й методи стеганографічного захисту інформації

- •3.16.2. Порівняльна характеристика стеганографічного захисту інформації

- •3.16.3. Приховування інформації в аудіоданих

- •3.16.4. Приховування інформації у відеоданих

- •3.16.5. Стеганографічні програми

- •Операційне середовище os/2

- •Контрольні питання

- •4. Основи технічного захисту інформації

- •4.1. Характеристика технічної розвідки і організації протидії

- •4.2. Класифікація технічних каналів витоку інформації

- •4.3. Методи й засоби захисту об'єкта від витоку інформації по технічних каналах

- •4.4. Захист технічних засобів від витоку інформації по побічних електромагнітних випромінюваннях та ланцюгах електроживлення

- •4.5. Віброакустичний канал і захист інформації

- •4.6. Норми ефективності захисту інформації від витоку по технічних каналах і умови створення

- •4.7. Методика виміру й розрахунку параметрів небезпечних сигналів

- •4.8. Принципи побудови засобів виявлення каналів витоку інформації

- •Контрольні питання

- •5. Реалізація систем захисту інформації та їх фрагментів

- •5.1. Методи захисту програмного забезпечення від вірусів і несанкціонованого використання

- •5.2. Реалізація методів захисту інформації в стандартних мережних операційних системах

- •5.3. Стандартні системи захисту інформації в локальних і глобальних мережах

- •5.4. Програмна й апаратна реалізація шлюзів

- •5.5. Особливості використання методів захисту в банківських технологіях і віртуальній торгівлі

- •Контрольні питання

- •6. Підвищення ефективності блочних шифрів на основі блоково-динамічного шифрування.

- •6.1. Блоково-динамічний алгоритм реалізації методів блочного шифрування

- •6.2. Криптостійкість блоково-динамічного шифрування.

- •6.2.1. Імовірнісний метод криптоаналізу блоково-динамічного шифрування

- •6.2.2. Лінійний криптоаналіз блоково-динамічного алгоритму шифрування

- •6.3.Технічна реалізація блоково-динамічного шифрування

- •6.4. Криптографічні протоколи блоково-динамічного шифрування

- •Контрольні питання

- •Література

- •7.092507 – Автоматика та автоматизація на транспорті

- •03049, М. Київ, вул.. М. Лукашевича, 19

6.3.Технічна реалізація блоково-динамічного шифрування

Для передачі та прийому шифрованої інформації розроблено пристрій, блок-схему якого представлено на рис. 6.10.

Рис. 6.10. Пристрій передачі та прийому шифрованої інформації

Розроблений пристрій передачі та прийому шифрованої інформації складається з блоку керування, який керує усім процесом та забезпечує синхронізацію всіх пристроїв. Дані приймаються блоком Прийомник/передавач і після попередньої обробки та підсилення сигналу він передається у блок Модуляції/демодуляції, де сигнал демодулюється і готується для перетворення у цифровий вигляд. Після перетворення в цифровий вигляд у АЦП дані надходять до блоку шифрування/дешифрування, де вони дешифруються і готові до подальшого використання.

Для блоку шифрування дані повинні надходити послідовно по 64 біти, а на виході ми отримаємо потік розшифрованої інформації.

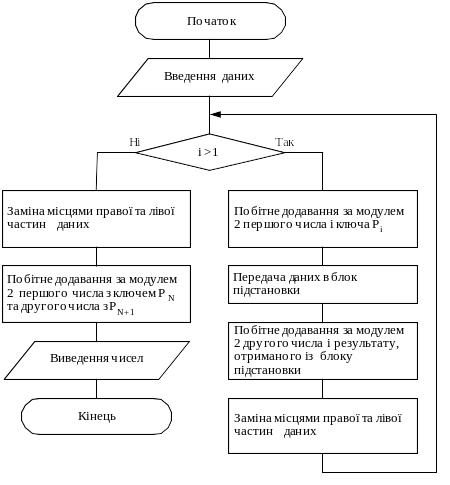

Шифрування здійснюється за алгоритмом, блок-схему якого наведено нижче (рис. 6.11), розшифрування (рис. 6.12), структурна схема (рис. 6.13).

Рис. 6.11. Схема шифрування

Рис. 6.12. Схема розшифрування

Рис. 6.13. Структурна схема блоку шифрування

Пристрій функціонує наступним чином (рис. 6.13). По 32-бітних шинах даних Х1 і Х2 надходять дані, які шифруються. За допомогою елемента, що побітно додає за модулем 2, здійснюється побітне додавання сигналів X1 і ключів P1, та відповідний результат зберігається в пам’яті. З виходу вхідного елемента XOR сигнали по 8 біт надходять на входи Рг1 – Рг4, які формують значення комірки, що стала активною після подання сигналів на адресний вхід. Ці значення із Рг1 – Рг4 подаються на вхід АЛП, який виконує над даними відповідні операції і на виході якого буде утворюватись результат у 32-бітному вигляді. Кожний біт результату подається на 32-бітний елемент XOR, який побітно додає за модулем 2 з 32-бітами числа X2 [10].

Результат побітного додавання за модулем 2 подається на вхід наступного 32-бітного елемента XOR, а на інший вхід подається значення P2. З результатом відбуваються ті ж операції, що були описані вище, і після цього на перший вхід 32-бітного елемента XOR подається результат обчислень, а на інший вхід подається сигнал з виходу першого елемента XOR попереднього циклу. Після останнього 16 циклу на виходах першого і останнього 32-бітного елемента XOR отримаємо результуючі сигнали, які подаються на входи 32-бітних елементів XOR, з додатковим побітним додаванням за модулем 2 з значеннями P17 і P18. Після цих операцій на виходах 32-бітних XOR елементів отримаємо результат у вигляді двох 32-бітних чисел [11].

Пристрій дає можливість шифрувати та розшифровувати цифрові дані, які подаються на вхід, використовуючи розроблений блоково-динамічний метод шифрування. Моделювання його в середовищі Active – HDL дозволяє реалізувати його на сучасних ПЛІС [12].

6.4. Криптографічні протоколи блоково-динамічного шифрування

Відомо, що для передачі ключа повинен існувати секретний канал. Це також стосується блочних алгоритмів . Блоково-динамічний метод шифрування також вимагає наявності секретного каналу й відповідних протоколів передачі ключа з урахуванням несанкціонованого втручання.

У теорії захисту інформації багато уваги приділяється протоколам обміну ключа [13-16]. Такий протокол повинен підтримувати всі групові операції по видаленню, включенню нових учасників у групу. Передбачається, що учасники групи вже сформували загальний ключ. Розглянемо основні операції, які дозволяють виконувати розроблений протокол. Список операцій, що виконуються протоколом, виглядає так:

- приєднання (JOIN): новий учасник додається в групу;

- злиття (MERGE): один або більше учасників додаються в групу;

- вихід із групи (LEAVE): один або більше учасників залишають групу;

- відновлення ключа (KEY REFRESH): генерація нового ключа для групи.

Для спрощення вважається, що останній учасник групи є контролюючим групи (це не є критичною вимогою і може бути легко виправлено).

Для кращого розуміння зазначимо протокольні терміни та визначення блокового динамічного шифрування.

n - число учасників протоколу;

i, j - індекси для учасників груп;

Mi - i-ий учасник групи;

xi - довгостроковий секретний ключ Mi;

Sn - груповий ключ n учасників;

Sn(Mi) - внесок Mi -го учасника в груповий ключ;

Для того, щоб запобігти атакам методами підміни або витоку секретних величин, кожний учасник протоколу повинен мати можливість перевірити, що ті значення, які він одержує, є елементами підгрупи. У такому контексті можливості активного супротивника досить обмежені.

Для кращого подання протоколів передачі ключа введемо такі операції та визначення.

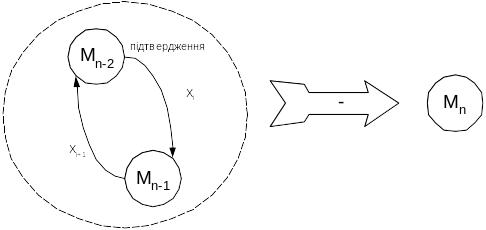

Приєднання

Операція додає нового учасника Mn+1 до групи з n учасників. Під час операції старий груповий ключ Sn передається по захищеному каналу Mn+1, і він стає новим контролюючим групи. Припускаючи, що Mn є поточним контролюючим групи, який передає по захищеному каналу ключ, протокол виглядає в такий спосіб (рис. 6.14).

Mn+1 виробляє новий секретний ключ xi+1. Потім ключ xi+1 розсилається кожному учаснику групи.

Після одержання повідомлення від Mn+1 з новим ключем, користуючись старим ключем, кожний учасник групи Mi,

,

повідомляє новому учаснику Mn+1

про

те, що він одержав новий ключ.

,

повідомляє новому учаснику Mn+1

про

те, що він одержав новий ключ.Після одержання повідомлення від кожного учасника групи про те, що він одержав новий ключ xi+1 Mn+1 установлює новий ключ.

Злиття

Операція використовується для додавання k > 1 учасників до існуючої групи з n > 1 учасників. Нехай m = n + k. Під час операції створюється новий груповий ключ Sm, і Mm стає новим контролюючим групи. Припускаючи, що Mn є поточним контролюючим групи, протокол виглядає наступним чином

(рис. 6.15):

Mn+к створює новий секретний ключ xi+1. Потім він по захисному каналу відправляється до Mi,

.

.Кожний учасник Mi,

вже

має новий ключ.

вже

має новий ключ.Потім ключ xi+1 розсилається кожному учаснику старої групи Mi,

.

.Кожний учасник Mi,

вже

має новий ключ.

вже

має новий ключ.

Рис 6.14. Операція приєднання.

Рис. 6.15. Операція злиття.

Після одержання повідомлення від кожного учасника старої групи Mi, та нової групи Mi, про те, що він одержав новий ключ xi+1, Mn+К встановлює новий ключ.

Операція приєднання також може бути використана для додавання k учасників до групи. Це вимагає повторення операції приєднання k раз, відповідно, через що зростає трудомісткість операції. У такий спосіб для масового додавання учасників групи краще використати операцію злиття.

Вихід з групи

Операція виходу із групи видаляє k учасників з n учасників поточної групи. Під час операції обчислюється новий груповий ключ Sn-k. Mn-k стає новим контролюючим групи, якщо Mn залишає групу. Для простоти припустимо, що тільки один учасник Md виходить зі складу групи. Протокол виглядає наступним чином (рис. 6.16).

Mn-1 виробляє новий секретний ключ xi+1. Потім xn+1 розсилається всім Mi,

.

.Після одержання повідомлення від Mn-1 з новим ключем, користуючись старим ключем, кожен учасник групи Mi, , повідомляє Mn-1 про те, що він одержав новий ключ.

Після одержання повідомлення від кожного учасника групи Mi, про те, що він одержав новий ключ xi+1, Mn-1 встановлює новий ключ.

Якщо із групи виходить контролюючий, то вище описані операції виконує передостанній учасник групи Mn-1.

Оновлення ключа

Операція оновлення ключа виконує заміну групового ключа на новий. Ця операція виглядає також, як і операція виходу із групи з k=0, тобто відсилаються нові ключі й після підтвердження всіх учасників про одержання нових ключів ключ змінюється (рис. 6.17).

Рис. 6.16. Операція вихід з групи

Рис. 6.17. Операція оновлення ключа

Таким чином, з використанням наведених вище операцій досягається повноцінна робота групи.

Між тим, наведена схема роботи не позбавлена недоліків, і найсуттєвіший з них, це, напевно, той, що при додаванні нових учасників групи необхідно використовувати захищений канал. Це прийнятно для невеликих груп, але при великій кількості учасників є доволі складним [17].

Розподіл відповідальності – це можливість розділення секретного повідомлення на частини, кожна з яких не представляє цінності, але якщо їх певним чином з'єднати разом, знову вийде вихідне повідомлення. Таким чином, пароль ділиться на частини й кожен з колег отримує по одній його частині, щоб вони змогли розшифрувати дані, тільки зібравшись разом. Зробити це поодинці не зможе жоден з них.

Основний недолік криптографічного протоколу, що розподіляє відповідальність за збереження повідомлення в таємниці, полягає в тому, що, якщо хоча б один з його учасників втратить довірену йому частину, буде також назавжди втрачене й саме повідомлення. У результаті в розпорядженні учасників протоколу залишиться тільки довжина вихідного повідомлення. Але навряд чи вони захочуть задовольнятися тільки цим.

Існують ситуації, у яких необхідно вміти відновлювати секретне повідомлення навіть під час відсутності деяких учасників протоколу.

Криптологи придумали так званий граничний протокол, що дозволяє розподіляти відповідальність навіть ще більш складним чином. У загальному випадку береться будь-яке секретне повідомлення (пароль, код запуску балістичних ракет) і ділиться на n частин (названих частками) так, що для реконструкції вихідного повідомлення обов'язково потрібні m з них. Такий протокол більш точно називається граничним протоколом.