- •Системи захисту інформації та показники уразливості

- •Загальні положення приховування інформації

- •1.2. Погрози інформації та системи показників уразливості

- •1.3 Аналітичні та статистичні моделі визначення значень базових показників уразливості

- •Загальна кількість відомих успішних атак для різних ос, представлена в табл. 1.1.

- •1.4. Нормативне визначення функцій захисту

- •1.5. Методологія проектування систем захисту інформації

- •1.5.1. Етапи проектування системи захисту

- •Обґрунтування складових засобів захисту в системі захисту інформації

- •1.6. Принципи функціонування систем захисту інформації

- •Контрольні питання

- •2. Організаційно-правове забезпечення захисту інформації

- •2.1 Загальна будова організаційно-правового забезпечення захисту інформації

- •2.2 Організаційно-технічні засоби захисту інформації

- •2.2. Організаційно-технічні засоби захисту інформації

- •1. Визначення й аналіз погроз

- •2. Розробка системи захисту інформації

- •3. Реалізація плану захисту інформації

- •4. Контроль функціонування й керування системою захисту інформації

- •2.3. Рівні захисту, класифікація автоматизованих систем і вимоги до захисту інформації

- •2.4. Державні стандарти із захисту інформації

- •Контрольні питання

- •3. Основи криптографії

- •3.1. Місце й роль криптографічних методів у загальній системі захисту інформації

- •3.2. Характеристики шифрів

- •Теоретична й практична стійкість шифрів, удосконалені шифри та їхні властивості

- •3.4. Типові криптосистеми та їхні характеристики

- •3.5. Порівняння криптографічних методів

- •3.6. Моделі й критерії відкритого тексту

- •3.7. Функції криптографічних систем, методи їх забезпечення

- •3.8. Імітостійкості й аутентифікації повідомлень

- •3.9. Керування ключами, формування ключів і протоколи їх розподілу

- •Керування ключами

- •Перевірка дійсності ключів

- •Робота із ключами

- •Передача ключів

- •Знищення ключів

- •3.10. Криптографічні протоколи

- •3.11. Стандарти криптографічних систем захисту інформації

- •3.12. Типові методи криптоаналізу й оцінювання криптографічної стійкості системи

- •3.13. Квантова криптографія

- •3.14. Імовірнісна криптографія, концепція відвідного каналу

- •3.15. Методи шифрування

- •3.15.1. Шифрування з секретним ключем

- •3.15.2. Шифрування з відкритим ключем

- •3.16. Основи стеганографії

- •3.16.1. Основні поняття й методи стеганографічного захисту інформації

- •3.16.2. Порівняльна характеристика стеганографічного захисту інформації

- •3.16.3. Приховування інформації в аудіоданих

- •3.16.4. Приховування інформації у відеоданих

- •3.16.5. Стеганографічні програми

- •Операційне середовище os/2

- •Контрольні питання

- •4. Основи технічного захисту інформації

- •4.1. Характеристика технічної розвідки і організації протидії

- •4.2. Класифікація технічних каналів витоку інформації

- •4.3. Методи й засоби захисту об'єкта від витоку інформації по технічних каналах

- •4.4. Захист технічних засобів від витоку інформації по побічних електромагнітних випромінюваннях та ланцюгах електроживлення

- •4.5. Віброакустичний канал і захист інформації

- •4.6. Норми ефективності захисту інформації від витоку по технічних каналах і умови створення

- •4.7. Методика виміру й розрахунку параметрів небезпечних сигналів

- •4.8. Принципи побудови засобів виявлення каналів витоку інформації

- •Контрольні питання

- •5. Реалізація систем захисту інформації та їх фрагментів

- •5.1. Методи захисту програмного забезпечення від вірусів і несанкціонованого використання

- •5.2. Реалізація методів захисту інформації в стандартних мережних операційних системах

- •5.3. Стандартні системи захисту інформації в локальних і глобальних мережах

- •5.4. Програмна й апаратна реалізація шлюзів

- •5.5. Особливості використання методів захисту в банківських технологіях і віртуальній торгівлі

- •Контрольні питання

- •6. Підвищення ефективності блочних шифрів на основі блоково-динамічного шифрування.

- •6.1. Блоково-динамічний алгоритм реалізації методів блочного шифрування

- •6.2. Криптостійкість блоково-динамічного шифрування.

- •6.2.1. Імовірнісний метод криптоаналізу блоково-динамічного шифрування

- •6.2.2. Лінійний криптоаналіз блоково-динамічного алгоритму шифрування

- •6.3.Технічна реалізація блоково-динамічного шифрування

- •6.4. Криптографічні протоколи блоково-динамічного шифрування

- •Контрольні питання

- •Література

- •7.092507 – Автоматика та автоматизація на транспорті

- •03049, М. Київ, вул.. М. Лукашевича, 19

1.3 Аналітичні та статистичні моделі визначення значень базових показників уразливості

Аналітичні моделі показують, що погрози прямо використовують різні недоліки ОС та системних додатків і дозволяють при повністю сконфігурованих і працюючих вбудованих в ОС механізмах захисту здійснювати несанкціонований доступ (НСД), що підтверджує необхідність посилення вбудованих механізмів захисту [3].

Крім того, більша частина погроз пов'язана саме з недоліками засобів захисту ОС, відзначеними вище, тобто недоліками, пов'язаними з невиконанням (повним або частковим) формалізованих вимог до захисту, серед яких, у першу чергу, можуть бути виділені:

Некоректна реалізація механізму керування доступом, насамперед, при розмежуванні доступу до об’єктів, що захищаються, системних процесів і користувачів, що мають права адміністратора.

Відсутність забезпечення замкнутості (цілісності) програмного середовища. Як ми бачимо, більшість атак здійснювалося або з використанням деяких прикладних програм, або із застосуванням вбудованих у віртуальні машини засобів програмування. Тобто, можливість більшості атак прямо пов'язана з можливістю запуску зловмисником відповідної програми. При цьому запуск може бути здійснений як явно, так і сховано, у рамках можливостей вбудованих у додатки інтерпретаторів команд.

Проведений аналіз відомих погроз сучасним універсальним ОС повністю підтверджує, що більша їхня частина обумовлена саме реалізованим в ОС концептуальним підходом, що полягає в реалізації схеми розподіленого адміністрування механізмів захисту. У рамках цієї схеми користувач розглядається як довірена особа, що є елементом схеми адміністрування й має можливість призначати/змінювати ПРД. При цьому він не сприймається, як потенційний зловмисник, що може свідомо або несвідомо здійснити НСД до інформації. Таким чином, основне призначення механізмів додаткового захисту ОС – реалізація централізованої схеми адміністрування механізмів захисту, у рамках якої буде здійснюватися протидія НСД користувача до інформації.

Сьогодні існує досить об’ємна статистика погроз ОС, спрямованих на подолання вбудованих в ОС механізмів захисту, що дозволяють змінити настроювання механізмів безпеки, обійти розмежування доступу і т.д.

Таким чином, статистика фактів несанкціонованого доступу до інформації показує, що більшість розповсюджених систем (універсального призначення) досить уразливі з погляду безпеки. І це незважаючи на виразну тенденцію до підвищення рівня захищеності цих систем.

На практиці сучасні інформаційні системи, призначені для обробки конфіденційної інформації, будуються вже з урахуванням додаткових заходів безпеки. А це також побічно підтверджує споконвічну уразливість сучасних ОС.

Розглянемо операційні системи, що фігурують у списках системних і прикладних помилок, тобто помилок, що дозволяють одержати несанкціонований доступ до системи, знизити ступінь її захищеності або домогтися відмови в обслуговуванні (системного збою).

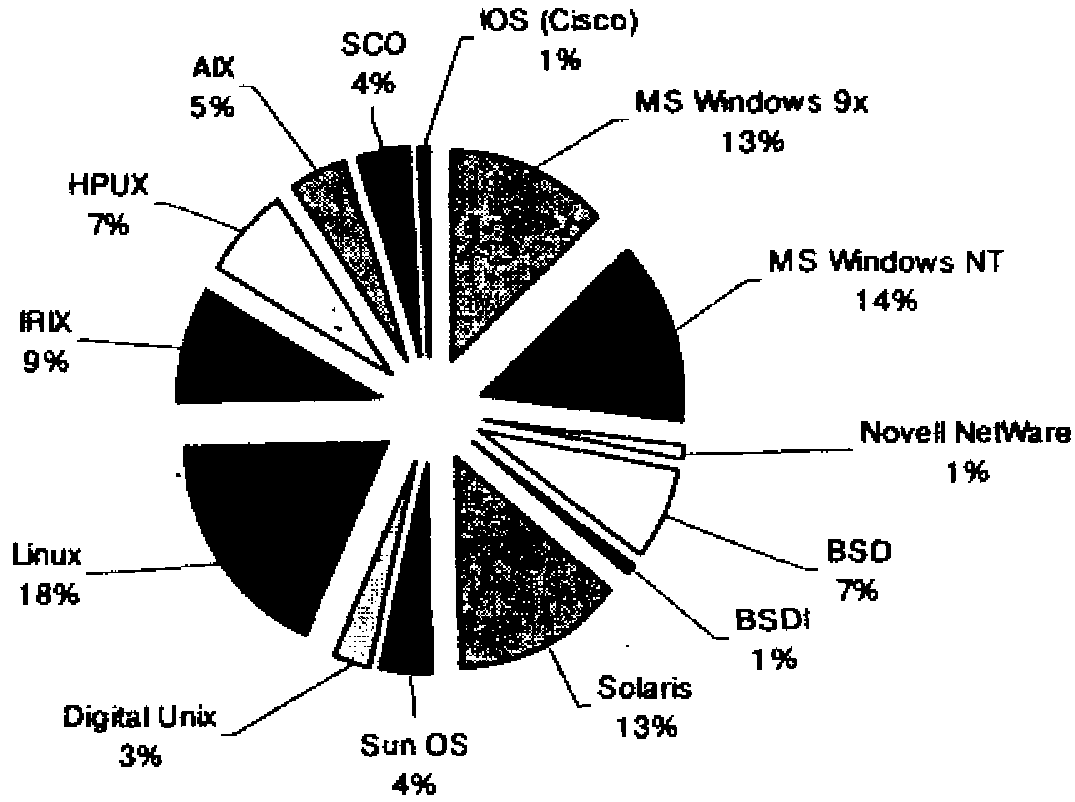

Загальна кількість відомих успішних атак для різних ос, представлена в табл. 1.1.

Таблиця 1.1 – Загальна кількість відомих успішних атак для різних ОС

Тип ОС |

Кількість атак |

Тип ОС |

Кількість атак |

MS Windows NT/2000 |

130 |

Linux |

167 |

MS Windows ЭХ/ME |

120 |

IRIX |

84 |

BSD |

64 |

HPUX |

65 |

BSDI |

10 |

AIX |

42 |

Solaris |

125 |

SCO |

40 |

SunOS |

40 |

Novell NetWare |

10 |

Digital Unix |

25 |

tOS (Cisco) |

7 |

Статистика співвідношення загроз для різних ОС на основі табл. 1.1 наведена на рис. 1.3.

Рис. 1.3. Статистика співвідношення загроз для різних ОС

Внаслідок того, що більшість атак для операційних систем, побудованих на базі UNIX (BSD або AT&T), досить схожі, доцільно об'єднати їх в одну групу. Теж саме можна сказати й про ОС сімейства Windows. Таким чином, надалі варто розглядати тільки сімейства ОС:

- UNIX;

- MS Windows;

- Novell NetWare.

Основним способом завдання інтенсивностей потоків загроз і – ймовірності загроз Qi і вірогідності зломів pi є отримання цих значень на основі наявної статистики загроз безпеки інформаційних систем, в яких реалізується система захисту. Якщо існує статистика для аналогічної інформаційної системи, то задавати початкові параметри для оцінки захищеності можна на її основі. При цьому бажано, щоб схожі інформаційні системи експлуатувалися на підприємствах зі схожою специфікою діяльності.

У даному методі ймовірність загроз Qi визначається за формулою:

![]() .

.

Статистика загроз періодично публікується достатньо авторитетними виданнями, тобто завжди існують початкові дані для використання даного підходу для більшості додатків до засобів захисту інформації. Звичайно ця статистика доступна в Інтернеті на сайтах спеціалізованих організацій.

Якщо ж необхідна статистика по загрозах безпеки відсутня, то можна скористатися одним з інших підходів, описаних далі.