- •Системи захисту інформації та показники уразливості

- •Загальні положення приховування інформації

- •1.2. Погрози інформації та системи показників уразливості

- •1.3 Аналітичні та статистичні моделі визначення значень базових показників уразливості

- •Загальна кількість відомих успішних атак для різних ос, представлена в табл. 1.1.

- •1.4. Нормативне визначення функцій захисту

- •1.5. Методологія проектування систем захисту інформації

- •1.5.1. Етапи проектування системи захисту

- •Обґрунтування складових засобів захисту в системі захисту інформації

- •1.6. Принципи функціонування систем захисту інформації

- •Контрольні питання

- •2. Організаційно-правове забезпечення захисту інформації

- •2.1 Загальна будова організаційно-правового забезпечення захисту інформації

- •2.2 Організаційно-технічні засоби захисту інформації

- •2.2. Організаційно-технічні засоби захисту інформації

- •1. Визначення й аналіз погроз

- •2. Розробка системи захисту інформації

- •3. Реалізація плану захисту інформації

- •4. Контроль функціонування й керування системою захисту інформації

- •2.3. Рівні захисту, класифікація автоматизованих систем і вимоги до захисту інформації

- •2.4. Державні стандарти із захисту інформації

- •Контрольні питання

- •3. Основи криптографії

- •3.1. Місце й роль криптографічних методів у загальній системі захисту інформації

- •3.2. Характеристики шифрів

- •Теоретична й практична стійкість шифрів, удосконалені шифри та їхні властивості

- •3.4. Типові криптосистеми та їхні характеристики

- •3.5. Порівняння криптографічних методів

- •3.6. Моделі й критерії відкритого тексту

- •3.7. Функції криптографічних систем, методи їх забезпечення

- •3.8. Імітостійкості й аутентифікації повідомлень

- •3.9. Керування ключами, формування ключів і протоколи їх розподілу

- •Керування ключами

- •Перевірка дійсності ключів

- •Робота із ключами

- •Передача ключів

- •Знищення ключів

- •3.10. Криптографічні протоколи

- •3.11. Стандарти криптографічних систем захисту інформації

- •3.12. Типові методи криптоаналізу й оцінювання криптографічної стійкості системи

- •3.13. Квантова криптографія

- •3.14. Імовірнісна криптографія, концепція відвідного каналу

- •3.15. Методи шифрування

- •3.15.1. Шифрування з секретним ключем

- •3.15.2. Шифрування з відкритим ключем

- •3.16. Основи стеганографії

- •3.16.1. Основні поняття й методи стеганографічного захисту інформації

- •3.16.2. Порівняльна характеристика стеганографічного захисту інформації

- •3.16.3. Приховування інформації в аудіоданих

- •3.16.4. Приховування інформації у відеоданих

- •3.16.5. Стеганографічні програми

- •Операційне середовище os/2

- •Контрольні питання

- •4. Основи технічного захисту інформації

- •4.1. Характеристика технічної розвідки і організації протидії

- •4.2. Класифікація технічних каналів витоку інформації

- •4.3. Методи й засоби захисту об'єкта від витоку інформації по технічних каналах

- •4.4. Захист технічних засобів від витоку інформації по побічних електромагнітних випромінюваннях та ланцюгах електроживлення

- •4.5. Віброакустичний канал і захист інформації

- •4.6. Норми ефективності захисту інформації від витоку по технічних каналах і умови створення

- •4.7. Методика виміру й розрахунку параметрів небезпечних сигналів

- •4.8. Принципи побудови засобів виявлення каналів витоку інформації

- •Контрольні питання

- •5. Реалізація систем захисту інформації та їх фрагментів

- •5.1. Методи захисту програмного забезпечення від вірусів і несанкціонованого використання

- •5.2. Реалізація методів захисту інформації в стандартних мережних операційних системах

- •5.3. Стандартні системи захисту інформації в локальних і глобальних мережах

- •5.4. Програмна й апаратна реалізація шлюзів

- •5.5. Особливості використання методів захисту в банківських технологіях і віртуальній торгівлі

- •Контрольні питання

- •6. Підвищення ефективності блочних шифрів на основі блоково-динамічного шифрування.

- •6.1. Блоково-динамічний алгоритм реалізації методів блочного шифрування

- •6.2. Криптостійкість блоково-динамічного шифрування.

- •6.2.1. Імовірнісний метод криптоаналізу блоково-динамічного шифрування

- •6.2.2. Лінійний криптоаналіз блоково-динамічного алгоритму шифрування

- •6.3.Технічна реалізація блоково-динамічного шифрування

- •6.4. Криптографічні протоколи блоково-динамічного шифрування

- •Контрольні питання

- •Література

- •7.092507 – Автоматика та автоматизація на транспорті

- •03049, М. Київ, вул.. М. Лукашевича, 19

6.2.2. Лінійний криптоаналіз блоково-динамічного алгоритму шифрування

Лінійний криптоаналіз є атакою при відомому відкритому та шифрованому текстах на ітеративні шифри, в яких "криптографічно слабка" функція повторюється n разів. Передбачається, що відкритий текст обирається випадково й рівномірно, а підключі в кожному раунді незалежно один від одного. Немає значення, яким шляхом обирається відкритий текст.

Лінійний криптоаналіз вимагає значного числа відкритих текстів.

Саме тому всі розроблені методи шифрування повинні бути перевірені на надійність всіма можливими методами аналізу на стійкість. Часто лінійний криптоаналіз є найбільш ефективним методом. Лінійний криптоаналіз вимагає значного числа відкритих текстів [9].

Для проведення аналізу приймемо, що відомо відкрите повідомлення та шифрований текст, який йому відповідає, а також алгоритм блоково-динамічного шифрування. Необхідно знайти P-блок та S-блоки, за допомогою яких відкрите повідомлення із застосуванням блоково-динамічного алгоритму шифрування перетворюється в шифрований текст. Потрібно також встановити кількість відкритого тексту, обсяг оперативної пам’яті та трудомісткість відкриття P- та S-блоків.

Лінійний криптоаналіз полягає в складенні та розв’язанні системи рівнянь виду

T(x,k)=y,

де x – відкрите повідомлення; y – шифрований текст; T – шифр; k – ключ.

У випадку блоково-динамічного шифру ключ

k

розгортається перед початком шифрування

у P-блок

та S-блоки.

При чому P-блок

містить N

випадку блоково-динамічного шифру ключ

k

розгортається перед початком шифрування

у P-блок

та S-блоки.

При чому P-блок

містить N

32-бітних елементів

T(x1,P0,S0,0)=y1;

(x2,P0,S0,1)=y2;

...

T(x256,P0,S0,255)=y256;

T(x257,P1,S0,0)=y257;

T(x258,P1,S0,1)=y258;

...

T(x512,P1,S0,255)=y512;

...

T(xkx,PN,S3,255)=ykx..

У результаті проведеного лінійного криптоаналізу встановлено, що відкриття повного 16-прохідного блоково-динамічного шифрування вимагає порядку 144 Кбайт відкритого тексту та 2,87 Гбайт оперативної пам’яті. Визначено, що максимальна кількість проходів, при якій доцільно застосовувати лінійний криптоаналіз блоково-динамічного шифрування дорівнює nmax=9 (рис. 6.8).

Рис. 6.8. Графічне визначення максимальної кількості проходів, при якій доцільно застосовувати лінійний криптоаналіз блоково-динамічного шифрування

6.2.3. Диференціальний криптоаналіз блоково-динамічного алгоритму шифрування

Для проведення аналізу приймемо, що відомо відкрите повідомлення та шифрований текст, що йому відповідає, а також алгоритм блоково-динамічного шифрування. Необхідно знайти Р-блок, S-блоки, ключ, необхідну кількість відритих текстів і трудомісткість розкриття блоково-динамічного шифру, наявність слабких ключів та імовірність їх появи.

Згідно з джерелом [1] для взлому блоково-динамічного шифру методом диференціального аналізу необхідно 224 пар відкритого тексту. Для 4-раундового блоково-динамічного шифру трудомісткість складає 232, при 6-ти раундах – трудомісткість 267, при 7-ми раундах трудомісткість 2131. Результати атак на варіанти блоково-динамічного шифру з різною кількістю раундів доцільно представити у вигляді табл. 6.3.

Таблиця 6.3

Трудомісткість розкриття блоково-динамічного шифру з числом раундів

4-7 методом диференціального криптоаналізу

Кількість раундів, r |

4 |

5 |

6 |

7 |

|

Трудомісткість, Е |

232 |

251 |

267 |

2131 |

|

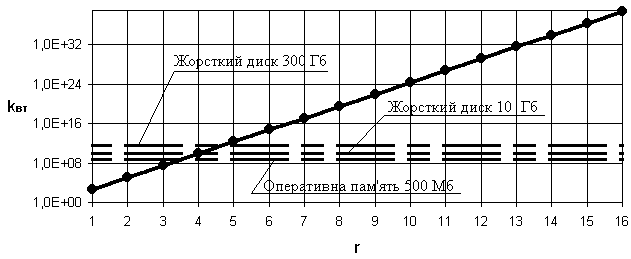

На основі даних табл. 6.3 проведений регресійний аналіз залежності трудомісткості Е від кількості раундів r при використанні диференціального криптоаналізу блоково-динамічного шифрування (табл. 6.4.).

Таблиця 6.4

Трудомісткість розкриття блоково-динамічного шифру з числом раундів 4-16 методом диференціального криптоаналізу

У результаті проведеного диференціального визначено що кількість відкритих текстів, необхідних для диференціального криптоаналізу блоково-динамічного шифру, в кількості 29...2129, залежно від кількості раундів. Визначено, що його доцільно проводити з кількістю раундів, яка менша або дорівнює 5 (рис. 6.9).

Рис. 6.9. Графік залежності кількості відкритих текстів kВТ, необхідних для взлому блоково-динамічного шифру методом диференціального криптоаналізу залежно від кількості раундів r