- •Системи захисту інформації та показники уразливості

- •Загальні положення приховування інформації

- •1.2. Погрози інформації та системи показників уразливості

- •1.3 Аналітичні та статистичні моделі визначення значень базових показників уразливості

- •Загальна кількість відомих успішних атак для різних ос, представлена в табл. 1.1.

- •1.4. Нормативне визначення функцій захисту

- •1.5. Методологія проектування систем захисту інформації

- •1.5.1. Етапи проектування системи захисту

- •Обґрунтування складових засобів захисту в системі захисту інформації

- •1.6. Принципи функціонування систем захисту інформації

- •Контрольні питання

- •2. Організаційно-правове забезпечення захисту інформації

- •2.1 Загальна будова організаційно-правового забезпечення захисту інформації

- •2.2 Організаційно-технічні засоби захисту інформації

- •2.2. Організаційно-технічні засоби захисту інформації

- •1. Визначення й аналіз погроз

- •2. Розробка системи захисту інформації

- •3. Реалізація плану захисту інформації

- •4. Контроль функціонування й керування системою захисту інформації

- •2.3. Рівні захисту, класифікація автоматизованих систем і вимоги до захисту інформації

- •2.4. Державні стандарти із захисту інформації

- •Контрольні питання

- •3. Основи криптографії

- •3.1. Місце й роль криптографічних методів у загальній системі захисту інформації

- •3.2. Характеристики шифрів

- •Теоретична й практична стійкість шифрів, удосконалені шифри та їхні властивості

- •3.4. Типові криптосистеми та їхні характеристики

- •3.5. Порівняння криптографічних методів

- •3.6. Моделі й критерії відкритого тексту

- •3.7. Функції криптографічних систем, методи їх забезпечення

- •3.8. Імітостійкості й аутентифікації повідомлень

- •3.9. Керування ключами, формування ключів і протоколи їх розподілу

- •Керування ключами

- •Перевірка дійсності ключів

- •Робота із ключами

- •Передача ключів

- •Знищення ключів

- •3.10. Криптографічні протоколи

- •3.11. Стандарти криптографічних систем захисту інформації

- •3.12. Типові методи криптоаналізу й оцінювання криптографічної стійкості системи

- •3.13. Квантова криптографія

- •3.14. Імовірнісна криптографія, концепція відвідного каналу

- •3.15. Методи шифрування

- •3.15.1. Шифрування з секретним ключем

- •3.15.2. Шифрування з відкритим ключем

- •3.16. Основи стеганографії

- •3.16.1. Основні поняття й методи стеганографічного захисту інформації

- •3.16.2. Порівняльна характеристика стеганографічного захисту інформації

- •3.16.3. Приховування інформації в аудіоданих

- •3.16.4. Приховування інформації у відеоданих

- •3.16.5. Стеганографічні програми

- •Операційне середовище os/2

- •Контрольні питання

- •4. Основи технічного захисту інформації

- •4.1. Характеристика технічної розвідки і організації протидії

- •4.2. Класифікація технічних каналів витоку інформації

- •4.3. Методи й засоби захисту об'єкта від витоку інформації по технічних каналах

- •4.4. Захист технічних засобів від витоку інформації по побічних електромагнітних випромінюваннях та ланцюгах електроживлення

- •4.5. Віброакустичний канал і захист інформації

- •4.6. Норми ефективності захисту інформації від витоку по технічних каналах і умови створення

- •4.7. Методика виміру й розрахунку параметрів небезпечних сигналів

- •4.8. Принципи побудови засобів виявлення каналів витоку інформації

- •Контрольні питання

- •5. Реалізація систем захисту інформації та їх фрагментів

- •5.1. Методи захисту програмного забезпечення від вірусів і несанкціонованого використання

- •5.2. Реалізація методів захисту інформації в стандартних мережних операційних системах

- •5.3. Стандартні системи захисту інформації в локальних і глобальних мережах

- •5.4. Програмна й апаратна реалізація шлюзів

- •5.5. Особливості використання методів захисту в банківських технологіях і віртуальній торгівлі

- •Контрольні питання

- •6. Підвищення ефективності блочних шифрів на основі блоково-динамічного шифрування.

- •6.1. Блоково-динамічний алгоритм реалізації методів блочного шифрування

- •6.2. Криптостійкість блоково-динамічного шифрування.

- •6.2.1. Імовірнісний метод криптоаналізу блоково-динамічного шифрування

- •6.2.2. Лінійний криптоаналіз блоково-динамічного алгоритму шифрування

- •6.3.Технічна реалізація блоково-динамічного шифрування

- •6.4. Криптографічні протоколи блоково-динамічного шифрування

- •Контрольні питання

- •Література

- •7.092507 – Автоматика та автоматизація на транспорті

- •03049, М. Київ, вул.. М. Лукашевича, 19

3.13. Квантова криптографія

Квантова криптографія – один з надійних способів зберегти в таємниці телефонні переговори або передану по комп'ютерних мережах зв'язку інформацію. Базується на ідеї використання з метою захисту інформації природи об'єктів мікросвіту – квантів світла (фотонів), поводження яких підкоряється законам квантової фізики, стала найбільш актуальною. Найбільше практичне застосування квантової криптографії знаходить сьогодні в сфері захисту інформації, переданої по волоконно-оптичних лініях зв'язку. Це пояснюється тим, що оптичні волокна ВОЛЗ дозволяють забезпечити передачу фотонів на більші відстані з мінімальними спотвореннями. Як джерела фотонів, застосовуються лазерні діоди передавальних модулів ВОЛЗ; далі відбувається істотне ослаблення потужності світлового сигналу до рівня, коли середнє число фотонів на один імпульс стає багато менше одиниці. Системи передачі інформації з ВОЛЗ, у прийомному модулі яких застосовуються лавинні фотодіоди в режимі рахунку фотонів, називаються квантовими оптичними каналами зв'язку (КОКЗ). Внаслідок малої енергетики сигналів швидкості передачі інформації в КОКЗ у порівнянні з можливостями сучасних ВОЛЗ не занадто високі можливості (від кілобіт до мегабіт за секунду, залежно від застосування). Тому в більшості випадків квантові криптографічні системи (ККС) застосовуються для розподілу ключів, які потім використовуються засобами шифрування високошвидкісного потоку даних. Важливо відзначити, що квантово-криптографічне встаткування поки серійно не випускається. Однак, у міру вдосконалювання й здешевлення застосовуваної елементної бази можна чекати появи ККС на ринку телекомунікацій в якості, наприклад, додаткової послуги при побудові корпоративних волоконно-оптичних мереж [3].

При переході від сигналів, де інформація кодується імпульсами, що містять тисячі фотонів, до сигналів, де середнє число фотонів, що приходиться на один імпульс, набагато менше одиниці (порядку 0,1), вступають у дію закони квантової фізики. Саме на використанні цих законів у поєднанні із процедурами класичної криптографії заснована природа таємності ККС. Тут безпосередньо застосовується принцип невизначеності Гейзенберга, відповідно до якого спроба зробити виміри у квантовій системі спотворює її стан, і отримана в результаті такого виміру інформація не повністю відповідає стану до початку вимірів. Спроба перехоплення інформації із квантового каналу зв'язку неминуче призводить до внесення в нього перешкод, що виявляються легальними користувачами. КК використовують цей факт для забезпечення можливості двом сторонам, які раніше не зустрічалися й попередньо не обмінювалися ніякою секретною інформацією, здійснювати між собою зв'язок в обстановці повної таємності без остраху бути підслуханими.

3.14. Імовірнісна криптографія, концепція відвідного каналу

Імовірнісна криптографія – це різновид криптографії, що базується на перевірці на дійсність безлічі ключів, які генеруються випадковим чином [1].

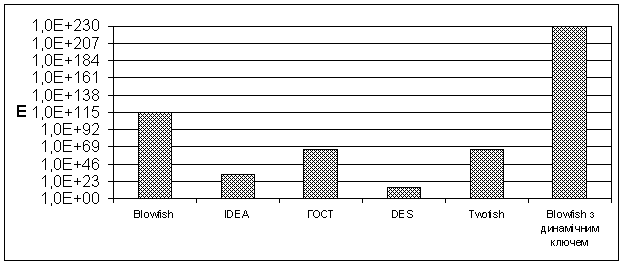

Графік залежності максимальної середньої трудомісткості Е відкриття ключа імовірнісним методом від довжини ключа m показано на рис. 3.12.

Рис. 3.12. Графік залежності максимальної середньої трудомісткості Е відкриття ключа імовірнісним методом від довжини ключа m