- •Системи захисту інформації та показники уразливості

- •Загальні положення приховування інформації

- •1.2. Погрози інформації та системи показників уразливості

- •1.3 Аналітичні та статистичні моделі визначення значень базових показників уразливості

- •Загальна кількість відомих успішних атак для різних ос, представлена в табл. 1.1.

- •1.4. Нормативне визначення функцій захисту

- •1.5. Методологія проектування систем захисту інформації

- •1.5.1. Етапи проектування системи захисту

- •Обґрунтування складових засобів захисту в системі захисту інформації

- •1.6. Принципи функціонування систем захисту інформації

- •Контрольні питання

- •2. Організаційно-правове забезпечення захисту інформації

- •2.1 Загальна будова організаційно-правового забезпечення захисту інформації

- •2.2 Організаційно-технічні засоби захисту інформації

- •2.2. Організаційно-технічні засоби захисту інформації

- •1. Визначення й аналіз погроз

- •2. Розробка системи захисту інформації

- •3. Реалізація плану захисту інформації

- •4. Контроль функціонування й керування системою захисту інформації

- •2.3. Рівні захисту, класифікація автоматизованих систем і вимоги до захисту інформації

- •2.4. Державні стандарти із захисту інформації

- •Контрольні питання

- •3. Основи криптографії

- •3.1. Місце й роль криптографічних методів у загальній системі захисту інформації

- •3.2. Характеристики шифрів

- •Теоретична й практична стійкість шифрів, удосконалені шифри та їхні властивості

- •3.4. Типові криптосистеми та їхні характеристики

- •3.5. Порівняння криптографічних методів

- •3.6. Моделі й критерії відкритого тексту

- •3.7. Функції криптографічних систем, методи їх забезпечення

- •3.8. Імітостійкості й аутентифікації повідомлень

- •3.9. Керування ключами, формування ключів і протоколи їх розподілу

- •Керування ключами

- •Перевірка дійсності ключів

- •Робота із ключами

- •Передача ключів

- •Знищення ключів

- •3.10. Криптографічні протоколи

- •3.11. Стандарти криптографічних систем захисту інформації

- •3.12. Типові методи криптоаналізу й оцінювання криптографічної стійкості системи

- •3.13. Квантова криптографія

- •3.14. Імовірнісна криптографія, концепція відвідного каналу

- •3.15. Методи шифрування

- •3.15.1. Шифрування з секретним ключем

- •3.15.2. Шифрування з відкритим ключем

- •3.16. Основи стеганографії

- •3.16.1. Основні поняття й методи стеганографічного захисту інформації

- •3.16.2. Порівняльна характеристика стеганографічного захисту інформації

- •3.16.3. Приховування інформації в аудіоданих

- •3.16.4. Приховування інформації у відеоданих

- •3.16.5. Стеганографічні програми

- •Операційне середовище os/2

- •Контрольні питання

- •4. Основи технічного захисту інформації

- •4.1. Характеристика технічної розвідки і організації протидії

- •4.2. Класифікація технічних каналів витоку інформації

- •4.3. Методи й засоби захисту об'єкта від витоку інформації по технічних каналах

- •4.4. Захист технічних засобів від витоку інформації по побічних електромагнітних випромінюваннях та ланцюгах електроживлення

- •4.5. Віброакустичний канал і захист інформації

- •4.6. Норми ефективності захисту інформації від витоку по технічних каналах і умови створення

- •4.7. Методика виміру й розрахунку параметрів небезпечних сигналів

- •4.8. Принципи побудови засобів виявлення каналів витоку інформації

- •Контрольні питання

- •5. Реалізація систем захисту інформації та їх фрагментів

- •5.1. Методи захисту програмного забезпечення від вірусів і несанкціонованого використання

- •5.2. Реалізація методів захисту інформації в стандартних мережних операційних системах

- •5.3. Стандартні системи захисту інформації в локальних і глобальних мережах

- •5.4. Програмна й апаратна реалізація шлюзів

- •5.5. Особливості використання методів захисту в банківських технологіях і віртуальній торгівлі

- •Контрольні питання

- •6. Підвищення ефективності блочних шифрів на основі блоково-динамічного шифрування.

- •6.1. Блоково-динамічний алгоритм реалізації методів блочного шифрування

- •6.2. Криптостійкість блоково-динамічного шифрування.

- •6.2.1. Імовірнісний метод криптоаналізу блоково-динамічного шифрування

- •6.2.2. Лінійний криптоаналіз блоково-динамічного алгоритму шифрування

- •6.3.Технічна реалізація блоково-динамічного шифрування

- •6.4. Криптографічні протоколи блоково-динамічного шифрування

- •Контрольні питання

- •Література

- •7.092507 – Автоматика та автоматизація на транспорті

- •03049, М. Київ, вул.. М. Лукашевича, 19

3.11. Стандарти криптографічних систем захисту інформації

Існує безліч стандартів криптографічних систем [1]:

- DES (Data Encryption Standard, стандарт шифрування даних) – найпопулярніший комп'ютерний алгоритм шифрування, є американським і міжнародним стандартом. Це блоковий шифр, він шифрує дані 64-бітовими блоками. З одного кінця алгоритму вводиться 64-бітовий блок відкритого тексту, а з іншого кінця виходить 64-бітовий блок шифротексту. DES є симетричним алгоритмом: для шифрування й дешифрування використовуються однакові алгоритм і ключ (за винятком невеликих розходжень у використанні ключа).

Довжина ключа дорівнює 56 бітам. (Ключ звичайно представляється 64-бітовим числом, але кожний восьмий біт використовується для перевірки парності й ігнорується. Біти парності є найменшими значущими бітами байтів ключа.) Ключ, що може бути будь-яким 56-бітовим числом, можна змінити в будь-який момент часу. Ряд чисел вважаються слабкими ключами, але їх можна легко уникнути. Безпека повністю визначається ключем.

На найпростішому рівні алгоритм не представляє нічого більшого, ніж комбінація двох основних методів шифрування: зсуву й дифузії.

- ДЕРЖСТАНДАРТ 28147-89 – це блоковий алгоритм, розроблений у колишньому Радянському Союзі. Назва "ДЕРЖСТАНДАРТ" є скороченням від "Державний стандарт".

ДЕРЖСТАНДАРТ є 64-бітовим алгоритмом з 256-бітовим ключем. ДЕРЖСТАНДАРТ також використовує додатковий ключ, що розглядається нижче. У процесі роботи алгоритму на 32 етапах послідовно виконується простий алгоритм шифрування.

- RSA (названий на честь творців – Рівеста (Rivest), Шаміра (Shamir) і Едлмана (Adleman)) – найпопулярніший алгоритм із відкритим ключем. Використовується і для шифрування, і для цифрового підпису.

- DSA (Digital Signature Algorithm, алгоритм цифрового підпису, використовується, як частина стандарту цифрового підпису, Digital Signature Standard) – інший алгоритм з відкритим ключем. Використовується тільки для цифрового підпису, не може бути використаний для шифрування.

Головні розходження між DES і ДЕРЖСТАНДАРТ:

- DES використовує складну процедуру для генерації підключів із ключів. У ДЕРЖСТАНДАРТ ця процедура дуже проста.

- В DES 56-бітовий ключ, а в ДЕРЖСТАНДАРТ – 256-бітовий. Якщо додати секретні перестановки Блок-блок-S-блоків, то повний обсяг секретної інформації ДЕРЖСТАНДАРТ складе приблизно 610 бітів.

- У Блок-блок-S-блоків DES 6-бітові входи й 4-бітові виходи, а в Блок-блок-S-блоків ДЕРЖСТАНДАРТ 4-бітові входи й виходи. В обох алгоритмах використовується по вісім Блок-блок-S-блоків, але розмір Блок-блок-S-блоку ДЕРЖСТАНДАРТ дорівнює одній четвертій розміру Блок-блок-S-блоку DES.

- В DES використовуються нерегулярні перестановки, названі Р-блоком, а в ДЕРЖСТАНДАРТ використовується 11-бітовий циклічний зсув вліво.

- B DES 16 етапів, а в ДЕРЖСТАНДАРТ – 32.

3.12. Типові методи криптоаналізу й оцінювання криптографічної стійкості системи

Сьогодні існує ряд методів криптоаналізу, основні з яких: диференціальний, лінійний і зі зв'язаними ключами [1].

Диференціальний криптоаналіз – метод, за допомогою якого аналізуються розходження між парами відкритих текстів на основі відмінностей у результуючих парах шифротекстів. Ці розходження можуть бути використані з метою поставити у відповідність імовірності різним ключам і виявити найбільш можливий з них. Звичайно цей метод реалізується на великій кількості відкритих текстів з однаковою різницею.

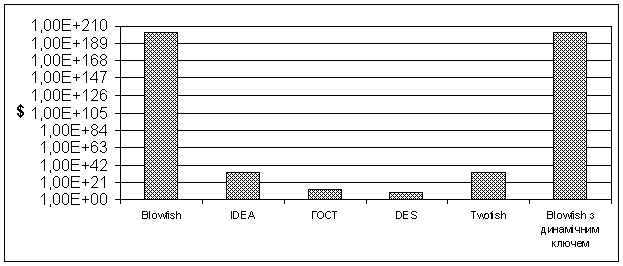

Рис. 3.10. Гістограма залежності вартості відкриття від виду блокового шифру для методу диференціального криптоаналізу

Лінійний криптоаналіз являє собою інший тип криптоаналітичного розкриття. Це розкриття використовує лінійні наближення для опису роботи блокового шифру. Якщо виконати операцію XOR над деякими бітами відкритого тексту, потім над деякими бітами шифротексту, а потім над результатами, ви одержите біт, що являє собою XOR деяких бітів ключа. Це називається лінійним наближенням, що може бути вірним з деякою ймовірністю р. Зібрані відкриті тексти й зв'язані шифротексти використовують для припущення про значення бітів ключа. Чим більше даних, тим вірніше припущення. Чим більше зсув, тим швидше розкриття увінчається успіхом.

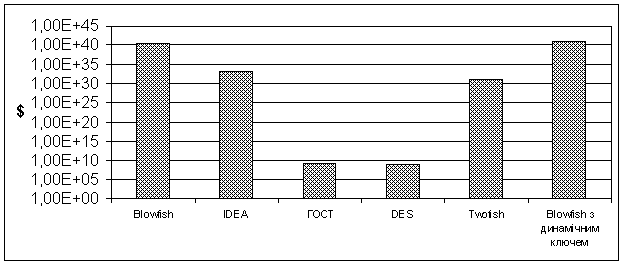

Гістограми залежності вартості відкриття від виду блокового шифру для методу диференціального та лінійного криптоаналізу показані на рис. 3.10 і 3.11 відповідно.

Рис. 3.11. Гістограма залежності вартості відкриття від виду блокового шифру для методу лінійного криптоаналізу

Існує також об'єднання диференціального й лінійного криптоаналізу.

Криптоаналіз зі зв'язаними ключами схожий на диференціальний криптоаналіз, але він вивчає розходження між ключами. Розкриття відрізняється від кожного з раніше розглянутих: криптоаналітик вибирає зв'язок між парою ключів, але самі ключі залишаються йому невідомі. Дані шифруються обома ключами. У варіанті з відомим відкритим текстом криптоаналітику відомі відкритий текст і шифротекст даних, шифрованими двома ключами. У варіанті з обраним відкритим текстом криптоаналітик намагається вибрати відкритий текст, зашифрований двома ключами.