- •Системи захисту інформації та показники уразливості

- •Загальні положення приховування інформації

- •1.2. Погрози інформації та системи показників уразливості

- •1.3 Аналітичні та статистичні моделі визначення значень базових показників уразливості

- •Загальна кількість відомих успішних атак для різних ос, представлена в табл. 1.1.

- •1.4. Нормативне визначення функцій захисту

- •1.5. Методологія проектування систем захисту інформації

- •1.5.1. Етапи проектування системи захисту

- •Обґрунтування складових засобів захисту в системі захисту інформації

- •1.6. Принципи функціонування систем захисту інформації

- •Контрольні питання

- •2. Організаційно-правове забезпечення захисту інформації

- •2.1 Загальна будова організаційно-правового забезпечення захисту інформації

- •2.2 Організаційно-технічні засоби захисту інформації

- •2.2. Організаційно-технічні засоби захисту інформації

- •1. Визначення й аналіз погроз

- •2. Розробка системи захисту інформації

- •3. Реалізація плану захисту інформації

- •4. Контроль функціонування й керування системою захисту інформації

- •2.3. Рівні захисту, класифікація автоматизованих систем і вимоги до захисту інформації

- •2.4. Державні стандарти із захисту інформації

- •Контрольні питання

- •3. Основи криптографії

- •3.1. Місце й роль криптографічних методів у загальній системі захисту інформації

- •3.2. Характеристики шифрів

- •Теоретична й практична стійкість шифрів, удосконалені шифри та їхні властивості

- •3.4. Типові криптосистеми та їхні характеристики

- •3.5. Порівняння криптографічних методів

- •3.6. Моделі й критерії відкритого тексту

- •3.7. Функції криптографічних систем, методи їх забезпечення

- •3.8. Імітостійкості й аутентифікації повідомлень

- •3.9. Керування ключами, формування ключів і протоколи їх розподілу

- •Керування ключами

- •Перевірка дійсності ключів

- •Робота із ключами

- •Передача ключів

- •Знищення ключів

- •3.10. Криптографічні протоколи

- •3.11. Стандарти криптографічних систем захисту інформації

- •3.12. Типові методи криптоаналізу й оцінювання криптографічної стійкості системи

- •3.13. Квантова криптографія

- •3.14. Імовірнісна криптографія, концепція відвідного каналу

- •3.15. Методи шифрування

- •3.15.1. Шифрування з секретним ключем

- •3.15.2. Шифрування з відкритим ключем

- •3.16. Основи стеганографії

- •3.16.1. Основні поняття й методи стеганографічного захисту інформації

- •3.16.2. Порівняльна характеристика стеганографічного захисту інформації

- •3.16.3. Приховування інформації в аудіоданих

- •3.16.4. Приховування інформації у відеоданих

- •3.16.5. Стеганографічні програми

- •Операційне середовище os/2

- •Контрольні питання

- •4. Основи технічного захисту інформації

- •4.1. Характеристика технічної розвідки і організації протидії

- •4.2. Класифікація технічних каналів витоку інформації

- •4.3. Методи й засоби захисту об'єкта від витоку інформації по технічних каналах

- •4.4. Захист технічних засобів від витоку інформації по побічних електромагнітних випромінюваннях та ланцюгах електроживлення

- •4.5. Віброакустичний канал і захист інформації

- •4.6. Норми ефективності захисту інформації від витоку по технічних каналах і умови створення

- •4.7. Методика виміру й розрахунку параметрів небезпечних сигналів

- •4.8. Принципи побудови засобів виявлення каналів витоку інформації

- •Контрольні питання

- •5. Реалізація систем захисту інформації та їх фрагментів

- •5.1. Методи захисту програмного забезпечення від вірусів і несанкціонованого використання

- •5.2. Реалізація методів захисту інформації в стандартних мережних операційних системах

- •5.3. Стандартні системи захисту інформації в локальних і глобальних мережах

- •5.4. Програмна й апаратна реалізація шлюзів

- •5.5. Особливості використання методів захисту в банківських технологіях і віртуальній торгівлі

- •Контрольні питання

- •6. Підвищення ефективності блочних шифрів на основі блоково-динамічного шифрування.

- •6.1. Блоково-динамічний алгоритм реалізації методів блочного шифрування

- •6.2. Криптостійкість блоково-динамічного шифрування.

- •6.2.1. Імовірнісний метод криптоаналізу блоково-динамічного шифрування

- •6.2.2. Лінійний криптоаналіз блоково-динамічного алгоритму шифрування

- •6.3.Технічна реалізація блоково-динамічного шифрування

- •6.4. Криптографічні протоколи блоково-динамічного шифрування

- •Контрольні питання

- •Література

- •7.092507 – Автоматика та автоматизація на транспорті

- •03049, М. Київ, вул.. М. Лукашевича, 19

3.5. Порівняння криптографічних методів

Порівняння криптографічних методів доцільно проводити за такими показниками, як максимальна довжина ключа m, швидкість шифрування v, максимальна середня трудомісткість Е відкриття ключа методом простого перебору [1, 2]. Результати цього порівняння наведені в табл. 3.3.

де k – кількість змін динамічного ключа протягом терміну його відкриття.

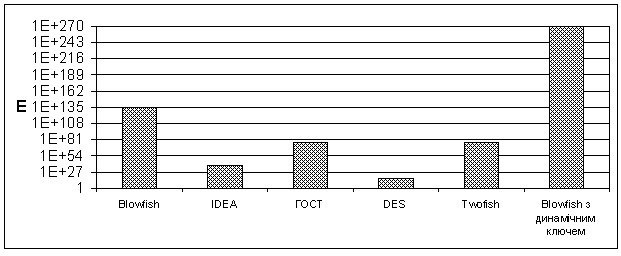

На основі даних табл. 3.3 побудовано гістограму залежності максимальної середньої трудомісткості Е відкриття ключа від типу блокового шифру методом повного перебору. Ця гістограма наведена на рис. 3.4, і для зручності вісь ординат представлена в логарифмічній системі координат.

Таблиця 3.3 – Порівняння криптографічних методів

Назва шифру |

Максимальна довжина ключа m, біт |

Швидкість шифрування v, Кбай/с |

Максимальна середня трудомісткість Е відкриття ключа методом простого перебору |

Blowfish |

448 |

135 |

3,634210134 |

IDEA [1] |

128 |

70 |

1,701411038 |

ГОСТ [1] |

256 |

53 |

5,78961076 |

DES [1] |

56 |

35 |

3,602881016 |

Twofish [2] |

256 |

110 |

5,78961076 |

Blowfish з динамічним ключем |

448k |

135 |

2,641510269 |

Рис. 3.4. Гістограма залежності максимальної середньої трудомісткості Е відкриття ключа методом повного перебору від типу блокового шифру

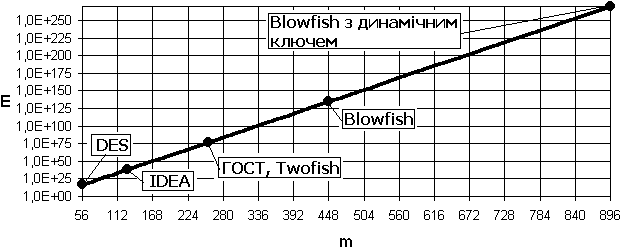

Побудовано також графік залежності максимальної середньої трудомісткості Е відкриття ключа методом повного перебору від довжини ключа m, показаний на рис. 3.5, де на кривій показані точки, що відповідають різним блоковим шифрам.

Рис. 3.5. Графік залежності максимальної середньої трудомісткості Е відкриття ключа методом повного перебору від довжини ключа m

Використовуючи табл. 3.3 і рис. 3.4 і 3.5, можна зробити висновок, що криптостійкість блокових шифрів для методу простого перебору найбільша для шифру Blowfish з динамічним ключем, а найнижчу криптостійкість має відповідно шифр DES.

3.6. Моделі й критерії відкритого тексту

Відкритим текстом називається повідомлення, що підлягає операції шифрування. Частину відкритого тексту зловмисник може одержати із заголовків більшості форматів комп'ютерних файлів, які містять визначену послідовність символів (сигнатуру, довжину файлу) [1].

У деяких шифрах зміна біта шифротексту на протилежне значення приведе до аналогічної зміни біта відкритого тексту на протилежний. Ця властивість називається інверсність і дає зловмисникові можливість, впливаючи на біти шифротексту вносити передбачувані й навіть цілеспрямовані зміни у відповідний відкритий текст, який одержується після його розшифрування, не володіючи при цьому секретним ключем. Таким чином, відкритий текст по можливості не повинен мати властивість інверсності.

У документі до криптоалгоритму SHACAL були представлені результати диференціального й лінійного криптоаналізу. Були виявлені криптоаналітичні характеристики на різному числі циклів. Для успішного здійснення атаки необхідно 2116 пар зашифрований/відкритий текст, а для лінійного криптоаналізу це число коливається близько 280. Таким чином, відкритий текст повинен бути як можна коротшим, що повинно бути враховане програмістами при розробці заголовків нових форматів даних.

Алгоритми з відкритим ключем (асиметричні алгоритми) розроблені таким чином, що ключ, який використовується для шифрування, відрізняється від ключа дешифрування. Більше того, ключ дешифрування не може бути (принаймні протягом розумного інтервалу часу) розрахований по ключу шифрування. Алгоритми називаються "з відкритим ключем", тому що ключ шифрування може бути відкритим: хто завгодно може використати ключ шифрування для шифрування повідомлення, але тільки конкретна людина з відповідним ключем дешифрування може розшифрувати повідомлення. У цих системах ключ шифрування часто називається відкритим ключем, а ключ дешифрування – закритим. Закритий ключ іноді називається секретним ключем.

Таким чином, критерії відкритого тексту такі:

1) відкритий текст, по можливості, не повинен мати властивість інверсності;

2) відкритий текст повинен бути як можна коротшим, що повинно бути враховане програмістами при розробці заголовків нових форматів даних;

3) відкритий ключ повинен забезпечувати необхідну складність одержання зловмисником ключа для дешифрування.

Критерії відкритого тексту зручно представити у вигляді схеми, зображеної на рис. 3.6.

Рис. 3.6. Критерії відкритого тексту