- •Введение

- •Часть I основные понятия и положения защиты информации в компьютерных системах

- •1 Предмет и объект защиты

- •1.1. Предмет защиты

- •3. Ценность информации изменяется во времени.

- •4. Информация покупается и продается.

- •5. Сложность объективной оценки количества информации.

- •1.2. Объект защиты информации

- •2 Криптографические системы защиты информации

- •2.1. Одноключевые криптографические системы

- •2.1.1. Блочные шифры

- •2.1.2. Шифры простой перестановки

- •2.1.3. Шифры сложной перестановки

- •2.1.4. Шифры замены (подстановки)

- •2.1.5. Одноалфавитные шифры.

- •2.1.6. Многоалфавитные шифры

- •2.2. Составные шифры

- •2.2.1. Шифры поточного (потокового) шифрования

- •2.2.1.1. Синхронные поточные шифры

- •2.2.1.2. Самосинхронизирующиеся поточные шифры

- •2.2.1.3. Комбинированные шифры

- •2.3. Двухключевые криптографические системы

- •2.3.1. Криптографические системы с открытым ключом

- •2.3.1.1. Метод возведения в степень

- •2.3.1.2. Метод укладки (упаковки) рюкзака (ранца)

- •2.3.1.3. Кодовые конструкции

- •2.4. Составные криптографические системы

- •2.5. Надежность использования криптосистем

- •3 Симметричные криптосистемы и блочные шифры

- •3.1 Определение блочного шифра

- •3.2. Принцип итерирования

- •3.3. Конструкция Фейстеля

- •3.4. Режимы шифрования блочных шифров

- •3.4 Стандарты блочного шифрования

- •3.4.1 Федеральный стандарт сша — des

- •3.4.2. Стандарт России — гост 28147-89

- •3.5 Атаки на блочные шифры

- •3.5.1 Дифференциальный криптоанализ

- •3.5.2. Дифференциальный криптоанализ на основе отказов устройства

- •3.6.3. Линейный криптоанализ

- •4.6.4.Силовая атака на основе распределенных вычислений

- •4.7. Другие известные блочные шифры

- •4 Угрозы безопасности информации в компьютерных системах

- •4.1. Случайные угрозы

- •2.2. Преднамеренные угрозы

- •2.2.2. Несанкционированный доступ к информации

- •Направления обеспечения информационной безопасности

- •Постулаты безопасности

- •3.1. Правовая защита

- •Раздел «Предмет договора»

- •Раздел «Порядок приема и увольнения рабочих и служащих»

- •Раздел «Основные обязанности администрации»

- •3.2 Организационная защита

- •3.3. Инженерно-техническая защита

- •3.3.1. Общне положения

- •3.3.2. Физические средства защиты

- •Охранные системы

- •Охранное телевидение

- •Запирающие устройства

- •3.3.3. Аппаратные средства защиты

- •3.3.4. Программные средства защиты

- •Основные направления использования программной защиты

- •Защита информации от несанкционированного доступа

- •Защита от копирования

- •Защита информации от разрушения

- •3.3.5. Криптографические средства защиты

- •Технология шифрования речи

- •4 Способы защиты информации

- •4.1. Общие положения

- •4.2. Характеристика защитных действий

- •Защита информации от утечки

- •5.1. Общие положения

- •5.2. Защита информации от утечки по визуально-оптическим каналам

- •5.2.1. Общие положения

- •5.2.2. Средства и способы защиты

- •5.3. Защита информации от утечки по акустическим каналам

- •5.3.1. Общие положения

- •5.3.2. Способы и средства защиты

- •5.4. Защита информации от утечки по электромагнитным каналам

- •5.4.1. Защита утечки за счет микрофонного эффекта

- •5.4.2. Защита от утечки за счёт электромагнитного излучения

- •5.4.3. Защита от утечки за счет паразитной генерации

- •5.4.4. Защита от утечки по цепям питания

- •5.4.5. Защита от утечки по цепям заземления

- •5.4.6. Защита от утечки за счет взаимного влияния проводов и линий связи

- •5.4.7. Защита от утечки за счет высокочастотного навязывании

- •5.4.8. Защита от утечки в волоконно-оптических линиях и системах связи

- •5.5. Защита информации от утечки по материально-вещественным каналам

- •6.1. Способы несанкционированного доступа

- •6.2. Технические средства несанкционированного доступа к информации

- •Контроль и прослушивание телефонных каналов связи

- •Непосредственное подключение к телефонной линии

- •Подкуп персонала атс

- •Прослушивание через электромагнитный звонок

- •Перехват компьютерной информации, несанкционированное внедрение в базы данных

- •6.З. Защита от наблюдения и фотографирования

- •6.4 Защита от подслушивания

- •6.4.1. Противодействие подслушиванию посредством микрофонных систем

- •Некоторые характеристики микрофонов

- •Противодействие радиосистемам акустического подслушивания

- •Общие характеристики современных радиозакладок

- •Содержание введение

- •Часть I основные понятия и положения защиты информации в компьютерных системах

- •Угрозы безопасности информации в компьютер-ных системах

- •Направления обеспечения информационной без-опасности

- •4. Способы защиты информации

- •Противодействие несанкционированному досту-пу к источникам конфиденциальной информации

2.1.5. Одноалфавитные шифры.

Примером одноалфавитного шифра является шифр Цезаря, в котором каждая буква исходного открытого текста заменялась третьей по счету буквой латинского алфавита (с учетом циклического сдвига). Вскрытие такого шифра осуществляется путем перебора возможных ключей, в качестве которых используется величина сдвига букв сообщения в алфавите до появления осмысленного текста.

При простой моноалфавитной подстановке каждый знак mi текста, принадлежащего алфавиту А, заменяется соответствующим знаком hi , принадлежащим к алфавиту шифротекста В. Соот-ветствие между знаками алфавитов А и В задается с помощью кодовой таблицы или выражения. Например, при использовании обобщенного «шифра Цезаря» выражение, устанавливающее связь между алфавитами А и В, имеет вид

где К — количество знаков в алфавитах;

h — постоянная величина сдвига.

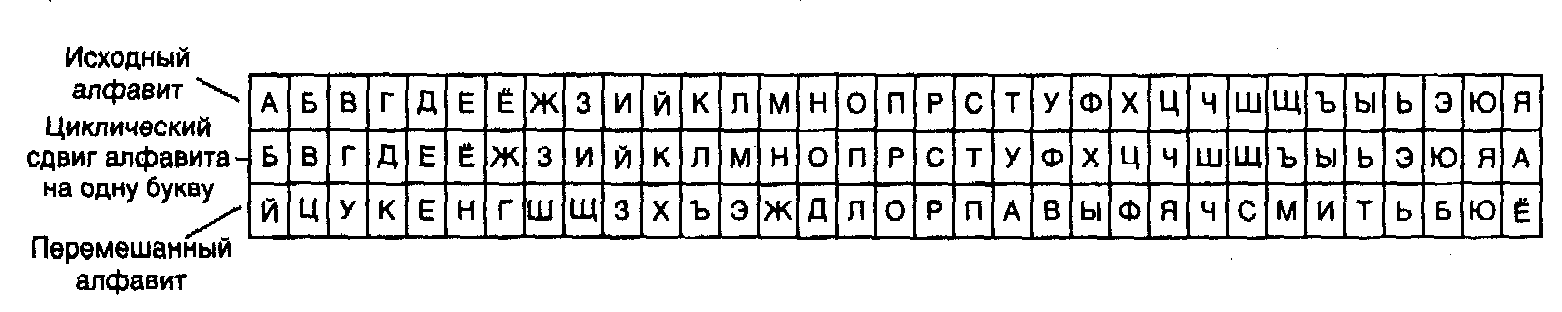

Каждому знаку алфавитов, которые в рассматриваемом случае состоят из одних и тех же символов, ставится в соответствие число. Переход к шифротексту осуществляется в результате суммирования с некоторым постоянным числом h. Шифрование данным способом эквивалентно сдвигу алфавита на фиксированное число позиций h. Если сдвиг h=l, то, например, для русского алфавита буква А заменяется на букву Б, буква Б — на букву В, буква Я — на букву А и т. п. соответственно (рис. 5.15).

В качестве примера зашифруем вышерассмотренное информационное сообщение

ЗАСЕДАНИЕ СОСТОИТСЯ ЗАВТРА ЮСТАС.

После шифрования получим новое сообщение, которое имеет вид

ИБТЁЕБОЙЁ ТПТУПЙУТА ИБГУСБ ЯТУБТ

Увеличить надежность такого шифра можно путем использования перемешанного алфавита (см. рис. 5.15). Исходное сообщение после применения такого алфавита будет иметь вид:

ЩЙПНЕЙДЗН ПЛПАЛЗАПЁ ЩЙУАРЙ ЮПАЙП

Рис. 5.15. Пример одноалфавитного шифра

Однако, не смотря на то, что количество возможных перестановок букв алфавита равно 33!, шифры моноалфавитной замены не являются высокостойкими и могут быть вскрыты с использованием вычислительной техники достаточно быстро.

2.1.6. Многоалфавитные шифры

В шифрах многоалфавитной замены, в отличие от описанных выше, для шифрования применяются несколько перемешанных алфавитов, поочередно используемых при замене букв исходного шифруемого сообщения.

К многоалфавитным шифрам относятся шифр Вижинера, шифр «Энигма», цилиндр Джефферсона и др. Использование шифра Вижинера, например, сводится к следующему. Множество, например, из 33 алфавитов (циклических сдвигов) русского языка формируется путем последовательного сдвига букв исходного алфавита, подобно рассмотренному выше шифру Цезаря.

Совокупность всех алфавитов, сведенных в одну таблицу, образует так называемую шифровальную таблицу Вижинера (рис. 5.16). При шифровании в этом случае также имеется кодовое слово, буквы которого определяют выбор конкретного алфавита, используемого при замене соответствующей буквы открытого текста. Процесс шифрования может быть описан, в данном случае, как суммирование номеров соответствующих друг другу букв открытого текста и ключевого слова по модулю 33.

Рассмотрим пример формирования шифра Вижинера для использованных выше информационного сообщения и ключевого слова, повторяющегося необходимое число раз.

Исходное сообщение разбивается на блоки с использованием ключевого слова «КОРЕНЬ», которое записывается над исходным открытым текстом 5 раз подряд (для нашего текста). Выбираем строку с алфавитом, который начинается с буквы К (первая буква ключевого слова) в первом столбце шифровальной таблицы Вижинера (см. рис 5.16). Первая буква шифрованного текста находится на пересечении этой строки и столбца таблицы, начинающегося с первой буквы открытого текста (первая строка таблицы), в данном случае это буква Т. Следующая буква шифротекста находится на пересечении строки таблицы, начинающейся со второй буквы ключевого слова — буквы О, и столбца, начинающегося со второй буквы открытого текста. Это буква — О. Аналогично производится шифрование остальных букв. В итоге, получается шифротекст, по количеству символов совпадающий с исходным открытым текстом:

ТОВЙСЬ ШУХЦЬН ЭЭЩЧЯЫ ТОТЧЮЬ ИАГЕЯЦ

Для облегчения процессов шифрования и расшифрования обычно используется специальная шифровальная линейка, состоящая из неподвижной и подвижной частей (рис. 5.17). При шифровании соответствующая

Рис. 5.16. Шифровальная таблица Вижинера для русского алфавита

ЗАСЕДА НИЕСОС ТОИТСЯ ЗАВТРА ЮСТАС

КОРЕНЬ КОРЕНЬ КОРЕНЬ КОРЕНЬ КОРЕНЬ

Рис. 5.17. Пример формирования шифра Вижинера с

использованием шифровальной линейки

буква ключевого слова, например первая — К, путем перемещения подвижной части устанавливается напротив буквы А неподвижной части линейки. В этом случае над соответствующей буквой открытого текста, расположенной на неподвижной части линейки, находится находящаяся на

подвижной части соответствующая буква шифротекста.

Для увеличения криптостойкости в шифре Вижинера может использоваться переменный ключ, в качестве которого применяется некоторый текст, заранее известный отправителю и получателю сообщения.