- •Федеральное агентство по образованию

- •Информационная безопасность

- •Введение

- •Глава 1 Концепция информационной безопасности

- •1.1. Понятие информационной безопасности

- •1.2. Основные составляющие информационной безопасности

- •1.3 Важность и сложность проблемы информационной безопасности

- •Глава 2 Модель системы защиты информации

- •2.1. Классификация информации

- •2.2. Цели и задачи защиты информации

- •2.3. Особенности модели

- •Глава 3

- •3.1 Основные определения и источники угроз безопасности информации

- •3.2. Классификация и общий анализ угроз безопасности информации

- •Угрозы с использованием программных средств

- •Угрозы техническим средствам

- •Угрозы, обусловленные человеческим фактором

- •3.3. Пути реализации угроз информационной безопасности

- •Глава 4 Комплекс мероприятий по защите информации

- •4.1. Комплексная система защиты информации

- •4.2. Стандарты и спецификации в области информационной безопасности "Оранжевая книга" как оценочный стандарт Основные понятия

- •Информационная безопасность распределенных систем. Рекомендации X.800 Сетевые сервисы безопасности

- •Сетевые механизмы безопасности

- •Администрирование средств безопасности

- •Стандарт iso/iec 15408 "Критерии оценки безопасности информационных технологий" Основные понятия

- •Функциональные требования

- •Требования доверия безопасности

- •Гармонизированные критерии Европейских стран

- •Интерпретация "Оранжевой книги" для сетевых конфигураций

- •Руководящие документы Гостехкомиссии России

- •Глава 5 Идентификационные системы

- •5.1. Биометрические системы

- •5.2. . Опознавательные методы

- •Глава 6. Компьютерные вирусы

- •6.1. Программы-вирусы и их классификация

- •6.2. Назначение и характеристика компьютерных вирусов

- •6.2. Назначение и характеристики антивирусных программ

- •6.3. Средства антивирусной защиты

- •Теоретическая часть курсовой работы:

- •Практическая часть:

- •Теоретическая часть курсовой работы:

- •Практическая часть

- •Вариант 4

- •Вариант 5

- •Вариант 6

- •Практическая часть

- •Вариант 7

- •Теоретическая часть курсовой работы:

- •Практическая часть

- •Вариант 8

- •Теоретическая часть курсовой работы:

- •Практическая часть

- •Вариант 9

- •Теоретическая часть курсовой работы:

- •Практическая часть

- •Вариант 10

- •Теоретическая часть курсовой работы:

- •Практическая часть

- •Учебное издание информационная безопасность

2.3. Особенности модели

Модель архитектуры компании можно представить как взаимозависимые уровни (рис. 2.4):

стратегический уровень (миссия и стратегия, цели и задачи);

бизнес-архитектура в текущем и планируемом состоянии;

системная архитектура в текущем и планируемом состоянии;

планы миграции.

Стратегический уровень, объединяющий миссию, стратегию и бизнес-цели, определяет направления развития компании.

Бизнес-архитектура включает необходимые для реализации стратегии компоненты:

организационную структуру организации;

бизнес-процессы, направленные на реализацию текущих и перспективных задач;

комплекс документов, обеспечивающих передачу необходимой информации;

документопотоки, сопутствующие процессам создания и реализации услуг.

Рис. 2.4. Модель архитектуры компании

Системная архитектура (сегодня достаточно часто используется термин "ИТ-архитектура") представляет собой совокупность технологических и технических решений, предназначенных для обеспечения информационной поддержки деятельности компании в соответствии с правилами и концепциями, определенными бизнес-архитектурой.

Планы миграции — это документы, определяющие совокупность мероприятий и порядок перехода из текущего состояния в планируемое.

Система защиты информации, являясь неотъемлемой составной частью системной архитектуры, строится в соответствии с моделью, которая формируется на основе требований нормативных документов государства в области защиты информации, а также адаптации международных стандартов информационной безопасности в условиях действующего нормативно-правового поля РФ. К нормативным документам прежде всего необходимо отнести руководящие документы Гостехкомиссии РФ, имеющие первостепенное значение в нашей стране:

Защита от несанкционированного доступа к информации. Термины и определения.

Концепция защиты средств вычислительной техники и автоматизированных систем от несанкционированного доступа к информации.

Классификация автоматизированных систем и требования по защите информации.

Временное положение по организации разработки, изготовления и эксплуатации программных и технических средств защиты информации от несанкционированного доступа в автоматизированных системах и средствах вычислительной техники.

Средства вычислительной техники. Показатели защищенности от несанкционированного доступа к информации.

Наиболее полно критерии для оценки механизмов безопасности организационного уровня представлены в международном стандарте ISO 17799: Code of Practice for Information Security Management (Практические правила управления информационной безопасностью), принятом в 2000 г. Этот стандарт является международной версией британского стандарта BS 7799. Он содержит практические правила по управлению информационной безопасностью и может использоваться в качестве критериев для оценки механизмов безопасности организационного уровня, включая административные, процедурные и физические меры защиты.

Критерии для оценки механизмов безопасности программно-технического уровня представлены в международном стандарте ISO 15408: Common Criteria for Information Technology Security Evaluation (Общие критерии оценки безопасности информационных технологий), принятом в 1999 г. Общие критерии оценки безопасности информационных технологий определяют функциональные требования безопасности (security functional requirements) и требования к адекватности реализации функций безопасности (security assurance requirements).

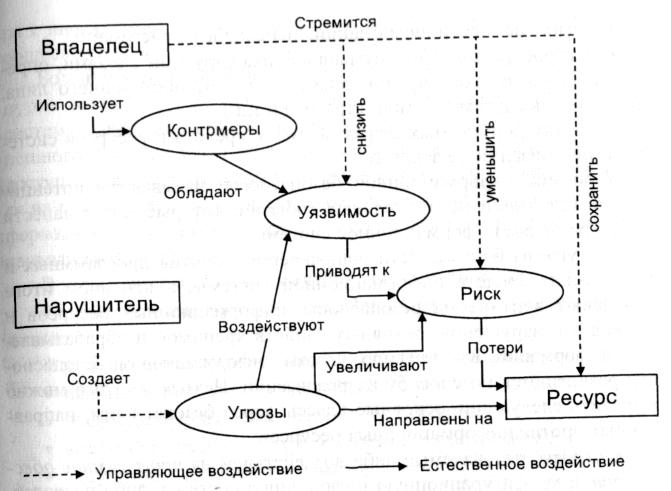

Модель системы защиты информации (рис. 2.5) представляет собой совокупность объективных внешних и внутренних факторов и отражает их влияние на состояние информационной безопасности объекта и сохранность информационных ресурсов. При этом целесообразно рассматривать следующие объективные факторы:

угрозы информационной безопасности, характеризующиеся определенной вероятностью возникновения и вероятностью реализации;

уязвимость объекта или системы контрмер (комплексной системы защиты информации), влияющую на вероятность реализации угрозы;

риск, т.е. возможность причинения ущерба организации в результате реализации угрозы информационной безопасности: утечки информации и ее неправомерного использования (в конечном итоге риск, отражает вероятные финансовые потери - прямые или косвенные).

Рис. 2.5. Модель системы защиты информации

Для построения сбалансированной комплексной системы защиты информации проводится анализ рисков, затем определяется оптимальный уровень риска для компании на основе заданного критерия Комплексная система защиты информации (совокупность контрмер) строится таким образом, чтобы достичь заданного уровня риск.