- •Загальні вказівки до виконання лабораторних робіт

- •Лабораторна робота №1 основні методи захисту інформації

- •1 Основні теоретичні відомості

- •1.1 Симетричніі криптосистеми

- •1.1.1 Шифри перестановки

- •1.1.2 Шифри простої заміни

- •1.1.3 Шифри складної заміни

- •1.1.4 Шифр багатоалфавітної заміни

- •1.1.5 Гамірування

- •1.2 Асиметричні криптосистеми. Схема шифрування Ель Гамаля

- •1.1 Принципи аутентифікації

- •1.2 Виконання аутентифікації користувачів засобами керування сеансом у рнр

- •1.2.1 Запуск сеансу

- •1.2.2 Реєстрація змінних сеансу

- •1.2.3 Використання змінних сеансу

- •1.2.4 Скасування реєстрації змінних і завершення сеансу

- •1.1 Атаки на пароль

- •1.2 Проблема вибору пароля

- •1.3 Порядок роботи із програмами розкриття паролів.

- •1.4 Робота із програмами злому на прикладі azpr

- •2 Порядок виконання роботи

- •2.1 Проведення атаки перебором (bruteforce attack)

- •2.2 Проведення атаки за словником (dictionary attack)

- •2 Порядок виконання роботи

- •3 Контрольні питання

- •Лабораторна робота № 5 шифр віженера

- •1 Основні теоретичні відомості

- •1.1 Шифр Віженера і його варіанти

- •«Йфрдряйгєня ігсорф».

- •1.2 Криптоаналіз

- •2 Порядок виконання роботи

- •Контрольні запитання

- •Лабораторна робота № 6 блочний шифр tea

- •1 Основні теоретичні відомості

- •1.1 Мережа Фейштеля

- •1.2 Основи алгоритму

- •1.3 Опис схеми алгоритму

- •2 Порядок виконання роботи

- •3 Контрольні питання

- •Лабораторна робота № 7 дослідження криптоалгоритму шифрування rsa

- •1 Основні теоретичні відомості

- •1.1 Алгоритм rsa

- •2 Порядок виконання роботи

- •3 Контрольні питання

- •Лабораторна робота № 8 дослідження електронного цифрового підпису (ецп) rsa

- •1 Основні теоретичні відомості

- •2 Порядок виконання роботи

- •2.1 Визначення відкритого «e» і секретного «d» ключів (Дії відправника)

- •2.2 Формування ецп

- •2.3 Аутентифікація повідомлення - перевірка автентичності підпису

- •3 Контрольні запитання

- •Лабораторна робота № 9 вивчення криптоалгоритму шифрування ель гамаля

- •1 Основні теоретичні відомості

- •2 Порядок виконання роботи

- •Визначення відкритого “y” і секретного “X” ключів

- •Контрольні запитання

- •Лабораторна робота № 10 вивчення електронного цифрового підпису (ецп) ель гамаля

- •1 Основні теоретичні відомості

- •2 Порядок виконання роботи

- •3 Контрольні запитання

- •Перелік рекомендованих джерел

1.3 Порядок роботи із програмами розкриття паролів.

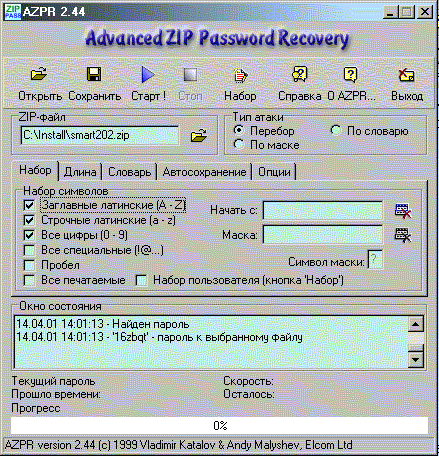

У даній лабораторній роботі використовується програмний продукт для розкриття закритих паролем архівів Advanced ZIP Password Recovery

1.4 Робота із програмами злому на прикладі azpr

Програма AZPR використовується для відновлення забутих паролів ZIP-архівів. На сьогоднішній день існує два способи розкриття паролів: перебір (brute force) і атака за словником (dictionary-based attack).

Панель керування:

кнопки Відкрити й Зберегти дозволяють працювати із проектом, у якому зазначений файл, що розкривається, набір символів, останній протестований пароль. Це дозволяє припиняти й відновляти розкриття.

кнопки Старт і Стоп дозволяють відповідно починати й закінчувати підбор пароля.

кнопка Набір дозволяє задати свою безліч символів, якщо відомі символи, з яких складається пароль.

кнопка Довідка виводить допомогу по програмі.

кнопка O AZPR виводить інформацію про програму.

кнопка Вихід дозволяє вийти із програми.

.

Рисунок 3.1 – Вікно програми AZPR 2.44

Розглянемо можливості програми:

Вибирається архів для розкриття й тип атаки (рис. 3.1).

Вибираються параметри роботи:

Закладка Набор.

Програма дозволяє вибрати область перебору (набір символів). Це значно скорочує час перебору. Можна використовувати набір користувача, заданий за допомогою кнопки Набір. Можна обмежити кількість тестованих паролів, задавши початковий пароль. У випадку якщо відомо частину пароля, дуже ефективна атака по масці. Потрібно вибрати відповідний тип атаки, після цього стане доступним поле маска. У ньому потрібно ввести відому частину пароля у вигляді P?s?W?r? , де на місці невідомих символів потрібно поставити знак питання. Можна використовувати будь-який інший символ, увівши його в поле символ маски.

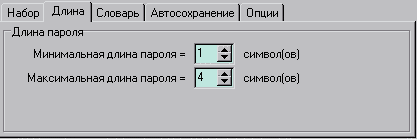

закладка Длина дозволяє вибрати довжину пароля (рис. 3.2).

Рисунок 3.2 – Закладки програми

AZPR 2.44

Рисунок 3.2 – Закладки програми

AZPR 2.44

закладка Словарь

Дозволяє вибрати файл-словник. Файл English.dic містить набір англійських слів і набори символів, що найбільше часто використовуються в якості пароля.

закладка Автосохранение

Можна вибрати ім'я файлу для збереження результатів роботи й інтервал автозбереження.

закладка Опции

Вибирається пріоритет роботи (фоновий або високий), інтервал відновлення інформації про тестований у цей момент пароль. Збільшення інтервалу підвищує швидкодію, але знижує інформативність. Також можна встановити режим ведення протоколу роботи й можливість мінімізації програми в tray (маленька іконка поруч із годинниками).

2 Порядок виконання роботи

2.1 Проведення атаки перебором (bruteforce attack)

Використовуючи програму для розкриття паролів зробити атаку на зашифрований файл try_me.rar (try_me.arj, try_me.zip - залежно від варіанта). Область перебору - всі друковані символи, довжина пароля від 1 до 4 символів. Час виконання на комп'ютері класу Pentium приблизно 3-4 хвилини. На комп'ютері класу Pentium II - 50 секунд. Перевірити правильність певного пароля, розпакувавши файл і ознайомившись із його вмістом.

Виконавши пункт 1, скоротити область перебору до фактично використовуваного (наприклад, якщо пароль 6D1A - то вибрати прописні англійські букви й цифри). Провести повторне розкриття. Порівняти витрачений час.