- •Загальні вказівки до виконання лабораторних робіт

- •Лабораторна робота №1 основні методи захисту інформації

- •1 Основні теоретичні відомості

- •1.1 Симетричніі криптосистеми

- •1.1.1 Шифри перестановки

- •1.1.2 Шифри простої заміни

- •1.1.3 Шифри складної заміни

- •1.1.4 Шифр багатоалфавітної заміни

- •1.1.5 Гамірування

- •1.2 Асиметричні криптосистеми. Схема шифрування Ель Гамаля

- •1.1 Принципи аутентифікації

- •1.2 Виконання аутентифікації користувачів засобами керування сеансом у рнр

- •1.2.1 Запуск сеансу

- •1.2.2 Реєстрація змінних сеансу

- •1.2.3 Використання змінних сеансу

- •1.2.4 Скасування реєстрації змінних і завершення сеансу

- •1.1 Атаки на пароль

- •1.2 Проблема вибору пароля

- •1.3 Порядок роботи із програмами розкриття паролів.

- •1.4 Робота із програмами злому на прикладі azpr

- •2 Порядок виконання роботи

- •2.1 Проведення атаки перебором (bruteforce attack)

- •2.2 Проведення атаки за словником (dictionary attack)

- •2 Порядок виконання роботи

- •3 Контрольні питання

- •Лабораторна робота № 5 шифр віженера

- •1 Основні теоретичні відомості

- •1.1 Шифр Віженера і його варіанти

- •«Йфрдряйгєня ігсорф».

- •1.2 Криптоаналіз

- •2 Порядок виконання роботи

- •Контрольні запитання

- •Лабораторна робота № 6 блочний шифр tea

- •1 Основні теоретичні відомості

- •1.1 Мережа Фейштеля

- •1.2 Основи алгоритму

- •1.3 Опис схеми алгоритму

- •2 Порядок виконання роботи

- •3 Контрольні питання

- •Лабораторна робота № 7 дослідження криптоалгоритму шифрування rsa

- •1 Основні теоретичні відомості

- •1.1 Алгоритм rsa

- •2 Порядок виконання роботи

- •3 Контрольні питання

- •Лабораторна робота № 8 дослідження електронного цифрового підпису (ецп) rsa

- •1 Основні теоретичні відомості

- •2 Порядок виконання роботи

- •2.1 Визначення відкритого «e» і секретного «d» ключів (Дії відправника)

- •2.2 Формування ецп

- •2.3 Аутентифікація повідомлення - перевірка автентичності підпису

- •3 Контрольні запитання

- •Лабораторна робота № 9 вивчення криптоалгоритму шифрування ель гамаля

- •1 Основні теоретичні відомості

- •2 Порядок виконання роботи

- •Визначення відкритого “y” і секретного “X” ключів

- •Контрольні запитання

- •Лабораторна робота № 10 вивчення електронного цифрового підпису (ецп) ель гамаля

- •1 Основні теоретичні відомості

- •2 Порядок виконання роботи

- •3 Контрольні запитання

- •Перелік рекомендованих джерел

Контрольні запитання

В чому полягає суть підстановки Віженера ?

В чому полягає відмінність методу Віженера від методу Цезаря?

Від чого залежить криптостійкість багатоалфавітних систем?

Яка таблиця використовується в програмі crypter.exe в якості таблиці Віженера?

Чи можливо провести криптоаналіз файлу, якщо нам відома частина вихідного файлу, але не відомо її розміщення ?

Лабораторна робота № 6 блочний шифр tea

Мета: дослідити роботу криптоалгоритму TEA.

Тривалість роботи – 2 години

1 Основні теоретичні відомості

1.1 Мережа Фейштеля

Мережа Фейштеля є подальшою модифікацією описаного вище методу змішування поточної частини шифруємого блоку з результатом деякої функції, обчисленої від іншої незалежної частини того ж блоку. Ця методика одержала широке поширення, оскільки забезпечує виконання вимоги про багаторазове використання ключа й матеріалу вихідного блоку інформації.

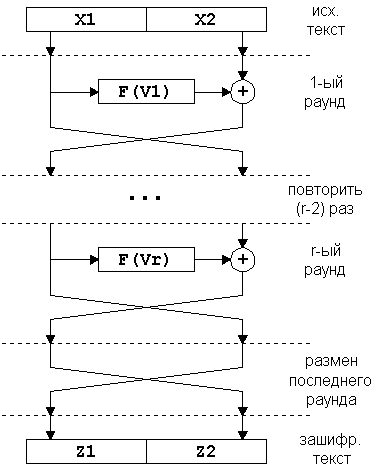

Класична мережа Фейштеля має наступну структуру:

1-ий раунд

Рисунок 6.1 – Мережа Фейштеля

Незалежні потоки інформації, породжені з вихідного блоку, називаються гілками мережі. У класичній схемі їх дві. Величини Vi іменуються параметрами мережі, звичайно це функції від матеріалу ключа. Функція F називається утворюючою. Дія, що складається з однократного обчислення утворюючої функції й наступного накладення її результату на іншу галузь із обміном їх місцями, називається циклом або раундом (англ. round) мережі Фейштеля.

Оптимальне число раундів K - від 8 до 32. Важливо те, що збільшення кількості раундів значно збільшує криптостійкість будь-якого блокового шифру до криптоанализу. Можливо, ця особливість і вплинула на настільки активне поширення мережі Фейштеля - адже при виявленні, скажімо, якого-небудь слабкого місця в алгоритмі, майже завжди досить збільшити кількість раундів на 4-8, не переписуючи сам алгоритм.

Часта кількість раундів не фіксується розроблювачами алгоритму, а лише вказуються розумні межі (обов'язково нижній, і не завжди - верхній) цього параметра.

1.2 Основи алгоритму

Розглянемо один з самих простих в реалізації криптоалгоритмів - TEA (Tiny Encrypt Algoritm). Цей алгоритм включає мережу Фейштеля, в якій крім операції XOR використовується також операції арифметичного додавання та віднімання і подвійного зсуву. Так як мережа Фейштеля використовує в якості операції накладання арифметичне додавання, то вона є несиметричною (при використанні мережею Фейштеля в якості операції накладання операції виключного АБО вона є симетричною). А альтернативою є даний алгоритм (алгоритм кодування ТЕА) заснований на використанні XOR та додавання, де подвійний зсув призводить до повторного перемішування даних та бітів ключа.

1.3 Опис схеми алгоритму

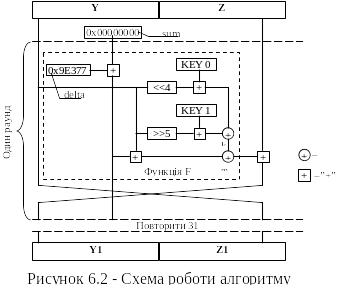

Мінімальна кількість циклів,

які можуть змінити одиничний біт даних

-шість, але для надійного шифрування

краще зробити 32 цикли (дія, що складається

з однократного обчислення утворюючої

функції F і наступного накладення її

результату на іншу гілку з обміном їх

місцями, називається циклом чи раундом

(англ. round)). Схема роботи алгоритму

приведена на рисунку 3.1. В даному алгоритмі

ключ складається з 128 біт, що робить

спробу розшифрувати дані за допомогою

техніки неможливою. Дані для кодування

розбиваються на дві частини Y та Z. В

деяких алгоритмах ключі KEY0 та KEY1

змінювалися за допомогою додавання.

Але в цьому випадку використовується

змінна сума sum (її початкове значення

рівне 0х00000000 в шістнадцятковій системі

числення), яка утворюється арифметичним

додаванням деякої константи delta в кожному

циклі, що спрощує версію та робить її

більш ефективною. Значення цієї константи

delta=![]() (в

шістнадцятковій системі числення

значення delta=0x9е3779b9).

Різні частини delta використовуються в

кожному циклі таким чином, що жоден біт

даної частини не змінюється багатократно.

(в

шістнадцятковій системі числення

значення delta=0x9е3779b9).

Різні частини delta використовуються в

кожному циклі таким чином, що жоден біт

даної частини не змінюється багатократно.

Розглянемо утворюючу функцію F, яка формується наступним чином: спочатку утворюються два доданки для операції XOR k (рис 6.2). Перший доданок формується так: значення даних Y зсувається на 4 біти вліво і арифметично додається до KEY0. Другий доданок: значення даних Y зсувається на 5 бітів вправо і арифметично додається до KEY1. Результат операції XOR k є першим доданком для операції XOR m (рис 6.1). А другий доданок для операції XOR m утворюється так: значення даних Y арифметично додається до значення sum. Утворення функції F на цьому закінчується.

Далі значення функції F арифметично додається до значення даних Z і отримані результати Y i Z попарно міняються місцями. Далі починається наступний раунд, в якому кодується значення другої половини даних (Y).