- •Сборник методических указаний к лабораторным работам

- •Технология построения защищенных автоматизированных систем

- •Зав. Кафедрой _______________________ в.С. Карпов

- •Зав. Кафедрой _______________________ в.С. Карпов

- •Назначение и возможности сзи

- •В комплект поставки сзи входят:

- •Первый вход на защищенный компьютер

- •Администрирование сзи

- •Настройка параметров входа системы защиты

- •4.5 Изучить порядок снятия сзи с пэвм.

- •Механизм контроля целостности

- •Очистка остаточной информации

- •Преобразование дисков

- •Полномочия пользователей на администрирование системы защиты

- •Резервное копирование информации

- •Лабораторная работа № 7 Программно-аппаратные средства защиты информации, выпускаемые фирмой ancud

- •Прикладное программное обеспечение:

- •Подключаемые модули защиты информации для ms Office 97/2000.

- •5.2 Изучить на основе фирменного диска и дистрибутивов состав и возможности апмдз «Криптон-замок/к» .

- •6. Содержание отчета.

В комплект поставки сзи входят:

Инсталляционный CD-диск;

Комплект документации по инсталляции и работе с системой («Описание применения»;«Руководство по эксплуатации»; «Руководство оператора»), а также лицензионное соглашение, регистрационная карточка, формуляр.

По согласованию с заказчиком могут поставляться считыватель и аппаратные идентификаторы Touch Memory.

Программа инсталляции выполняет все действия, необходимые для установки Системы защиты Dallas Lock 7.0.

После запуска программы установки вам нужно только выполнять действия по подсказкам программы. Имя программы инсталляции: SETUP.EXE. После запуска SETUP.EXE начнется первый этап инсталляции, в ходе которого программа предложит вам выбрать папку для установки, распакует необходимые файлы с установочного диска и, затем, выдаст запрос на запуск активации системы защиты.

Во время второго этапа инсталляции произойдет активация системы защиты. В процессе второго этапа вам необходимо указать:

1) Пароль администратора безопасности. Нужно ввести пароль текущего пользователя операционной системы, (имя текущего пользователя уже отображено в соответствующем поле). Имя и пароль текущего пользователя автоматически становятся именем и паролем супервизора (суперадминистратора) – пользователя, наделенного неограниченными правами по доступу к ресурсам файловой системы и полномочиями на администрирование.

2) Файл с конфигурацией системы защиты. Файл конфигурации - это файл, содержащий настройки системы защиты. По умолчанию предлагается файл с типовыми настройками параметров безопасности, не содержащий зарегистрированных пользователей, кроме супервизора. Но, если на одном из компьютеров уже установлена система защиты, то вы можете сохранить ее настройки в файле конфигурации. При переустановке системы защиты или при ее установке на другой компьютер можно воспользоваться уже существующими настройками, указав соответствующий файл конфигурации.

Алгоритм, используемый для прозрачного преобразования жестких дисков.

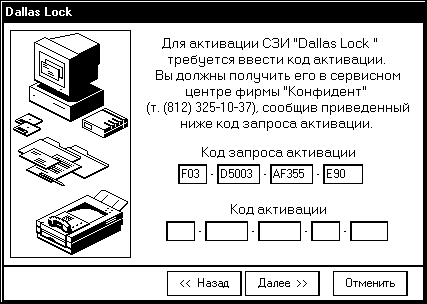

После того, как вы выполнили действия, перечисленные в п.п.1-3, система защиты запрашивает код активации. Для получения кода вам необходимо связаться с фирмой-разработчиком программы и сообщить код запроса активации (буквенно-цифровой набор), который генерируется случайным образом при каждой установке и выводится на экран. В ответ вы получите код активации, который, необходимо ввести в форму, отображенную на экране (рис 4.1).

Рисунок 4.1 Экран ввода кода активации

После того, как вы указали все данные, необходимые для дальнейшей установки, начнется процесс активации, который может занять несколько минут. Затем потребуется перезагрузить компьютер.

Внимание! Код запроса активации генерируется случайным образом в момент установки. Если вы прервете инсталляцию, то при возобновлении процесса установки системы защиты код запроса будет иным. Таким образом, не имеет смысла сообщать код запроса активации, а затем прерывать установку.

Чтобы осуществить удаление системы Dallas Lock 7.0, вы должны обладать соответствующими полномочиями на администрирование СЗИ и одновременно являться администратором операционной системы.

Удаление системы защиты происходит в два этапа.

Первый этап – деактивация, программа деактивируется, но файлы не удаляются с диска. После деактивации компьютер автоматически перегружается.

Второй этап – деинсталляция, файлы удаляются с диска.

Оба этапа производятся с помощью Мастера Установок.