- •Семинар 1. Числовой логический уровень

- •Система счисления.

- •Позиционные системы счисления.

- •Выбор системы счисления

- •Перевод чисел из одной системы счисления в другую

- •Перевод чисел из одной системы счисления в другую, когда одно основание является целой степенью другого.

- •Проблема представления отрицательных чисел

- •Прямой код.

- •Замечания.

- •Дополнительный код.

- •Обратный код.

- •Способы представления чисел в эвм

- •Фиксированная запятая

- •Плавающая запятая

- •Выполнение арифметических операций над числами, представленными с фиксированной запятой.

- •Семинар 2. Цифровой логический уровень и микроархитектурный уровень

- •Электротехническая интерпретация.

- •У ровень физических устройств.

- •Дешифратор

- •Шифратор

- •Регистр сдвига

- •Методы передачи данных

- •Параллельная передача данных

- •Последовательная передача данных

- •Синхронные коммуникации

- •Передача в основной полосе частот и широкополосная передача.

- •Вопросы и задания

- •Семинар 3. Архитектура классической эвм

- •Система кодирования команд

- •Взаимозависимость формата команды и основных параметров эвм

- •Способы адресации

- •Семинар 4. Простой процессор, работающий с четырехадресной командой. Введение

- •Функционирование программируемого процессора

- •Алгоритм работы

- •Задание

- •Семинар 5. Микропроцессор – дальнейшее развитие Введение

- •Модернизация

- •Задание

- •Семинар 6. Дальнейшее совершенствование микропроцессора, одноадресные и безадресные команды. Анализ предыдущей модели

- •Задание

- •Шинная структура связей

- •Семинар 7. Кэш-память Введение

- •Структура кэш-памяти в процессоре i486.

- •Алгоритм псевдо lru.

- •Увеличение производительности кэш памяти.

- •Семинар 8. Режимы работы микропроцессорной системы

- •Архитектура микропроцессорных систем

- •Типы микропроцессорных систем

- •Семинар 9 . Программная модель процессора

- •Общие понятия

- •Регистры процессора

- •Формат команды микропроцессора ia-32

- •Эффективный адрес.

- •Семинар 10. Организация пк Введение

- •Архитектура персонального компьютера

- •Процессоры персональных компьютеров

- •Особенности процессоров Pentium

- •Семинар 11. Интерфейсы пк Введение

- •Последовательный порт(rs-232).

- •Параллельный порт(lpt).

- •Интерфейс ide.

- •Cпецификация Enhanced ide (eide)

- •Интерфейс scsi.

- •Характеристики scsi.

- •Системная магистраль isa

- •Распределение ресурсов компьютера

- •Семинар 12. Видеосистема пк и режимы графической акселерации Введение

- •Мониторы

- •Видеоадаптеры

- •Понятие о графических ускорителях

- •Ускорители двумерной графики

- •Ускорители трехмерной графики

- •Семинар 13. Файловая система компьютера Введение

- •Общие сведения о файлах

- •Типы файлов

- •Атрибуты файлов

- •Организация файлов и доступ к ним

- •Последовательный файл

- •Файл прямого доступа

- •Другие формы организации файлов

- •Операции над файлами

- •Директории. Логическая структура файлового архива

- •Разделы диска. Организация доступа к архиву файлов.

- •Операции над директориями

- •Защита файлов

- •Контроль доступа к файлам

- •Списки прав доступа

- •Заключение

- •Семинар 14. Практика настройки и использования пк. Системный блок

- •Загрузка операционной системы

- •Дисковые накопители

- •Настройка компьютера

- •Настройка видеоадаптера

- •Настройка звуковой карты

- •Настройка cd-rom

- •Защита данных и самого компьютера

- •Использование программы bios setup

- •Модернизация компьютера

- •Увеличение оперативной памяти

- •Установка дополнительных плат

- •Самотестирование при включении

- •Поиск и устранение неисправностей

- •Системная плата

- •Основной микропроцессор

- •Системная и локальная шина.

Защита файлов

Общие проблемы безопасности ОС рассмотрены в лекциях 15-16. Информация в компьютерной системе должна быть защищена как от физического разрушения (reliability), так и от несанкционированного доступа (protection).

Здесь мы коснемся отдельных аспектов защиты, связанных с контролем доступа к файлам.

Контроль доступа к файлам

Наличие в системе многих пользователей предполагает организацию контролируемого доступа к файлам. Выполнение любой операции над файлом должно быть разрешено только в случае наличия у пользователя соответствующих привилегий. Обычно контролируются следующие операции: чтение, запись и выполнение. Другие операции, например копирование файлов или их переименование, также могут контролироваться. Однако они чаще реализуются через перечисленные. Так, операцию копирования файлов можно представить как операцию чтения и последующую операцию записи.

Списки прав доступа

Hаиболее общий подход к защите файлов от несанкционированного использования - сделать доступ зависящим от идентификатора пользователя, то есть связать с каждым файлом или директорией список прав доступа (access control list), где перечислены имена пользователей и типы разрешенных для них способов доступа к файлу. Любой запрос на выполнение операции сверяется с таким списком. Основная проблема реализации данного способа - список может быть длинным. Чтобы разрешить всем пользователям читать файл, необходимо всех их внести в список. У такой техники есть два нежелательных следствия.

Конструирование подобного списка может оказаться сложной задачей, особенно если мы не знаем заранее пользователей системы.

Запись в директории должна иметь переменный размер (включать список потенциальных пользователей).

Для решения этих проблем создают классификации пользователей, например, в ОС Unix все пользователи разделены на три группы.

Владелец (Owner).

Группа (Group). Hабор пользователей, разделяющих файл и нуждающихся в типовом способе доступа к нему.

Остальные (Univers).

Это позволяет реализовать конденсированную версию списка прав доступа. В рамках такой ограниченной классификации задаются только три поля (по одному для каждой группы) для каждой контролируемой операции. В итоге в Unix операции чтения, записи и исполнения контролируются при помощи 9 бит (rwxrwxrwx).

Заключение

Итак, файловая система представляет собой набор файлов, директорий и операций над ними. Имена, структуры файлов, способы доступа к ним и их атрибуты - важные аспекты организации файловой системы. Обычно файл представляет собой неструктурированную последовательность байтов. Главная задача файловой системы - связать символьное имя файла с данными на диске. Большинство современных ОС поддерживает иерархическую систему каталогов или директорий с возможным вложением директорий. Безопасность файловой системы, базирующаяся на ведении списков прав доступа, - одна из важнейших концепций ОС.

Реализация файловой системы связана с такими вопросами, как поддержка понятия логического блока диска, связывания имени файла и блоков его данных, проблемами разделения файлов и проблемами управления дискового пространства.

Наиболее распространенные способы выделения дискового пространства: непрерывное выделение, организация связного списка и система с индексными узлами.

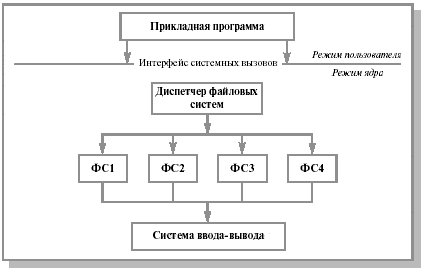

Файловая система часто реализуется в виде слоеной модульной структуры. Нижние слои имеют дело с оборудованием, а верхние - с символическими именами и логическими свойствами файлов. Директории могут быть организованы различными способами и могут хранить атрибуты файла и адреса блоков файлов, а иногда для этого предназначается специальная структура (индексные узлы). Проблемы надежности и производительности файловой системы - важнейшие аспекты ее дизайна.