- •Часть 1.

- •Групповые политики

- •Управление приложениями

- •Часть2. Права доступа, наследование прав доступа, взятие во владение

- •Сетевые разрешения

- •Разрешения ntfs

- •Владение папкой или файлом

- •Совместное использование сетевых разрешений и разрешений ntfs

- •Управление доступом с помощью групп

- •Действующие полномочия (Effective Permissions)

- •Аудит доступа к ресурсам

- •Сжатие и шифрование информации

Сжатие и шифрование информации

Сжатие информации

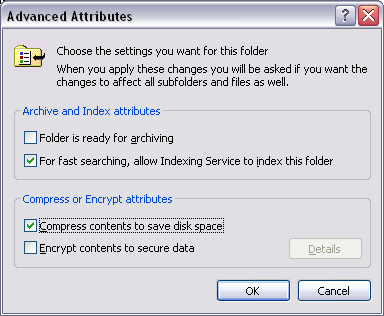

Для экономии дискового пространства можно какие-либо папки или файлы сделать сжатыми. Процесс сжатия выполняется драйвером файловой системы NTFS. При открытии файла в программе файловая система распаковывает файл, после внесения изменений в файл при сохранении на диск файл снова сжимается. Делается это совершенно прозрачно для пользователя и не доставляет пользователю никаких хлопот.

Для того, чтобы сделать папку или файл сжатым, необходимо открыть страницу Свойств соответствующей папки или файла, нажать кнопку "Другие (Advanced)" и поставить галочку у параметра "Сжимать содержимое для экономии места на диске (Compress contents to secure data)":

Сжимать целесообразно файлы, которые при сжатии сильно уменьшаются в размере (например, документы, созданные программами из пакета MS Office). Не следует сжимать данные, которые по своей природе являются сжатыми — например, файлы графических изображений в формате JPEG, видеофайлы в формате MPEG-4, файлы, упакованные программами-архиваторами (ZIP, RAR, ARJ и другие).

Ни в коем случае не рекомендуется сжимать папки с файл-серверными базами данных, т.к. такие БД содержат большое количество файлов и при их совместном использовании многими пользователями могут возникать ощутимые задержки, неизбежные при распаковке открываемых и сжатии сохраняемых файлов.

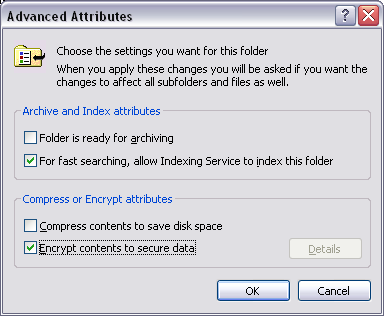

Шифрование информации

Системы семейства Windows 2000/XP/2003 и более поздние позволяют шифровать данные, хранящиеся на томе с системой NTFS. Шифрование данные осуществляется так же легко, как и их сжатие. Можно вместо поля "Сжимать содержимое…" отметить галочкой поле "Шифровать содержимое для защиты данных (Encrypt contents to secure data)" (заметим, что эти два параметра являются взаимоисключающими — можно в данный момент времени либо сжать данные, либо их зашифровать).

Шифрование является надежным средством предотвращения несанкционированного доступа к информации, даже если будет похищен компьютер с этой информацией или жесткий диск из компьютера. Если данные зашифрованы, то доступ к ним имеет (с небольшим исключением) только тот пользователь, который выполнил шифрование, независимо от установленных разрешений NTFS. Шифрование производится компонентой "Шифрованная файловая система" (EFS, Encrypted File System), являющейся составной частью файловой системой NTFS.

Процесс шифрования производится по следующей схеме:

при назначении файлу атрибута "Зашифрованный" драйвер системы EFS генерирует "Ключ шифрования файла" (FEK, File Encryption Key);

блоки данных файла последовательно шифруются по симметричной схеме (одним из алгоритмов симметричного шифрования, встроенных в систему);

ключ шифрования файла (FEK) шифруется по асимметричной схеме открытым ключом агента восстановления (RA, Recovery Agent);

зашифрованный ключ шифрования файла сохраняется в атрибуте файла, называемом "Поле восстановления данных" (DRF, Data Recovery Field).

Поле восстановления данных необходимо для защиты от потери доступа к зашифрованной информации в том случае, если будет удалена (вместе с ключом шифрования данных) учетная запись пользователя, зашифровавшего эти данные. Агент восстановления — это специальная учетная запись, для которой EFS создает т.н. "сертификат агента восстановления", в состав которого входят открытый и закрытый ключи этого агента. особенность асимметричного шифрования заключается в том, что для шифрования и дешифрования данных используются два ключа — одним ключом данные шифруются, другим дешифруются. Открытый ключ агента восстановления доступен любому пользователю, поэтому, если пользователь шифрует данные, то в зашифрованных файлах всегда присутствует поле восстановления данных. Закрытый ключ агента восстановления доступен только учетной записи этого агента. Если войти в систему с учетной записью агента восстановления зашифрованных данных, то при открытии зашифрованного файла сначала расшифровывается закрытым ключом агента восстановления хранящийся в DRF ключ шифрования данных, а затем уже извлеченным ключом шифрования дешифруются сами данные.

По умолчанию агентом восстановления на каждом отдельно взятом компьютере является локальная учетная запись Администратор данного компьютера. В масштабах домена можно установить службу сертификатов, сгенерировать для определенных доменных учетных записей соответствующие сертификаты, назначить эти учетные записи агентами восстановления (с помощью групповых политик) и установить эти сертификаты на тех файловых серверах, на которых необходимо шифровать данные. При использовании в масштабах корпоративной сети технологии шифрования данных следует предварительно спланировать все эти действия (развертывание служб сертификатов, выдача и хранение сертификатов, назначение агентов восстановления, процедуры восстановления данных в случае удаления учетной записи, с помощью которой данные были зашифрованы).

Следует также помнить, что данные хранятся в зашифрованном виде только на жестком диске. При передаче по сети данные передаются с сервера на ПК пользователя в открытом виде (если не включены политики IPSec).

ПРАКТИЧЕСКОЕ ЗАДАНИЕ

Создание Организационных подразделений, размещение в ОП пользователей и групп

Создайте Организационное подразделение (OU) с именем OU-117

Создайте в OU-117 пользователя User1-117, User1-117-01,User2-117-01

В подразделении OU-117 создайте подразделения OU-117-01, OU-117-02

Переместите пользователей User1-117-01,User2-117-01 в подразделение OU-117-01

Создайте в OU-117-02 пользователя User2-117-02

Создайте в подразделении OU-117 группы Group1-117, Group2-117

Переместите в группы Group1-117 пользователей подразделения OU-117-01, а в Group2-117 пользователей подразделения OU-117-02

Делегирование административных полномочий

Предоставьте административные права на OU-117 пользователю User1-117.

Войдите в систему как User1-117, попробуйте изменить свойства пользователей в OU-117 и OU-117-02, создать в них новых пользователей или группы пользователей

Попробуйте сделать то же самое в домене за пределами этих подразделений

Создание объекта групповой политики, настройка параметров ГП (ограничение интерфейса пользователя

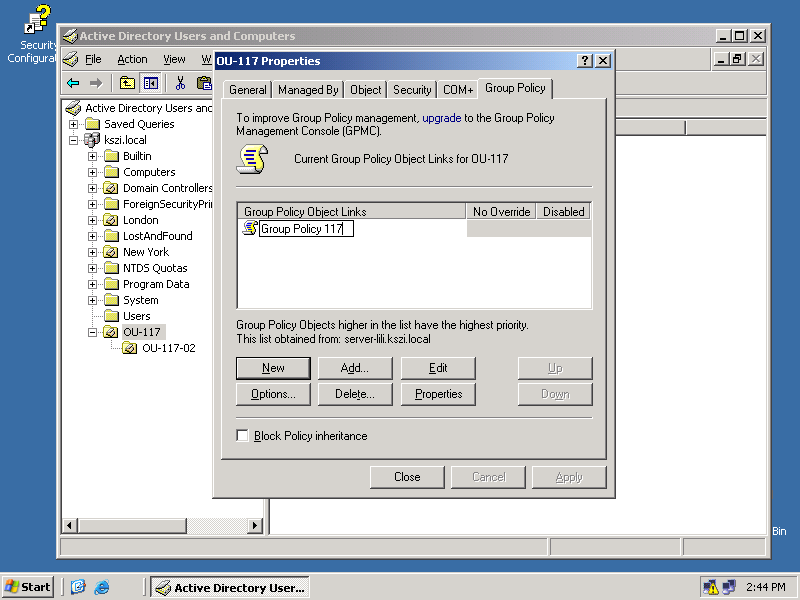

Создайте Групповую политику для ОП OU-117

Назначьте в этой политике ограничения интерфейса для пользователей (кнопка Edit):

Включить параметры:

"User Configuration"/ "Administrative Templates"/ "Windows Components"/ "Windows Explorer"/ "Remove File Menu from Windows Explorer"

"User Configuration"/ "Administrative Templates"/ "Windows Components"/ "Windows Explorer"/ "Remove Search Button from Windows Explorer"

"User Configuration"/ "Administrative Templates"/ "Start Menu and Taskbar"/ "Remove Search Menu from Start Menu”

"User Configuration"/ "Administrative Templates"/ "Start Menu and Taskbar"/ “Remove Run Menu from Start Menu "

"User Configuration"/ "Administrative Templates"/ "Desktop"/ "Remove My Documents icon on the desktop"

"User Configuration"/ "Administrative Templates"/ "Desktop"/ "Remove My Computer icon on the desktop"

"User Configuration"/ "Administrative Templates"/ "Desktop"/ "Hide Internet Explorer icon on desktop"

Войдите в систему как User1-117, User1-117-01, User2-117-02, проанализируйте изменения интерфейса

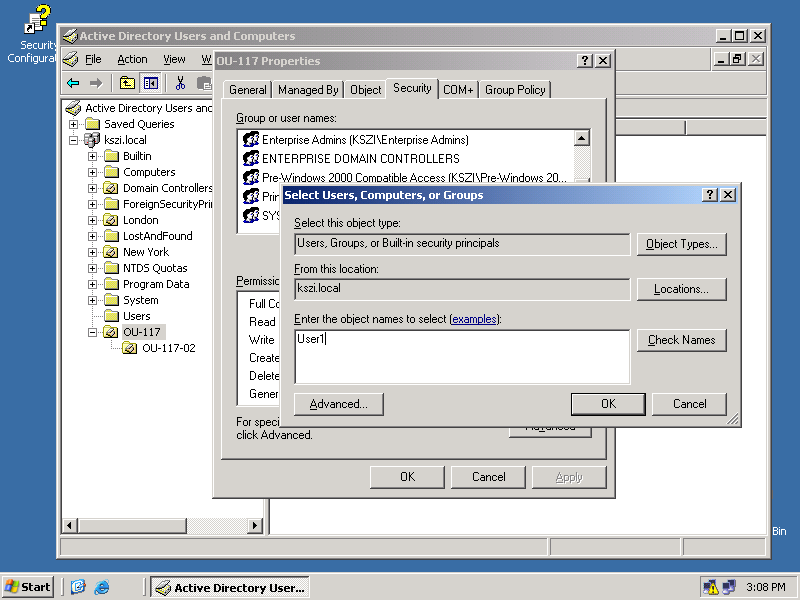

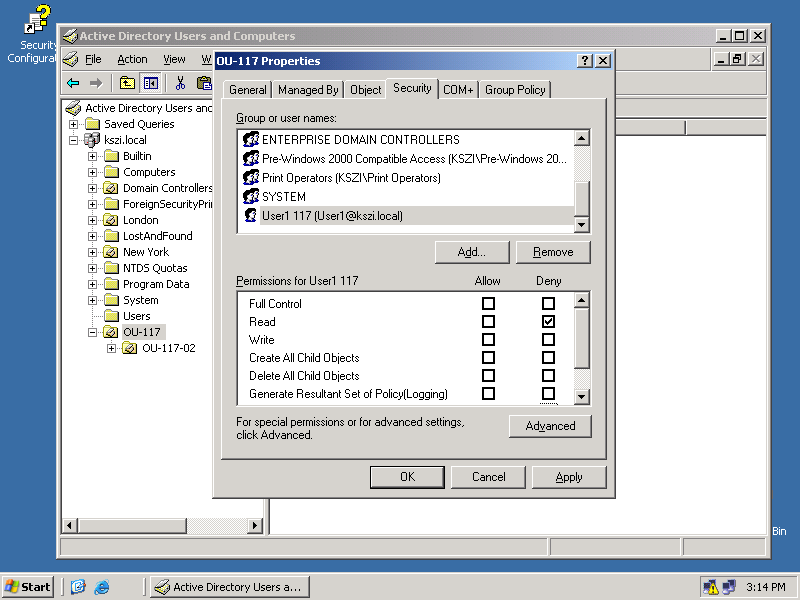

4. Ограничение прав доступа к объекту ГП

Войдите в систему как Administrator, запретите чтение и применение объекта ГП подразделения OU-117 для пользователя User1-117:

В окне "Permissions for User1-117" поставить галочки в столбце "Deny" для разрешений "Read" и "Apply Group Policy"

Войдите в систему как User1-117, User2-117-02, проанализируйте изменения интерфейса

Войдите в систему как Administrator, верните исходные значения разрешений для политики GroupPolicy-117

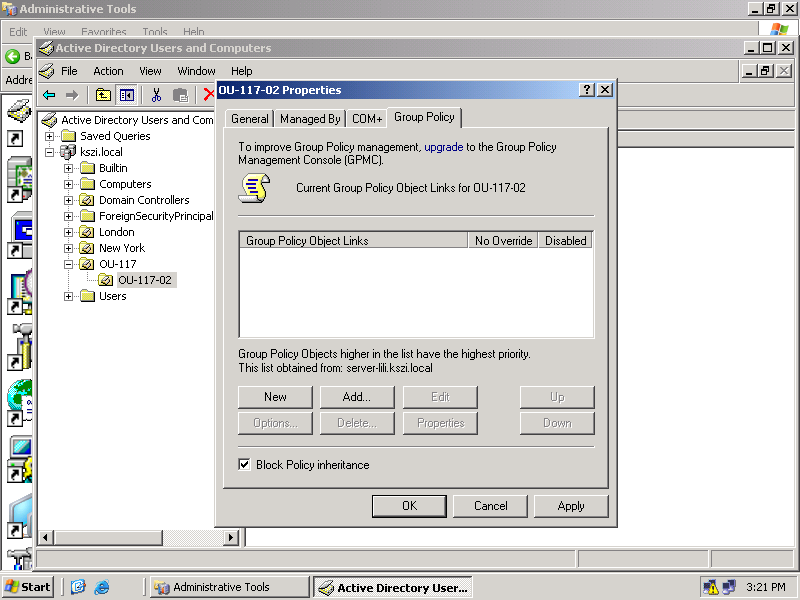

5. Блокировка наследования групповых политик

Войдите в систему как User1-117, установите блокирование групповых политик для OU-117-02

В окне Properties для OU-117-02 закладка "Group Policy" - поставить галочку у поля "Block Policy Inheritance"

Войдите в систему как User1-117-01, User2-117-02, проанализируйте изменения интерфейса

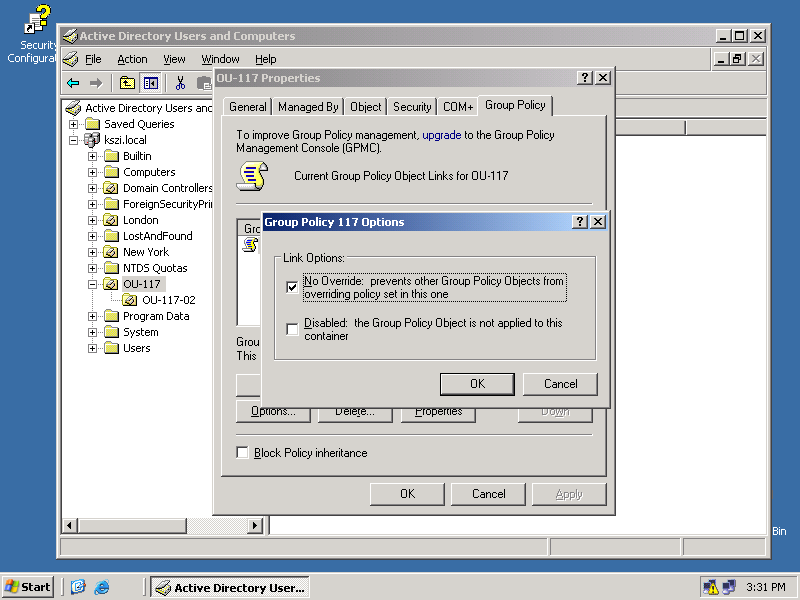

6. Принудительное применение групповых политик

Войдите в систему как Administrator, запретите блокировку политик на уровне OU-117

В окне Properties для OU-117 закладка "Group Policy" - кнопка "Options…" - поставить галочку у поля “No Override: prevents other Group Policy Objects from overriding policy set in this one” ("Не перекрывать: другие объекты групповой политики не могут перекрывать параметры этой политики")

Войдите в систему как User1-117-01, User2-117-02, проанализируйте изменения интерфейса

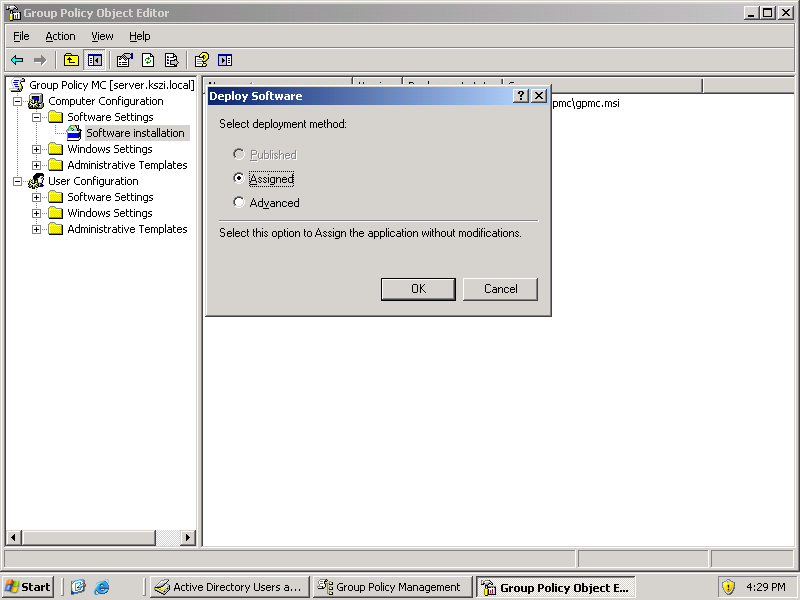

7. Создание объекта групповой политики для назначенного пакета программного обеспечения

Создайте Групповую политику для вашего домена “Group Policy MC”

Настройте параметры для установки пакета ПО (пакет GPMC - Group Policy Management Console)

В разделе "Computer Configuration", "Software Settings", "Software installation" , “New — Package…" Указываем путь к пакету (например, "\\SERVER\soft\gpmc\gpmc.msi") и Режим – "Assigned"

Примечание: На одном из серверов домена в папке с общим доступом предварительно должен быть размещен установочный пакет

Примените новые политики (gpupdate)

Перезагрузить сервер

В процессе загрузки системы и применения политик произойдет установка пакета GPMC. Проследите установку пакета для сервера домена и клиентов.

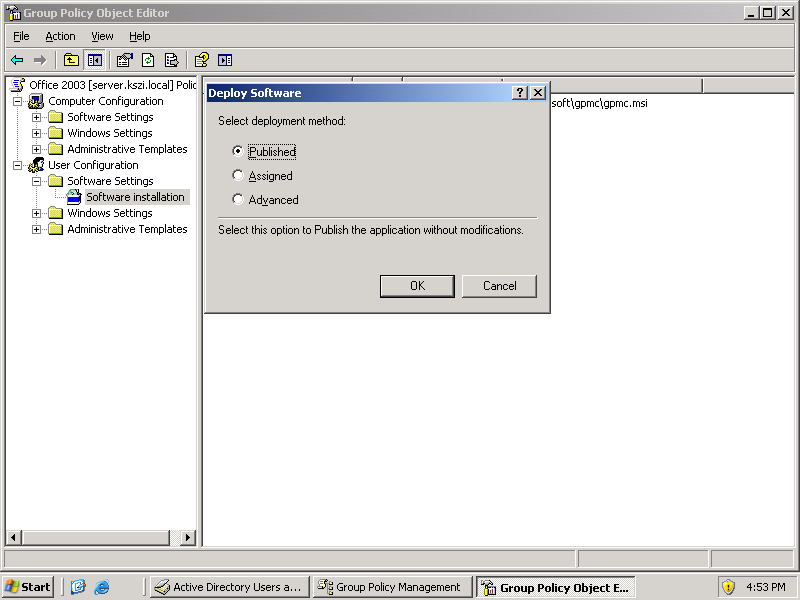

8. Создание объекта групповой политики для публичного пакета программного обеспечения

Создайте Групповую политику для вашего домена “Group Policy MS Office 2003”

Настройте параметры для установки пакета ПО (пакет MS Office 2003 Professional):

В разделе "User Configuration", "Software Settings", "Software installation" , “New — Package…" Указываем путь к пакету (например, "\\SERVER\soft\OFFICEPRO2003\PRO11.MSI") и Режим – "Published"

Примечание: На одном из серверов домена в папке с общим доступом предварительно должен быть размещен установочный пакет

Примените политики: в командной строке ввести команду gpupdate

Проверьте, что пакет MS Office 2003 доступен для установки:

Откройте Панель управления - "Установка и удаление программ" - Кнопка "Установка программ". В окне "Добавление программ из вашей сети" должен появиться доступный для установки пакет MS Office 2003

Примечание: В упражнении 8 в качестве пакета ПО для установки можно использовать любой программный продукт, для которого имеется установочный файл в формате ".msi"

9. Управление групповыми политиками с помощью консоли Group Policy Management Console

Откройте консоль GPMC

Изучите управление политиками с помощью данной консоли:

установите указатель мыши на различных объектах AD (домен, Организационные подразделения), просмотрите списки объектов ГП, привязанных к выбранным объектам AD;

раскройте контейнер Group Policy Objects, просмотрите полный список ГП в вашем домене;

в этом же списке откройте какой-либо объект ГП для редактирования (щелкнуть правой кнопкой мыши на объекте ГП, выбрать Edit);

создайте резервную копию объекта ГП на жестком диске (щелкнуть правой кнопкой мыши на объекте ГП, выбрать Back Up, нажать кнопку "Обзор" (Browse), выбрать папку для сохранения резервной копии ГП, кнопка "ОК", кнопка Back Up, кнопка "ОК", откройте данную папку, просмотрите файл с резервной копией объекта ГП - файл manifest.xml)

Закройте консоль GPMC

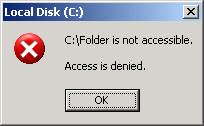

10. Локальные права доступа с запретом доступа (разрешения NTFS)

Создайте папку на разделе NTFS (например, папку Folder на разделе С:).Разместите в ней различные документы (файлы).

Назначьте локальные права доступа к папке Folder:

Группа "Everyone" — Full Control

Группа “Group1-117” — Denny Access

Проверьте доступ к папке для пользователя User1-117-01:

войдите в систему как пользователь User1-117-01;

попытайтесь открыть папку Folder и размещенные в ней документы.

Проверьте доступ к папке для пользователя User1-117-02:

войдите в систему как пользователь User1-117-02;

попытайтесь открыть папку Folder и размещенные в ней документы.

11. Локальные права доступа (разрешения NTFS)

Назначьте локальные права доступа к папке Folder:

Удалить группу "Everyone"

Группа Group1-117 — Read

Группа Group2-117 — Modify

Проверьте доступ для пользователя User1-117-01

войдите в систему как пользователь User1-117-01;

попытайтесь открыть папку Folder и размещенные в ней документы; попытайтесь изменить имеющиеся документы; попытайтесь создать новые документы.

Проверьте доступ для пользователя User2-117-02

войдите в систему как пользователь User2-117-02;

попытайтесь открыть папку Folder и размещенные в ней документы; попытайтесь изменить имеющиеся документы; попытайтесь создать новые документы.

12. Сетевые и локальные права доступа

Откройте сетевой доступ к папке Folder

Сетевые разрешения:

Группа "Все" — Чтение

Сравните доступ к папке и её содержимому при доступе через сеть (например, \\SERVER\Folder) и локально (например, C:\Folder)

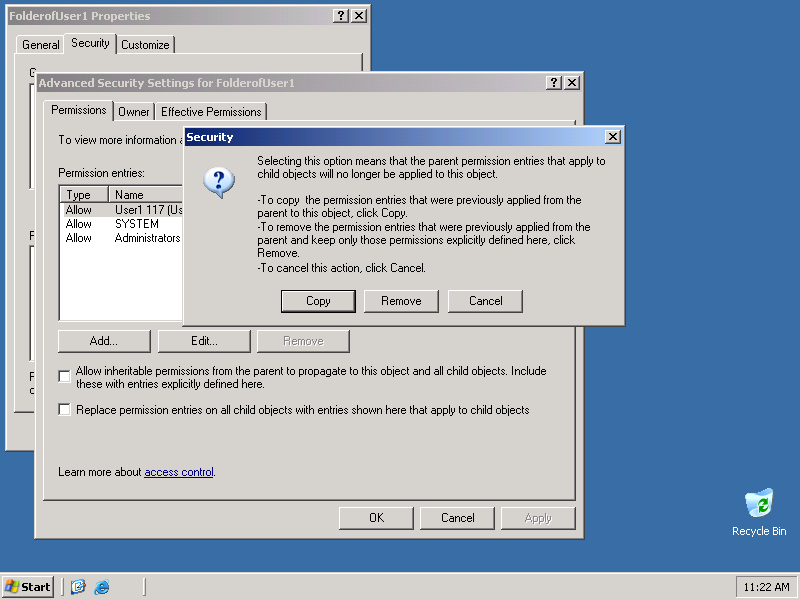

13. Взятие во владение файловых ресурсов

Войдите в систему как пользователь User1-117

Создайте папку

Откройте Свойства папки

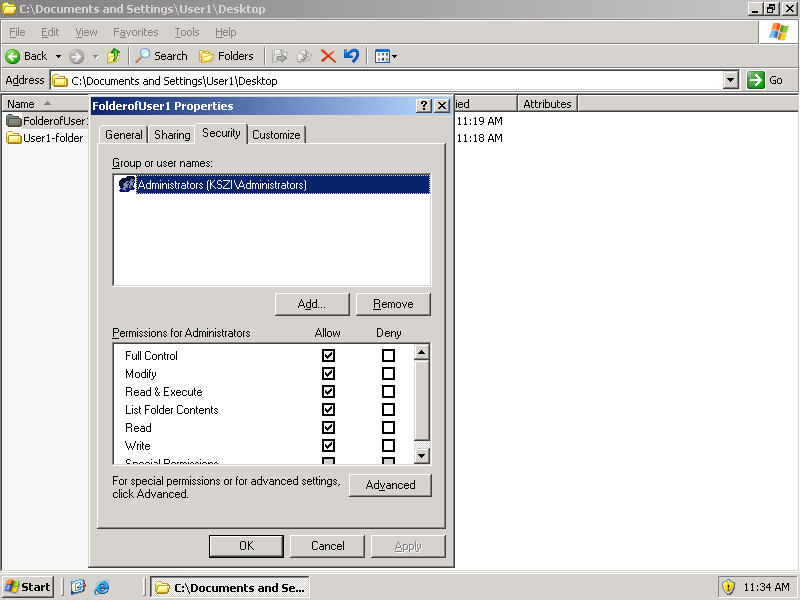

Перейдите на закладку "Security"

нажмите кнопку "Advansed"

уберите галочку у поля "Разрешить наследование разрешений от родительского объекта к этому объекту ... (Allow inheritable permissions……)"

в появившейся панели нажмите кнопку "Remove"

далее кнопка "ОК' — на вопрос "Do you want to continue?" кнопка "Yes"

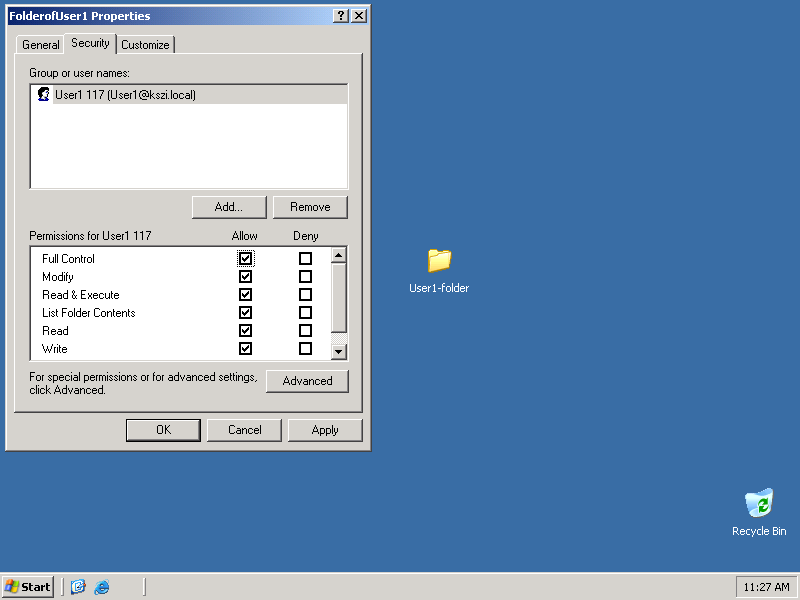

нажмите кнопку "Добавить" и добавьте пользователя User1-117

назначьте права доступа "Полный доступ"

кнопка "ОК'

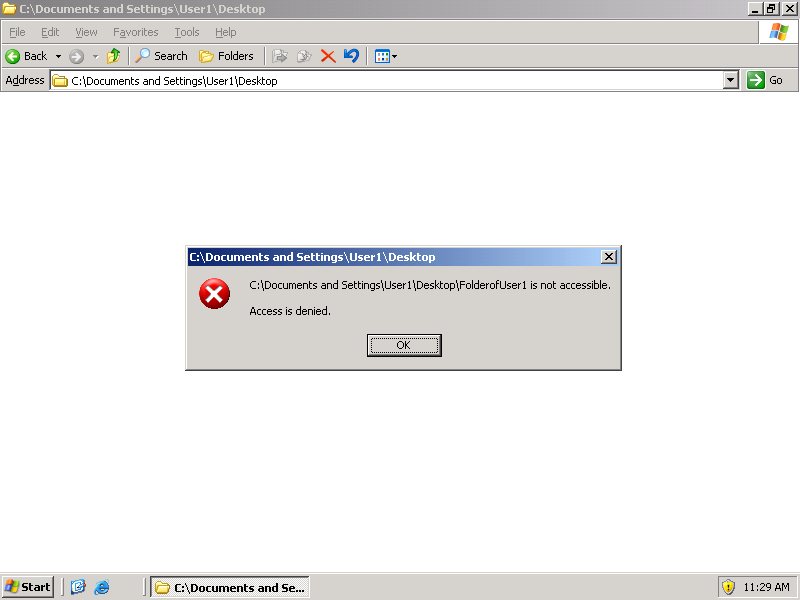

Войдите в систему как Администратор

Попытайтесь открыть созданную пользователем User1-117 папку и

размещенные в ней документы

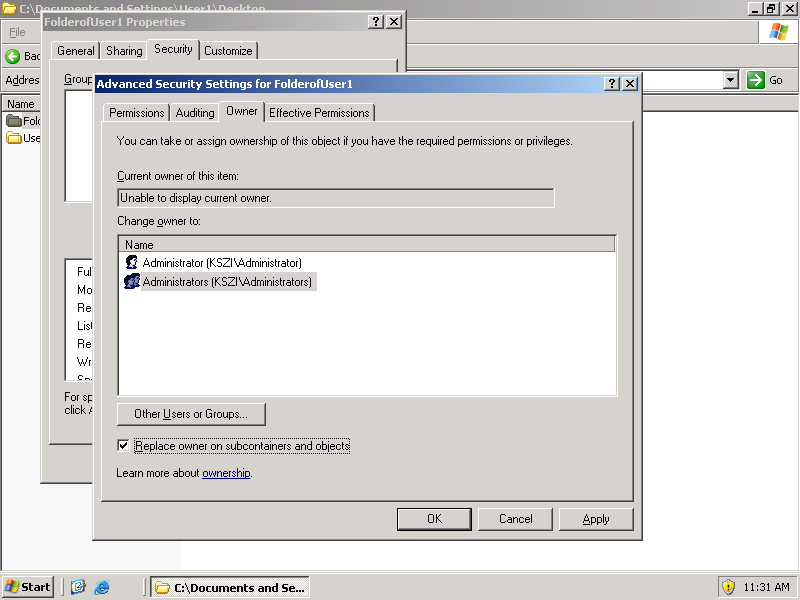

Откройте Свойства папки

Перейдите на закладку "Security"

нажмите кнопку "Advanced"

откройте закладку "Owner"

выберите в списке группу "Administrators"

поставьте галочку у поля "Заменить владельца подконтейнеров и объектов (Replace owner …)"

Кнопка "ОК'

Кнопка "Yes"

Кнопка "ОК'

Откройте Свойства папки. Перейдите на закладку "Security"

В появившемся списке доступа к папке добавьте группу "Administrators"

назначьте права доступа этой группе "Full Control" —

кнопка "OK"

Снова попытайтесь открыть данную папку и расположенные в ней документы.

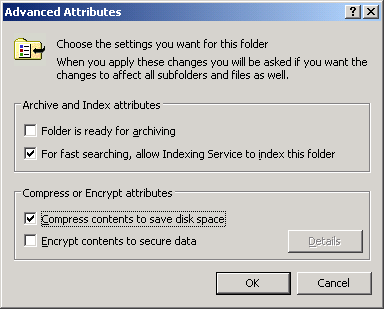

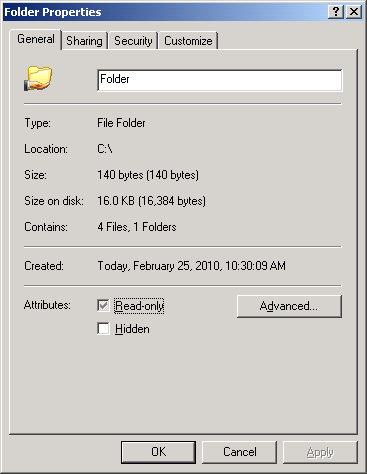

14. Сжатие данных на диске

Войдите в систему как Администратор

Откройте Свойства папки "C:\Folder"

На закладке "General" нажмите кнопку "Advanced…"

В разделе "Compress or Encrypt attributes" поставьте галочку у поля "Compress contents to save disk space"

Снова откройте Свойства папки, сравните поля "Size" и "Size on Disk"

15. Шифрование данных

Откройте Свойства папки "C: \Folder"

На закладке "General" нажмите кнопку "Advanced…"

В разделе "Compress or Encrypt attributes" поставьте галочку у поля "Encrypt contents to secure data"

Войдите в систему как User1-117

Попытайтесь открыть папку и размещенные в ней документы.

Войдите в систему как Администратор

Отключите шифрование папки

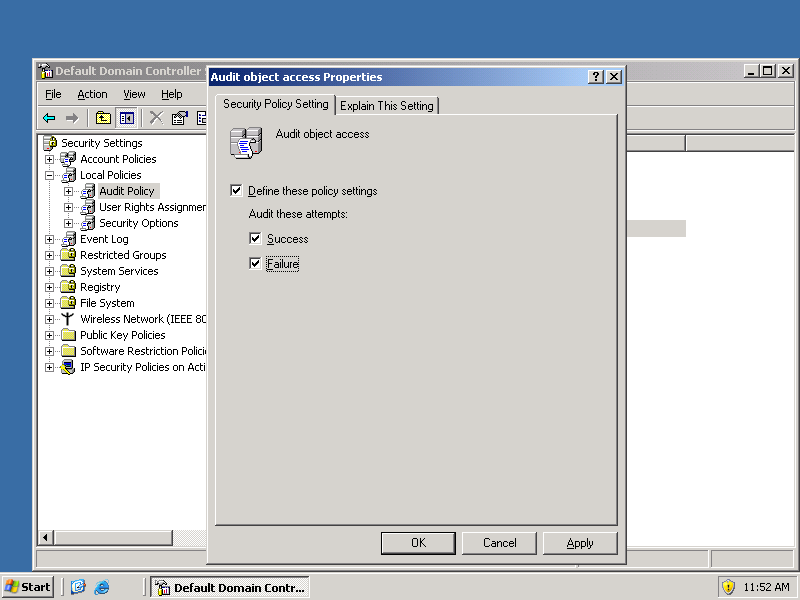

16. Включение политики аудита

Войдите в систему как Администратор

Запустите консоль "Domain Controller Security Policy"

Далее: "Security Settings" - "Local Policies" - "Audit Policy" Откройте параметр "Audit object access " — Поставьте галочки у обоих полей "Success" и "Failure"

17. Включение аудита доступа к файлам для конкретной папки

Откройте Свойства папки "C:\Folder"

Далее:

Закладка "Security"

Кнопка "Advanced"

Закладка"Auditing"

Кнопка "Add"

Добавьте группу "Users"

Кнопка "ОК"

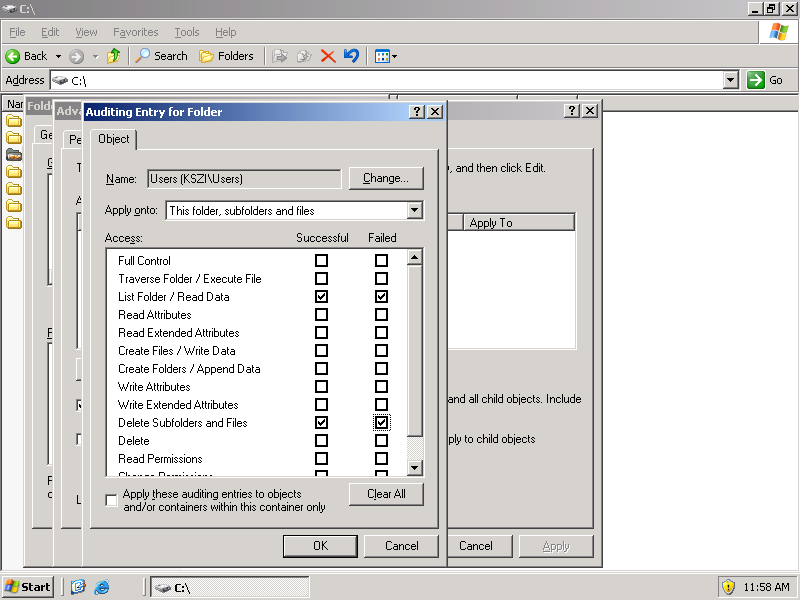

Поставьте галочки в столбцах "Successful" и "Failed" для строк "Read Data", "Delete Subfolders and Files"

нажмите кнопку "ОК" нужное число раз

18. Тестирование аудита доступа к файлам

Войдите в систему как Администратор и как User1-117

Откройте папку "C:\Folder"

Попытайтесь открывать размещенные в папке файлы

Попытайтесь удалить размещенные в папке файлы

Войдите в систему как Администратор

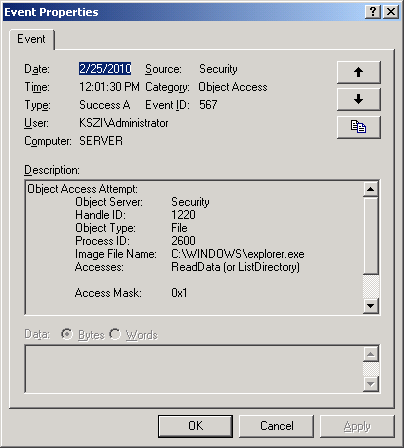

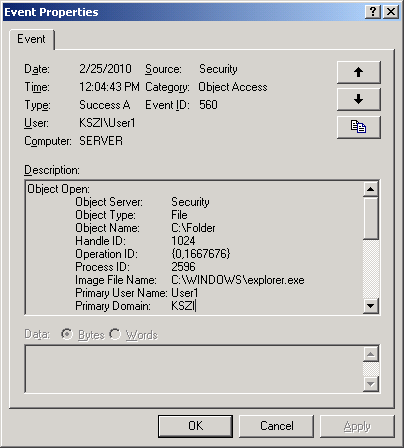

Откройте консоль "Event Viewer"

Откройте журнал "Security"

Изучите записи журнала из категории "Object Access"