- •Часть 1.

- •Групповые политики

- •Управление приложениями

- •Часть2. Права доступа, наследование прав доступа, взятие во владение

- •Сетевые разрешения

- •Разрешения ntfs

- •Владение папкой или файлом

- •Совместное использование сетевых разрешений и разрешений ntfs

- •Управление доступом с помощью групп

- •Действующие полномочия (Effective Permissions)

- •Аудит доступа к ресурсам

- •Сжатие и шифрование информации

Разрешения ntfs

Еще раз подчеркнем, что сетевые разрешения действуют только при доступе к ресурсам через сеть. Если пользователь вошел в систему локально, то теперь управлять доступом можно только с помощью разрешений NTFS. На томе (разделе) с системой FAT пользователь будет иметь полный доступ к информации данного тома.

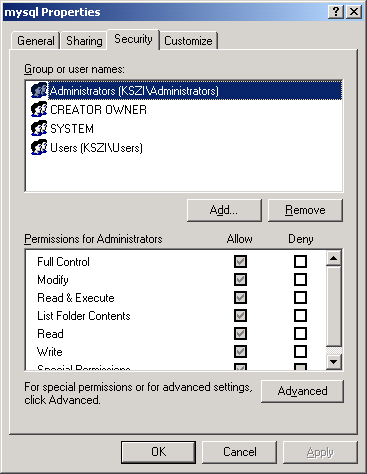

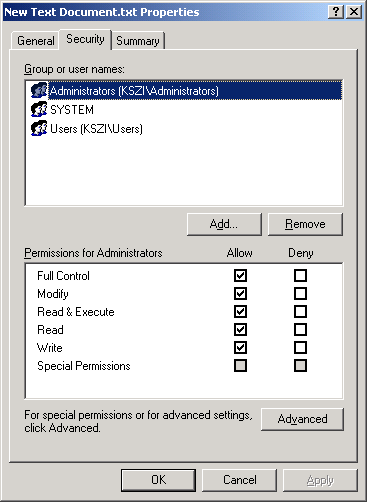

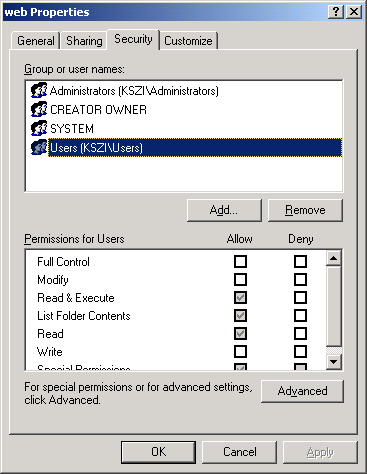

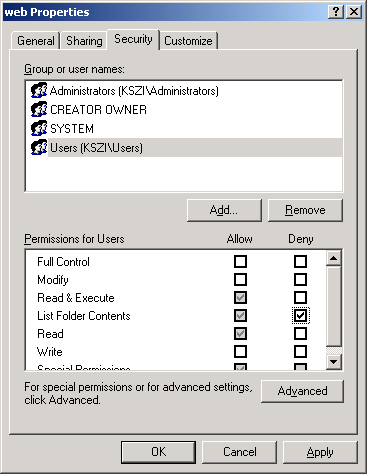

Разрешения NTFS можно установить, открыв Свойства папки или файла и перейдя на закладку "Безопасность" (Security). Набор видов NTFS-разрешений намного богаче, чем набор сетевых разрешений.

На томе NTFS можно назначать следующие виды разрешений для папок:

Full Control (Полный доступ)

Modify (Изменение)

Read & Execute (Чтение и выполнение)

List Folder Contents (Список содержимого папки)

Read (Чтение)

Write (Запись)

Special Permissions (Особые разрешения).

Для файлов отсутствует вид "Чтение содержимого папки".

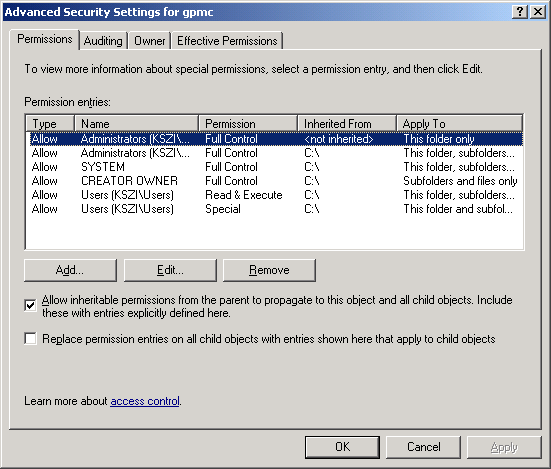

Если на закладке разрешений нажать кнопку Advanced "Дополнительно", то можно осуществлять более тонкую настройку разрешений.

Разрешения NTFS могут быть явными или унаследованными. По умолчанию все папки или файлы наследуют разрешения того объекта-контейнера (родительского объекта), в котором они создаются. Использование унаследованных разрешений облегчает работу по управлению доступом. Если администратору нужно изменить права доступа для какой-то папки и всего ее содержимого, то достаточно сделать это для самой папки и изменения будут автоматически действовать на всю иерархию вложенных папок и документов.

Наследуемые полномочия

Если вы задаете полномочия для родительской папки, то все файлы и папки, созданные в данной папке, наследуют эти полномочия. Имеется три способа, позволяющих прервать это наследование.

Удаление наследования на уровне родительской папки, то есть запрет наследования полномочий дочерними объектами.

Удаление наследования на уровне дочернего объекта.

В дочернем объекте явное разрешение (allow) или запрет (deny) для определенных полномочий из родительского объекта.

В общем случае вполне подходят наследуемые полномочия, поскольку их легко задавать и поддерживать и так как с ними надежнее работать, чем с полномочиями, управление которыми происходит по отдельности. Если вам приходится изменять и корректировать наследуемые значения, то, возможно, вам нужно пересмотреть организацию папок на сервере. Работая с папкой, создавайте подпапки, которые логически должны содержать те же полномочия, что и родительская папка.

Явно определяемые полномочия и наследуемые полномочия

Явно определяемые полномочия задаются автоматически операционной системой или вручную администратором. Наследуемые полномочия автоматически берутся из родительской папки как результат наследования. Имеются два типа полномочий и что явно заданные полномочия имеют приоритет по сравнению с наследуемыми полномочиями. Вы, конечно, понимаете (или должны понять), что не обязаны прерывать цепочку наследования, чтобы задать необходимые полномочия по дочернему объекту; вам нужно только задать явные полномочия, чтобы запретить/разрешить наследуемые полномочия. Это намного удобнее (и безопаснее), чем отказ от простого и надежного принципа наследуемых полномочий.

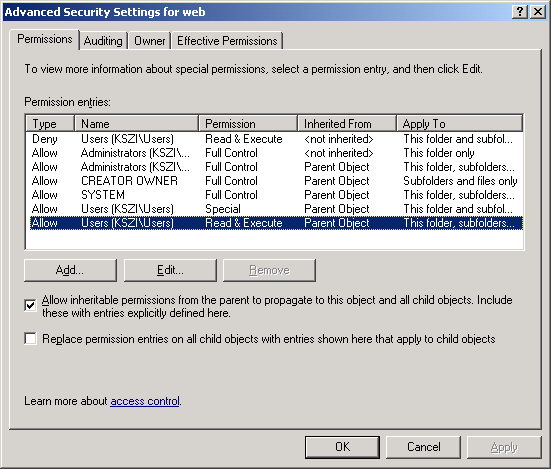

Удаление наследования из родительского объекта

Для изменения настройки по умолчанию родительского объекта, чтобы дочерние объекты не наследовали автоматически полномочия, откройте вкладку Security родительского объекта и щелкните на кнопке Advanced. В диалоговом окне Advanced Security Settings (Дополнительные настройки безопасности) выберите нужный элемент (обычно группу) и щелкните на кнопке Edit. Установите флажок Apply These Permissions To Objects And/Or Containers Within This Container Only (Применять эти полномочия к объектам и/или контейнерам только внутри этого контейнера). Если вам нужно, то вы можете изменить полномочия, прежде чем запретить наследование.

Изменение наследуемых полномочий для дочернего объекта

Если вы просматриваете полномочия по родительскому объекту, наследующему полномочия, то сразу обратите внимание, что флажки для полномочий затенены и недоступны.

Вы не можете изменять полномочия с затененным флажком, но все же можете вносить изменения в наследуемые полномочия. Вы могли бы, конечно, вносить изменения в полномочия родительского объекта и затем дочерний объект наследовал бы эти полномочия. Но в большинстве случаев это неразумно и даже опасно.

Вы можете выбирать противоположные полномочия (Allow или Deny) для дочернего объекта. В результате создаются явные полномочия, которые замещают наследуемые полномочия.

Еще один способ – это щелкнуть на кнопке Advanced (Дополнительно) и выбрать элемент (пользователь или группа), уровни полномочий которого вы хотите удалить из наследования. Сбросьте флажок, который указывает наследование.

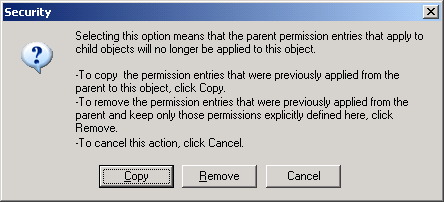

Windows выводит диалоговое окно Security, где описывается, что означает прерывание наследования и предлагаются следующие три опции.

Copy (Копировать). Дублирование наследуемых полномочий, но теперь это явно заданные полномочия вместо наследуемых полномочий, поэтому все флажки становятся доступны и вы можете изменять любые полномочия.

Remove. Удаление всех наследуемых полномочий, и вы должны создать явные полномочия.

Cancel. Отмена вашего решения.

Порядок применения разрешений

Принцип применения NTFS-разрешений на доступ к файлу или папке тот же, что и для сетевых разрешений:

сначала проверяются запреты на какие-либо виды доступа (если есть запреты, то данный вид доступа не разрешается);

затем проверяется набор разрешений (если есть разные виды разрешений для какого-либо пользователя и групп, в которые входит данный пользователь, то применяется суммарный набор разрешений).

Но для разрешений NTFS схема немного усложняется. Разрешения применяются в следующем порядке:

явные запреты;

явные разрешения;

унаследованные запреты;

унаследованные разрешения.

Если SID пользователя или SID-ы групп, членом которых является данный пользователь, не указаны ни в явных, ни в унаследованных разрешениях, то доступ пользователю будет запрещен.