- •«Техническая защита информации в каналах утечки и вычислительных системах и сетях»

- •1. Технические каналы утечки информации. Структура, классификация и основные характеристики.

- •2. Технические каналы утечки визуальной информации.

- •3. Технические каналы утечки информации при передаче ее по каналам связи.

- •4. Технические каналы утечки речевой информации.

- •5. Электромагнитный канал утечки информации.

- •6. Индукционный канал утечки информации.

- •7. Виброакустический канал утечки информации.

- •8. Оптикоэлектронный канал утечки информации.

- •9. Параметрический канал утечки информации.

- •10. Маскировка звуковых сигналов.

- •11. Звукоизоляция помещений.

- •12. Звукопоглощающие материалы.

- •13. Способы технической защиты.

- •14. Концепция и методы инженерно-технической защиты информации.

- •15. Понятие экранирования. Основные положения. Виды экранирования.

- •16. Экранирование проводов и катушек индуктивности.

- •17. Экранирование помещений.

- •18. Заземление технических средств.

- •19. Фильтрация информационных сигналов.

- •20. Виды помехоподавляющих фильтров. Типовые схемы фильтров.

- •21. Система пространственного зашумления.

- •22. Способы предотвращения утечки информации через пэмин пк.

- •23. Особенности слаботочных линий связи и сетей как каналов утечки информации.

- •24. Скрытие и защита от утечки информации по акустическому и виброакустическому каналам.

- •25. Защита конфиденциальной информации от несанкционированного доступа в автоматизированных системах.

- •26. Способы защиты информации с помощью usb-ключа.

- •27. Способы защиты информации с помощью технологии Proximity и смарт-карт.

- •28. Цели и задачи технического контроля эффективности мер защиты информации.

- •29. Контроль защищенности информации на объекте вт от утечки по каналу пэми.

- •30. Аттестационный контроль защищенности от пэмин.

- •31. Эксплуатационный контроль защищенности от пэмин.

- •32. Технический контроль акустической защищенности выделенного помещения. Общие положения.

- •33. Аттестация объектов информатизации. Основные положения.

- •34. Аттестация объектов информатизации. Мероприятия по выявлению и оценке свойств каналов утечки.

- •35. Аттестация объектов информатизации. Специальные проверки.

- •36. Аттестация объектов информатизации. Специальные обследования.

- •37. Аттестация объектов информатизации. Специальные исследования.

- •38. Специальные исследования в области акустики и виброакустики.

- •39. Специальные исследования в области акустоэлектрических преобразований.

- •40. Специальные исследования в области защиты цифровой информации.

- •41. Общие сведения по оценке безопасности объектов.

- •42. Оценка эффективности защиты акустической (речевой) информации.

- •43. Оценка экранирования электромагнитных волн. Экранирование электромагнитных волн

- •44. Оценка эффективности систем защиты программного обеспечения.

- •45. Сущность и задачи комплексной системы защиты информации.

24. Скрытие и защита от утечки информации по акустическому и виброакустическому каналам.

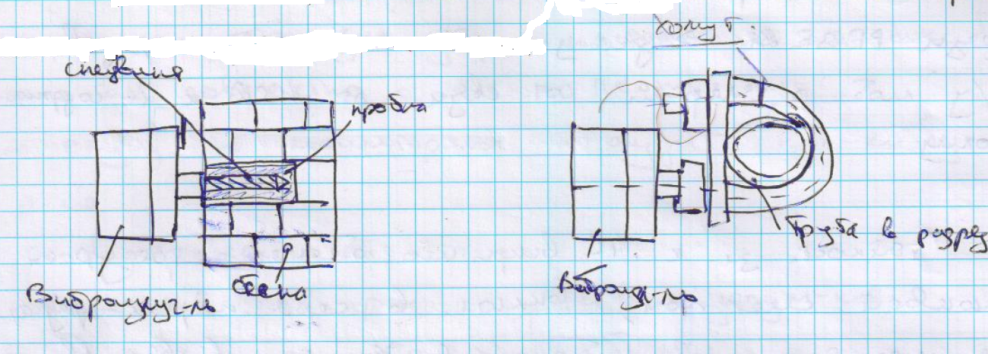

Если акустические и вибрационные характеристики защищаемого помещения не сооветствуют нормативным требованиям по защите речевой информации, то применяют активные средства защиты. Они представляют собой генераторы акустических и вибрационных шумов, содержащие аудиоизлучатели, виброизлучатели и пьезоизлучатели.

Конструкция и размеры виброизлучателя и элементов его крепления оптимизированы для установки: на массивных окнах (как на рамах, так и на стёклах), на трубах систем тепло- водо- и газоснабжения, на ограждающих конструкциях помещения.

Варианты крепления

виброизлучателей на строительных

конструкциях, трубах и стёклах:

Конструкция и размеры аудиоизлучателя и элементов его крепления оптимизированы для его установки: в подпотолочном пространстве, в вентиляционных каналах, дверных тамбурах.

25. Защита конфиденциальной информации от несанкционированного доступа в автоматизированных системах.

Secret Net 5.0 – система защиты контролируемой информации от несанкционированного доступа нового поколения, которая реализует требования руководящих документов и ГОСТ по защите информации. Существует в автономном и сетевом вариантах.

Основные особенности:

- обеспечивает централизованное управление настройками политики безопасности

- работает совместно с ОС Windows

- осуществляет мониторинг и аудит политики безопасности

Система обеспечивает:

- оперативное реагирование на действия злоумышленников

- централизованный просмотр событий безопасности

- контроль вывода контролируемой информации на внешние носители

- аппаратную идентификацию пользователей

- централизованное управление

- разграничение доступа к устройствам (CD/DVD, USB, Wi-Fi и т.д.)

Secret Net (сетевой вариант) содержит компоненты: |

|

Клиент следит за соблюдением настроенной политики на рабочих станциях и серверах, обеспечивая регистрацию событий безопасности и передачу журналов на сервер безопасности.

Сервер безопасности производит сбор журналов от зарегистрированных на нём агентов, накапливает полученную информацию в БД и обеспечивает выдачу клиентам команд оперативного управления.

Мониторинг является программой, которая отображает администратору оперативную информацию от сервера безопасности о состоянии рабочих станций.

Модификатор схем используется для подготовки схемы ОС Windows к развёртыванию Secret Net 5.0

26. Способы защиты информации с помощью usb-ключа.

Электронный ключ (также аппаратный ключ, иногда донгл от англ. dongle) — аппаратное средство, предназначенное для защиты программного обеспечения (ПО) и данных от копирования, нелегального использования и несанкционированного распространения.

Принцип действия электронных ключей.

Ключ присоединяется к определённому интерфейсу компьютера. Далее защищённая программа через специальный драйвер отправляет ему информацию, которая обрабатывается в соответствии с заданным алгоритмом и возвращается обратно. Если ответ ключа правильный, то программа продолжает свою работу. В противном случае она может выполнять определенные разработчиками действия, например, переключаться в демонстрационный режим, блокируя доступ к определённым функциям.

Существуют специальные ключи, способные осуществлять лицензирования (ограничения числа работающих в сети копий программы) защищенного приложения по сети. В этом случае достаточно одного ключа на всю локальную сеть. Ключ устанавливается на любой рабочей станции или сервере сети. Защищенные приложения обращаются к ключу по локальной сети. Преимущество в том, что для работы с приложением в пределах локальной сети им не нужно носить с собой электронный ключ.

Назначение USB ключа:

- аппаратное выполнение криптографических операций в доверенной среде

- безопасное хранение криптографических ключей, профилей пользователей

- поддержка большинством ОС в качестве средства аутентификации и авторизации

USB ключ имеет: микросхему, защищённый микроконтроллер, разъём, световой индикатор режимов работы, герметичный пластиковый корпус.