- •Проблема зашиты информации. Ее актуальность. Основные понятия информационной безопасности.

- •Методы создания безопасных систем обработки информации.

- •Аутентификация субъекта

- •Угрозы информации. Понятия и определения. Различные типы классификаций угроз безопасности данных.

- •Контроль параметров состояния системы защиты

- •Принципы организации систем защиты данных.

- •Системы шифрования с открытым ключом.

- •Классификация из по размещению в системе.

- •Модель Харрисона - Руззо - Ульмана.

- •Защита программ и данных от нск. Юридические и программные средства защиты.

- •Проблема идентификации/аутентификации.

- •Алгоритм шифрования перестановкой

- •«Оранжевая книга»

- •Общие модели систем защиты информации

- •Защита от копирования.

- •Организационные меры защиты

- •Правовые меры защиты

- •Технические меры защиты

- •Шифрование. Методы аналитических преобразований Методы аналитических преобразований

- •Защита от отладчиков.

- •Предпосылки кризисной ситуации с обеспечением защиты информации. Задачи разработчиков современных информационных систем в контексте безопасности.

- •Классификация информации по ее доступности.

- •Классификация угроз безопасности, основанная на свойствах информации и систем ее обработки. Угрозы отказа в обслуживании.

- •Угрозы секретности. Каналы утечки информации.

- •Аутентификация объекта

- •Идентификация/аутентификация с помощью биометрических данных

- •Гаммирование

- •Требования к гамме

- •Алгоритмы сжатия

- •Формальные модели безопасности. Типы моделей безопасности, определения.

- •Формальное описание модели Обозначения

- •Определения состояния безопасности

- •Основная теорема безопасности Белла — Лападулы

- •Резервное копирование и восстановление данных.

- •Источники бесперебойного питания.

- •Схемы построения ибп

- •Резервная

- •Интерактивная

- •Двойное преобразование

- •Характеристики ибп

- •Составные части ибп

- •Шифрование заменой

- •Кодирование

- •Метод рассечения-разнесения

- •Типы антивирусов.

- •Рекурсивный (волновой) алгоритм сжатия

- •Слабые места вычислительных систем.

- •Классификация угроз безопасности, основанная на свойствах информации и систем ее обработки. Угрозы целостности.

- •Абсолютно стойкий шифр

- •Требования к системам зашиты данных

- •Причины возникновения изъянов защиты.

- •Типизированная матрица доступа.

- •Методы защиты данных. Классификация средств защиты. Физические и аппаратные средства защиты. Способы (методы) защиты информации:

- •Средства защиты информации:

- •Аутентификация.

- •Элементы системы аутентификации

- •Способы аутентификации Аутентификация по многоразовым паролям

- •Аутентификация по одноразовым паролям

- •Многофакторная аутентификация

- •Другие алгоритмы шифрования

- •Стандарты информационной безопасности.

- •Сжатие изображений Алгоритмы сжатия без потерь

- •Алгоритмы сжатия с потерями

- •Типы разрушающих программных средств.

- •Асимметричные алгоритмы шифрования

- •Подделка электронных подписей

- •Понятие «защищенная система» свойства защищенных систем.

- •Электронные платежные системы

- •Угрозы раскрытия параметров системы. Обоснование введения этого типа угроз.

- •Угрозы конфиденциальности

- •Угрозы доступности

- •Политика безопасности.

- •Безопасная функция перехода. Теорема Мак-Лина. Модель с уполномоченными субъектами.

- •Программные методы защиты данных.

- •Виртуальные частные сети

- •Алгоритм цифровой подписи Эль Гамаля (еgsа)

- •Стандарт информационной безопасности рф

- •Аппаратная защита программного обеспечения.

- •Экономические информационные системы

- •Классификация эис

- •Принципы эис

- •Функции эис

- •Алгоритмы архивации

- •Криптографические протоколы

- •Классификация

- •Электронная подпись

- •Назначение и применение эп

- •Виды электронных подписей в Российской Федерации

- •Защита корпоративных сетей

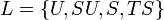

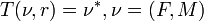

Формальное описание модели Обозначения

—

множество

субъектов;

—

множество

субъектов; —

множество

объектов,

—

множество

объектов,  ;

; —

множество

прав доступа,

—

множество

прав доступа,  —

доступ на чтение,

—

доступ на чтение,  —

доступ на запись;

—

доступ на запись; —

множество

уровней

секретности,

—

множество

уровней

секретности,  —

Unclassified,

—

Unclassified,  —

Sensitive but unclassified,

—

Secret,

—

Sensitive but unclassified,

—

Secret,  —

Top secret;

—

Top secret; —

решётка

уровней секретности, где:

—

решётка

уровней секретности, где: — оператор,

определяющий частичное нестрогое

отношение порядка для уровней

секретности;

— оператор,

определяющий частичное нестрогое

отношение порядка для уровней

секретности; — оператор наименьшей

верхней границы;

— оператор наименьшей

верхней границы; — оператор наибольшей

нижней границы.

— оператор наибольшей

нижней границы.

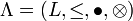

—

множество

состояний системы, представляемое в

виде набора упорядоченных пар

—

множество

состояний системы, представляемое в

виде набора упорядоченных пар  ,

где:

,

где: — функция уровней

секретности, ставящая в соответствие

каждому объекту и субъекту в системе

определённый уровень секретности;

— функция уровней

секретности, ставящая в соответствие

каждому объекту и субъекту в системе

определённый уровень секретности; —

матрица

текущих прав доступа.

—

матрица

текущих прав доступа.

Система ![]() в

модели Белла — Лападулы состоит из

следующий элементов:

в

модели Белла — Лападулы состоит из

следующий элементов:

—

начальное

состояние системы;

—

начальное

состояние системы; —

множество

прав доступа;

—

множество

прав доступа; —

функция

перехода, которая в ходе выполнения

запросов переводит систему из одного

состояния в другое.

—

функция

перехода, которая в ходе выполнения

запросов переводит систему из одного

состояния в другое.

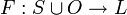

Определения состояния безопасности

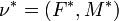

Состояние ![]() называется достижимым в

системе

,

если существует последовательность

называется достижимым в

системе

,

если существует последовательность ![]() Начальное

состояние

является

достижимым по определению.

Начальное

состояние

является

достижимым по определению.

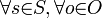

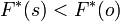

Состояние

системы ![]() называется безопасным

по чтению (или

simple-безопасным), если для каждого

субъекта, осуществляющего в этом

состоянии доступ по чтению к объекту,

уровень безопасности субъекта доминирует

над уровнем безопасности объекта:

называется безопасным

по чтению (или

simple-безопасным), если для каждого

субъекта, осуществляющего в этом

состоянии доступ по чтению к объекту,

уровень безопасности субъекта доминирует

над уровнем безопасности объекта: ![]()

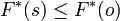

Состояние

системы

называется безопасным

по записи (или

* — безопасным) в случае, если для

каждого субъекта, осуществляющего в

этом состоянии доступ по записи к

объекту, уровень безопасности объекта

доминирует над уровнем безопасности

субъекта: ![]()

Состояние называется безопасным, если оно безопасно по чтению и по записи.

Система ![]() называется безопасной,

если её начальное состояние v0 безопасно,

и все состояния, достижимые из

путём

применения конечной последовательности

запросов из

называется безопасной,

если её начальное состояние v0 безопасно,

и все состояния, достижимые из

путём

применения конечной последовательности

запросов из ![]() ,

безопасны.

,

безопасны.

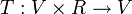

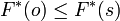

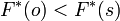

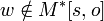

Основная теорема безопасности Белла — Лападулы

Система безопасна тогда и только тогда, когда выполнены следующие условия:

Начальное состояние безопасно.

Для любого состояния , достижимого из путём применения конечной последовательности запросов из , таких, что

и

и  ,

для

,

для  выполнены

условия:

выполнены

условия:Если

и

и  ,

то

,

то

Если

и

и  ,

то

,

то

Если

и

и  ,

то

,

то

Если

и

и  ,

то

,

то

Резервное копирование и восстановление данных.

Резервное копирование (англ. backup) — процесс создания копии данных на носителе (жёстком диске, дискете и т. д.), предназначенном для восстановления данных в оригинальном или новом месте их расположения в случае их повреждения или разрушения.

Восстановление данных — процесс восстановления в оригинальном месте

Требования к системе резервного копирования

Надёжность хранения информации — обеспечивается применением отказоустойчивого оборудования систем хранения, дублированием информации и заменой утерянной копии другой в случае уничтожения одной из копий (в том числе как часть отказоустойчивости).

Простота в эксплуатации — автоматизация (по возможности минимизировать участие человека: как пользователя, так и администратора).

Быстрое внедрение — простая установка и настройка программ, быстрое обучение пользователей.

Виды рез. Копирования:

Полное резервирование (Full backup)Полное резервирование обычно затрагивает всю вашу систему и все файлы.

Дифференциальное резервирование (Differential backup)При разностном (дифференциальном) резервировании каждый файл, который был изменен с момента последнего полного резервирования, копируется каждый раз заново.

Инкрементное резервирование (Incremental backup)При добавочном («инкрементальном») резервировании происходит копирование только тех файлов, которые были изменены с тех пор, как в последний раз выполнялось полное или добавочное резервное копирование. Последующее добавочное резервирование добавляет только файлы, которые были изменены с момента предыдущего добавочного резервирования.

Резервирование клонированиемКлонирование позволяет скопировать целый раздел или носитель (устройство) со всеми файлами и директориями в другой раздел или на другой носитель. Если раздел является загрузочным, то клонированный раздел тоже будет загрузочным[1].

Резервирование в виде образаОбраз — точная копия всего раздела или носителя (устройства), хранящаяся в одном файле[2].

Резервное копирование в режиме реального времени Резервное копирование в режиме реального времени позволяет создавать копии файлов, директорий и томов, не прерывая работу, без перезагрузки компьютера

Схемы ротации

Смена рабочего набора носителей в процессе копирования называется их ротацией. Для резервного копирования очень важным вопросом является выбор подходящей схемы ротации носителей (например, магнитных лент).

Одноразовое копирование

Простейшая схема, не предусматривающая ротации носителей. Все операции проводятся вручную. Перед копированием администратор задает время начала резервирования, перечисляет файловые системы или каталоги, которые нужно копировать

Простая ротация

Простая ротация подразумевает, что некий набор лент используется циклически.

Хранение резервной копии

Лента стримера — запись резервных данных на магнитную ленту стримера;

«Облачный» бэкап» — запись резервных данных по «облачной» технологии через онлайн-службы специальных провайдеров;

DVD или CD — запись резервных данных на компактные диски;

HDD — запись резервных данных на жёсткий диск компьютера;

LAN — запись резервных данных на любую машину внутри локальной сети;

FTP — запись резервных данных на FTP-серверы;

USB — запись резервных данных на любое USB-совместимое устройство (такое, как флэш-карта или внешний жёсткий диск);

ZIP, JAZ, MO — резервное копирование на дискеты ZIP, JAZ, MO.