- •Информационная безопасность компьютерных систем, основные понятия и определения. Основные угрозы безопасности.

- •1. Основные понятия и определения

- •2. Основные угрозы безопасности асои

- •2. Программные средства воздействия на асои

- •3. Основные подходы и меры обеспечения безопасности асои.

- •Меры обеспечения безопасности.

- •Глава 28 ук рф:

- •4. Этапы построения и принципы проектирования систем защиты

- •Принципы проектирования системы защиты.

- •Идентификация и аутентификация. Организация парольной защиты.

- •Длина пароля

- •Правила выбора паролей что не надо делать:

- •Что надо делать:

- •Меры повышения парольной защиты

- •Действия вс, выполняемые при отказе в доступе

- •Методы управления доступом. Протоколирование и аудит.

- •Произвольное управление доступом

- •Принудительное управление доступом

- •Протоколирование и аудит

- •Криптографическое преобразование информации. Требования, предъявляемые к алгоритмам шифрования.

- •Криптографическое закрытие информации

- •1. Шифрование

- •2. Кодирование

- •3. Другие виды

- •Шифрование подстановкой и перестановкой. Частотный анализ. Шифрование подстановкой (заменой)

- •Абвгдеёжзийклмнопрстуфхцчшщъыьэюя превращается в гдеёжзийклмнопрстуфхцчшщъыьэюяабв

- •Сегодня прекрасная погода

- •Многоалфавитные подстановки

- •Сегодня прекрасная погода

- •Бвгдеёжзийклмнопрстуфхцчшщъыьэюяа

- •Ж##д#дмпы#иоо###рг##уяо##

- •Частотный анализ

- •9. Методы шифрования ориентированные на эвм.

- •4)Методы побитовой шифрации

- •10.Симметричное шифрование.Блочные шифры.

- •Центр генерации ключей

- •Работа с ключами

- •11.Ассиметричное шифрование. Совместное использование симметричных и асимметричных методов.

- •Эффективное шифрование сообщения

- •Расшифровка эффективно зашифрованного сообщения

- •12.Цифровая подпись.

- •4. Использование однонаправленных хэш-функций для подписания документов.

- •Аппаратные шифровальные устройства

- •13.CriptoApi: архитектура, провайдеры криптографических услуг.

- •14.CryptoApi: ключи, хэши, сертификаты

- •15. CryptoApi работа с сообщениями

- •16. Распределенные вс. Стек протоколов tcp/ip. Угрозы, характерные для распределенных систем.

- •17. Распределенные вс. Протоколы управления сетями.

- •19. Протокол http и средства разработки серверных Интернет приложений.

- •20. Типовые ошибки при написании серверных приложений.

- •21. Средства сетевой защиты. Межсетевые экраны.

- •Основные схемы сетевой защиты на базе межсетевых экранов

- •1. Межсетевой экран - Фильтрующий маршрутизатор

- •Межсетевой экран на основе экранированного шлюза

- •Межсетевой экран – экранированная подсеть

- •Системы обнаружения атак в процессе их реализации.

- •4. Обманные системы.

- •23.Системы анализа защищенности, обманные системы, системы обнаружения совершенных атак.

- •24. Построение защищенных виртуальных систем. Понятие туннелирования.

- •25. Протоколы аутентификации. Централизованный контроль доступа к сетевым ресурсам.

- •26. Этапы развития систем защиты информации. Стандарты информационной безопасности.

- •27. Практические подходы к созданию и поддержанию систем безопасности. Управленческие и организационные мероприятия.

- •II.1. Управление персоналом

- •II.2. Физическая защита

- •II.3. Поддержание работоспособности.

- •II.4. Реакция на нарушение режима безопасности

- •II.5. Планирование восстановительных работ

- •18. Безопасность клиентских прилож. Анонимность в Internet.

- •Информационная безопасность компьютерных систем, основные понятия и определения. Основные угрозы безопасности.

Основные схемы сетевой защиты на базе межсетевых экранов

Задачи: 1 -защита локальной сети от НСД со стороны внешней сети; 2. скрытие информации о структуре внутренней сети и ее компонентов от пользователей внешней сети; 3. разграничение доступа в защищаемую сеть из внешней сети и из внутренней сети во внешнюю.

Эти задачи могут быть решены с различными схемами межсетевых экранов:

1. Межсетевой экран - Фильтрующий маршрутизатор

Э![]() то

самый распространенный и наиболее

простой способ организации МЭ. ФМ

сконфигурирован для блокирования или

фильтрации входящих/исходящих пакетов

на основе анализа их адресов и портов.

Компьютеры, находящиеся в защищаемой

сети, имеют прямой доступ с Internet,

в то время как большая часть доступа к

ним извне, блокируется.

то

самый распространенный и наиболее

простой способ организации МЭ. ФМ

сконфигурирован для блокирования или

фильтрации входящих/исходящих пакетов

на основе анализа их адресов и портов.

Компьютеры, находящиеся в защищаемой

сети, имеют прямой доступ с Internet,

в то время как большая часть доступа к

ним извне, блокируется.

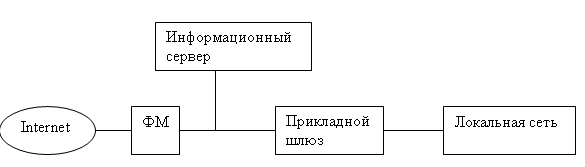

2. Межсетевой экран с прикладным шлюзом и фильтрующим маршрутизатором.

М ежду

ШПУ и ФМ образуется внутренняя

экранированная подсеть. Эту подсеть

можно использовать для размещения

доступных извне информационных серверов.

В этой схеме ШПУ полностью блокирует

трафик IP

между Internet

и защищаемой сетью. Только полномочные

сервера-посредники, размещенные на

ШПУ, могут предоставлять услуги и доступ

пользователям. Данный вариант межсетевого

экрана реализует политику безопасности

по принципу «запрещено все, что не

разрешено в явном виде», при этом

пользователю недоступны все службы,

кроме тех, для которых определены

соответствующие полномочия. Такая схема

обеспечивает высокий уровень безопасности,

поскольку маршруты к защищенной подсети

известны только межсетевому экрану и

скрыты от внешних систем.

ежду

ШПУ и ФМ образуется внутренняя

экранированная подсеть. Эту подсеть

можно использовать для размещения

доступных извне информационных серверов.

В этой схеме ШПУ полностью блокирует

трафик IP

между Internet

и защищаемой сетью. Только полномочные

сервера-посредники, размещенные на

ШПУ, могут предоставлять услуги и доступ

пользователям. Данный вариант межсетевого

экрана реализует политику безопасности

по принципу «запрещено все, что не

разрешено в явном виде», при этом

пользователю недоступны все службы,

кроме тех, для которых определены

соответствующие полномочия. Такая схема

обеспечивает высокий уровень безопасности,

поскольку маршруты к защищенной подсети

известны только межсетевому экрану и

скрыты от внешних систем.

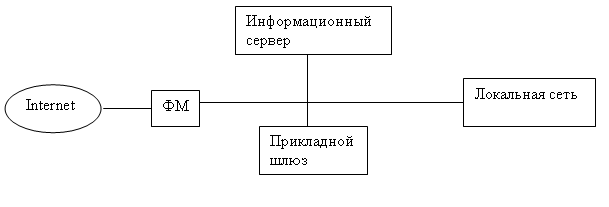

Межсетевой экран на основе экранированного шлюза

В этой схеме первичная безопасность

обеспечивается ФМ. Пакетная фильтрация

в ФМ может быть реализована одним из

следующих способов: а) позволять

внутренним компьютерам открывать

соединения с внешними компьютерами в

сети Internet

для определенных сервисов (разрешая

доступ к ним средствами пакетной

реализации); б) запрещать все соединения

от внутренних компьютеров (заставляя

их использовать полномочные

серверы-посредники на прикладном шлюзе).

этой схеме первичная безопасность

обеспечивается ФМ. Пакетная фильтрация

в ФМ может быть реализована одним из

следующих способов: а) позволять

внутренним компьютерам открывать

соединения с внешними компьютерами в

сети Internet

для определенных сервисов (разрешая

доступ к ним средствами пакетной

реализации); б) запрещать все соединения

от внутренних компьютеров (заставляя

их использовать полномочные

серверы-посредники на прикладном шлюзе).

Эти подходы можно комбинировать для различных сервисов. Данная схема получается довольно гибкой, но менее безопасной по сравнению со схемой 2.

Межсетевой экран – экранированная подсеть

Эта

схема обеспечивает хорошую безопасность,

благодаря наличию экранированной

подсети.

Эта

схема обеспечивает хорошую безопасность,

благодаря наличию экранированной

подсети.

Внешний маршрутизатор запрещает доступ из Internet к системам внутренней сети и блокирует весь трафик к Internet, идущий от систем, которые не должны являться инициаторами соединений (например, информационный сервер).

Внутренний маршрутизатор защищает внутреннюю сеть как от Internet, так и от экранированной подсети (в случае ее компроментации), он осуществляет большую часть пакетной фильтрации. Прикладной шлюз может включать программы усиленной аутентификации. Данная схема подключения хорошо подходит для защиты сетей с большими объемами трафика или с высокими скоростями обмена. «-»данной схемы: - применение двух ФМ требует повышенного внимания для обеспечения необходимого уровня безопасности, т.к. из-за ошибок в их конфигурировании могут возникнуть провалы в безопасности всей сети.