- •Основные методы криптоанализ.

- •Атаки на основе шифротекста

- •Атака на основе открытых текстов и соответствующих шифротекстов

- •Атака на основе подобранного открытого текста

- •Атаки на основе адаптивно подобранного открытого текста

- •Дополнительные методы криптоанализа

- •Атака на основе подобранного шифротекста

- •Атака на основе подобранного ключа

- •]Бандитский криптоанализ

- •Атаки на основе шифротекста

- •Атака на основе открытых текстов и соответствующих шифротекстов

- •Атака на основе подобранного открытого текста

- •Атаки на основе адаптивно подобранного открытого текста

- •Применение

- •Преимущества

- •Недостатки

- •Шифрование

- •[Править]Расшифрование

- •Алгоритмическое описание

- •Propagating Cipher Block Chaining (рсвс)

- •Выбор режима шифрования

- •Абсолютно стойкие системы

- •Достаточно стойкие системы

- •Характеристики имитостойкости.

- •[Править] Краткое описание алгоритма

- •Достоинства госТа

- •Поточные шифры на регистрах сдвига с линейной обратной связью (рслос) [править]Теоретическая основа

- •Протокол Нидхема-Шрёдера для аутентификации с симметричным ключом

- •[Править]Длина ключа

- •[Править]Классификация ключей

- •Описание алгоритма

- •Введение

- •[Править]Алгоритм создания открытого и секретного ключей

- •[Править]Шифрование и расшифрование

- •Электронная цифровая подпись

- •Прямая и арбитражная цифровые подписи

- •Электронная подпись на основе алгоритма rsa

- •Стандарт цифровой подписи dss

- •Стандарт цифровой подписи гост р34.10-94

- •Протокол Kerberos

- •Классификация функций хэширования

- •Особенности гост р 34.11-94

- •Главный цикл

- •Сравнение с md5

- •[Править]Сравнение с гост р 34.11-94

- •Имитовставка по гост 28147-89

- •[Править]maa

- •[Править]Получение mac на основе mdc

- •Описание

- •[Править]Свойства

- •Определение

- •[Править]Свойства примитивных многочленов

- •[Править]Свойства

- •[Править]Линейная сложность

- •[Править]Корреляционная независимость

- •Механизм аутентификации

- •Процесс аутентификации

- •Структура а5

- •[Править]Потоковое шифрование

- •[Править]рслос

- •[Править]Система рслос в а5

- •[Править]Функционирование алгоритма а5

- •[Править]Отличия производных алгоритмов a5/X

Атаки на основе шифротекста

Допустим, криптоаналитик обладает некоторым числом шифротекстов, полученных в результате использования одного и того же алгоритма шифрования. В этом случае криптоаналитик может совершить только атаку на основе шифротекста. Целью криптографической атаки в этом случае является нахождение как можно большего числа открытых текстов, соответствующих имеющимся шифротекстам, или, что ещё лучше, нахождение используемого при шифровании ключа.

Входные данные для подобного типа атак криптоаналитик может получить в результате простого перехвата зашифрованных сообщений. Если передача осуществляется по открытому каналу, то реализация задачи по сбору данных сравнительно легка и тривиальна. Атаки на основе шифротекста являются самыми слабыми и неудобными.

Атака на основе открытых текстов и соответствующих шифротекстов

Основная статья: Атака на основе открытых текстов

Пусть в распоряжении криптоаналитика есть не только шифротексты, но и соответствующие им открытые тексты.

Тогда существуют два варианта постановки задачи:

Найти ключ, использованный для преобразования открытого текста в шифротекст

Создать алгоритм, способный дешифровать любое сообщение, закодированное с помощью этого ключа

Получение открытых текстов играет решающую роль в осуществлении этой атаки. Открытые тексты извлекают из самых различных источников. Так, например, можно догадаться о содержимом файла по его расширению.

В случае взлома переписки можно сделать предположение, что письмо имеет структуру типа:

«Приветствие»

«Основной текст»

«Заключительная форма вежливости»

«Подпись»

Следовательно, атака может быть организована путём подбора различных видов «Приветствия» (например, «Здравствуйте!», «Добрый день» и т. д.) и/или «Заключительной формы вежливости» (таких как «С уважением», «Искренне Ваш» и т. п.). Легко заметить, что данная атака сильнее атаки на основе одного лишь шифротекста.

Атака на основе подобранного открытого текста

Для осуществления такого типа атаки криптоаналитику необходимо иметь не только какое-то количество открытых текстов и полученных на их основе шифротекстов. Помимо прочего в данном случае криптоаналитик должен обладать возможностью подобрать несколько открытых текстов и получить результат их шифрования.

Задачи криптоаналитика повторяют задачи для атаки на основе открытого текста, то есть получить ключ шифрования, либо создать дешифрующий алгоритм для данного ключа.

Получить входные данные для такого вида атаки можно, например, следующим образом:

Создать и отправить поддельное не зашифрованное сообщение якобы от одного из пользователей, которые обычно пользуются шифрованием.

В некоторых случаях можно получить ответ, в котором будет содержится зашифрованный текст, цитирующий содержание поддельного сообщения.

При осуществлении атаки подобного типа криптоаналитик имеет возможность подбирать блоки открытого текста, что при определённых условиях может позволить получить больше информации о ключе шифрования.

Атаки на основе адаптивно подобранного открытого текста

Атака такого типа является более удобным частным случаем атаки на основе подобранного открытого текста. Удобство атаки на основе адаптивно подобранного открытого текста состоит в том, что помимо возможности выбирать шифруемый текст, криптоаналитик может принять решение о шифровании того или иного открытого текста на основе уже полученных результатов операций шифрования. Другими словами, при осуществлении атаки на основе подобранного открытого текста криптоаналитик выбирает всего один большой блок открытого текста для последующего шифрования, а потом на основе этих данных начинает взламывать систему. В случае организации адаптивной атаки криптоаналитик может получать результаты шифрования любых блоков открытого текста, чтобы собрать интересующие его данные, которые будут учтены при выборе следующих отправляемых на шифрование блоков открытого текста и так далее. Наличие обратной связи даёт атаке на основе адаптивно подобранного шифротекста преимущество перед всеми вышеперечисленными типами атак.

№ 5 Традиционная криптография и криптография с открытым ключом: область использования, достоинства и недостатки. Требования, предьявляемые к алгоритмам шифрования.

Традиционная криптография образует раздел симметричных криптосистем, в которых зашифрование и расшифрование проводится с использованием одного и того же секретного ключа. Помимо этого раздела современная криптография включает в себя асимметричные криптосистемы, системы электронной цифровой подписи (ЭЦП), хеш-функции, управление ключами, получение скрытой информации, квантовую криптографию.

Полная утрата всех статистических закономерностей исходного сообщения является важным требованием к симметричному шифру. Для этого шифр должен иметь «эффект лавины» — должно происходить сильное изменение шифроблока при 1битном изменении входных данных (в идеале должны меняться значения 1/2 бит шифроблока).

Также важным требованием является отсутствие линейности (то есть условия f(a) xor f(b) == f(a xor b)), в противном случае облегчается применение дифференциального криптоанализа к шифру.

настоящее время симметричные шифры — это:

блочные шифры. Обрабатывают информацию блоками определённой длины (обычно 64, 128 бит), применяя к блоку ключ в установленном порядке, как правило, несколькими циклами перемешивания и подстановки, называемыми раундами. Результатом повторения раундов является лавинный эффект — нарастающая потеря соответствия битов между блоками открытых и зашифрованных данных.

поточные шифры, в которых шифрование проводится над каждым битом либо байтом исходного (открытого) текста с использованием гаммирования. Поточный шифр может быть легко создан на основе блочного (например, ГОСТ 28147-89 в режиме гаммирования), запущенного в специальном режиме.

Преимущества криптографии с симметричными ключами

Производительность

Стойкость – определяется длиной ключа

Недостатки криптографии с симметричными ключами

Проблема распределения ключей шифрования

Масштабируемость

Ограниченное использование

Криптографическая система с открытым ключом (или асимметричное шифрование, асимметричный шифр) — система шифрования и/или электронной цифровой подписи (ЭЦП), при которой открытый ключ передаётся по открытому (то есть незащищённому, доступному для наблюдения) каналу и используется для проверки ЭЦП и для шифрования сообщения. Для генерации ЭЦП и для расшифровки сообщения используется секретный ключ.[1] Криптографические системы с открытым ключом в настоящее время широко применяются в различных сетевых протоколах, в частности, в протоколах TLS и его предшественнике SSL (лежащих в основе HTTPS), в SSH.

Идея

криптографии с открытым ключом очень

тесно связана с идеей односторонних

функций,

то есть таких функций ![]() ,

что по известному

,

что по известному ![]() довольно

просто найти значение

,

тогда как определение

из

невозможно

за разумный срок.

довольно

просто найти значение

,

тогда как определение

из

невозможно

за разумный срок.

Но

сама односторонняя функция бесполезна

в применении: ею можно зашифровать

сообщение, но расшифровать нельзя.

Поэтому криптография с открытым ключом

использует односторонние функции с

лазейкой. Лазейка — это некий секрет,

который помогает расшифровать. То есть

существует такой ![]() ,

что зная

и

,

можно вычислить

.

К примеру, если разобрать часы на

множество составных частей, то очень

сложно собрать вновь работающие часы.

Но если есть инструкция по сборке

(лазейка), то можно легко решить эту

проблему.

,

что зная

и

,

можно вычислить

.

К примеру, если разобрать часы на

множество составных частей, то очень

сложно собрать вновь работающие часы.

Но если есть инструкция по сборке

(лазейка), то можно легко решить эту

проблему.

Схема шифрования с открытым ключом

Пусть ![]() —

пространство ключей, а

—

пространство ключей, а ![]() и

и ![]() —

ключи шифрования и расшифрования

соответственно.

—

ключи шифрования и расшифрования

соответственно. ![]() —

функция шифрования для произвольного

ключа

—

функция шифрования для произвольного

ключа

![]() ,

такая что:

,

такая что:

![]()

Здесь ![]()

![]() ,

где

—

пространство шифротекстов, а

,

где

—

пространство шифротекстов, а ![]()

![]() ,

где

—

пространство сообщений.

,

где

—

пространство сообщений.

![]() —

функция

расшифрования, с помощью которой можно

найти исходное сообщение

,

зная шифротекст

:

—

функция

расшифрования, с помощью которой можно

найти исходное сообщение

,

зная шифротекст

:

![]()

{

:

} —

набор шифрования, а {

:

} —

соответствующий набор для расшифрования.

Каждая пара ![]() имеет

свойство: зная

,

невозможно решить уравнение

,

то есть для данного произвольного

шифротекста

,

невозможно найти сообщение

.

Это значит, что по данному

невозможно

определить соответствующий ключ

расшифрования

.

является

односторонней функцией, а

— лазейкой.[3]

имеет

свойство: зная

,

невозможно решить уравнение

,

то есть для данного произвольного

шифротекста

,

невозможно найти сообщение

.

Это значит, что по данному

невозможно

определить соответствующий ключ

расшифрования

.

является

односторонней функцией, а

— лазейкой.[3]

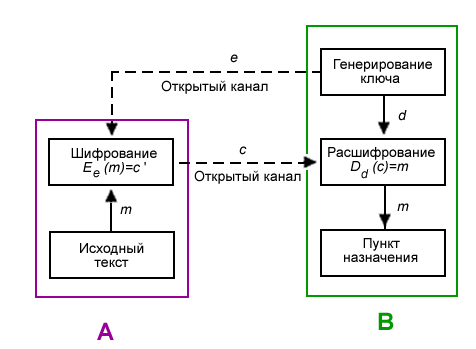

Ниже показана схема передачи информации лицом А лицу В. Они могут быть как физическими лицами, так и организациями и так далее. Но для более лёгкого восприятия принято участников передачи отождествлять с людьми, чаще всего именуемыми Алиса и Боб. Участника, который стремится перехватить и расшифровать сообщения Алисы и Боба, чаще всего называют Евой.

Боб выбирает пару

и

шлёт ключ шифрования

(открытый

ключ) Алисе по открытому каналу, а ключ

расшифрования

(закрытый

ключ) защищён и секретен (он не должен

передаваться по открытому каналу).

и

шлёт ключ шифрования

(открытый

ключ) Алисе по открытому каналу, а ключ

расшифрования

(закрытый

ключ) защищён и секретен (он не должен

передаваться по открытому каналу).Чтобы послать сообщение Бобу, Алиса применяет функцию шифрования, определённую открытым ключом : , — полученный шифротекст.

Боб расшифровывает шифротекст , применяя обратное преобразование , однозначно определённое значением .