- •Алгоритм Евкліда

- •1.3 Взаємно прості числа

- •1.4 Прості числа

- •1.5 Функція Ейлера

- •1.6 Порівняння в кільці цілих чисел

- •Властивості порівнянь, що залежать від модуля m

- •1.7 Теореми Ферма та Ейлера

- •Теорема Ферма

- •Теорема Ейлера

- •Шифри перестановки

- •3.1.1 Шифр перестановки “Сциталла”

- •3.1.2 Таблиці для шифрування

- •Застосування магічних квадратів

- •3.2 Шифри простої заміни

- •Математичний аналіз шифру простої заміни (підстановки)

- •3.2.1 Полібіанський квадрат

- •3.2.2 Система шифрування Цезаря

- •Криптоаналіз шифру Цезаря

- •3.2.3 Аффінна система підстановок Цезаря

- •3.2.4 Система Цезаря із ключовим словом

- •3.2.5 Таблиці Трисемуса

- •Криптографічний аналіз системи одноалфавітної заміни

- •3.2.6 Біграмний шифр Плейфейра

- •3.2.7 Криптосистема Хілла

- •3.2.8 Система омофонів

- •3.3 Шифри складної заміни

- •3.3.1 Шифр Гронсфельда

- •Криптоаналіз шифру Гронсфельда

- •3.3.2 Система шифрування Віженера

- •3.3.3 Шифр “Подвійний квадрат Уітстона”

- •3.3.4 Одноразова система шифрування

- •3.3.5 Шифрування методом Вернама

- •3.4 Блочні шифри

- •3.4.1 Алгоритм des

- •Обчислення значень ключів

- •Аналіз ефективності алгоритму des

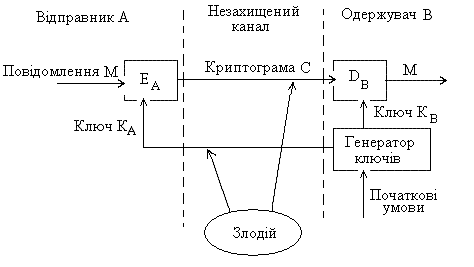

- •5.1 Алгоритм шифрування Діффі - Хеллмана

Якщо

та

,

то

,

то

,

,

,

,

.

.

Тобто порівняння за тим самим модулем можна почленно складати, віднімати та множити.

Якщо і

,

то

,

то

,

,

.

.

Властивості порівнянь, що залежать від модуля m

Якщо і

,

то

,

то

або

або

.

.

Обидві частини порівняння можна розділити на їх спільний дільник d, якщо НСД (d, m)=1.

Якщо , то

,

де

,

де

.

.Якщо

і НСД(k,

m)=d,

то

і НСД(k,

m)=d,

то

.

.

Якщо , то НСД(a,m)=НСД(b,m).

1.7 Теореми Ферма та Ейлера

Теореми Ферма та Ейлера відіграють важливу роль в асиметричних криптографічних системах.

Теорема Ферма

Якщо p – просте число, і a є додатним цілим числом, що не ділиться на p, то

.

(1.5)

.

(1.5)

Доведення.

Відомо, що якщо всі елементи

множини

помножити

на а за

модулем р,

то в результаті отримаємо всі елементи

в деякій перестановці. Крім того,

помножити

на а за

модулем р,

то в результаті отримаємо всі елементи

в деякій перестановці. Крім того,

.

Тому набір (р–1)

чисел

.

Тому набір (р–1)

чисел

являє собою той самий набір чисел {1,2,

…, (p–1)}

в іншому порядку. Перемножимо всі ці

числа:

являє собою той самий набір чисел {1,2,

…, (p–1)}

в іншому порядку. Перемножимо всі ці

числа:

З іншого боку

.

.

Тому

(1.6)

(1.6)

Числа

(p-1) і p

– взаємно прості, тому рівність (1.6)

можна скоротити на

.

Звідси

.

Теорема доведена.

.

Звідси

.

Теорема доведена.

Теорема Ейлера

Для будь-яких взаємно простих чисел a та m (mN, m>1)

(1.7)

(1.7)

Доведення.

Рівність (1.7) справедлива, якщо m

є простим числом, тому що в такому випадку

і

виконується теорема Ферма. Однак та

сама рівність виконується і для будь-якого

цілого числа m

взагалі. Нагадаємо, що

і

виконується теорема Ферма. Однак та

сама рівність виконується і для будь-якого

цілого числа m

взагалі. Нагадаємо, що

дорівнює числу додатних цілих значень,

менших m

і взаємно простих з m.

Розглянемо множину таких цілих чисел,

пронумерувавши їх у такий спосіб

дорівнює числу додатних цілих значень,

менших m

і взаємно простих з m.

Розглянемо множину таких цілих чисел,

пронумерувавши їх у такий спосіб

.

.

Тепер помножимо кожен елемент множини L на а за модулем m

.

.

Наведена

множина

представляє перестановку елементів

множини L

з таких причин:

представляє перестановку елементів

множини L

з таких причин:

по-перше,

оскільки а,

як і

,

є взаємно простим з m,

,

є взаємно простим з m,

теж

повинно бути взаємно простим з m.

Таким чином, всі елементи

є цілими числами, меншими m

і взаємно простими з m;

теж

повинно бути взаємно простим з m.

Таким чином, всі елементи

є цілими числами, меншими m

і взаємно простими з m;

по-друге,

у множині

немає повторень. Відповідно до властивостей

порівнянь, якщо

,

то

,

то

.

Тому

.

Тому

,

,

.

Теорема доведена.

Шифри перестановки

3.1.1 Шифр перестановки “Сциталла”

У V столітті до нашої ери правителі Спарти мали добре відпрацьовану систему секретного військового зв’язку і шифрували свої послання за допомогою сциталла, першого найпростішого криптографічного пристрою, що реалізує метод простої перестановки.

Шифрування виконувалося в такий спосіб. На стрижень циліндричної форми, що називався сциталла, намотували спіраллю (виток до витка) смужку пергаменту й писали на ній уздовж стрижня кілька рядків тексту повідомлення (рис. 3.1). Потім знімали зі стрижня смужку пергаменту з написаним текстом. Букви на цій смужці виявлялися розташованими хаотично. Такий самий результат можна одержати, якщо букви повідомлення писати по кільцю не підряд, а через певне число позицій доти, поки не буде вичерпаний весь текст.

|

|

|

|

|

|

|

|

Н |

Е |

Д |

О |

П |

|

|

У |

С |

Т |

И |

М |

|

|

І |

_ |

З |

Н |

А |

|

|

Ч |

Е |

Н |

Н |

Я |

|

|

|

|

|

|

|

|

Рисунок 3.1 – Шифр “Сциталла”

Повідомлення «НЕДОПУСТИМІ ЗНАЧЕННЯ» при розміщенні його по окружності стрижня по п’ять букв дає шифротекст

НУІЧЕ С_ЕДТ ЗНОИН НПМАЯ.

Для розшифрування такого шифротексту потрібно не тільки знати правило шифрування, але й мати ключ у вигляді стрижня певного діаметра. Знаючи тільки вид шифру, але, не маючи ключа, розшифрувати повідомлення було непросто. Шифр “Сциталла” багаторазово вдосконалювався в наступні часи.

3.1.2 Таблиці для шифрування

У розроблених шифрах перестановки епохи Відродження (кінець XIV сторіччя) застосовуються таблиці, що шифрують, які, по суті, задають правила перестановки букв у повідомленні.

У ролі ключа таблиці для шифрування використовують:

розмір таблиці;

слово або фразу, що задають перестановку;

особливості структури таблиці.

Таблиці для шифрування. Проста перестановка

Одним із самих примітивних табличних шифрів перестановки є проста перестановка, для якої ключем є розмір таблиці. Цей метод шифрування подібний із шифром сциталла.

Наприклад, повідомлення «ЗАГРОЗА ІСНУЄ ЗАВЖИ І ВСЮДИ» записується в таблицю по стовпцях. Результат заповнення таблиці з 4 рядків і 6 стовпців показаний на рис. 3.2.

З |

А |

Г |

Р |

О |

З |

А |

І |

С |

Н |

У |

Є |

З |

А |

В |

Ж |

Д |

И |

І |

В |

С |

Ю |

Д |

И |

Рисунок 3.2 – Заповнення таблиці з 4 рядків і 6 стовпців

Після заповнення таблиці текстом повідомлення по стовпцях для формування шифротексту зчитують вміст таблиці по рядках.

Якщо шифротекст записувати групами по чотири букви, виходить таке шифроване повідомлення:

ЗАЗІ АІАВ ГСВС РНЖЮ ОУДД ЗЄИИ

Природно, відправник і одержувач повідомлення повинні заздалегідь домовитися про загальний ключ – розмір таблиці.

Таблиці для шифрування. Одиночна перестановка по ключу

Трохи більшою стійкістю до розкриття володіє метод шифрування, який називають одиночною перестановкою по ключу. Цей метод відрізняється від попередніх тим, що стовпці таблиці переставляються за ключовим словом, фразою або набором чисел. Довжина ключового слова задає кількість стовпців таблиці.

Візьмемо як ключ, наприклад, слово “ЗАХИСТ”, а текст повідомлення візьмемо з попереднього прикладу. На рис. 3.3 показані дві таблиці, заповнені текстом повідомлення та ключовим словом при цьому ліва таблиця відповідає заповненню до перестановки, а права таблиця – заповненню після перестановки.

З |

А |

Х |

И |

С |

Т |

|

А |

З |

И |

С |

Т |

Х |

|

2 |

1 |

6 |

3 |

4 |

5 |

1 |

2 |

3 |

4 |

5 |

6 |

||

З |

А |

Г |

Р |

О |

З |

А |

З |

Р |

О |

З |

Г |

||

А |

І |

С |

Н |

У |

Є |

І |

А |

Н |

У |

Є |

С |

||

З |

А |

В |

Ж |

Д |

И |

А |

З |

Ж |

Д |

И |

В |

||

І |

В |

С |

Ю |

Д |

И |

В |

І |

Ю |

Д |

И |

С |

||

До перестановки |

Після перестановки |

||||||||||||

Рисунок 3.3 – Таблиці, заповнені ключовим словом і текстом повідомлення

У верхньому рядку лівої таблиці записаний ключ, а номери під буквами ключа визначені відповідно до природного порядку відповідних букв ключа в алфавіті. Якби в ключі трапилися однакові букви, вони б були понумеровані зліва на право. У правій таблиці стовпці переставлені відповідно до порядкових номерів букв ключа.

При зчитуванні вмісту правої таблиці по стовпцях і запису шифротексту групами по п’ять букв одержимо шифроване повідомлення:

АІАВЗ АЗІРН ЖЮОУД ДЗЄИИ ГСВС

Таблиці для шифрування. Подвійна перестановка

Для забезпечення додаткової секретності можна повторно зашифрувати повідомлення, що вже пройшло шифрування. Такий метод шифрування називається подвійною перестановкою. У випадку подвійної перестановки стовпців і рядків таблиці перестановки визначаються окремо для стовпців і окремо для рядків. Спочатку в таблицю записується текст повідомлення, а потім по черзі переставляються стовпці, а потім рядки. При розшифруванні порядок перестановок повинен бути зворотним.

Наприклад, виконаємо методом подвійної перестановки шифрування тексту «ЗАГРОЗА ІСНУЄ ЗАВЖИ І ВСЮДИ» із ключем 416325 (стовпці) 2431 (рядки).

Шифрування тексту методом подвійної перестановки показано на рис. 3.4.

Якщо зчитувати шифротекст із правої таблиці порядково блоками по п’ять літер, то вийде таке:

ВДЮІИ САОРЗ ЗГАДЖ ЗИВІУ НАЄС.

|

4 |

1 |

6 |

3 |

2 |

5 |

|

|

1 |

2 |

3 |

4 |

5 |

6 |

2 |

З |

А |

Г |

Р |

О |

З |

2 |

А |

О |

Р |

З |

З |

Г |

|

4 |

А |

І |

С |

Н |

У |

Є |

4 |

І |

У |

Н |

А |

Є |

С |

|

3 |

З |

А |

В |

Ж |

Д |

И |

3 |

А |

Д |

Ж |

З |

И |

В |

|

1 |

І |

В |

С |

Ю |

Д |

И |

1 |

В |

Д |

Ю |

І |

И |

С |

|

1 |

2 |

3 |

4 |

5 |

6 |

1 |

В |

Д |

Ю |

І |

И |

С |

2 |

А |

О |

Р |

З |

З |

Г |

3 |

А |

Д |

Ж |

З |

И |

В |

4 |

І |

У |

Н |

А |

Є |

С |

Рисунок 3.4 – Приклад виконання шифрування методом подвійної перестановки

Число варіантів подвійної перестановки швидко зростає при збільшенні розміру таблиці.

Розмір таблиці |

Кількість варіантів перестановки |

33 |

36 |

44 |

576 |

55 |

14400 |

Однак подвійна перестановка не відрізняється високою стійкістю та порівняно просто «зламується» при будь-якому розмірі таблиці шифрування.

Застосування магічних квадратів

Магічними квадратами називають квадратні таблиці, в кожну клітинку яких вписано послідовні натуральні числа починаючи з 1, які дають у сумі по кожному стовпцю, кожному рядку і кожній діагоналі те саме число.

Текст, що шифрується, вписується в магічні квадрати відповідно до нумерації їх клітинок. Якщо потім виписати вміст такої таблиці по рядках, то вийде шифротекст, сформований завдяки перестановці букв вихідного повідомлення.

Наприклад, методом магічного квадрата виконати шифрування тексту «ВІРТУАЛЬНИЙ КАНАЛ» .

Шифрування тексту зробимо з використанням магічного квадрата розміром 44 (рис. 3.5) .

16 |

3 |

2 |

13 |

|

Л |

Р |

І |

А |

5 |

10 |

11 |

8 |

У |

И |

Й |

Ь |

|

9 |

6 |

7 |

12 |

Н |

А |

Л |

К |

|

4 |

15 |

14 |

1 |

Т |

А |

Н |

В |

Рисунок 3.5 – Приклад магічного квадрата 44

і його заповнення повідомленням

Шифротекст, який одержали при зчитуванні вмісту правої таблиці по рядках групами по чотири букви, має такий вигляд:

ЛРІА УИЙЬ НАЛК ТАНВ.

Число магічних квадратів швидко зростає зі збільшенням розміру квадрата. Існує тільки один магічний квадрат розміром 33 (якщо не враховувати його повороти). Кількість магічних квадратів 44 становить уже 880, а кількість магічних квадратів 55 – близько 250000.

3.2 Шифри простої заміни

При шифруванні заміною (підстановкою) символи тексту, що шифруються, замінюються символами того самого або іншого алфавіту із заздалегідь установленим правилом заміни. У шифрі простої заміни кожен символ вихідного тексту замінюється символами того самого алфавіту однаково протягом всього тексту. Часто шифри простої заміни називають шифрами одноалфавітної підстановки.

Математичний аналіз шифру простої заміни (підстановки)

Нехай маємо деякий алфавіт , який можна подати так:

![]() .

.

Поєднуючи за певним правилом букви алфавіту , можна створити нові алфавіти:

алфавіт

,

що містить

,

що містить

біграм

біграм

![]() ;

;

алфавіт

,

що містить

,

що містить

3-грам

3-грам

![]() .

.

У

загальному випадку, поєднуючи по n

букв, одержуємо алфавіт ,

що містить

,

що містить

n-грам.

n-грам.

Встановимо

взаємно однозначну відповідність між

алфавітом

і множиною цілих чисел

.

.

Надалі будемо використовувати алфавіт , що містить m «букв» (у вигляді чисел).

Текст, який містить n букв з алфавіту , можна розглядати як n-граму

,

,

де

,

0

i<n,

для деякого цілого n=1,

2, 3, ... .

,

0

i<n,

для деякого цілого n=1,

2, 3, ... .

Позначимо

множину n-грам,

утворених з букв множини

.

множину n-грам,

утворених з букв множини

.

Криптографічне перетворення Е являє собою сукупність перетворень

.

.

Перетворення

Е(n)

визначає, як кожна n-грама

відкритого тексту

замінюється n-грамою

шифротексту

замінюється n-грамою

шифротексту

,

тобто

,

тобто

,

де

,

де

,

при цьому обов'язковою є вимога взаємної

однозначності перетворення Е(n)

на множині

,

при цьому обов'язковою є вимога взаємної

однозначності перетворення Е(n)

на множині

.

.

Криптографічна система може трактуватися як сімейство криптографічних перетворень

![]() ,

,

позначених параметром K, який називається ключем.

Множина

значень ключа утворює ключовий простір .

.

Підстановка

в алфавіті

є взаємно однозначним відображенням

множини

на

,

яке заміняє букву t

відкритого тексту на букву

множини

на

,

яке заміняє букву t

відкритого тексту на букву

шифротексту

шифротексту

де

де

.

.

Множина

всіх підстановок на

називається симетричною групою

і позначається

.

і позначається

.

Симетрична група має такі властивості:

1

Замкнутість. Добуток підстановок

є підстановкою

є підстановкою

.

.

2

Асоціативність. Обидва способи брати

в дужки добуток підстановок

дають однаковий результат

дають однаковий результат

.

.

3

Існування одиничного елементу. Підстановка

визначена як

визначена як

є єдиним одиничним елементом групи по множенню

,

для

,

для

.

.

4

Існування зворотних елементів. Для

кожної підстановки

є взаємно однозначно визначена зворотна

підстановка, яку позначають

і яка задовольняє співвідношення

і яка задовольняє співвідношення

.

.

Усі розглянуті вище властивості є аксіомами групи.

Ключ K підстановки для алфавіту являє собою послідовність елементів симетричної групи з .

![]() ,

,

де

.

.

Підстановка,

обумовлена ключем K,

є криптографічним перетворенням

,

що шифрує n-граму

,

що шифрує n-граму

![]()

відкритого тексту в n-граму

шифротексту, де

.

.

Криптографічне

перетворення

називається одноалфавітною

підстановкою,

якщо значення

однакове для кожного

i; у

протилежному разі перетворення

називається багатоалфавітною

підстановкою.

однакове для кожного

i; у

протилежному разі перетворення

називається багатоалфавітною

підстановкою.

На рис. 3.6 подана схема реалізації підстановки .

Відзначимо характерні риси підстановки :

відкритий текст шифрується побуквенно (буква за буквою);

i-та буква yi шифр текста є функцією тільки i-ї компоненти ключа та i-ї букви хi відкритого тексту;

шифрування n-грами

виконується відповідно до формули

виконується відповідно до формули

.

.

Рисунок 3.6 – Схема підстановки

3.2.1 Полібіанський квадрат

Одним з перших шифрів простої заміни вважається так званий полібіанський квадрат. За два століття до нашої ери грецький письменник-історик Полібій винайшов для цілей шифрування квадратну таблицю розміром 55, заповнену буквами грецького алфавіту у випадковому порядку (рис. 3.7).

(лямбда) |

(ні) |

(тета) |

(сігма) |

(хі) |

(ро) |

(пі) |

(іпсилон) |

(альфа) |

(йота) |

(мі) |

(ета) |

(дельта) |

(фі) |

(гама) |

(псі) |

(ксі) |

(бета) |

(омега) |

(омікрон) |

(каппа) |

(епсилон) |

|

(дзета) |

(тау) |

Рисунок 3.7 – Полібіанський квадрат

При шифруванні в полібіанському квадраті знаходили букву відкритого тексту та записували в шифротекст букву, розміщену нижче у тому самому стовпці. Якщо буква відкритого тексту виявлялася в нижньому рядку таблиці, то для шифротексту брали верхню букву з того самого стовпця. Наприклад, для слова

одержимо такий шифротекст

Концепція полібіанського квадрата виявилася плідною і знайшла застосування в криптосистемах наступного часу.

3.2.2 Система шифрування Цезаря

Шифр Цезаря є окремим випадком шифру простої заміни (одноалфавітної підстановки). Шифр одержав свою назву від імені римського імператора Гая Юлія Цезаря, який використовував цей шифр при листуванні із Цицероном (близько 50 р. до н.е.).

При шифруванні вихідного тексту кожна буква замінялася на іншу букву того самого алфавіту за таким правилом. Буква для підстановки визначалася шляхом зсуву по алфавіту від букви відкритого тексту на позицій. При досягненні кінця алфавіту виконувався циклічний перехід до його початку. Цезар використав шифр із значенням K=3.

Наприклад, послання Цезаря ALEA JACTA EST («Жереб кинутий») для ключа K=3 у зашифрованому вигляді виглядає так: DOHD MDFWD HVW.

Таким

чином, система Цезаря являє собою

одноалфавітну підстановку, що шифрує

n-граму

відкритого тексту в n-граму

шифротексту відповідно до такого

правила:

шифротексту відповідно до такого

правила:

де

j – числовий код букви відкритого тексту;

– числовий код відповідної

букви шифротексту.

– числовий код відповідної

букви шифротексту.

Система

шифрування Цезаря утворює сімейство

одноалфавітних підстановок для обраних

значень ключа

,

причому

.

.

Перевагою системи шифрування Цезаря є простота шифрування та розшифрування.

До недоліків системи Цезаря необхідно віднести такі:

підстановки, що виконуються відповідно до системи Цезаря, не маскують частот появи букв вихідного відкритого тексту;

зберігається алфавітний порядок у послідовності букв, якими замінюються букви відкритого тексту; при зміні значення змінюються тільки початкові позиції такої послідовності;

число можливих ключів досить мале і обмежене кількістю букв алфавіту;

шифр Цезаря легко розкривається на основі аналізу частот появи букв у шифротексті.

Криптоаналіз шифру Цезаря

Алгоритм злому шифру Цезаря можна виконати, використовуючи такий алгоритм:

Визначити частоти символів алфавіту. Занести їх у масив FiA.

Визначити частоти символів шифротексту. Занести їх у масив FiC:

а) обчислити скільки разів трапляється той або інший символ у шифротексті (занести в масив freq);

б) визначити кількість символів у шифротексті (l);

в) нормувати частоти символів, обчислені в пункті 2(a), результат помістити в масив FiC, тобто

.

.

Знайти таке значення k, при якому сума одноіменних різниць d була б мінімальною:

а) обчислити для всіх значень k=0, 1, … , 26 суми різниць

, де

, де

;

;

б) знайти мінімальну суму різниць d;

в) запам'ятати значення k.

Розшифрувати шифротекст, використовуючи ключ k.

Алгоритм, що розглянуто вище, можна застосовувати до текстів англійської мови. Це пояснюється тим, що процес аналізу шифротексту виконувався за модулем 27 (26 літер латинського алфавіту та пропуск). У випадку аналізу шифрів інших мов необхідно змінити в залежності від кількості літер в алфавіті, що розглядається, значення модуля, за яким ведеться аналіз.

3.2.3 Аффінна система підстановок Цезаря

У системі шифрування Цезаря використовувалися тільки адитивні властивості множини цілих чисел . Однак елементи множини можна також множити за модулем m. Застосовуючи одночасно операції додавання та множення за модулем m над елементами множини , можна одержати систему підстановок, яку називають аффінною системою підстановок Цезаря.

Визначимо перетворення в такій системі:

де

,

0

a<m, 0

b<m ,

,

0

a<m, 0

b<m ,

.

.

У такому перетворенні літера, що відповідає числу t, замінюється літерою, що відповідає числовому значенню (at+b) за модулем m.

Слід

помітити, що перетворення

є взаємно однозначним відображенням

на множині

тільки

в тому випадку, якщо числа а

та m є

взаємно простими.

є взаємно однозначним відображенням

на множині

тільки

в тому випадку, якщо числа а

та m є

взаємно простими.

Наприклад, візьмемо m = 26 (літери англійського алфавіту), а = 3, b = 5. Видно, НСД (3,26)=1. Отримаємо таку відповідність між числовими кодами букв:

T |

0 |

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

3t+5 |

5 |

8 |

11 |

14 |

17 |

20 |

23 |

0 |

3 |

6 |

9 |

12 |

15 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

T |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

|

3t+5 |

21 |

24 |

1 |

4 |

7 |

10 |

13 |

16 |

19 |

22 |

25 |

2 |

. |

Після відображення чисел в літери, отримуємо таку відповідність для літер відкритого тексту та шифротексту:

T |

A |

B |

C |

D |

E |

F |

G |

H |

I |

J |

K |

L |

M |

3t+5 |

F |

I |

L |

O |

R |

U |

X |

A |

D |

Q |

J |

M |

P |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

T |

O |

P |

Q |

R |

S |

T |

U |

V |

W |

X |

Y |

Z |

|

3t+5 |

V |

Y |

B |

E |

H |

K |

N |

Q |

T |

W |

Z |

C |

. |

Таким чином, вихідне повідомлення FANCIFUL перетвориться в шифротекст UFSLDUNM

Перевагою аффінної системи є зручне керування ключами – ключі шифрування та розшифрування подаються в компактній формі у вигляді пари чисел (а, b). Недоліки аффінної системи аналогічні недолікам системи шифрування Цезаря.

3.2.4 Система Цезаря із ключовим словом

Система шифрування Цезаря із ключовим словом є одноалфавітною системою підстановки. Особливістю цієї системи є використання ключового слова для зсуву й зміни порядку символів в алфавіті підстановки.

Виберемо деяке число k, 0k<25, і слово або коротку фразу як ключове слово. Бажано, щоб всі букви ключового слова були різними. Однак ця вимога не є обов'язковою. Можна просто записати ключове слово (або фразу) без повторення однакових букв.

Нехай ключовим словом є слово «DIPLOMACY» і число k = 5.

Ключове слово записується під буквами алфавіту, починаючи з букви, числовий код якої збігається з обраним числом k:

0 |

|

|

|

|

5 |

|

|

|

|

|

|

|

|

|

15 |

|

|

|

|

|

|

|

|

|

25 |

А |

B |

C |

D |

Е |

F |

G |

Н |

I |

J |

К |

L |

М |

N |

O |

Р |

Q |

R |

S |

T |

U |

V |

W |

Х |

Y |

Z |

|

|

|

|

|

D |

I |

P |

L |

O |

M |

A |

C |

Y |

|

|

|

|

|

|

|

|

|

|

|

|

Букви, що залишилися, алфавіту підстановки записуються після ключового слова за абеткою:

0 |

|

|

|

|

5 |

|

|

|

|

|

|

|

|

|

15 |

|

|

|

|

|

|

|

|

|

25 |

А |

B |

C |

D |

Е |

F |

G |

Н |

I |

J |

К |

L |

М |

N |

0 |

Р |

Q |

R |

S |

T |

U |

V |

W |

Х |

Y |

Z |

U |

V |

W |

Х |

Z |

D |

I |

P |

L |

O |

M |

A |

C |

Y |

B |

E |

F |

G |

H |

J |

K |

N |

Q |

R |

S |

T |

Маючи підстановку для кожної букви довільного повідомлення, легко виконати шифрування. Так вихідне повідомлення CHANGE DETALIES шифрується як WPUYIZ XZJUALZH.

Безсумнівною перевагою системи Цезаря із ключовим словом є те, що кількість можливих ключових слів практично невичерпна. Недоліком цієї системи є можливість злому шифротексту на основі аналізу частот появи букв.

3.2.5 Таблиці Трисемуса

В 1508 р. абат з Німеччини Йоганн Трисемус уперше описав застосування таблиць, що шифрують, заповненим алфавітом у випадковому порядку. Для одержання такого шифру заміни звичайно використовували таблицю для запису букв алфавіту та ключового слова (або фрази). У таблицю спочатку заносили по рядках ключове слово, причому букви, які повторюються, відкидалися. Потім ця таблиця доповнювалася буквами алфавіту, що ввійшли в неї з ключовим словом.

Оскільки ключове слово або фразу легко зберігати в пам'яті, то такий підхід спрощував процеси шифрування й розшифрування.

Розглянемо цей метод шифрування на прикладі. Для українського алфавіту таблиця, що шифрує, може мати розмір 48 (32 літери алфавіту). Виберемо як ключ слово “БАНДЕРОЛЬ”. Таблиця для шифрування має вигляд, поданий на рисунку 3.8.

Б |

А |

Н |

Д |

Е |

Р |

О |

Л |

Ь |

В |

Г |

Є |

Ж |

З |

И |

І |

Ї |

Й |

К |

М |

П |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ю |

Я |

Рисунок 3.8 – Таблиця для шифрування за методом Трисемуса з ключовим словом “БАНДЕРОЛЬ”

При шифруванні в таблиці знаходять чергову букву відкритого тексту й записують у шифротекст букву, розміщену нижче неї в тому самому стовпці. Якщо буква тексту виявляється в нижньому рядку таблиці, тоді для шифротексту беруть верхню букву з того самого стовпця.

Наприклад, при шифруванні за допомогою таблиці (рис. 3.8) повідомлення “МАГІСТРАЛЬ ЗРУЙНОВАНО”, одержимо шифротекст, записаний блоками по п’ять букв

ЧВКУЩ ЮЗВШЇ СЗЯХГ ИЙВГИ.

Такі табличні шифри називаються монограмними, тому що шифрування виконується по одній букві.

Криптографічний аналіз системи одноалфавітної заміни

Криптоаналіз системи одноалфавітної заміни, аналогічно шифру Цезаря, починається з підрахунку частот появи символів: визначається число появ кожної букви в шифротексті. Потім отриманий розподіл частот букв у шифротексті порівнюється з розподілом частот букв в алфавіті вихідних повідомлень, наприклад, в українському. Буква з найвищою частотою появи в шифротексті замінюється на букву з найвищою частотою появи в українській мові і т.д. Імовірність успішного розкриття системи шифрування підвищується зі збільшенням довжини шифротексту.

3.2.6 Біграмний шифр Плейфейра

Шифр Плейфейра (1854 р.), є найбільш відомим біграмним шифром заміни. Він застосовувався Великобританією під час Першої світової війни.

Основою шифру Плейфейра є таблиця, що шифрує, з випадково розміщеними буквами алфавіту вихідних повідомлень.

Для зручності запам'ятовування таблиці, що шифрує, відправник та одержувач повідомлень використовують ключове слово (або фразу) при заповненні початкових рядків таблиці. Загалом структура таблиці для шифрування системи Плейфейра повністю аналогічна структурі таблиці, що шифрує, Трисемуса. Тому для пояснення процедур шифрування й розшифрування в системі Плейфейра скористаємося таблицею шифрування Трисемуса (рис 3.8).

Процедура шифрування вміщує такі кроки:

Відкритий текст вихідного повідомлення розбивається на пари букв (біграми). Текст повинен мати парну кількість букв та не повинен містити біграми, що мають дві однакові букви. Якщо ці вимоги не виконані, то текст модифікується навіть через незначні орфографічні помилки.

Послідовність біграм відкритого тексту перетворюється за допомогою таблиці, що шифрує, у послідовність біграм шифротексту за такими правилами:

якщо обидві літери біграми відкритого тексту не стоять в одному рядку або стовпці, наприклад, літери А і П (рис. 3.8), тоді знаходять літери в кутах прямокутника, обумовленого вихідною парою літер. У нашому прикладі це букви АЙПЕ. Пара літер АП відображається в пару ЙЕ. Послідовність літер у біграмі шифротексту повинна бути дзеркально розміщеною щодо послідовності літер у біграмі відкритого тексту;

якщо обидві літери біграми відкритого тексту належать одному стовпцю таблиці, то за літери шифротексту беруть літери, які лежать під ними. Наприклад, біграма НК (рис 3.8) дає біграму шифротексту ГЦ. Якщо при цьому літера відкритого тексту стоїть в нижньому рядку, то для шифротексту береться відповідна літера з верхнього рядка того самого стовпця. Наприклад, біграма НЦ дає біграму шифротексту ГН;

якщо обидві літери біграми відкритого тексту належать одному рядку таблиці, то літерами шифротексту вважаються букви, які знаходяться праворуч від них. Наприклад, біграма НО дає біграму шифротексту ДЛ. Якщо при цьому літера відкритого тексту знаходиться в крайньому правому стовпці, то для шифру беруть відповідну літеру з лівого стовпця у тому самому рядку. Так біграма ЕЛ дає біграму шифротексту РБ).

Виконаємо зашифрування тексту

ВСЕ ТАЄМНЕ СТАЄ ЯВНИМ.

Розіб’ємо текст на біграми

ВС ЕТ АЄ МН ЕС ТА ЄЯ ВН ИМ.

Дана послідовність біграм відкритого тексту перетворюється за допомогою таблиці для шифрування (рис. 2.9) в таку послідовність біграм шифротексту:

ЗЙ ОП ДВ КД РП ЙО ІЧ ГА ЄТ.

При розшифруванні застосовується зворотний порядок дій.

Слід зазначити, що шифрування біграмами різко підвищує стійкість шифрів до розкриття.

3.2.7 Криптосистема Хілла

Алгебраїчний метод, що узагальнює афінну підстановку Цезаря:

,

,

,

,

для визначення n-грам, був сформульований Лестером С. Хіллом.

Множина цілих чисел , для яких визначені операції додавання, віднімання та множення за модулем m, є кільцем.

Множина

всіх n-грам

=(x0,

x1,

x2,

…, xn-1)

з

компонентами кільця

утворить

векторний простір

над кільцем

.

Кожна

n-грама

називається

вектором.

У векторному просторі

для

векторів

визначені

операції додавання та віднімання за

модулем m,

а також скалярне множення вектора на

елемент t

кільця

.

Додавання

і скалярне множення є операціями, що

задовольняють комутативний, асоціативний

та дистрибутивний закони.

=(x0,

x1,

x2,

…, xn-1)

з

компонентами кільця

утворить

векторний простір

над кільцем

.

Кожна

n-грама

називається

вектором.

У векторному просторі

для

векторів

визначені

операції додавання та віднімання за

модулем m,

а також скалярне множення вектора на

елемент t

кільця

.

Додавання

і скалярне множення є операціями, що

задовольняють комутативний, асоціативний

та дистрибутивний закони.

Вектор

є

лінійною

комбінацією векторів

,

якщо

,

якщо

. (3.1)

. (3.1)

Лінійне

перетворення

є

відображенням

є

відображенням

,

,

,

(3.2)

,

(3.2)

яке задовольняє умову лінійності

для

всіх s,

t

та

та

.

.

Лінійне перетворення може бути представлене матрицею розміром nn вигляду

, (3.3)

, (3.3)

причому

або

.

.

Базисом

для векторного простору

є набір

векторів з

,

які

лінійно незалежні і породжують

.

Кожен

базис для

містить

n

лінійно незалежних векторів. Довільний

набір з n

векторів, які лінійно незалежні над

,

є базисом.

,

які

лінійно незалежні і породжують

.

Кожен

базис для

містить

n

лінійно незалежних векторів. Довільний

набір з n

векторів, які лінійно незалежні над

,

є базисом.

Нехай є лінійним перетворенням, що описується матрицею (3.3), причому

.

Якщо

вектори

лінійно незалежні над

,

тоді їх

образи

лінійно

незалежні над

тільки

в тому випадку, якщо визначник матриці

лінійно

незалежні над

тільки

в тому випадку, якщо визначник матриці

не ділиться

на будь-яке просте p,

що ділить

m. У

цьому випадку перетворення

називається

невиродженим

лінійним перетворенням, що має зворотне

перетворення

не ділиться

на будь-яке просте p,

що ділить

m. У

цьому випадку перетворення

називається

невиродженим

лінійним перетворенням, що має зворотне

перетворення

,

,

,

(3.4)

,

(3.4)

де

-

одинична

матриця. Крім того,

також

є лінійним перетворенням.

-

одинична

матриця. Крім того,

також

є лінійним перетворенням.

Для

розшифрування n-грам

шифротексту

відновлення n-грам

шифротексту

відновлення n-грам

відкритого

тексту необхідно виконати зворотне

перетворення

відповідно

до рівняння

відкритого

тексту необхідно виконати зворотне

перетворення

відповідно

до рівняння

. (3.5)

. (3.5)

Приклад. Виконати шифрування відкритого тексту DETERMINANT.

Маємо

алфавіт ,

що складається із символів латинського

алфавіту. Встановимо взаємно однозначну

відповідність між алфавітом

і множиною цілих чисел

.

.

A |

B |

C |

D |

E |

F |

G |

H |

I |

J |

|||||||||

0 |

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

|||||||||

|

|

|

|

|

|

|

|

|

|

|||||||||

K |

L |

M |

N |

O |

P |

Q |

R |

S |

T |

|||||||||

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

|||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

U |

V |

W |

X |

Y |

Z |

|

|

|

|

|

|

|

|

|||||

20 |

21 |

22 |

23 |

24 |

25 |

|

|

|

|

|

|

|

|

|||||

Розглянемо

матрицю Т= . Детермінант матриці

. Детермінант матриці

=5

і модуль m=26

є взаємно простими числами, отже, матрицю

Т

можна використати як матрицю перетворення

.

=5

і модуль m=26

є взаємно простими числами, отже, матрицю

Т

можна використати як матрицю перетворення

.

Виконаємо шифрування відкритого тексту. Розіб’ємо текст на біграми DE | TE | RM | IN | AN | TS і кожній біграмі поставимо у відповідність вектор, координатами якого є елементи множини

(3, 4) | (19, 4) | (17, 12) | (8, 13) | (0, 13) | (19, 18).

Щоб одержати шифротекст, перемножуємо матрицю перетворення на вектор кожної біграми.

DE:

RA,

RA,

TE:

NY

NY

і так далі.

У результаті отримаємо такі біграми шифротексту:

(17, 0) | (13, 24) | (23, 12) | (24, 25) | (0, 13) | (15, 18).

Звернувшись до встановленої відповідності отримаємо шифротекст RANYXMYZANPS.

Виконаємо розшифрування шифротексту RANYXMYZANPS.

Очевидно, що матрицею зворотного перетворення є

=

.

.

Щоб

одержати відкритий текст перемножуємо

матрицю перетворення

на вектор

кожної біграми шифротексту.

на вектор

кожної біграми шифротексту.

RA:

* =

= DE,

DE,

NY:

* =

= TE

TE

і так далі.

Виконавши всі перетворення, переконаємося, що з шифротексту RANYXMYZANPS дійсно отримали відкритий текст DETERMINANT.

3.2.8 Система омофонів

Система омофонів забезпечує найпростіший захист від криптоаналітичних атак, заснованих на підрахунку частот появи літер у шифротексті. Система омофонів є одноалфавітною, хоча при цьому літери вихідного повідомлення мають кілька замін. Число замін береться пропорційним до імовірності появи літери у відкритому тексті.

Дані про розподіли ймовірностей літер у російському та англійському текстах наведені в таблицях 1 і 2 додатка A відповідно. Букви в таблицях зазначені в порядку спадання ймовірності появи їх у тексті. Наприклад, російська літера О трапляється у 30 разів частіше, ніж літера Щ, а англійська літера Е – в 123 рази частіше, ніж літера Z.

Шифруючи букву вихідного повідомлення, вибирають випадковим образом одну з її замін. Заміни, які часто називають омофонами, можуть бути представлені трb розрядними числами від 000 до 999. Наприклад, в англійському алфавіті букві Е привласнюються 123 випадкові номери, буквам У и G – по 16 номерів, а буквам J й Z – по 1 номеру. Якщо омофони (заміни) привласнюються випадково різним появам однієї й тієї самої букви, тоді кожен омофон трапляється в шифротексті з однаковою ймовірністю.

При такому підході до формування шифротексту простий підрахунок частот уже нічого не дає криптоаналітику. Однак у принципі корисна також інформація про розподіл пар і трійок букв у різних природних мовах. Якщо цю інформацію використати в криптоаналізі, він буде проведений більш успішно.

3.3 Шифри складної заміни

Шифри складної заміни називають багатоалфавітними тому, що для шифрування кожного символа вихідного повідомлення застосовують свій шифр простої заміни.

Багатоалфавітна підстановка послідовно й циклічно змінює використовувані алфавіти.

При

r-алфавітній

підстановці символ

вихідного повідомлення

замінюється символом

вихідного повідомлення

замінюється символом

з алфавіту

з алфавіту ,

символ

–

символом

,

символ

–

символом

з алфавіту

з алфавіту

і т. д., символ

і т. д., символ

заміняється символом

заміняється символом

з алфавіту

з алфавіту

.

.

Загальна

схема багатоалфавітної підстановки

для випадку

наведена в таблиці 1.

наведена в таблиці 1.

Таблиця 1

Вхідний символ: |

X0 |

X1 |

X2 |

X3 |

X4 |

X5 |

X6 |

X7 |

X8 |

X9 |

Алфавіт підстановки: |

В0 |

B1 |

B2 |

В3 |

В0 |

B1 |

B2 |

В3 |

В0 |

B1 |

Ефект

використання багатоалфавітної підстановки

полягає в тому, що забезпечується

маскування природної статистики вихідної

мови, тому що конкретний символ з

вихідного алфавіту А

може бути перетворений у кілька різних

символів шифрувальних алфавітів

,

,

.

Ступінь забезпечуваного захисту

теоретично пропорційна довжині періоду

r у

послідовності використовуваних алфавітів

.

.

Ступінь забезпечуваного захисту

теоретично пропорційна довжині періоду

r у

послідовності використовуваних алфавітів

.

Багатоалфавітні шифри заміни запропонував та ввів у практику криптографії Ліон Баттіста Альберті, що також був відомим архітектором і теоретиком мистецтва. Його книга «Трактат про шифр», написана в 1566 р., являла собою першу у Европі наукову працю з криптології. Крім шифру багатоалфавітної заміни, Альберті також докладно описав пристрій з обертових колес для його реалізації. Криптологи всього світу вважають Л. Альберті основоположником криптології.

3.3.1 Шифр Гронсфельда

Шифр складної заміни, який називають шифром Гронсфельда, являє собою модифікацію шифру Цезаря за допомогою числового ключа. Для цього під літерами вихідного повідомлення записують цифри числового ключа. Якщо ключ коротший за повідомлення, то його запис циклічно повторюють.

Літерою шифротексту вважають літеру, яка зміщена за алфавітом на число позицій, відповідне цифрі ключа.

Наприклад, застосовуючи як ключ натуральне число 2718, одержимо для вихідного повідомлення ТАЄМНИЙ КЛЮЧ такий шифротекст:

Повідомлення |

Т |

А |

Є |

М |

Н |

И |

Й |

|

К |

Л |

Ю |

Ч |

Ключ |

2 |

7 |

1 |

8 |

2 |

7 |

1 |

|

8 |

2 |

7 |

1 |

Шифротекст |

Ф |

Є |

Ж |

Ф |

П |

Н |

Л |

|

Т |

Н |

Е |

Ш |

Щоб зашифрувати першу букву повідомлення Т, використовуючи першу цифру ключа 2, потрібно відрахувати другу літеру від Т у алфавіті

Т |

У |

Ф |

|

1 |

2 |

виходить перша літера шифротексту Ф.

Криптоаналіз шифру Гронсфельда

Слід зазначити, що шифр Гронсфельда розкривається відносно легко, якщо врахувати, що в числовому ключі кожна цифра має тільки десять значень, виходить, є лише десять варіантів прочитання кожної літери шифротексту. З іншого боку, шифр Гронсфельда допускає подальші модифікації, що поліпшують його стійкість, зокрема, подвійне шифрування різними числовими ключами.

3.3.2 Система шифрування Віженера

Шифр Гронсфельда являє собою, власне кажучи, окремий випадок системи шифрування Віженера.

Система Віженера вперше була опублікована в 1586 р. і є однією з найстаріших і найбільш відомих багатоалфавітних систем. Система шифрування була названа ім’ям французького дипломата XVI століття Блеза Віженера, що розвивав і удосконалював криптографічні системи.

Система Віженера подібна до системи шифрування Цезаря, за тим винятком, що ключ підстановки змінюється від літери до літери. Шифр багатоалфавітної заміни можна описати таблицею шифрування, яку часто називають таблицею Віженера. У додатку Б наведені таблиці Віженера для англійського, українського та російського алфавітів.

Таблиця Віженера використовується для зашифрування та розшифрування. Таблиця має два входи:

верхній рядок символів, який використовується для зчитування літери вихідного відкритого тексту;

крайній лівий стовпець ключа, який використовується для зчитування літери ключа.

При шифруванні вихідного повідомлення його виписують у рядок, а під ним записують ключове слово (або фразу). Якщо ключ виявився коротший за повідомлення, то його циклічно повторюють. У процесі шифрування знаходять у верхньому рядку таблиці чергову літеру вихідного тексту, а у лівому стовпці – чергове значення ключа. Літеру шифротексту знаходять на перетинанні стовпця, обумовленого літерою, що шифрують, та рядка, обумовленого відповідною літерою ключа.

Нехай ключова послідовність має довжину r, тоді ключ r-алфавітної підстановки є r-рядок

.

.

Система

шифрування Віженера перетворить

відкритий текст

у шифротекст

у шифротекст

за допомогою ключа

відповідно до правила

за допомогою ключа

відповідно до правила

,

,

де

![]() ,

,  .

.

Наприклад, з використанням шифру Віженера виконати шифрування відкритого тексту М= “БЕЗ КАЛИНИ НЕМА УКРАЇНИ” ключем Key =“БАРВІНОК”.

Випишемо вихідне повідомлення в рядок і запишемо під ним ключове слово з циклічним повторенням. У третій рядок будемо виписувати літери шифротексту, обумовлені таблицею Віженера (таблиця 2 дадатка Б).

M |

Б |

Е |

З |

К |

А |

Л |

И |

Н |

И |

Н |

Е |

М |

А |

У |

К |

Р |

А |

Ї |

Н |

И |

Key |

Б |

А |

Р |

В |

І |

Н |

О |

К |

Б |

А |

Р |

В |

І |

Н |

О |

К |

Б |

А |

Р |

В |

C |

В |

Е |

Щ |

М |

І |

Я |

Ш |

Ю |

І |

Н |

Ц |

О |

І |

Є |

Я |

Б |

Б |

Ї |

Ґ |

Ї |

У результаті отримаємо шифротекст, що записано блоками по п'ять букв

ВЕЩМІ ЯШЮІН ЦОІЄЯ ББЇҐЇ.

Іноді, використовуючи шифр Віженера, можна обійтися і без таблиць для шифрування. Для цього кожному символу відкритого тексту та ключа ставляться у відповідність натуральні числа, які відповідають їхнім номерам в алфавіті, що розглядається. Далі знаходять попарно суми за модулем m, де m – кількість літер у алфавіті.

Наприклад, виконаємо шифрування без використання таблиць Віженера.

Будемо розглядати український алфавіт (m=33). Поставимо у відповідність кожному символу алфавіту ціле натуральне число, інакше кажучи, пронумеруємо символи алфавіту, починаючи з нуля.

А |

Б |

В |

Г |

Ґ |

Д |

Е |

Є |

Ж |

З |

И |

0 |

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

|

|

|

|

|

|

|

|

|

|

|

І |

Ї |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

|

|

|

|

|

|

|

|

|

|

|

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ь |

Ю |

Я |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

31 |

32 |

Записуємо під кожним символом відкритого тексту символ ключового слова в циклічному порядку. Потім складаємо числа, що відповідають номерам літер відкритого тексту, із числами, що відповідають номерам літер ключа за модулем 33.

Б1 |

Е7 |

З9 |

К14 |

А0 |

Л15 |

И10 |

Н17 |

И10 |

Н17 |

Б1 |

А0 |

Р20 |

В2 |

І11 |

Н17 |

О18 |

К14 |

Б1 |

А0 |

В2 |

Е7 |

Щ29 |

М16 |

І11 |

Я32 |

Ш28 |

Ю31 |

І11 |

Н17 |

|

|

|

|

|

|

|

|

|

|

Е6 |

М16 |

А0 |

У23 |

К14 |

Р20 |

А0 |

Ї12 |

Н17 |

И10 |

Р20 |

В2 |

І11 |

Н17 |

О18 |

К14 |

Б1 |

А0 |

Р20 |

В2 |

Ц26 |

О18 |

І11 |

Є7 |

Я32 |

Б1 |

Б1 |

Ї12 |

Ґ4 |

Ї12 |

У результаті одержимо той самий шифротекст, що й у випадку використання таблиць Віженера:

ВЕЩМІ ЯШЮІН ЦОІЄЯ ББЇҐЇ .

3.3.3 Шифр “Подвійний квадрат Уітстона”

У 1854 р. англієць Чарльз Уітстон розробив новий метод шифрування біграмами, що називають «подвійним квадратом». Шифр Уітстона відкрив новий етап в історії розвитку криптографії. На відміну від полібіанського подвійний квадрат використовує відразу дві таблиці, розміщені по горизонталі, а шифрування виконується біграмами, як і у шифрі Плейфейра. Ці нескладні модифікації привели до появи якісно нової криптографічної системи ручного шифрування. Шифр Уітстона виявився дуже надійним і зручним у застосовуванні. Шифр використовувався Німеччиною навіть у роки Другої світової війни.

Розглянемо докладніше процедуру шифрування. Створюються дві таблиці з випадково розміщеними символами алфавіту. Перед шифруванням вихідне повідомлення розбивають на біграми. Кожна біграма шифрується окремо.

Першу літеру біграми знаходять у лівій таблиці, а другу – у правій таблиці. Потім будують уявний прямокутник так, щоб літери біграми знаходились у його протилежних вершинах. Інші дві вершини цього прямокутника дають літери біграми шифротексту.

Якщо обидві літери біграми повідомлення розміщені в одному рядку, то й літери шифротексту беруть із цього самого рядка. Першу літеру біграми шифротексту беруть із лівої таблиці в стовпці, що відповідає другій літері біграми повідомлення. Друга літера біграми шифротексту береться із правої таблиці в стовпці, що відповідає першій літері біграми повідомлення.

Наприклад, використовуючи подвійний квадрат Уітстона, зашифрувати повідомлення «НЕ ЦУРАЙТЕСЬ ТОГО СЛОВА, ЩО МАТИ СПІВАЛА».

Будемо розглядати український алфавіт, який доповнимо символами “.” (крапка), “,” (кома) та “_” (пропуск). Разом алфавіт буде містити 36 символів. Отож візьмемо таблиці розміром 66 (рис. 3.9).

А |

І |

Р |

Ч |

Ю |

Я |

|

Ь |

Ш |

З |

А |

В |

Б |

И |

Б |

Ї |

С |

Ш |

, |

|

Р |

Ю |

Щ |

Ж |

Ґ |

Г |

П |

З |

В |

Й |

Т |

Щ |

|

С |

П |

Я |

Ч |

Є |

Д |

Ц |

Ж |

О |

Г |

К |

У |

|

Й |

О |

Т |

_ |

Е |

Ц |

_ |

Х |

Є |

Н |

Ґ |

Л |

|

Ї |

К |

Н |

У |

Ф |

Х |

. |

Ь |

Ф |

Д |

Е |

М |

|

І |

И |

Л |

М |

, |

. |

Рисунок 3.9 – Таблиці для шифру “Подвійний квадрат Уітстона”

Розбиваємо текст на біграми:

НЕ | _Ц | УР | АЙ | ТЕ | СЬ | _Т | ОГ | О_ | СЛ |

ОВ | А, | _Щ | О_ | МА | ТИ | _С | ПІ | ВА | ЛА

Відповідно до алгоритму виконаємо відповідні перетворення:

НЕФГ _ЦХЦ УРЙ, АЙЬЦ |

ТЕ ЄК СЬРЧ _ТНЦ ОГЦЇ |

О_ ГТ СЛ ЩД ОВЕР А, В. |

_ЩНИ О_ГТ МАМЯ ТИПЕ |

_СЇП ПІС. ВАЧР ЛАУЯ |

Отже, маємо шифротекст, записаний блоками по 5 символів:

ФГХЦЙ ,ЬЦЄК РЧНЦЦ ЇГТЩД

ЕРВ.Н ИГТМЯ ПЕЇПС .ЧРУЯ .

Розшифрування виконується так само, як і шифрування. Єдина відмінність полягає в тому, що при розшифруванні таблиці міняються місцями (рис. 3.10).

Шифрування методом подвійного квадрата досить стійкий до розкриття та простий у застосуванні шифр.

Ь |

Ш |

З |

А |

В |

Б |

|

А |

І |

Р |

Ч |

Ю |

Я |

Р |

Ю |

Щ |

Ж |

Ґ |

Г |

|

И |

Б |

Ї |

С |

Ш |

, |

С |

П |

Я |

Ч |

Є |

Д |

|

П |

З |

В |

Й |

Т |

Щ |

Й |

О |

Т |

_ |

Е |

Ц |

|

Ц |

Ж |

О |

Г |

К |

У |

Ї |

К |

Н |

У |

Ф |

Х |

|

_ |

Х |

Є |

Н |

Ґ |

Л |

І |

И |

Л |

М |

, |

. |

|

. |

Ь |

Ф |

Д |

Е |

М |

Рисунок 3.10 – Таблиці для розшифрування в шифрі “Подвійний квадрат Уітстона”

3.3.4 Одноразова система шифрування

Майже всі шифри, що застосовуються на практиці, характеризуються як умовно надійні, оскільки вони можуть бути в принципі розкриті при наявності необмежених обчислювальних можливостей. Абсолютно надійні шифри не можна зруйнувати навіть при використанні необмежених обчислювальних можливостей. Існує єдиний такий шифр, який застосовується на практиці, - одноразова система шифрування. Характерною рисою одноразової системи шифрування є одноразове використання ключової послідовності.

Одноразова система шифрує вихідний відкритий текст у шифротекст за допомогою підстановки

,

(3.6)

,

(3.6)

де

–

i-й

елемент випадкової ключової послідовності.

–

i-й

елемент випадкової ключової послідовності.

Ключовий

простір

одноразової системи являє собою набір

дискретних випадкових величин з

і

містить mn

значень.

одноразової системи являє собою набір

дискретних випадкових величин з

і

містить mn

значень.

Процедура розшифрування описується співвідношенням (3.7)

, (3.7)

, (3.7)

де

– i-й елемент тієї самої випадкової ключової послідовності.

Одноразову

систему було винайдено в 1917 р. американцями

Дж. Моборном і Г. Вернамом. Для реалізації

цієї системи підстановки іноді

використовують одноразовий блокнот.

Цей блокнот складається з відривних

сторінок, на кожній з яких надрукована

таблиця з випадковими числами (ключами)

.

Блокнот виконується у двох екземплярах:

один використовується відправником, а

інший - одержувачем. Для кожного символа

повідомлення використовується свій

ключ

з таблиці тільки один

раз. Після того як таблиця була використана,

вона повинна бути вилучена із блокнота

та знищена. Шифрування нового повідомлення

починається з нової сторінки.

повідомлення використовується свій

ключ

з таблиці тільки один

раз. Після того як таблиця була використана,

вона повинна бути вилучена із блокнота

та знищена. Шифрування нового повідомлення

починається з нової сторінки.

Цей шифр абсолютно надійний, якщо набір ключів дійсно випадковий і непередбачений. Якщо криптоаналітик спробує використати для заданого шифротексту всі можливі набори ключів і відновити всі можливі варіанти вихідного тексту, то вони всі матимуть однакову ймовірність. Не існує способу вибрати вихідний текст, що був дійсно посланий. Теоретично доведено, що одноразові системи не можуть бути розкриті без ключа, оскільки шифротекст не містить достатньої інформації для відновлення відкритого тексту.

На перший погляд здається, що завдяки абсолютній стійкості одноразової системи варто було б застосовувати її у всіх випадках, що вимагають абсолютної інформаційної безпеки. Однак можливості застосування одноразової системи обмежені лише практичними аспектами. Істотним моментом є вимога одноразового використання випадкової ключової послідовності. Ключова послідовність із довжиною, не меншої довжини повідомлення, повинна передаватися одержувачу повідомлення заздалегідь або окремо по деякому секретному каналу зв’язку. Ця вимога не буде занадто обтяжною для передавання дійсно важливих одноразових повідомлень. Однак така вимога практично нездійсненна для сучасних систем обробки інформації, де потрібно шифрувати багато мільйонів символів.

У деяких варіантах одноразового блокнота удаються до більш простого керування ключовою послідовністю, але це приводить до деякого зниження надійності шифру. Наприклад, ключ визначається вказівкою місця в книзі, відомої відправникові й одержувачеві повідомлення. Ключова послідовність починається із зазначеного місця цієї книги й використовується в такий самий спосіб, як у системі Віженера. Іноді такий шифр називають шифром із ключем, що біжить. Керування ключовою послідовністю в такому випадку набагато простіше, тому що довга ключова послідовність може бути представлена в компактній формі. Але з іншого боку, ці ключі не будуть випадковими. Тому у криптоаналітика з'являється можливість використати інформацію про частоти букв вихідної природної мови.

3.3.5 Шифрування методом Вернама

Значний внесок у розвиток криптографії зробив американець Г. Вернам. У 1917 році він, будучи співробітником телеграфної компанії, запропонував ідею автоматичного шифрування телеграфних повідомлень, суть якої полягає в наступному.

Відкритий текст представляється в коді Бодо (у вигляді п'ятизначних імпульсних комбінацій). У цьому коді, наприклад, буква «А» мала вигляд (+ + – – –). На паперовій стрічці ця буква одержувала такий вигляд (рис. 3.11) .

Знак «+» означав отвір, а знак «-» – його відсутність. При зчитуванні зі стрічки п'ятірка металевих щупів «пізнавала» отвір (при наявності отвору щуп замикав електричний ланцюг) і на лінії зв'язку посилався імпульс струму (рис. 3.12).

Рисунок 3.11 – Паперова стрічка системи Вернама

Рисунок 3.12 – Імпульс струму в системі Вернама

Вернам запропонував електромеханічно покоорди-натно додавати імпульси знаків секретного тексту з імпульсами гами.

Гама – це секретний ключ, що представляє хаотичний набір літер того самого алфавіту.

Додавання здійснювалося за модулем 2.

0 0 = 0,

0 1 = 1,

1 0 = 1,

1 1 = 0 ,

де

– операція додавання за модулем 2,

0 – знак «-» коду Бодо,

1 – знак «+» коду Бодо.

Нехай, наприклад, знак гами має вигляд

+ – + – – (10100).

Тоді буква «А» при шифруванні переходить у двійкову комбінацію 01100 (– + + – –).

При розшифруванні необхідно повторити покоординатно ту саму операцію

(01100) (10100) = (11000) = А.

Схема шифрування методом Вернама подана на рисунку 3.13

Рисунок 3.13 – Схема шифрування та розшифрування повідомлень методом Вернама

Вернам створив пристрій, що робить зазначені операції автоматично, без участі шифрувальника. Тим самим дав початок лінійному шифруванню, коли процеси шифрування та передачі повідомлення відбуваються одночасно. До цього шифрування було попереднім, тому лінійне шифрування істотно підвищувало оперативність зв'язку.

Відзначимо

одну важливу особливість шифру Вернама,

що послужила надалі обґрунтуванню

теорії досконалого шифру, яку було

запропоновано американським класиком

криптографії К. Шенноном. Справа в тому,

що при застосуванні шифру Вернама за

перехопленим шифрованим текстом

видгляу  може ховатися будь-який відкритий

текст

може ховатися будь-який відкритий

текст  .

Будь-якому відкритому тексту можна

підібрати гаму, що породжує даний

шифрований текст. Оскільки гама є ключем,

то за перехопленням шифрованого

повідомлення неможливо відкинути

жодного відкритого тексту тієї самої

довжини. Зусилля дешифровальників

зводяться на “ні”.

.

Будь-якому відкритому тексту можна

підібрати гаму, що породжує даний

шифрований текст. Оскільки гама є ключем,

то за перехопленням шифрованого

повідомлення неможливо відкинути

жодного відкритого тексту тієї самої

довжини. Зусилля дешифровальників

зводяться на “ні”.

Шифр Вернама має виняткову криптографічну стійкість. У той самий час стає ясним і недолік цієї системи шифрування. Хаотична гама (ключ) повинна мати ту саму довжину, що й відкритий текст. Для розшифрування на кінець лінії зв'язку, що приймає інформацію, необхідно передати (по таємних, захищених каналах) гаму достатньої довжини. При практичній реалізації це породжує істотні проблеми, причому досить істотні, що й визначило досить скромне поширення шифрів Вернама.

У цій ситуації був запропонований простий вихід: гама шифру записувалася на стрічку, склеєну в кільце. Таким чином, вона ставала не випадковою, а періодичною (як у шифрі Віженера). Шифр ставав нестійким.

Сам Вернам не був математиком-криптографом. Проте він наполягав на тому, що гама шифру не повинна повторюватися при шифруванні, і в цьому він був правий. Його ідеї покладені в основу нових підходів до надійного захисту інформації при передаванні значних за обсягом повідомлень.

3.4 Блочні шифри

Характерною особливістю блочних криптоалгоритмів є той факт, що в процесі своєї роботи вони проводять перетворення блоку вхідної інформації фіксованої довжини і одержують результуючий блок того самого об'єму, але недоступний для прочитання стороннім особам, які не володіють ключем шифрування. Таким чином, схему роботи блокового шифру можна описати функціями:

,

,

.

.

Ключ

є параметром блокового криптоалгоритму

і являє собою деякий блок двійкової

інформації фіксованого розміру.

Початковий

є параметром блокового криптоалгоритму

і являє собою деякий блок двійкової

інформації фіксованого розміру.

Початковий

і зашифрований

і зашифрований

блоки даних також мають однакову

фіксовану розрядність, але необов'язково

таку, що дорівнює довжині ключа.

блоки даних також мають однакову

фіксовану розрядність, але необов'язково

таку, що дорівнює довжині ключа.

Блокові шифри є основою, на якій реалізовані практично всі криптосистеми. Методика створення ланцюжків із зашифрованих блоковими алгоритмами байтів дозволяє шифрувати ними пакети інформації необмеженої довжини. Така властивість блокових шифрів, як швидкість роботи, використовується асиметричними криптоалгоритмами, повільними за своєю природою. Відсутність статистичної кореляції між бітами вихідного потоку блокового шифру використовується для обчислення контрольних сум пакетів даних і в хешуванні паролів.

Криптоалгоритм

іменується ідеально стійким, якщо

прочитати зашифрований блок даних можна

тільки перебравши всі можливі ключі,

до тих пір, поки повідомлення не виявиться

осмисленим. Оскільки за теорією

вірогідності шуканий ключ буде знайдений

з вірогідністю 0,5 після перебору половини

всіх ключів, то на злом ідеально стійкого

криптоалгоритму з ключем довжини

буде потрібно в середньому

буде потрібно в середньому

перевірка. Таким чином, в загальному

випадку стійкість блокового шифру

залежить тільки від довжини ключа і

зростає експоненціально з її зростанням.

Окрім цієї умови до ідеально стійких

криптоалгоритмів застосовується ще

одна дуже важлива вимога, якій вони

повинні обов'язково відповідати. При

відомих початковому і зашифрованому

значеннях блоку ключ, яким проведене

це перетворення, можна дізнатися також

тільки повним перебором. Ситуації, в

яких сторонньому спостерігачу відома

частина початкового тексту зустрічаються

повсюди. Це можуть бути стандартні

написи в електронних бланках, фіксовані

заголовки форматів файлів, що досить

часто трапляються в тексті довгі слова

або послідовності байтів. У світлі цієї

проблеми описана вище вимога не є

надмірною і також строго виконується

стійкими криптоалгоритмами, як і перша.

перевірка. Таким чином, в загальному

випадку стійкість блокового шифру

залежить тільки від довжини ключа і

зростає експоненціально з її зростанням.

Окрім цієї умови до ідеально стійких

криптоалгоритмів застосовується ще

одна дуже важлива вимога, якій вони

повинні обов'язково відповідати. При

відомих початковому і зашифрованому

значеннях блоку ключ, яким проведене

це перетворення, можна дізнатися також

тільки повним перебором. Ситуації, в

яких сторонньому спостерігачу відома

частина початкового тексту зустрічаються

повсюди. Це можуть бути стандартні

написи в електронних бланках, фіксовані

заголовки форматів файлів, що досить

часто трапляються в тексті довгі слова

або послідовності байтів. У світлі цієї

проблеми описана вище вимога не є

надмірною і також строго виконується

стійкими криптоалгоритмами, як і перша.

Таким

чином, на функцію стійкого блочного

шифру

накладаються

такі умови:

накладаються

такі умови:

Функція повинна бути зворотною.

Не повинно існувати інших методів прочитання повідомлення

по відомому блоку

по відомому блоку

,

окрім як повним перебором ключів

,

окрім як повним перебором ключів

.

.

Не повинно існувати інших методів визначення яким ключем було проведене перетворення відомого повідомлення в повідомлення , окрім як повним перебором ключів.

3.4.1 Алгоритм des

Американський стандарт криптографічного захисту даних (Data Encryption Standard), прийнятий в 1978 році є типовим представником сімейства блочних шифрів. Цей шифр допускає ефективну апаратну та програмну реалізації, причому можливо досягнення швидкостей до декількох мегабайтів за секунду.

Алгоритм DES виконує шифрування 64-бітних блоків даних за допомогою 56 бітного ключа. Дешифрування в DES є оберненою операцією шифруванню і виконується шляхом повторення операцій шифрування в зворотній послідовності.

Процес шифрування полягає в початковій перестановці 64 бітів вхідного блоку, шістнадцяти циклах шифрування та зворотній перестановці бітів (рис. 3.15)

Необхідно звернути увагу на те, що всі таблиці алгоритму DES є стандартними і повинні включатися в реалізацію алгоритму в незмінному вигляді. Усі перестановки і коди в таблицях підібрані так, щоб зробити максимально важким процес зламування шляхом підбору ключа.

Рисунок 3.15 – Загальна схема процесу шифрування в алгоритмі DES

Розглянемо

алгоритм докладніше. Припустимо, з файлу

зчитано 64-бітний блок

,

який перетворюється за допомогою

початкової перестановки IP

(рис. 3.16)

в 64-бітний блок

,

який перетворюється за допомогою

початкової перестановки IP

(рис. 3.16)

в 64-бітний блок

.

.

Рисунок 3.16 – Матриця початкової

перестановки

Після IP-перестановки

16 разів повторюється процедура шифрування

блока

за допомогою функції

за допомогою функції

.

Позначимо

.

Позначимо

– результат i-ї ітерації;

– перші (ліві) 32 біти блоку

,

– перші (ліві) 32 біти блоку

,

;

;

– останні (праві) 32 біти блоку

,

– останні (праві) 32 біти блоку

,

.

.

Таким чином,

.

.

Тоді результатом i-ї операції буде:

,

,

,

,

де

– операція додавання за

модулем 2;

– операція додавання за

модулем 2;

– i-те перетворення ключа шифрування .

Функція

виконує операції над значенням

(результатом минулої операції) та

поточним значенням 48-бітного ключа

(з відокремленням зайвих бітів). До речі,

після 16-ї ітерації ліва і права половини

блока не міняються місцями (рис. 3.17).

По закінченні шифрування виконується

відновлення позицій бітів за допомогою

матриці перестановок

(результатом минулої операції) та

поточним значенням 48-бітного ключа

(з відокремленням зайвих бітів). До речі,

після 16-ї ітерації ліва і права половини

блока не міняються місцями (рис. 3.17).

По закінченні шифрування виконується

відновлення позицій бітів за допомогою

матриці перестановок

(рис. 3.18).

(рис. 3.18).

Розглянемо докладніше функцію .

Крок

1 На кожній ітерації

масив

розширюється до 48 бітів за допомогою

таблиці розподілення бітів

.

Блок

розбивається на вісім блоків по 4 біти

(рис. 3.19).

.

Блок

розбивається на вісім блоків по 4 біти

(рис. 3.19).

Рисунок 3.17 – Загальна схема алгоритму шифрування DES

Шляхом копіювання крайніх

елементів вісім 4-бітних блоки

перетворюються у вісім 6-бітних блоків

(рис. 3.20). Отриманий блок

має

48 бітів.

має

48 бітів.

Рисунок 3.18 – Матриця зворотної перестановки |

Рисунок 3.19 – Розбиття на вісім блоків |

Крок 2 Блок

порозрядно сумують за модулем 2 з

поточним значенням ключа

, а потім розбивають на вісім 6-бітних

блоки

, а потім розбивають на вісім 6-бітних

блоки

,

тобто

,

тобто

.

.

Крок

3 Кожен

блок ( )

подається на вхід підстановки S-бокс

(рис 3.21). Індекс

)

подається на вхід підстановки S-бокс

(рис 3.21). Індекс

вказує, який з масивів S-боксу

використовувати. Застосувавши операцію

вибору до кожного із блоків

,

одержимо 32-бітний потік.

вказує, який з масивів S-боксу

використовувати. Застосувавши операцію

вибору до кожного із блоків

,

одержимо 32-бітний потік.

Рисунок 3.20 – Таблиця розподілення бітів

Відзначимо, що вибір елемента

в масиві

здійснюється досить оригінальним

способом. Нехай на вхід подається

6-бітний блок

здійснюється досить оригінальним

способом. Нехай на вхід подається

6-бітний блок

,

дві крайні позиції

,

дві крайні позиції

інтерпретуються як двійкове подання

цілих чисел з набору {0, 1, 2, 3}.

інтерпретуються як двійкове подання

цілих чисел з набору {0, 1, 2, 3}.

|

Номер стовпця |

|

|||||||||||||||||||||||||||

0 |

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

||||||||||||||

Номер рядка |

0 |

14 |

4 |

13 |

1 |

2 |

15 |

11 |

8 |

3 |

10 |

6 |

12 |

5 |

9 |

0 |

7 |

S1 |

|||||||||||

1 |

0 |

15 |

7 |

4 |

14 |

2 |

13 |

1 |

10 |

6 |

12 |

11 |

9 |

5 |

3 |

8 |

|||||||||||||

2 |

4 |

1 |

14 |

89 |

13 |

6 |

2 |

11 |

15 |

12 |

9 |

7 |

3 |

10 |

5 |

0 |

|||||||||||||

3 |

15 |

12 |

8 |

2 |

4 |

9 |

1 |

7 |

5 |

11 |

3 |

14 |

10 |

0 |

6 |

13 |

|||||||||||||

0 |

15 |

1 |

8 |

14 |

6 |

11 |

3 |

4 |

9 |

7 |

2 |

13 |

12 |

0 |

5 |

10 |

S2 |

||||||||||||

1 |

3 |

13 |

4 |

7 |

15 |

2 |

8 |

14 |

12 |

0 |

1 |

10 |

6 |

9 |

11 |

5 |

|||||||||||||

2 |

0 |

14 |

7 |

11 |

10 |

4 |

13 |

1 |

5 |

8 |

12 |

6 |

9 |

3 |

2 |

15 |

|||||||||||||

3 |

13 |

8 |

10 |

1 |

3 |

15 |

4 |

2 |

11 |

6 |

7 |

12 |

0 |

5 |

14 |

9 |

|||||||||||||

0 |

10 |

0 |

9 |

14 |

6 |

3 |

15 |

5 |

1 |

13 |

12 |

7 |

11 |

4 |

2 |

8 |

S3 |

||||||||||||

1 |

13 |

7 |

0 |

9 |

3 |

4 |

6 |

10 |

2 |

8 |

5 |

14 |

12 |

11 |

15 |

1 |

|||||||||||||

2 |

13 |

6 |

4 |

9 |

8 |

15 |

3 |

0 |

11 |

1 |

2 |

12 |

5 |

10 |

14 |

7 |

|||||||||||||

3 |

1 |

10 |

13 |

0 |

6 |

9 |

8 |

7 |

4 |

15 |

14 |

3 |

11 |

5 |

2 |

12 |

|||||||||||||

0 |

7 |

13 |

14 |

3 |

0 |

6 |

9 |

10 |

1 |

2 |

8 |

5 |

11 |

12 |

4 |

15 |

S4 |

||||||||||||

1 |

13 |

8 |

11 |

5 |

6 |

15 |

0 |

3 |

4 |

7 |

2 |

12 |

1 |

10 |

14 |

9 |

|||||||||||||

2 |

10 |

6 |

9 |

0 |

12 |

11 |

7 |

13 |

15 |

1 |

3 |

14 |

5 |

2 |

8 |

4 |

|||||||||||||

3 |

3 |

15 |

0 |

6 |

10 |

1 |

13 |

8 |

9 |

4 |

5 |

11 |

12 |

7 |

2 |

14 |

|||||||||||||

0 |

2 |

12 |

4 |

1 |

7 |

10 |

11 |

6 |

8 |

5 |

3 |

15 |

13 |

0 |

14 |

9 |

S5 |

||||||||||||

1 |

14 |

11 |

2 |

12 |

4 |

7 |

13 |

1 |

5 |

0 |

15 |

10 |

3 |

9 |

8 |

6 |

|||||||||||||

2 |

4 |

2 |

1 |

11 |

10 |

13 |

7 |

8 |

15 |

9 |

12 |

5 |

6 |

3 |

0 |

14 |

|||||||||||||

3 |

11 |

8 |

12 |

7 |

1 |

14 |

2 |

13 |

6 |

15 |

0 |

9 |

10 |

4 |

5 |

3 |

|||||||||||||

0 |

12 |

1 |

10 |

15 |

9 |

2 |

6 |

8 |

0 |

13 |

3 |

4 |

14 |

7 |

5 |