- •1)Анализ предприятия.

- •2)Описание формы собственности

- •3)Описание деятельности

- •Условные обозначения на схеме:

- •Определение границ ближней и дальней зоны при измерениях пэми

- •Расчет рисков по угрозе информационной безопасности

- •Расчет рисков по угрозе информационной безопасности, после принятия контрмер.

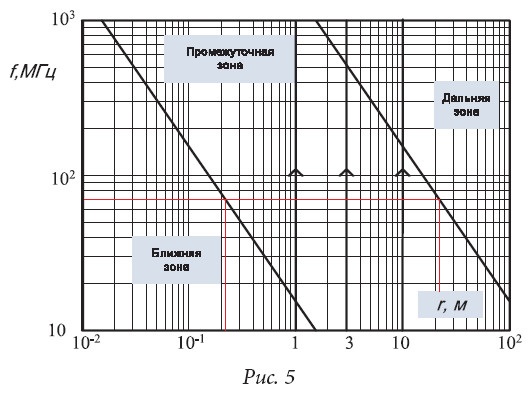

Определение границ ближней и дальней зоны при измерениях пэми

Для ПК из АС ОПП

-

Устройство - Канал обмена.

Тактовая частота

Разрядность, число параллельных линий передачи

Мощность ПЭМИ

Блок питания

50 Гц и гармоники 80-150КГц

1 до 30

250-500 Вт2-50 Вт

Процессор цепи питания *

До 3,8 ГГц

1

1 – 20 Вт

Процессор - шина данных

до 400 МГц

16, 32, 64

10-3 - 10-2 Вт

Память *

до 533 МГц

16, 32, 64

до 5 Вт/Гбайт

Чипсет* (северный мост)

до 533 МГц

16, 32, 64

до 1 Вт

Инверторы питания

80 – 150 КГц

1-4 фазные

1-10 Вт через магнитное поле

Шина PCI

33-66 МГц

32, 64

10-3 – 10-4 Вт

Шина IDE(ATA)

66, 100, 133 МГц

16

10-2 – 10-3 Вт

VGA

до 85 МГц

5 (R, G, B, 2- синхронизация)

10-4 – 10-5 Вт

Шина AGP1, 2, 4, 8

66МГц

32

10-2 – 10-3 Вт

Шина PCI-E

2500МГц

1-32

10-4 – 10-5 Вт

Порт LTP (IEEE 1284)

5- 2000 Кбайт/сек

8

10-3 Вт

SATA-150, -300, -600

1500 МГц 3000 МГц 6000 МГц

1+1

10-3 Вт

Порт USB1.1-2.0 (IEEE1394)

0,18-60

1+1

10-3 Вт

COM

До 920 Кбайт/сек

1+1

до 10-3 Вт

IEEE 802 (Wi-Fi) Скоростной радиодоступ

5; 2,4 ГГц

1

50-200 мВт

Беспроводные Радиочастотные/ИК

27 МГц,

1

10-3 Вт

ГОСТ 16842-82

f(rez)=70 МГц

r1=9-1м.

r2=22 м.

Модель угроз.

Возможные угрозы:

1) утечка за счет структурного звука в стенах и перекрытиях

2) съем информации с ленты принтера, плохо стертых носителей инф и т. п.

3) программно-аппаратные закладки и ПК

4) радиозакладки в стенах и мебели

5) съем информации по системе вентиляции

6) лазерный съем акустической информации с окон

7) компьютерные вирусы, логические бомбы и т. п.

8) съем информации за счет наводок и "навязывания"

9) дистанционный съем видеоинформации (оптика)

10) съем акустической информации с использованием диктофонов

11) хищение носителей информации

12) съем информации направленным микрофоном

13) внутренние каналы утечки информации (через обслуживающий персонал)

14) несанкционированное копирование

15) утечка за счет побочного излучения терминала

16) съем информации за счет использования "телефоного уха"

17) съем информации с клавиатуры по акустическому каналу

18) съем информации с дисплея по электромагнитному каналу

19) визуальный съем информации с дисплея и принтера

20) утечка через линии связи

21) утечка по охранно-пожарной сигнализации

22) утечка по сети

23) утечка по сети отопления и электропитания