- •1. Основные понятия

- •Защита памяти

- •Барьерные адреса

- •Динамические области памяти

- •Адресные регистры

- •Страницы и сегменты памяти

- •3. Федеральные критерии безопасности информационных технологий

- •Общие положения

- •Профиль защиты

- •Функциональные требования

- •Требования к технологии разработки ит-продукта

- •Требования к процессу квалификационного анализа ит-продукта

- •Организация зпс

- •Ценность информации изменяется во времени.

- •Информация покупается и продается.

- •Невозможно объективно (без учета полезности ее для потребителя, владельца, собственника) оценить количество информации.

- •При копировании, не изменяющем информационные параметры носителя, количество информации не меняется, а цена снижается.

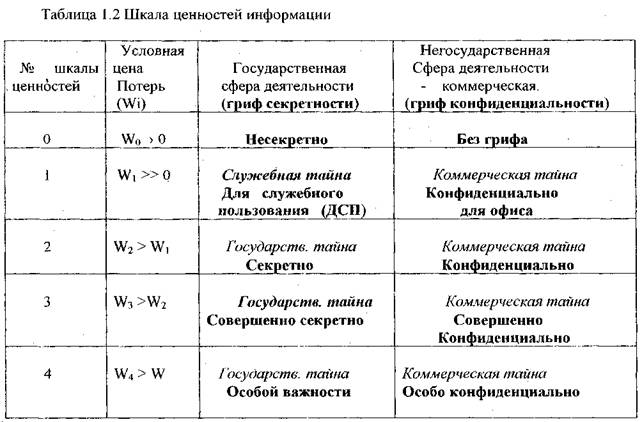

- •Шкала ценностей информации

- •2.Канадские критерии оценки безопасности надежных компьютерных систем

При копировании, не изменяющем информационные параметры носителя, количество информации не меняется, а цена снижается.

После снятия копии с документа на ксероксе или другим способом количество информации в нем не меняется. В результате этого несанкционированное копирование (хищение) информации может остаться незамеченным для ее владельца, если отсутствуют иные признаки проникновения злоумышленника к ее источнику и факта хищения. Но если при копировании происходят воздействия на информационные параметры носителя, приводящие к изменению их значений, или незначительные изменения накапливаются, то количество информации уменьшается. Ухудшается качество звука и изображения соответственно на аудио- и видеопленке из-за механического разрушения магнитного слоя, книжка зачитывается до дыр, обесцвечиваются из-за воздействия яркого ультрафиолетового света цвета изображения оригинала при ксерокопировании и т. д.. Так как при каждом кодировании увеличивается число ее законных и незаконных пользователей, то в соответствии с законами рынка цена снижается.

Шкала ценностей информации

Учитывая, что информация может быть полезной, что она покупается и продается, то информацию можно рассматривать как товар. Цена информации связана с ее ценностью, но это разные понятия. Например, при проведении исследований могут быть затрачены большие материальные и финансовые ресурсы, которые завершились отрицательным результатом, т.е. не получена информация, на основе которой ее владелец может получить прибыль. Но отрицательный результаты представляют ценность для специалистов, занимающихся рассматриваемой проблемой, так как полученная информация укорачивает путь к истине.

Чтобы защитить информацию, надо затратить силы и средства, а для этого надо знать какие потери мы могли бы понести. Ясно, что в денежном выражении затраты на защиту не должны превышать возможные потери. Для решения этих задач в информацию вводятся вспомогательные структуры - ценность информации.

При оценке информации в государственных структурах используется порядковая шкала ценностей. Все объекты (документы) государственного учреждения разбиваются по грифам секретности. Сами грифы секретности образуют порядковую шкалу: несекретно, для служебного пользования (ДСП), секретно, совершенно секретно, особой важности. Аналогичная шкала используется в США. Более высокий класс имеет более высокую ценность и поэтому требования по его защите от несанкционированного доступа более высокие. Во избежание путаницы и для единообразия в отношении конфиденциальной информации для негосударственных организаций может быть предложен аналогичный подход. Тогда шкала ценностей может выглядеть следующим образом: (табл. 1.2).

Шкала ценностей показывает риск, с которым сталкивается собственник и владелец информации, в случае непринятия мер к защите. Чем выше риск (ценность), тем более высокие требования к защите должны предъявляться.

2.Канадские критерии оценки безопасности надежных компьютерных систем

В Канадских критериях, как одно из основных, введено понятие - гарантия. Она представляет собой степень доверия, с которой в системе реализована политика безопасности. Политика безопасности представляет собой набор правил, регулирующих использование информации, включая ее обработку, хранение, распределение и представление в продукте или системе. Гарантии должны обеспечиваться на всех этапах жизненного цикла информационных продуктов. Каждый оцениваемый продукт должен иметь определенный требуемый уровень гарантий. Уровни гарантий организованы в иерархическую систему и отражают доверие к тому, что политика безопасности продукта или системы реализована корректно.

В канадских критериях требования к гарантиям отделены от требований к функциональности. В них принято жесткое ограничение, что политика безопасности не зависит от функциональных возможностей. Под функциональностью в Канадских критериях понимается группирование услуг безопасности в соответствии с различными задачами безопасности, на решение которых и направлены эти услуги. Для этого используется понятие класса. Внутри каждого класса услуги ранжируются в соответствии с реальной стойкостью, функциональными возможностями и избирательностью действий. При этом реализация каждой из услуг обеспечивает защиту от угроз определенного класса.

При разработке Канадских критериев в основу были положены следующие принципы:

существенная независимость от политики безопасности;

обязательное измеримое отличие между уровнями услуг;

безусловность наличия полезности для заказчика и гибкость документа.

Первый принцип требует, чтобы все аспекты проблем безопасности не были привязаны к какой-либо одной политике безопасности. Второй - возможности измерения разности услуг в части стойкости, функциональных возможностей и избирательности действия. Третий принцип требует, чтобы каждая услуга противостояла конкретным существующим или потенциальным угрозам, которые могут возникнуть при эксплуатации компьютерных систем.

Канадские критерии разрабатывались для технологий, в которых основными являются такие услуги как конфиденциальность, целостность, доступность и наблюдаемость.

Наблюдаемость (управление доступом) заключается в обеспечении возможности доступа к информации и/или ресурсам (системе) только объектам и субъектам, обладающих соответствующими полномочиями или отслеживании их действий внутри системы. К угрозам нарушения наблюдаемости относятся угрозы, которые приводят к ухудшению управления и контроля доступом, манипулированию системой, ресурсами или информацией. Для управления доступом используется термин тЭг, который обозначает произвольную информацию, которая используется для управления доступом и связана с пользователями, процессами или объектами. Рассмотрим основные критерии более подробно.

В Канадских критериях каждая из услуг - конфиденциальность, целостность, доступность и наблюдаемость разбивается на уровни. Каждый уровень услуги представляет собой определенный перечень требований к избирательности или качеству защиты от специфического набора угроз. При этом с ростом уровня услуги должна предоставляться более надежная защита от соответствующих угроз. Уровни начинаются с нуля (0) и возрастают до "n", причем n уникально для каждой услуги.

Канадские критерии позволяют поставщику и заказчику точно определить набор услуг, которые требуются в системе (продукте). Для этого предусмотрена возможность создания функциональных профилей безопасности. Профиль представляет собой объединение (набор) услуг, как правило, совместно с описанием Политики безопасности. Профилю присваивается имя и численный идентификатор. Разработка и использование Канадских критериев было существенным шагом в решении проблем информационной безопасности, однако, они имели ряд ограничений, особенно с появлением новых корпоративных и глобальных систем и сетей.

2. Изолированная программная среда представляет собой расширение модели избирательного разграничения доступа. Здесь правила разграничения доступа формулируются следующим образом.

1. Для любого объекта операционной системы существует владелец.

2. Владелец объекта может произвольно ограничивать доступ других субъектов к данному объекту.

3. Для каждой четверки субъект-объект-метод-процесс возможность доступа определена однозначно.

4. Существует хотя бы один привилегированный пользователь (администратор), имеющий возможность обратиться к любому объекту по любому методу.

5. Для каждого субъекта определен список программ, которые этот субъект может запускать.

При использовании изолированной программной среды права субъекта на доступ к объекту определяются не только правами и привилегиями субъекта, но и процессом, с помощью которого субъект обращается к объекту. Можно, например, разрешить обращаться к файлам с расширением .doc только программам Word, Word Viewer.

Изолированная программная среда существенно повышает защищенность операционной системы от разрушающих программных воздействий, включая программные закладки и компьютерные вирусы. Кроме того, при использовании данной модели повышается защищенность целостности данных, хранящихся в системе. В то же время изолированная программная среда создает определенные сложности в администрировании операционной системы.

Изолированная программная среда не защищает от утечки конфиденциальной информации.

Программное обеспечение банкомата – изолированная программная среда. Какие ограничения и преимущества дают закрытость программной среды банкомата, а также низкая скорость сетевого подключения и скромные показатели аппаратной части банкомата? Строим эффективную систему обнаружения и защиты от нарушений безопасности изолированной программной среды банкомата с учётом особенностей его ПО и «железа».

|

Современный банкомат – по сути обычный компьютер, совмещённый с сейфом и устройством выдачи и приёма купюр. Как и простой домашний компьютер, банкомат имеет сетевое подключение, а значит, подвержен многочисленным электронным угрозам – вирусам, троянам, хакерским атакам для взлома и проникновения в систему. Большинство современных банкоматов работают под управлением знакомой каждому пользователю ПК операционной системы Windows. Но в отличие от домашнего компьютера, банкомат призван решать достаточно узкий круг задач, поэтому и количество необходимых приложений у него сравнительно невелико. Если на домашнем ПК могут быть установлены тысячи программ, драйверов, то для работы банкомата требуется обычно не более полусотни приложений. Набор приложений, необходимый для нормальной работы банкомата, как правило, не подвергается значительным изменениям за весь его жизненный цикл – регулярно производятся лишь необходимые обновления ПО. Поэтому справедливо будет сказать, что ПО банкомата представляет собой изолированную программную среду. |

Если говорить о безопасности ПО для банкомата, важно упомянуть особенности аппаратной части банкомата. По составу аппаратных компонентов, банкомат также мало отличается от домашнего ПК: в нём есть процессор, модули памяти, жёсткий диск, сетевая карта и т.д. В виду того, что спектр задач банкомата как компьютера невелик и для их выполнения не требуется значительных аппаратных ресурсов, в банкомат устанавливается очень скромное по производительности «железо». Следует отметить также то, что проводные и беспроводные соединения, которыми оперируют современные банкоматы, не отличаются высокой скоростью – это связано с техническими особенностями функционирования банковских сетей.

Итак, банкомат – компьютер с ограниченным и почти неизменным набором ПО, слабой аппаратной частью и медленным сетевым соединением. Является ли это недостатком при построении системы информационной защиты? Для традиционных средств защиты ситуация не самая благоприятная. Антивирусы требуют постоянного обновления баз вирусных сигнатур, что трудно осуществить при недостаточной ширине канала связи. Кроме того, многие антивирусы достаточно требовательны к компьютерному «железу», чем банкомат также не может похвастать. При всём этом антивирусы малоэффективны в борьбе с неизвестными угрозами и взломами. Брандмауэры (фаерволы) вполне могут работать на слабом оборудовании и не требуют постоянных обновлений, однако они не способны дать надёжную защиту от более-менее серьёзных угроз вроде вирусов или попыток доступа к уязвимым участкам ПО банкомата. Есть ли альтернатива традиционным средствам защиты? Есть.