- •1. Табличный процессор ms Excel: вычисления, состав и назначение встроенных функций –

- •Стандартизация системы документации. Унифицированная система документации (усд). Унифицированная форма документа (уфд).

- •6. Электронная форма документа (эфд), определение, типы, примеры ввода информации в автоматизированные системы.

- •7. Сэд: определение, основные типы программ. Оценка функциональности систем эдо.

- •8. Общее состояние и основные тенденции развития рынка сэд в России. Краткая характеристика основных систем документооборота, представленных в России.

- •10. Международные стандарты в области работы с эдо. Европейская спецификация MoReq2: назначение, основные направления, проблемы.

- •11.Общие положения, классификация сэд. Назначение. Основные свойства.

- •13. Концепция есм. Бизнес-преимущества

- •14.Защита информации в системах эдо. Электронная подпись (эп).

- •15.Нормативно-правовые аспекты практического применения электронной подписи.

- •16. Мэдо: определение, назначение, исполнители, назначение. Нормативно-правовые документы .

- •18. Сети. Классификация.

- •19.Коммуникационное программное обеспечение.

- •20. Сети. Физическая среда передачи данных.

- •21. Методы доступа к среде передачи данных.Основные принципы функционирования лвс.

- •22. Модель osi.

- •23. Глобальная сеть Интернет: история, сетевое взаимодействие, архитектура.

- •25. Информационная безопасность (иб) и её составляющие.

- •26. Компьютерные вирусы: общие сведения, история, классификация. Антивирусные программы: назначение, типы, примеры.

- •29. Классификация субд по характеру используемой модели данных.

25. Информационная безопасность (иб) и её составляющие.

Информационная безопасность — это состояние защищённости информационной среды, защита информации представляет собой деятельность по предотвращению утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию, то есть процесс, направленный на достижение этого состояния.

Защита Информации - это комплекс мероприятий организационно-правовых и технических, направленных на обеспечение информационной безопасности.

Цели :

При информационных отношениях информация должна быть доступна, т.е. цель - доступность

Целостность информации, информационных ресурсов и информационных систем

Конфиденциальность

Основные составляющие информационной безопасности:

Доступность – это возможность за приемлемое время и при определенных условиях получить требуемую информационную услугу.

Целостность – непротиворечивость информации, ее защищенность от разрушения и несанкционированного изменения.

Конфиденциальность – защита от несанкционированного доступа и разглашении информации.

26. Компьютерные вирусы: общие сведения, история, классификация. Антивирусные программы: назначение, типы, примеры.

Компью́терный ви́рус — разновидность компьютерных программ или вредоносный код, отличительным признаком которых является способность к размножению (саморепликация). В дополнение к этому вирусы могут без ведома пользователя выполнять прочие произвольные действия, в том числе наносящие вред пользователю и/или компьютеру.

История:

Первыми известными собственно вирусами являются Virus 1,2,3 и Elk Cloner для ПК Apple II, появившиеся в 1981 году. Зимой 1984 года появились первые антивирусные утилиты — CHK4BOMB и BOMBSQAD авторства Энди Хопкинса (англ. Andy Hopkins).

Первые вирусные эпидемии относятся к 1987—1989 годам: Brain (более 18 тысяч зараженных компьютеров, по данным McAfee[источник не указан 940 дней]), Jerusalem (проявился в пятницу 13 мая 1988 года, уничтожая программы при их запуске[4]), червь Морриса (свыше 6200 компьютеров, большинство сетей вышло из строя на срок до пяти суток), DATACRIME (около 100 тысяч зараженных ПЭВМ только в Нидерландах).

Тогда же оформились основные классы двоичных вирусов: сетевые черви (червь Морриса, 1987), «троянские кони» (AIDS, 1989[5]), полиморфные вирусы (Chameleon, 1990), стелс-вирусы (Frodo, Whale, 2-я половина 1990).

Параллельно оформляются организованные движения как про-, так и антивирусной направленности: в 1990 году появляются специализированная BBS Virus Exchange, «Маленькая чёрная книжка о компьютерных вирусах» Марка Людвига, первый коммерческий антивирус Symantec Norton AntiVirus.

В 1992 году появились первый конструктор вирусов для PC — VCL (для Amiga конструкторы существовали и ранее), а также готовые полиморфные модули (MtE, DAME и TPE) и модули шифрования для встраивания в новые вирусы.

В 1996 году появился первый вирус для Windows 95 — Win95.Boza, а в декабре того же года — первый резидентный вирус для неё — Win95.Punch.

Вначале на основе троянских программ, а с развитием технологий p2p-сетей — и самостоятельно — набирает обороты самый современный вид вирусов — черви-ботнеты (Rustock, 2006, ок. 150 тыс. ботов; Conficker, 2008—2009, более 7 млн ботов; Kraken, 2009, ок. 500 тыс. ботов). Вирусы в числе прочего вредоносного ПО окончательно оформляются как средство киберпреступности.

Классификация:

В настоящее время не существует единой системы классификации и именования вирусов (хотя попытка создать стандарт была предпринята на встрече CARO в 1991 году). Принято разделять вирусы:

по поражаемым объектам (файловые вирусы, загрузочные вирусы, скриптовые вирусы, макровирусы, вирусы, поражающие исходный код);

файловые вирусы делят по механизму заражения: паразитирующие добавляют себя в исполняемый файл, перезаписывающие невосстановимо портят заражённый файл, «спутники» идут отдельным файлом.

по поражаемым операционным системам и платформам (DOS, Microsoft Windows, Unix, Linux);

по технологиям, используемым вирусом (полиморфные вирусы, стелс-вирусы, руткиты);

по языку, на котором написан вирус (ассемблер, высокоуровневый язык программирования, скриптовый язык и др.);

по дополнительной вредоносной функциональности (бэкдоры, кейлоггеры, шпионы, ботнеты и др.).

Антивирусные программы.

Антивирусная программа (антивирус) — любая программа для обнаружения компьютерных вирусов, а также нежелательных (считающихся вредоносными) программ вообще и восстановления зараженных (модифицированных) такими программами файлов, а также для профилактики — предотвращения заражения (модификации) файлов или операционной системы вредоносным кодом.

Назначение антивирусных программ - борьба с вирусами. Они не только проверяют имеющиеся на компьютере файлы, но и отражают атаки вируса, заранее предупреждают о его наличии, лечат зараженные файлы (если это возможно) или удаляют (если лечение невозможно). Таким образом, антивирус - это защита вашего компьютера

Типы антивирусных программ — характеристика, позволяющая классифицировать антивирусную программу по принципу работы и назначению.

Все современные антивирусные программы можно разделить по следующим типам:

сканеры;

ревизоры диска;

Резидентные мониторы

Иммунизаторы

Сканеры Принцип работы антивирусных сканеров основан на проверке файлов, секторов и системной памяти и поиске в них известных и новых (неизвестных сканеру) вирусов. Для поиска известных вирусов используются так называемые «маски». Маской вируса является некоторая постоянная последовательность кода, специфичная для этого конкретного вируса. Если вирус не содержит постоянной маски, или длина этой маски недостаточно велика, то используются другие методы. Примером такого метода является алгоритмический язык, описывающий все возможные варианты кода, которые могут встретиться при заражении подобного типа вирусом.

Ревизоры диска Принцип работы ревизоров диска (CRC-сканеров) основан на подсчете CRC-сумм (контрольных сумм) для присутствующих на диске файлов/системных секторов. Эти CRC-суммы затем сохраняются в базе данных антивируса, как, впрочем, и некоторая другая информация: длины файлов, даты их последней модификации и т.д. При последующем запуске CRC-сканеры проверяют данные, содержащиеся в базе данных, с реально подсчитанными значениями. Если информация о файле, записанная в базе данных, не совпадает с реальными значениями, то CRC-сканеры сигнализируют о том, что файл был изменен или заражен вирусом.

Резидентные мониторы - это программы, постоянно находящиеся в оперативной памяти и контролирующие операции, которые производятся с диском и оперативной памятью. Именно эти программы позволяют обнаружить вирус до момента реального заражения системы (в отличие от предыдущих двух), поскольку они немедленно реагируют на появление вируса. Один из их недостатков - замедление работы, поскольку мониторы работают в интерактивном режиме, постоянно сообщая пользователю о том, что происходит и спрашивая что делать дальше. Кроме того, мониторы могут вступать в конфликт с другими программами, загруженными в оперативную память.

Иммунизаторы делятся на два типа: иммунизаторы, сообщающие о заражении, и иммунизаторы, блокирующие заражение каким-либо типом вируса. Первые из них обычно записываются в конец файлов (по принципу файлового вируса) и при запуске файла каждый раз проверяют его на изменение. Недостаток у таких иммунизаторов всего один, но он летален -абсолютная неспособность сообщить о заражении стелс-вирусом. Поэтому такие иммунизаторы, практически не используются в настоящее время.

Второй тип иммунизации защищает систему от поражения каким-либо определенным типом вируса. Файлы на дисках модифицируются таким образом, что вирус принимает их за уже зараженные (пример - печально известная строка «MsDos», предохраняющая от ископаемого вируса «Jerusalem»). Для защиты от резидентного вируса в память компьютера заносится программа, имитирующая копию вируса. При запуске вирус натыкается на нее и считает, что система уже заражена.

Наиболее распространенные антивирусные программы: ADINF, AIDSTEST, AVP, DrWeb. NAV (Symantec), SCAN (McAfee), VIRUSAFE (Eliashim) и др. К антивирусам, которые зарекомендовали себя как достаточно надежные сканеры, можно отнести AVAST (Avil Software, Чехословакия), Dr.Solomon's AVTK ("Anti-Virus Toolkit", S&S International, Великобритания), NVC ("Norman Virus Control", Norman plc, Норвегия). Эти три программы вместе с AVP в последние годы показывают стабильно высокие результаты во всех антивирусных тестах. Неплохим сканером является также IBM Anti-Virus. За ними следуют F-PROT (Frisk Software, Исландия) и TBAV ("Thunderbyte Anti-Virus", ESaSS, Нидерланды). Эти две программы являются, пожалуй, наиболее мощными и популярными в мире shareware-сканерами. Нельзя не отметить антивирус SWEEP (Sophos plc, Великобритания).

27. Системы управления базами данных (СУБД). Виды, конструктивные характеристики, назначение и основные функции. Систе́ма управле́ния ба́зами да́нных (СУБД) — совокупность программных и лингвистических средств общего или специального назначения, обеспечивающих управление созданием и использованием баз данных.

Основная особенность СУБД – это наличие процедур для ввода и хранения не только самих данных, но и описаний их структуры. Файлы, снабженные описанием хранимых в них данных и находящиеся под управлением СУБД, стали называть банки данных, а затем "Базы данных" (БД).

Основные функции СУБД

управление данными во внешней памяти (на дисках);

управление данными в оперативной памяти с использованием дискового кэша;

журнализация изменений, резервное копирование и восстановление базы данных после сбоев;

поддержка языков БД (язык определения данных, язык манипулирования данными).

Виды СУБД.:

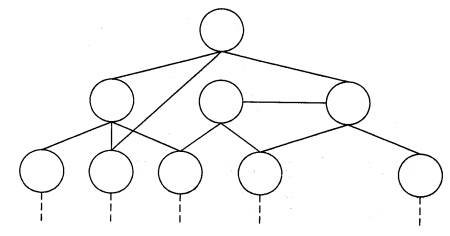

Иерархическая база данных – каждый объект при таком хранение информации представляется в виде определенной сущности, то есть, у этой сущности могут быть дочерние элементы, родительские элементы, а у тех дочерних могут быть еще дочерние элементы, но есть один объект, с которого все начинается. Получается своеобразное дерево. Примером иерархической базы данных может быть, документ в формате XML или файловая система компьютера, пример с файловой системой компьютера я приводил, когда рассматривал структуру XML документа, в рубрике Заметки о XML.

В сетевой модели данных понятия главного и подчиненных объектов несколько расширены. Любой объект может быть и главным и подчиненным (в сетевой модели главный объект обозначается термином «владелец набора», а подчиненный — термином «член набора»). Один и тот же объект может одновременно выступать и в роли владельца, и в роли члена набора. Это означает, что каждый объект может участвовать в любом числе взаимосвязей.

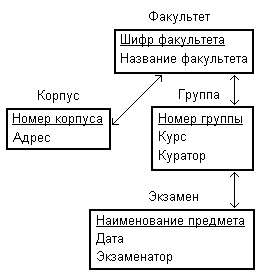

Реляционная модель.В реляционной модели реализуются связи между объектами по принципу каждый с каждым (рис.4.).

В реляционной базе данных каждая таблица должна иметь первичный ключ (ключевой элемент) — поле или комбинацию полей, которые единственным образом идентифицируют каждую строку в таблице (рис.5.). Благодаря своей простоте и естественности представления реляционная модель получила наибольшее распространение в СУБД для персональных компьютеров

Классическим представителем реляционной СУБД является Access.