- •Основные понятия иб.

- •1.(Конец)

- •2. Направления обеспечения защиты инф-и

- •3.Понятие угрозы иб. Классификация угроз иб.

- •4. Понятие угрозы иб. Случайные угрозы

- •6. Методы защиты инф-и от случайных угроз

- •5. Блокировка ошибочных операций (прод.)

- •6. Дублирование информации

- •7. Технологии защиты инф.От случайных угроз. Методы дублирования информации.

- •8. Технологии защиты информации от случайных угроз. Raid-технологии

- •11.Технологии защиты инф-и от случайных угроз. Помехоустойчивое кодирование.

- •12.Технологии защиты инф-и от случайных угроз. Создание адаптивных программ

- •13.Технологии защиты инф-и от случайных угроз. Блокировка ошибочных операций.

- •14.Технологии защиты инф-и от случайных угроз. Способы минимализации ущерба от аварий и стихийных бедствий.

- •14.Технологии защиты инф-и от случайных угроз. Оптимизация взаимодействия пользователей и обслуживающего персонала.

- •16. Вредительские программы.Комп.Вирусы

- •20.Основные принципы защиты инф-и в распределенных кс и их особенности.

- •17.Компьютерные вирусы. Классификация компьютерных вирусов по степени опасности для информационных ресурсов

- •18.Методы и средства борьбы с компьютерными вирусами.

- •19.Методы обнаружения компьютерных вирусов. Порядок действий пользователей при обнаружении заражения кв.

Это

ограничение числа ошибок пользователей

и обслуживающего персонала или их

минимизация. Для достижения этих целей

необходима:

− научная

организация труда подразделяет

оборудование рабочих мест, оптимальный

режим труда и отдыха, дружественный

интерфейс программы;

− воспитание

и обучение пользователя и профессионала,

поощрения и наказания, корпоративный

дух, ответственность и аккуратность

сотрудников;

− анализ

и совершенствование процессов

взаимодействия человека с ИС. Рабочее

место должно быть оборудовано в

соответствии с рекомендациями эргономики

(защитные средства, освещение и

температура, расположение оборудования,

расположение индикаторов, клавиш,

элементов управления, их размеры и

цвет). Есть неблагоприятные факторы,

на которые нельзя повлиять, они снижаются

при совершенствовании устройств

(излучения, электромагнитного поля,

шумы).

14.Технологии защиты инф-и от случайных угроз. Оптимизация взаимодействия пользователей и обслуживающего персонала.

Вредоносное

ПО (вредительские программы) представляют

серьезную опасность для ИБ ИС. Вредоносное

ПО может

быть направлено на осуществление

какой-либо вредительской функции, на

изменение внешнего представления или

способа распространения информации,

на внедрение другого ПО, на получение

контроля над атакуемой ИС, на агрессивное

потребление ресурсов, на разрушение

или изменение программ или данных и т.

п.

К

вредоносному ПО относятся, прежде

всего, КВ(комп.вирусы). КВ в состоянии

блокировать работу компьютера, помешать

нормальной работе фирм, организаций,

предприятий и крупных компаний и стать

причиной гибели людей. Несмотря на

усилия, убытки, приносимые КВ, не падают

и достигают астрономических величин.

КВ

–

это чаще всего небольшие исполняемые

или интерпретируемые программы,

обладающие свойством распространения

и репликации. После заражения компьютера

вирус может активизироваться и заставить

его выполнять какие-либо действия.(прод.)

19(конец)5.

Осуществить полное стирание и

переформатирование несъёмных внешних

за-

поминающих

устройств.

6.

Восстановить ОС, другие программные

системы и файлы с дистрибутивной и

резервной

копий, созданных до заражения.

7.

Проверить файлы, сохранённые после

обнаружения КВ, если есть вирусы -

удалить

их и восстановить файлы.

8.

Завершить восстановление информации

всесторонней проверкой имеющимися АП.

16.(конец)

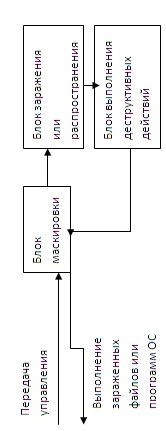

состав

и функционирование любого КВ

АП

(антивирусные программы)

позволяют

обнаруживать КВ, использующие различные

методы маскировки и удалять их из

компьютера. Различают следующие виды

АП:

детекторы, доктора, фаги, полифаги,

ревизоры, фильтры, сторожа, вакцины,

иммунизаторы и блокировщики.

Методы

и средства борьбы с КВ применяются

для решения следующих задач:

1.

обнаружение КВ желательно осуществлять

на стадии их внедрения или до того, как

начнут осуществлять деструктивные

функции;

2.

блокирование их работы;

3.

устранение последствий их воздействия

ведётся в двух направлениях: удаление

КВ или восстановление файлов или

областей памяти. Восстановлениесистемы

зависит от типа КВ, от момента его

обнаружения и т.д.16. Вредительские программы.Комп.Вирусы

20.Основные принципы защиты инф-и в распределенных кс и их особенности.

17.Компьютерные вирусы. Классификация компьютерных вирусов по степени опасности для информационных ресурсов

18.Методы и средства борьбы с компьютерными вирусами.