- •Оглавление

- •1. Характеристика Доктрины информационной безопасности рф.

- •2. Сущность и понятие информационной безопасности, характеристика ее составляющих

- •3. Место информационной безопасности в системе национальной безопасности.

- •4. Понятие и сущность защиты информации, ее место в системе информационной безопасности.

- •5. Критерии, условия и принципы отнесения информации к защищаемой

- •6. Носители защищаемой информации

- •7. Классификация конфиденциальной информации по видам тайны и степеням конфиденциальности.

- •8. Понятие и структура угроз защищаемой информации.

- •9. Источники, виды и методы дестабилизирующего воздействия на защищаемую информацию

- •Внутренние факторы

- •Внешние факторы

- •Внешние факторы

- •10. Виды уязвимости информации и формы ее проявления

- •11. Каналы и методы несанкционированного доступа к конфиденциальной информации.

- •12. Направления, виды и особенности деятельности спецслужб по несанкционированному доступу к конфиденциальной информации.

- •13. Методологические подходы к проведению защиты информации и принципы ее организации.

- •14. Классификация методов и средств защиты информации.

- •15. Принципы, силы, средства и условия организационной защиты информации.

- •16. Порядок засекречивания и рассекречивания сведений, документов и продукции.

- •17. Допуск и доступ к конфиденциальной информации и документам.

- •18. Организация внутриобъектового и пропускного режимов на предприятиях.

- •19. Организация подготовки и проведения совещаний и заседаний по конфиденциальным вопросам.

- •20. Организация охраны предприятий.

- •21. Защита информации при публикаторской и рекламной деятельности.

- •22. Организация аналитической работы по предупреждению утечки конфиденциальной информации.

- •23. Направления и методы работы с персоналом, имеющим доступ к конфиденциальной информации.

- •24. Оценка эффективности мероприятий по защите акустической речевой информации.

- •25. Основные документы по защите информации, разрабатываемые на технические средства передачи информации (тспи).

- •26. Аттестация автоматизированных систем по информационной безопасности.

- •27. Требования и рекомендации по защите информации выделенного помещения.

- •28. Основные свойства и виды представления информации.

- •29. Объекты защиты информации. Понятия: отсс, втсс, зона 1, зона 2.

- •30. Организация работ по защите информации на предприятии.

- •31. Виды и характеристика источников и носителей информации.

- •32. Виды угроз безопасности информации. Охраняемые сведения и демаскирующие признаки.

- •33. Телекоммуникационные и акустические каналы утечки информации.

- •34. Классификация технических каналов утечки информации.

- •35. Требования и рекомендации по защите речевой информации, циркулирующей в системах звукоусиления и звукового сопровождения.

- •36. Требования и рекомендации по защите речевой информации, циркулирующей в выделенных помещениях.

- •37. Обеспечение защиты информации при взаимодействии с информационными сетами общего пользования.

- •38. Сущность и задачи комплексной системы защиты информации (ксзи) на предприятии.

- •39. Принципы организации и этапы разработки ксзи.

- •40. Факторы, влияющие на организацию ксзи.

- •41. Определение и нормативное закрепление состава защищаемой информации на предприятии.

- •42. Определение объектов защиты в ксзи.

- •43. Анализ и оценка угроз безопасности информации в ксзи.

- •44. Определение потенциальных каналов и методов несанкционированного доступа к информации в ксзи.

- •45. Определение возможностей несанкционированного доступа к защищаемой информации в ксзи.

- •46. Определение компонентов ксзи.

- •47. Определение условий функционирования ксзи.

- •48. Разработка модели ксзи.

- •49. Технологическое и организационное построение ксзи.

- •50. Кадровое обеспечение функционирования ксзи.

- •51. Материально-техническое и нормативно-методическое обеспечение функционирования ксзи.

- •52. Назначение, структура и содержание управления ксзи.

- •53. Принципы и методы планирования функционирования ксзи.

- •54. Сущность и содержание контроля функционирования ксзи.

- •55. Управление ксзи в условиях чрезвычайных ситуаций.

- •56. Состав методов и моделей оценки эффективности ксзи.

- •57. Типовая структура комплекса технических средств охраны объекта. Состав, структура и принцип действия технических средств охраны.

- •58. Классификация и характеристика датчиков тсо.

- •59. Системы контроля доступа. Назначение и виды систем контроля доступа.

- •60. Телевизионные средства наблюдения. Структура и состав систем видеоконтроля.

- •61. Назначение и принцип работы телевизионных систем. Виды и основные характеристики телевизионных камер.

- •62. Назначение, состав и структура интегрированных систем охраны.

- •63. Место и роль службы защиты информации в системе защиты информации.

- •64. Задачи и функции службы защиты информации.

- •65. Структура и штаты службы защиты информацию.

- •66. Организационные основы и принципы деятельности службы защиты информации.

- •67. Подбор, расстановка и обучение сотрудников службы защиты информации.

- •68. Организация труда сотрудников службы защиты информации.

- •69. Принципы, методы и технология управления службой защиты информации.

- •70. Понятие конфиденциального документа и его основные характеристики.

- •71. Основные особенности традиционной системы обработки конфиденциальных документов.

- •72. Характеристика автоматизированной системы обработки конфиденциальных документов.

- •73. Структура защищенного документооборота.

- •74. Характеристика угроз к системе обработки конфиденциальных документов.

- •75. Назначение и виды учета конфиденциальных документов.

- •76. Особенности традиционного и автоматизированного учета поступивших конфиденциальных документов.

- •77. Понятие и состав справочно-информационного банка по конфиденциальным документам.

- •78. Особенности выполнения процедур составления, изготовления и издания конфиденциальных документов.

- •79. Гриф конфиденциальности, варианты его значения, порядок присвоения.

- •80. Порядок работы исполнителей с конфиденциальными документами. Характеристика возникающих при этом угроз.

- •81. Особенности составления и ведения номенклатуры дел конфиденциальных документов.

- •82. Формирование и оформление дел конфиденциальных документов, подготовка дел к передаче в архив.

- •83. Порядок уничтожения конфиденциальных документов и дел.

- •84. Назначение, виды и принципы проведения проверок наличия конфиденциальных документов, дел и учетных журналов.

- •85. Назначение и структура правового обеспечения защиты информации. Понятие коммерческой тайны. Правовое обеспечение защиты коммерческой тайны. Сведения, составляющие коммерческую тайну.

- •86. Преступления в сфере компьютерной информации. Признаки и элементы состава преступления. Криминалистическая характеристика компьютерных преступлений.

- •Глава 28.

- •87. Правовые режимы конфиденциальной информации: содержание и особенности.

- •88. Методы правовой защиты информации.

- •89. Регулирование распространения вредной и незаконной информации в сети Интернет.

- •90. Перспективы развития законодательства в области защиты информации.

- •91. Виды деятельности в информационной сфере, подлежащие лицензированию. Лицензирование деятельности по защите информации.

- •92. Интернет-услуги в правовом поле России.

- •93. Структура законодательства России в области защиты информации.

- •94. Законодательство в области международного информационного обмена и компьютерных преступлений.

- •95. Защита авторских и смежных прав. Объекты и субъекты авторского права. Исключительные авторские права. Смежные права.

- •96. Правовое обеспечение информационной безопасности в системе национальной безопасности рф.

- •97. Система юридической ответственности за нарушение норм защиты информации. Категории компьютерных злоумышленников.

- •98. Особенности государственной политики и первоочередные мероприятия в области обеспечения иб рф.

- •99. Понятие правового режима защиты государственной тайны. Государственная тайна как особый вид защищаемой информации и ее характерные признаки.

- •100. Виды и условия применения правовых норм уголовной, гражданско-правовой, административной и дисциплинарной ответственности за разглашение защищаемой информации и невыполнение правил ее защиты.

- •101. Процедура резервного копирования данных в лвс.

- •102. Программно-аппаратные средства для защиты данных от сбоев в электросети.

- •103. Аппаратные средства повышения отказоустойчивости элементов лвс.

- •104. Программно-аппаратные комплексы защиты лвс от Internet-угроз.

- •105. Разграничение доступа к ресурсам в лвс.

- •106. Системы безопасности современных ос.

- •107. Средства контроля безопасности лвс современных ос.

- •108. Программно-аппаратные средства для разграничения доступа пользователей к ресурсам лвс.

- •110. Сервисы безопасности: идентификация и аутентификация, разграничение доступа, протоколирование и аудит, экранирование.

- •111. Сервисы безопасности: туннелирование, шифрование, контроль целостности, контроль защищенности, обнаружение отказов и оперативное восстановление, управление.

- •113. Обеспечение экономической безопасности предприятия в рыночных условиях. Интеллектуальная собственность фирмы и ее стоимостная оценка.

- •114. Виды ущерба, наносимые информации. Методы анализа риска. Страхования информации.

- •115. Технико-экономические задачи защиты информации на предприятии.

- •116. Показатели и критерии экономической эффективности систем защиты информации.

- •117. Методы оценки экономической эффективности систем защиты информации.

- •Оценка затрат на зи

- •Практическая методика оценки эффективности проектов по иб на основе совокупной стоимости владения

- •118. Виды и характеристика затрат на систему защиты информации.

- •119. Обзор существующих методов оценки затрат на защиту информации.

- •120. Методология оценки эффективности инвестиций в защиту информации.

108. Программно-аппаратные средства для разграничения доступа пользователей к ресурсам лвс.

Программно-аппаратный комплекс «Secret Net» предназначен для защиты от несанкционированного доступа к информационным ресурсам компьютеров, функционирующих под управлением операционных систем MS Windows 2000/XP/2003/Vista/2008/7. Защита от несанкционированного доступа (НСД) обеспечивается комплексным применением набора защитных функций, расширяющих средства безопасности ОС Windows.

Система Secret Net 6 может функционировать в следующих режимах:

автономный режим — предусматривает только локальное управление защитными функциями;

сетевой режим — предусматривает локальное и централизованное управление защитными функциями, а также централизованное получение информации и управление защищаемыми компьютерами.

Основные защитные функции, реализуемые системой Secret Net 6:

контроль входа пользователей в систему;

разграничение доступа пользователей к устройствам компьютера;

создание для пользователей ограниченной замкнутой среды программного обеспечения компьютера (замкнутой программной среды);

разграничение доступа пользователей к конфиденциальным данным;

контроль потоков конфиденциальной информации в Secret Net 6;

контроль вывода конфиденциальных данных на печать;

контроль целостности защищаемых ресурсов;

контроль аппаратной конфигурации компьютера;

функциональный контроль ключевых компонентов Secret Net 6;

уничтожение (затирание) содержимого файлов при их удалении;

регистрация событий безопасности в журнале Secret Net;

мониторинг и оперативное управление защищаемыми компьютерами

централизованный сбор и хранение журналов

централизованное управление параметрами механизмов защиты

защита доступа к Active Directory при сетевых обращениях компон

Аппаратно-программная система защиты информации СРД «КРИПТОН-Щит» предназначена для обеспечения защиты информации от несанкционированного доступа (НСД) в автоматизированных информационных системах (АИС) на базе автономных средств вычислительной техники.

Система «КРИПТОН-Щит» работает на уровне ядра операционной системы (MS Windows NT, 2000, XP, 2003) независимо от встроенных в ОС средств контроля доступа, и отличается низкими системными требованиями.

Возможности системы защиты «КРИПТОН-Щит»:

Идентификация и аутентификация пользователея

Реализована единая и одноразовая идентификация и аутентификация для пользователя АИС с формированием профиля прав доступа.

Контроль доступа к ресурсам компьютера

Разграничение доступа к процедурам (программам)

Интеграция с аппаратными средствами защиты

Разграничение и контроль доступа к периферийным устройствам - дополнительное разграничение доступа к USB-устройствам.

Гибкая система протоколирования и аудит событий в системе защиты информации

Автоматизированные средства построения профилей (белый список).

Контроль отладочных регистров.

Динамический контроль целостности.

Гарантированная очистка оперативной памяти.

Программный комплекс защиты конфиденциальной информации и персональных данных Панцирь, предназначенный для защиты, как автономных компьютеров, так и компьютеров в составе сети предприятия. Российская разработка, сертифицированная ФСТЭК по 5 классу СВТ и выполняет все требования к классу защищенности 1Г для АС.

Позволяет настроить разграничение доступа к:

Файловой системе

Временным каталогам

Подключению устройств

Реестру

Принтерам

Сети

Сетевым службам

Буферу обмена

С вышеуказанными програмными и программно-аппаратными средствами можно использовать следующие аппаратные идентификаторы и платы:

iButton - семейство микроэлектронных устройств, используемых для идентификации пользователя

eToken - персональное средство аутентификации на базе смарт-карт и USB-ключей

iKey - USB-средства аутентификации

Rutoken - персональное средство аутентификации, выполненное в формате USB-брелока. Разработано и выпускается российской компанией «Актив»

плата SN TM Card – средство аппаратной поддержки

плата Аккорд - стандартная плата расширения, устанавливаемая в любой свободный PCI или PCI-X слот

109. Особенности современных информационных систем и технологий, существенные с точки зрения безопасности. Основные угрозы информации в компьютерных интрасетях. Способы проникновения нарушителей в интрасети. Особенности построения средств защиты интрасетей.

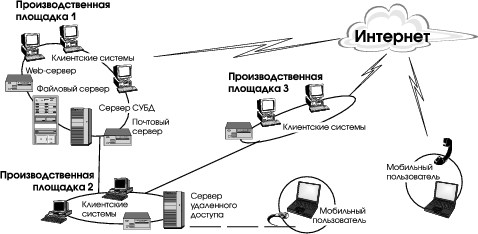

Рассмотрим базовые компоненты информационной системы типичной современной организации (см. Рис. ). С точки зрения безопасности существенными представляются следующие моменты:

Рисунок . Базовые компоненты информационной системы типичной современной организации.

корпоративная сеть имеет несколько территориально разнесенных частей (поскольку организация располагается на нескольких производственных площадках), связи между которыми находятся в ведении внешнего поставщика сетевых услуг, выходя за пределы контролируемой зоны;

корпоративная сеть имеет одно или несколько подключений к Интернет;

на каждой из производственных площадок могут находиться критически важные серверы, в доступе к которым нуждаются работники, базирующиеся на других площадках, мобильные работники и, возможно, сотрудники сторонних организаций и другие внешние пользователи;

для доступа пользователей могут применяться не только компьютеры, но и потребительские устройства, использующие, в частности, беспроводную связь;

в течение сеанса работы пользователю приходится обращаться к нескольким информационным сервисам, опирающимся на разные аппаратно-программные платформы;

к доступности информационных сервисов предъявляются жесткие требования, обычно выражающиеся в необходимости круглосуточного функционирования с максимальным временем простоя порядка минут или десятков минут;

информационная система представляет собой сеть с активными агентами, то есть в процессе работы программные компоненты, такие как аплеты или сервлеты, передаются с одной машины на другую и выполняются в целевой среде, поддерживая связь с удаленными компонентами;

не все пользовательские системы контролируются администраторами организации;

программное обеспечение, особенно полученное по сети, не может считаться безопасным, в нем могут присутствовать зловредные элементы или ошибки, создающие слабости в защите;

конфигурация информационной системы постоянно изменяется на уровнях административных данных, программ и аппаратуры (меняется состав пользователей, их привилегии, версии программ, появляются новые сервисы, новая аппаратура и т.п.).

Следует учитывать также, что основная угроза информационной безопасности организаций по-прежнему исходит не от внешних хакеров, а от собственных сотрудников, по той или иной причине не являющихся лояльными.

В силу изложенных причин далее будут рассматриваться распределенные, разнородные, многосервисные, эволюционирующие системы. Соответственно, нас будут интересовать стандарты и решения, ориентированные на подобные конфигурации.