- •Защита информации в банковских системах лк1. Общие концепции платежной системы

- •Дебетовый расчет

- •Лк3. Межбанковские системы расчета в развитых странах

- •Лк4. Предпосылки создания системы электронных платежей

- •Структурная схема сэп

- •Лк6. Нсмэп

- •Лк7. Нсмэп

- •Лк8. Особенности зи в автоматизированных банковских системах (бс)

- •Лк9. Система swift

- •Лк 10. Технология передачи сообщений swift

- •Лк11. Защита информации в нсмэп

- •Iso 7498 – требования к сзи

- •Лк13. Протоколы защищенных электронных транзакций (set)

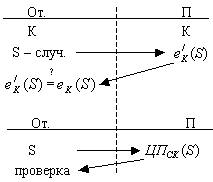

- •Дуальная подпись.

- •Лк14. Зи в системах клиент-банк

- •Внутриплатежная система банка

- •Лк15. Дистанционное банковское обслуживание

- •Состав подсистемы "Банк-Клиент"

- •Лк16. Схемы аутентификации

- •Требования стойкости схем аутентификации

- •Лк17. Схемы цп

- •Основные компоненты схемы цп

- •Разновидности схем цп

- •Центр доверия – знает все.

- •Арбитраж

Лк14. Зи в системах клиент-банк

Требования к системе клиент-банк.

Внутриплатежная система банка.

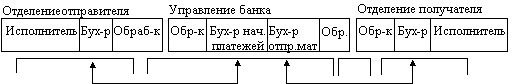

Схема использования средств ЗИ при внутрибанковских платежах.

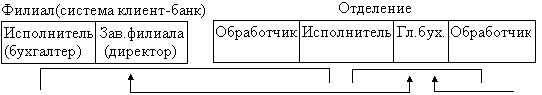

Схема использования средств ЗИ внутри отделений.

Назначение системы клиент-банк:

обеспечение формирования платежных документов;

получение выписок из банка;

обмен платежными документами;

контроль за состоянием платеж. счета.

Основные требования к системе клиент-банк:

удобный интерфейс;

обеспечение многовалютного режима работы;

должна быть возможность создания интерфейса на разных языках;

должны поддерживаться различные почтовые системы и системы криптозащиты;

должна быть предоставлена клиенту справочная информация.

Решение задачи ЗИ достигается путем использования определенных технологий:

использование ст-ных протоколов защищенного взаимодействия (SSL, TLS);

использование отдельных криптоалгоритмов.

Требования к ЗИ в системе клиент-банк:

обеспечение от обмана со стороны клиента, банка и злоумышленника;

система должна базироваться на модели взаимного недоверия;

использование многоуровневых паролевых систем;

обеспечение наблюдаемости;

ведение архивов;

осуществление арбитража;

непрерывность обеспечения целостности платежного документа.

Элементы системы клиент-банк:

центр управления ключами;

рабочие станции клиент-банк;

почтовый сервер банка;

телекоммуникационная система.

ЦУК предназначен для:

создания инсталляционных пакетов для новых клиентов;

операции новых главных ключей (транспортные и ключи сертификации);

сертификация рабочих ключей клиента;

генерация общесистемных параметров системы;

ведение баз сертификатов;

плановая и аварийная замена ключей.

Рабочие станции клиент-банк:

для формирования платежных документов;

для их передачи и приема;

ведения архивов;

осуществляется ЦП и шифрование;

Почтовый сервер:

прием и передача платежных документов и служебной информации;

расшифрование пакетов платежных документов их в течение операционного дня банка;

ведение архива.

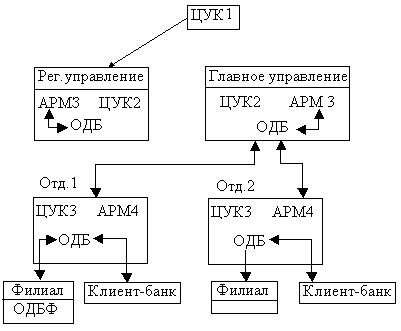

Внутриплатежная система банка

ОДБ – операционный день банка.

1-й уровень: - уровень управления – обслуживается ЦУК1.

2-й уровень: - управление отделения – ЦУК2.

3-й уровень: - уровень отделения – филиал и отделение – система клиент-банк – ЦУК3.

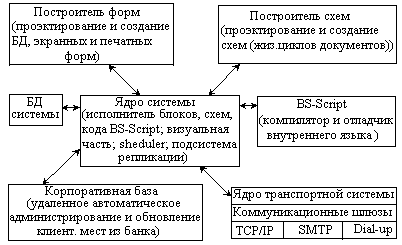

Компоненты подсистемы:

криптозащита;

защита от НСД;

арбитраж;

организационно-правовая защита.

Основные криптоалгоритмы:

ГОСТ 28147 – для симметричных.

ГОСТ 34310 – ЦП.

ГОСТ 34311 – хеш-функция либо MD4 и MD5.

RSA по стандарту ISO 1166.

Исполнитель и обработчик обрабатывают каждое платежное сообщение в отдельности;

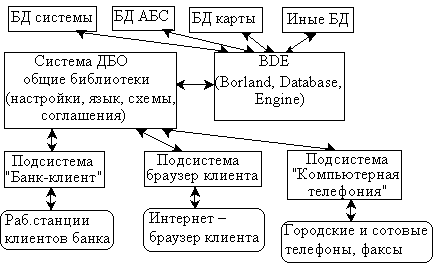

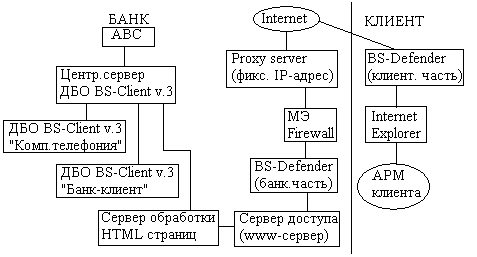

Лк15. Дистанционное банковское обслуживание

Система ДБО BS-Client v.3.

"Общая схема. Банк-клиент"

Состав подсистемы "Банк-Клиент"

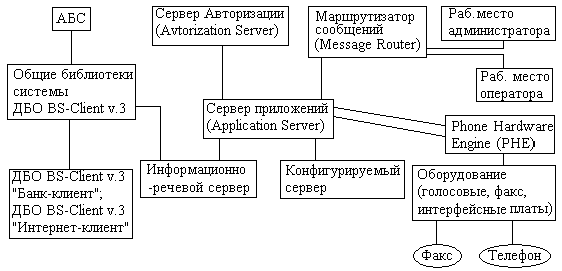

"Интернет - клиент." Состав подсистемы

"Компьютерная телефония". Состав подсистемы.

Лк16. Схемы аутентификации

Классификация схем аутентификации.

Симметричная аутентификация и аутентификация с помощью ЦП.

Схема аутентификации Фиата и Шамира.

Схема аутентификации Шнорра.

Требования стойкости схем аутентификации

На схеме аутентификации существуют 2 вида атак:

имитация;

подмена.

3 класса схем аутентификации:

схемы на основе симметричных криптоалгоритмов;

схемы на основе ЦП;

доказуемо стойкие схемы аутентификации.

Выделяют протоколы с "центром доверия" и аутентификация на основе идентифицируемой информации.

Симметричная аутентификация и аутентификация с ЦП.

Схема аутентификации Фиата и Шамира.

![]()

секретный ключ

![]() (

(![]() -

множество целых чисел

-

множество целых чисел

![]() .

.

открытый

![]()

![]() .

.

Для

![]() - число циклов.

- число циклов.

{ A B

![]() - случайное число.

- случайное число.

![]() → формирует последовательность из

k-бит:

→ формирует последовательность из

k-бит:

←

![]() вектор

вектор

![]()

}

Схема относится к классу схем с нулевым разложением.

Схема аутентификации Шнорра:

Центр доверия формирует простые числа:

р и q такие,

что

![]() .

.

![]() случайное число (образующий элемент

случайное число (образующий элемент

![]() секретный,

секретный,

![]() откр. поля)

откр. поля)

А В

![]() случайное число

случайное число

![]() →

→

←

![]()

![]() →

→

![]()

![]()

Количество бит, передаваемых по каналу

связи, можно сократить, если вместо

![]() передавать

передавать

![]() .

.