7. Управление журналом безопасности.

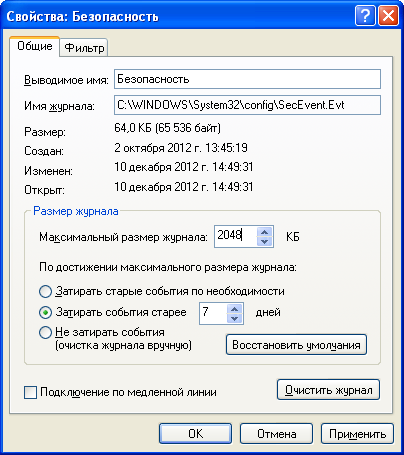

1. В дереве консоли открытого нами ярлыка Просмотр событий выберем Свойства.

2. В меню Действия щелкнем пункт Свойства.

3. В диалоговом окне свойств журнала выберем Затирать старые события по необходимости.

4. В поле Максимальный размер журнала выставим значение 2048 кбайт и нажмем ОК для подтверждения. Теперь система будет заполнять журнал, пока его объем не достигнет 2048 кбайт, а после начнет затирать старые события по мере необходимости.

5. Закроем окно Просмотр событий и окно Администрирование.

Выводы: Одна из главных задач аудита – противодействовать попыткам взлома системы защиты, кражи конфиденциальной информации, подмене информации и прочим нелегальным действиям злоумышленника или легального пользователя, который превышает свои полномочия. Если злоумышленнику каким-либо образом (уязвимости межсетевого экрана, антивирусного ПО, физический доступ к компьютеру, неправильная настройка привилегий пользования, например работа с привилегиями администратора и пр. уязвимости) удалось проникнуть или уже завладеть системой, то правильно настроенная система аудита может вовремя сообщить о существующей проблеме. Регистрация системных событий, связанная с изменением учетных записей, привилегий пользователей и системных настроек, помогает выявить проникнувшего злоумышленника, а аудит входа в систему – предотвратить попытки подбора пароля или остановить авторизацию и работу притворщиков в системе. Кроме этого, большинство вредоносного кода и программ при проникновении и запуске их на компьютере пытаются как-либо изменить системные настройки, привилегии пользователей, создать новую учетную запись или расширить привилегии текущей, получить доступ к защищаемым файлам и файлам, требующим большее количество разрешений, чем есть у группы Пользователей. Все эти попытки (удачные или отказы в доступе) будут зафиксированы в журнале событий при правильной настройке системы аудита. Это поможет обнаружить активность вредоносных программ (если такие не были обнаружены антивирусом), узнать их алгоритм работы (какие настройки пытались изменить, доступ к каким файлам пытались получить и т.д.).