- •«Методы и средства защиты компьютерной информации»

- •1. Информационная безопасность. Базовые свойства защищаемой информации.

- •2. Методы обеспечения информационной безопасности.

- •3. Угрозы информационной безопасности. Классификация угроз. Методы перечисления угроз.

- •4. Структура системы защиты от угроз нарушения конфиденциальности информации.

- •5. Организационные меры и меры обеспечения физической безопасности.

- •6. Идентификация и аутентификация. Базовая схема идентификации и аутентификации.

- •7. Методы аутентификации.

- •8. Особенности парольных систем аутентификации. Основные угрозы безопасности парольных систем.

- •9. Основные рекомендации при практической реализации парольных систем.

- •10. Методы хранения паролей. Передача паролей по сети.

- •11. Разграничение доступа. Дискреционный и мандатный методы разграничения доступа. Матрица доступа.

- •12. Разграничение доступа. Ролевое управление.

- •13. Криптографические методы обеспечения конфиденциальности информации.

- •1. Симметричные криптосистемы.

- •2. Асимметричные криптосистемы.

- •14. Защита внешнего периметра. Межсетевое экранирование.

- •1. Фильтры пакетов.

- •2. Шлюзы сеансового уровня

- •3. Шлюзы прикладного уровня

- •4. Межсетевые экраны экспертного уровня.

- •15. Защита внешнего периметра. Системы обнаружения вторжений(ids).

- •16. Защита внешнего периметра. Системы предотвращения вторжений(ips).

- •15. Протоколирование и аудит.

- •18. Принцип обеспечения целостности информации.

- •19. Криптографические методы обеспечения целостности информации. Цифровые подписи.

- •20. Криптографические методы обеспечения целостности информации. Криптографические хэш-функции.

- •21. Криптографические методы обеспечения целостности информации. Коды проверки подлинности.

- •22. Построение системы защиты от угроз нарушения доступности. Получение информации. Дублирование каналов связи, дублирование шлюзов и межсетевых экранов.

- •23. Построение системы защиты от угроз нарушения доступности. Обработка информации. Дублирование серверов. Использование кластеров.

- •24. Построение системы защиты от угроз нарушения доступности. Хранение информации. Резервное копирование информации. Создание raid – массивов. Зеркалирование серверов.

- •25. Формальная теория защиты информации. Основные определения. Аксиомы.

- •26. Монитор безопасности обращений.

- •27. Модель Харрисона-Руззо-Ульмана. Элементарные операции. Теоремы.

- •28. Модель Белла-ЛаПадулы. Основная теорема безопасности Белла-ЛаПадулы.

- •29. Модель целостности Кларка-Вилсона.

- •30. Модель целостности Биба.

- •31. Совместное использование моделей безопасности.

- •32. Ролевое управление доступом. Критерий безопасности системы при применении ролевой модели.

- •33. Скрытые каналы передачи информации. Методы к выявлению скрытых каналов передачи информации.

- •34. Стандарты к информационной безопасности. Классификация.

- •35. «Оранжевая книга». Группы классов защищенности.

- •1. Политика безопасности

- •2. Подотчётность

- •3. Гарантии

- •36. Руководящие документы Гостехкомисии России.

- •37. Рд: «Концепция защиты свт и ас от несанкционированного доступа к информации».

- •38. Рд: «свт. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации».

- •39. Рд: «ас. Защита от несанкционированного доступа к информации. Классификация ас и требования по защите информации».

- •1. Подсистема управления доступом

- •2. Подсистема регистрации и учёта

- •3. Криптографическая подсистема

- •4. Подсистема обеспечения целостности

- •40. Рд: «свт. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации».

- •41. Рд: «Защита от несанкционированного доступа к информации. Программное обеспечение Средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей».

- •2. Контроль исходного состояния программного обеспечения.

- •3. Статический анализ исходных текстов программ.

- •4. Динамический анализ исходных текстов программ

- •5. Отчётность

- •42. «Общие критерии». Основные положения.

- •43. «Общие критерии». Структура и содержание профиля защиты.

- •44. «Общие критерии». Структура и содержание задания по безопасности.

- •45. «Общие критерии». Функциональные требования безопасности.

- •46. «Общие критерии». Требования доверия. Основные понятия и классификация требований доверия безопасности

- •47. Стандарты в области управления информационной безопасности. Iso/iec 17799:2005; iso/iec 27001:2005; bs 7799-3:2006. Основные положения.

- •Международные стандарты

- •Основные положения стандарта Понятие информационной безопасности

- •48. Методы шифрования. Симметричное шифрование. Блочное шифрование. Поточное шифрование.

- •49. Блочные шифры. Шифры перестановок. Шифры замены.

- •50. Шифры замены. Моноалфавитные шифры. Шифр с подстановкой Цезаря.

- •51. Шифры замены. Полиалфавитные шифры. Шифр с подстановками Виженера.

- •Кодирование в автоключевой системе Виженера (Лаба 2).

- •Система одноразового шифрования. Шифр Вернама (Лаба 3).

- •Поточные шифры. Регистры сдвига с обратной связью (Лаба 4).

- •Поточный шифр а5 (Лаба 2).

- •Методы продукционного шифрования. Сеть Фейстеля.

- •Стандарты шифрования данных des и aes.

- •Односторонние функции. Ключевой обмен Диффи-Хеллмана.

4. Межсетевые экраны экспертного уровня.

Наиболее сложные МЭ, сочетающие в себе элементы всех трёх приведённых выше категорий. Вместо прокси-сервисов в таких экранах используются алгоритмы распознавания и обработки данных на уровне приложений. Большинство используемых в настоящее время межсетевых экранов относятся к категории экспертных. Наиболее известные и распространённые МЭ – CISCO PIX и CheckPoint FireWall-1.

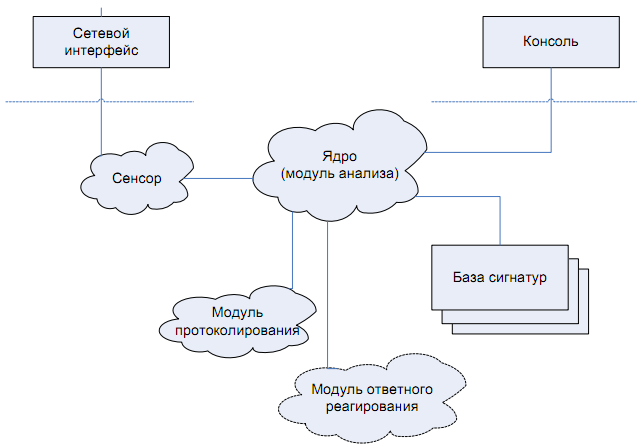

15. Защита внешнего периметра. Системы обнаружения вторжений(ids).

Обнаружение вторжений представляет собой процесс выявления несанкционированного доступа (или попыток несанкционированного доступа) к ресурсам АС. Система обнаружения вторжений (IDS) в общем случае представляет собой программно-аппаратный комплекс, решающий данную задачу.

О бщая

структура IDS приведена на рис.:

бщая

структура IDS приведена на рис.:

Сетевой интерфейс Консоль

Сенсор Ядро (модуль анализа)

Модуль протоколирования Модуль ответного реагирования База сигнатур

Алгоритм функционирования системы IDS

Сенсор получает сетевой пакет ->Пакет передаётся ядру->Совпадение с сигнатурами? да нет-> Предупреждающее сообщение на консоль ->Вызов модуля ответного реагирования

Сигнатура атаки или вируса –характ признаки, исп для их обнаружения.

Cенсоры получают сетевой трафик, а ядро путём сравнения полученного трафика с записями имеющейся базы сигнатур атак пытается выявить следы попыток несанкционированного доступа. Модуль ответного реагирования представляет собой опциональный компонент, который может быть использован для оперативного блокирования угрозы: например, может быть сформировано правило для межсетевого экрана, блокирующее источник нападения.

Существуют две основных категории систем IDS:

1. Сетевая IDS. В таких системах сенсор расположен на важных участках сети (Границе защищаемой области).

Эта система отслеживает вторжение, проверяер весь сетевой трафик, ведет наблюдение за несколькими хостами.

Network IDS (NIDS) получает весь трафик, подключаясь к свитчу, который определенным образом настроен, либо подключается к сетевым картам.

2. PIDS – основан на протоколе системы обнаружения ошибок. Эта система отслеживает и анализирует коммуникационные протоколы со связанными системами или пользователями.

3. IDS системы основанные на прикладных протоколах (APIDS) – это система, которая ведет наблюдение и анализ данных, представляемых с использованием специфичных для определенных приложений протоколов.

4. Узловая IDS – эта система расположена на уровне хоста. Отслеживает вторжение, используя следующую информацию: «логи» приложений, на основе анализа системных вызовов, на основе информации о возможной модификации файлов, информации о состоянии конкретного хоста, кроме того, могут быть использованы записи стандартных средств протоколирования ОС на конкретном хосте.

5. Гибридная IDS система. Совмещает в себе определенные классы IDS. Здесь данные от соответствующих агентов на хостах комбинируются с сетевой информацией для создания наиболее полного представления о безопасности сети.

16. Защита внешнего периметра. Системы предотвращения вторжений(ips).

IPS - программная или аппаратная система сетевой и компьютерной безопасности, обнаруживающая вторжения или нарушения безопасности и автоматически защищающая от них. Системы IPS можно рассматривать как расширение IDS, так как задача отслеживания атак остается одинаковой. Однако, они отличаются в том, что IPS должна отслеживать активность в реальном времени и быстро реализовывать действия по предотвращению атак.

Если эти атаки выявлены, то IPS производит следующие действия:

Сброс соединения с объектом информационного обмена.

Блокировка потоков трафика в сети.

Представить информацию о соответствующей атаке соответствующему ответственному лицу.

Кроме того, IPS может дефрагментировать , а также переупорядочить сетевые пакеты с целью защиты от пакетов с измененными номерами или данными.

Классификация IPS:

Сетевые IPS - отслеживают трафик в компьютерной сети и блокируют подозрительные потоки данных.

IPS для беспроводных сетей (WIPS) - проверяет активность в беспроводных сетях. В частности, обнаруживает

неверно сконфигурированные точки беспроводного доступа к сети;

атаки человек посередине (при к-ой атакующий субъект м/у субъектами инф. объекта может перехватывать и заменять данные обмена);

спуфинг mac-адресов (метод изменения MAC-адреса сетевого устройства, позволяет обойти список контроля доступа к серверам, маршрутизаторам, скрыть компьютер, что может нарушить работоспособность сети).

Поведенческий анализ сети (NBA): анализирует сетевой трафик, идентифицирует нетипичные потоки, например DoS и DDoS атаки.

Система предотвращения вторжений для отдельных компьютеров (HIPS): резидентные программы, обнаруживающие подозрительную активность на компьютере.

Виды HIPS:

Классические HIPS

Классические HIPS-продукты предоставляют пользователю информацию об активности того или иного приложения, однако, решение о разрешении/запрещении той или иной операции должен принимать пользователь, т.о. классические HIPS-продукты позволяют пользователю тонко настроить те или иные правила контроля, но создание правил требует высокой квалификации пользователя.

Экспертные HIPS

В отличие от классических HIPS-продуктов, экспертные HIPS могут самостоятельно принимать решение о блокировке той или иной активности, исходя из правил и алгоритмов, заложенных разработчиком продукта. Для использования экспертных HIPS-продуктов пользователю не обязательно обладать определенной квалификацией, однако экспертные HIPS-продукты в ряде случаев могут блокировать легитимную активность пользовательского программного обеспечения.

Система предотвращения вторжений (Intrusion Prevention System) — программная или аппаратная система сетевой и компьютерной безопасности, обнаруживающая вторжения или нарушения безопасности и автоматически защищающая от них.

Системы IPS можно рассматривать как расширение систем обнаружения вторжений (IDS), так как задача отслеживания атак остается одинаковой. Но они отличаются в том, что IPS должна отслеживать активность в реальном времени и быстро реализовывать действия по предотвращению атак.